Ransomware-Schutz 101: Alles, was Sie wissen müssen

Dieser Leitfaden erklärt, was Ransomware ist und wie Sie sich schützen können, um nicht zum Opfer von Ransomware-Angriffen zu werden.

Ransomware ist eine Schadsoftware, die darauf abzielt, Dateien auf einem Computer oder mobilen System zu verschlüsseln und damit für legitime Benutzer unzugänglich zu machen. Im Falle eines Angriffs fordert die Ransomware vom Opfer ein Lösegeld, um die Dateien zu entschlüsseln und das System wieder in seinen ursprünglichen Zustand zu versetzen. Dem Opfer werden Anweisungen gegeben, wie das Lösegeld, oft ein großer Geldbetrag, der in nicht nachverfolgbaren Bitcoin-Transaktionen gezahlt werden muss, zu entrichten ist.

Wenn das Opfer den Regeln nicht folgt, kann es sogar von den Angreifern damit bedroht werden, die sensiblen Daten an Dritte für illegale Zwecke weiterzugeben. Ransomware gibt es weltweit, und sie entwickelt sich ständig mit neuen Varianten weiter. Jedes Computersystem ohne ausreichende Schutzmaßnahmen ist anfällig für Ransomware-Angriffe.

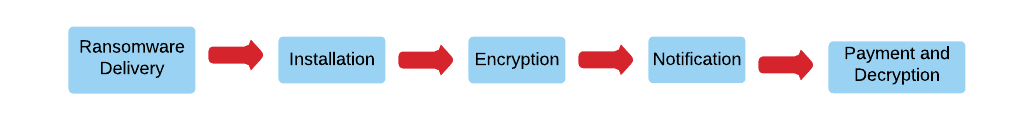

Wie funktioniert Ransomware?

Die Angreifer planen die Ausführung, indem sie potenzielle Opfer identifizieren, deren Informationen sammeln und die Sicherheitslücken der Computer und Netzwerke der Opfer analysieren.

In der Regel durchläuft Ransomware 5 Phasen, von der Infektion bis zur Entschlüsselung, die wir im Folgenden genauer erläutern werden.

1. Ransomware-Übermittlung

Damit Ransomware in ein System gelangen kann, müssen die Angreifer das Opfer dazu bringen, eine bestimmte Aktion auszuführen. Es gibt mehrere Zugangswege, die Angreifer zu diesem Zweck nutzen.

Zuerst überlegen sich die Angreifer, wie die Ransomware in das Zielsystem gelangen soll. Anschließend planen sie, wie die Ransomware in das Zielsystem geliefert wird.

Wie wird Ransomware in ein System geliefert?

| Ransomware-Liefermethode | Wie wird Ransomware über diese Methode geliefert? |

| Phishing | Opfer erhalten E-Mails oder Nachrichten in sozialen Netzwerk-Chats mit einem schädlichen Link oder Anhang, wie z.B. einem PDF-Dokument, das harmlos erscheint. Sobald der Benutzer auf den Link klickt oder den Anhang öffnet, wird die Ransomware in das System eingeschleust. |

| Spear-Phishing | Angreifer, die sich als vertrauenswürdige Quellen ausgeben, senden gezielte, bösartige E-Mails an bestimmte Personen oder Unternehmen. Sie verwenden personalisierte Nachrichten, um das Opfer geschickt dazu zu bringen, die Aktion auszuführen und die Ransomware einzuspeisen. Beispielsweise könnte der Absender als Ihre IT-Hilfe getarnt sein und Sie auffordern, das Passwort zu ändern, sonst verlieren Sie den Zugang. Selbst der sachkundigste Mensch könnte auf solche E-Mails hereinfallen. |

| Drive-by Downloads | Angreifer manipulieren eine Webseite mithilfe von „Exploit-Kits“, die bösartige Codes einbetten. Wenn das Opfer diese Seite besucht, wird der schädliche Code ausgeführt und scannt heimlich das Gerät, um mögliche Sicherheitslücken zu identifizieren. Wenn eine solche Lücke gefunden wird, starten die Exploit-Kits den Exploit und laden die Ransomware herunter. |

| Wechselmedien | USB-Sticks können als Werbegeschenke daherkommen, die möglicherweise Ransomware enthalten. Sobald sie an ein Gerät angeschlossen werden, wird die Ransomware auf dem Computer installiert. |

| Offenliegende Remote-Desktop-Protokoll (RDP)-Ports | Sobald RDP-Ports für das Internet geöffnet sind, sind sie anfällig für Cyberangriffe. Angreifer suchen nach offenen RDP-Ports und verwenden gestohlene Anmeldeinformationen, um sich einzuloggen. Nachdem sie Zugang erlangt haben, deaktivieren sie Sicherheitssysteme und liefern die Ransomware aus. |

2. Installation und Ausführung

Nachdem die Ransomware in ein System eingeschleust wurde, beginnen Installation und Ausführung. Während dieser Phase identifiziert die Ransomware Backup-Dateien im System, um eine Datenwiederherstellung mithilfe von Backups zu verhindern. Manche Ransomware deinstalliert Sicherheitssoftware im System vor ihrer Installation.

3. Verschlüsselung

Der private Schlüssel, also der Entschlüsselungsschlüssel, ist nur dem Angreifer bekannt.

Anschließend richtet die Ransomware den eigentlichen Schaden an, indem sie die Systemdateien verschlüsselt. Sie verwendet eine militärtaugliche Verschlüsselungsmethode wie die asymmetrische Verschlüsselung, die unmöglich zu knacken ist. Manche Ransomware kann in dieser Phase den Master Boot Record (MBR) infizieren und den Zugriff auf das System vollständig blockieren. (Beachten Sie jedoch, dass es auch Ransomware-Typen gibt, die keine Dateien verschlüsseln, worüber wir im Abschnitt über Ransomware-Typen sprechen werden).

4. Lösegeldbenachrichtigung

Nach Abschluss der Verschlüsselungsroutine zeigt die Ransomware dem Opfer eine Nachricht an, dass es kompromittiert wurde und Geld zahlen soll, um die Dateien zu entschlüsseln.

Manchmal fordert die Ransomware das Opfer auf, eine Datei zu lesen, um herauszufinden, wie es das Lösegeld zahlen soll. In der Regel verlangen die Angreifer die Zahlung des Lösegelds in Kryptowährung, weil diese schwer zurückzuverfolgen ist.

Entschlüsselung nach Lösegeldzahlung

Wenn das Lösegeld gezahlt wird, stellt der Angreifer den Entschlüsselungsschlüssel zur Verfügung, um die verschlüsselten Dateien freizugeben. Es gibt jedoch Fälle, in denen Unternehmen trotz des Entschlüsselungsschlüssels keine Daten wiederherstellen konnten und sowohl das Geld als auch die Daten dauerhaft verloren haben.

Am häufigsten werden gestohlene Daten im Darknet verkauft.

Sollten Sie das Lösegeld zahlen?

Die Entscheidung, das Lösegeld zu zahlen oder nicht, hängt davon ab, wie wichtig und dringend die Daten sind. Manchmal kann die Entscheidung, das Lösegeld zu zahlen, die schlechteste Idee sein, denn laut Kaspersky haben mehr als die Hälfte der Opfer das Lösegeld gezahlt, aber nur ein Viertel der Opfer konnte ihre Daten zurückbekommen.

Daher garantiert das Zahlen des Lösegelds nicht, dass Sie Ihre Daten zurückerhalten. Das Zahlen des Lösegelds ermutigt Cyberkriminelle außerdem, solche Angriffe fortzusetzen.

Daher sollten Sie nach Möglichkeit kein Lösegeld zahlen, sondern stattdessen die zuständigen Stellen über den Angriff informieren und entsprechend ihrer Anleitung handeln.

Wer ist für Ransomware-Angriffe verantwortlich?

Wer steckt hinter Ransomware-Angriffen und geht es ihnen nur ums Geld? Wie von Cybersicherheitsermittlern herausgefunden wurde, gibt es zwei Arten von Tätern hinter Ransomware-Angriffen.

Sie haben unterschiedliche Motivationen für den Angriff und sind in der Regel Experten darin, ihre wahre Identität zu verbergen.

Organisierte Cyberkriminelle Banden

Organisierte Cyberkriminelle sind mit allen notwendigen Werkzeugen und Technologien ausgestattet, um Angriffe zu planen und potenzielle Ziele zu finden.

Es handelt sich dabei um ein Netzwerk von Cyberkriminellen, die Ransomware zu ihrem Beruf machen. Sie haben automatisierte Strategien, um die Angriffe durchzuführen, Lösegeldzahlungen abzuwickeln und den Entschlüsselungsprozess zu steuern.

Sie schaffen es, mehrere Opfer in einem einzigen Angriff zu treffen und verlangen in der Regel nur kleinere Lösegeldzahlungen von jedem Opfer. Einige von ihnen werden sogar von Terrorgruppen unterstützt, um Geld für terroristische Aktivitäten zu waschen.

Staatlich gesteuerte Cyberkriminelle

Es gibt Berichte, dass Länder wie Nordkorea, Russland und der Iran, gegen die Sanktionen von ausländischen Regierungen verhängt wurden, hinter Ransomware-Angriffen stecken. Ihre Absicht besteht nicht nur darin, Geld zu stehlen, sondern auch Unruhe in den betroffenen Ländern zu stiften, um sich an ihren Gegnern zu rächen. Zum Beispiel:

- Der SamSam-Ransomware-Angriff im Jahr 2018 wurde angeblich von zwei iranischen Hackern durchgeführt.

- NotPetya wurde vom russischen militärischen Geheimdienstarm geleitet.

- Der Wannacry-Angriff wurde von einer nordkoreanischen Cyberkriminellen-Gruppe namens „Lazarus“ durchgeführt. Es gibt mehrere Gründe, wie fehlende klare Entschlüsselung, die Verwendung von nur drei Zahlungsadressen und mangelnde Kommunikation mit den Opfern, die darauf hindeuten, dass das wahre Motiv nicht der finanzielle Gewinn ist.

Ziele von Ransomware

Ransomware-Angreifer zielen auf Systeme ab, die kritische und sensible Daten enthalten. Sie nehmen sowohl große als auch kleine Unternehmen ins Visier. Wenn die Daten sofortigen Zugriff benötigen, besteht die Möglichkeit, dass das Opfer schnell bereit ist, das Lösegeld zu zahlen.

Sie zielen auch auf Organisationen mit veralteten Sicherheitssystemen, Schwachstellen und schlechten Sicherheitspraktiken ab. In diesem Abschnitt werden wir die Top 3 Ziele von Ransomware identifizieren, die häufig Opfer solcher Angriffe werden.

Gesundheitswesen

Gesundheitseinrichtungen speichern medizinische Unterlagen, die für Patienten von entscheidender Bedeutung sind und auf die sofort zugegriffen werden muss. Andernfalls kann dies für die Patienten lebensbedrohlich sein. Die Wannacry-Ransomware hat beispielsweise 2017 den National Health Service (NHS) in Großbritannien beeinträchtigt, was dazu führte, dass Operationen und Termine abgesagt und Notfallpatienten verlegt werden mussten.

Nachrichtenberichten zufolge musste der NHS aufgrund des Angriffs 19.000 Termine absagen, IT-Systeme aufrüsten und Aufräumarbeiten durchführen, was Kosten von 92 Millionen Pfund verursachte.

Bildung

Bildungseinrichtungen wie Universitäten, Schulen und Hochschulen verfügen über sensible Forschungsdaten, geistiges Eigentum sowie persönliche und finanzielle Unterlagen des Personals.

Häufig mangelt es ihnen aufgrund von Budgetbeschränkungen an starken Cybersicherheitsprinzipien. Den meisten Schülern fehlt das richtige Wissen über Cyber-Angriffe, und sie gehen riskant mit dem Netzwerk um.

Daher sind sie besonders anfällig für Cyber-Angriffe. Zum Beispiel zahlte die University of Calgary im Jahr 2016 20.000 Dollar in Bitcoin an eine Ransomware, die ihr Computersystem angegriffen hatte. Insbesondere der Bildungssektor hat aufgrund der Zunahme des Online-Lernens einen Anstieg von Ransomware-Angriffen erlebt.

Behörden

Behörden, insbesondere Sicherheitsabteilungen, verarbeiten sensible öffentliche Informationen wie militärische und kriminelle Informationen.

Solche Behörden müssen sofort handeln, wenn ein Datenleck auftritt, und sind bereit, das Lösegeld zu zahlen, um das angegriffene System so schnell wie möglich wiederherzustellen.

Außerdem beauftragen sie private Unternehmen für bestimmte Dienstleistungen. Ransomware kann solche Drittanbieter ins Visier nehmen, um die kritische Infrastruktur von Regierungen zu infiltrieren.

Neben den Geschäftsbereichen, die in den oben genannten Kategorien fallen, hat Ransomware die folgenden Sektoren ins Visier genommen.

- Einzelhandel und Finanzen

- Versorgungsunternehmen

- Multimedia-Anbieter

- Personalabteilungen

- Mobilgeräte

- Cloud-Computing-Anbieter

- Anwaltskanzleien

- Öl- und Energieunternehmen

Wie man Ransomware vermeidet

Von einem Ransomware-Angriff bis zur Wiederherstellung kann der Schaden finanziell und emotional unerträglich sein. Daher sollte der Fokus zunächst auf der Verhinderung von Ransomware liegen, denn Vorbeugung ist die beste Verteidigung gegen Ransomware. In diesem Abschnitt werden wir 10 Möglichkeiten besprechen, wie Sie verhindern können, dass Ransomware in Ihr System eindringt.

Methoden zur Verhinderung von Ransomware

- Klicken Sie nicht auf verdächtige Links und öffnen Sie keine unsicheren Anhänge – Phishing Klicken Sie nicht auf verdächtige Links und öffnen Sie keine unsicheren Anhänge – Phishing-E-Mails können von Absendern stammen, die sich als Strafverfolgungsbehörden, Buchhaltungsfirmen oder Ihre engen Bekannten ausgeben. Überprüfen Sie immer die E-Mail-Adresse und die Absenderinformationen. Wenn Sie private Nachrichten von unbekannten Personen oder engen Bekannten erhalten, die Links enthalten, fragen Sie immer beim Absender nach, um die

- Vermeiden Sie es, persönliche Informationen preiszugeben – Um in Ihr System zu gelangen, kann Ransomware Ihre Informationen sammeln. Sie können Ihre sozialen Medien-Profile durchsuchen, um wichtige Informationen zu identifizieren. Geben Sie daher Ihre persönlichen Informationen nicht übermäßig preis, es sei denn, dies ist erforderlich.

- Halten Sie Betriebssysteme und Software auf dem neuesten Stand – Stellen Sie sicher, dass das Betriebssystem (OS) und die Software auf dem neuesten Stand sind und automatische Updates zulassen. OS-Updates enthalten nicht nur die neuesten Funktionen, sondern auch Sicherheitspatches für Sicherheitslücken im System.

- Führen Sie regelmäßige Backups durch – Erstellen Sie Sicherungskopien der Dateien, insbesondere der wichtigsten Dateien, und speichern Sie sie außerhalb Ihres Netzwerks an mehreren Orten. Denn wie bereits erwähnt, nimmt Ransomware Backups innerhalb des Systems ins Visier. Cloud-Plattformen eignen sich ideal zum Speichern von Backups, da sie mit modernsten Backup- und Wiederherstellungstechnologien ausgestattet sind.

- Laden Sie nur von vertrauenswürdigen Websites herunter – Vermeiden Sie das Herunterladen von Software von nicht vertrauenswürdigen Websites. Überprüfen Sie immer die URL und besuchen Sie Websites, die nur HTTPS in den URLs haben oder Sperrschloss-Siegel in der Adressleiste. Seien Sie besonders vorsichtig, wenn Sie kostenlose Software und Spiele herunterladen.

- Stellen Sie notwendige Sicherheitsschulungen zur Verfügung – Machen Sie die Benutzer Ihres Systems auf die Ursachen und Auswirkungen von Ransomware aufmerksam. Schulen Sie Ihre Benutzer in den besten Vorgehensweisen und Regeln, die sie befolgen sollten, um solche Malware-Angriffe zu vermeiden, indem Sie regelmäßige Schulungen zur Sicherheitsbewusstsein durchführen. Diese Schulungen sollten Ransomware-Phishing-Simulationen enthalten, um Benutzer zu identifizieren, die

- Konfigurieren Sie E-Mail-Schutz – Spam-Filterung, um die gängigsten Ransomware-Dateitypen wie .exe, .vbs und .scr zu identifizieren. Überwachen Sie die in Ihrem System zirkulierenden E-Mails mit sicheren E-Mail-Gateways, die Phishing-Angriffe blockieren können. Sie sollten auch verschlüsselte E-Mail-Dienste wie ProtonMail verwenden.

- Verwenden Sie Anti-Ransomware-Software – Diese Software ist darauf ausgelegt, Malware, einschließlich Ransomware, zu identifizieren. Sie verfügt über leichte Anti-Ransomware-Tools, die

- Nutzen Sie Endpunktschutz – Bestimmter Datenverkehr könnte anfällig für Ransomware sein. Endpunktsicherheitslösungen bieten Schutz für das gesamte Firmennetzwerk mit allen daran angeschlossenen Endpunkten. Sie können Ihr Gerät vor solchem Ransomware-anfälligen Datenverkehr schützen, der in Ihren PC eindringt.

- Legen Sie Zugriffskontrollen fest – Wenden Sie das Prinzip des geringsten Privilegs an, bei dem Ihre Systembenutzer nur die minimalen Berechtigungen erhalten. Nur Benutzer mit höheren Privilegien können auf sensible Daten im System zugreifen und diese manipulieren.

Verschiedene Arten von Ransomware

Alle bisher identifizierten Ransomware-Programme lassen sich in zwei Kategorien einteilen: Krypto-Ransomware und Locker-Ransomware.

Krypto-Ransomware und Locker-Ransomware

Krypto-Ransomware

Krypto-Ransomware dringt in der Regel in das Computersystem des Opfers ein und verschlüsselt Dateien mit einer starken Verschlüsselungsmethode. Meist wird das System dabei nicht gesperrt. Die Opfer können weiterhin auf die unverschlüsselten Teile zugreifen.

Locker-Ransomware

Locker-Ransomware sperrt und schaltet die Computer der Opfer ab. Diese Art von Ransomware dringt normalerweise nicht in das gesamte Computersystem ein oder verschlüsselt die Dateien. Manchmal stellen die Benutzer sogar fest, dass ihre Maus oder Tastatur eingefroren ist und nur noch mit dem Lösegeldfenster interagiert werden kann.

Popular Ransomware Types

| Ransomware-Typ | Liefermethode | Merkmale |

| CryptoLocker | Phishing email attachments and through the peer-to-peer botnet Gameover Zeus | Phishing-E-Mail-Anhänge und über das Peer-to-Peer-Botnetz Gameover Zeus 2013 erstellt, verwendete asymmetrische Verschlüsselung, um Dateien zu verschlüsseln. Die Lösegeldforderung warnte die Opfer, dass der Schlüssel gelöscht würde, wenn sie das Lösegeld nicht zahlten. Opfer mussten den privaten Schlüssel über einen Online-Service erhalten, um die Dateien zu entschlüsseln. Es wurde 2014 vollständig abgeschaltet. |

| CryptoWall | Bösartige PDF-Anhänge und Exploit-Kits auf infizierten Websites | Verschlüsselt Dateien und verwirrt die Dateinamen, was es für die Opfer schwieriger macht, sie zu identifizieren. Es gibt mehrere Varianten von CryptoWall, einschließlich CryptoWall 3.0, CryptoWall 3.0 und CryptoBit. |

| Jigsaw | Bösartige Anhänge in Spam-E-Mails | Eine der zerstörerischsten Ransomware-Arten, die verschlüsselte Dateien nach und nach löscht, um das Opfer zur schnellen Zahlung des Lösegelds zu bewegen. Innerhalb von 72 Stunden werden stündlich Dateien gelöscht. Nach Ablauf von 72 Stunden werden, falls das Lösegeld nicht gezahlt wurde, die restlichen verschlüsselten Dateien gelöscht. |

| GoldenEye | Microsoft SMBv1-Schwachstelle | Tauchte 2017 auf und traf viele ukrainische Unternehmen schwer. Es verschlüsselt nicht nur Dateien, sondern auch den Master Boot Record (MBR) und blockiert so den vollständigen Zugriff auf den Computer. |

| Locky | Spear-Phishing-E-Mails mit einem angehängten Word-Dokument. | as Word-Dokument enthält bösartige Makros. Wenn das Opfer das Makro aktiviert, lädt es die Ransomware herunter und beginnt, die Dateien zu verschlüsseln. |

| WannaCry | Über EternalBlue, entwickelt von der National Security Agency (NSA) für ältere Windows-Versionen | 2017 veröffentlicht, zielte diese Ransomware auf Windows-Betriebssysteme ab. Enthielt mehrere Komponenten – Initialdropper, Verschlüsseler und Entschlüsseler. Es nutzt eine Schwachstelle im Server Message Block (SMB)-Protokoll von Microsoft. |

| BadRabbit | BadRabbit Drive-by-Download – getarnt als Adobe Flash Installer auf kompromittierten Websites | Websites BadRabbit tauchte erstmals 2017 auf und infizierte Unternehmen in Russland und Osteuropa. Angreifer verlangten 0,05 Bitcoin, etwa 285 $ innerhalb von 40 Stunden nach dem Angriff. |

| Cerber | Phishing-E-Mails, infizierte Websites und Anzeigen | Cerber ist eine Ransomware-as-a-Service, die die Ransomware lizenziert und anderen Cyber-Angreifern im Austausch für einen Prozentsatz des Lösegelds zur Verfügung stellt. Es erschien 2016 und zielte auf Millionen von Office 365-Benutzern ab. |

| Crysis | Phishing-E-Mails mit doppelten Dateierweiterungen, legitime Software und über das Windows-RDP-Protokoll | Verwendet sowohl AES-256- als auch RSA-1024-Verschlüsselungen, die auf Festplatten, Wechselmedien und Netzlaufwerken angewendet werden. |

| CTB-Locker, auch bekannt als Curve-Tor-Bitcoin Locker | E-Mails mit infizierten .zip-Dateien im Anhang | Verwendet elliptische Kurvenkryptografie (ECC), um Dateien auf der Festplatte der Opfer zu verschlüsseln. Erstmals 2014 infiziert, verlangten Angreifer höhere Lösegeldzahlungen für CTB-Locker im Vergleich zu anderer Ransomware. |

| KeRanger | Infizierter Installer namens Transmission | Tauchte 2016 auf und infizierte erfolgreich Mac-Computer, die aus der Ferne auf dem Computer des Opfers ausgeführt wurden. |

Wesentliche Ransomware-Angriffe

Ransomware hat viele Organisationen in verschiedenen Ländern betroffen. Laut Cybersicherheitsstatistiken wird geschätzt, dass Angriffe bis 2021 jährlich 6 Billionen US-Dollar kosten.

Lassen Sie uns die bisher bekanntesten und folgenreichsten Ransomware-Angriffe und deren finanzielle Auswirkungen auf die betroffenen Organisationen besprechen.

Check out our main list of the biggest ransomware attacks in 2021.

WannaCry Ransomware-Ausbruch

Dieser Angriff gilt als der verheerendste Ransomware-Angriff, den die Geschichte je gesehen hat. Er wurde 2017 gestartet und richtete sich gegen Microsoft Windows-Computer weltweit, insbesondere Windows-Systeme, die nach April 2017 keine Microsoft-Sicherheitsupdates installiert hatten.

Laut veröffentlichten Berichten hat es über 200.000 Computer in 150 Ländern angegriffen und dabei Milliarden von Dollar verloren.

Die am stärksten betroffenen Länder sind Russland, die Ukraine und Indien. Betroffene Organisationen sind unter anderem der National Health Service (NHS) in Großbritannien, Honda, Hitachi, Universitäten in China und Landesregierungen in Indien.

Die USA und Großbritannien vermuten, dass Nordkorea hinter dem Angriff steckt. Der Kill-Schalter, entwickelt vom Forscher Marcus Hutchins, stoppte die Verbreitung von WannaCry und Microsoft veröffentlichte daraufhin Notfallsoftware-Patches.

Ransomware-Angriff an der Universität von Kalifornien

Netwalker ist eine Ransomware-Gang, die im Juni 2020 die Universität von Kalifornien in San Francisco angriff, eine der führenden Forschungseinrichtungen, die an der Erforschung der Covid-19-Pandemie arbeiteten.

Berichten zufolge musste die Universität den Angreifern 1,14 Millionen US-Dollar in Bitcoin zahlen, um die Daten wiederherzustellen. Dieser Betrag wurde im Vergleich zur ursprünglichen Forderung von 3 Millionen US-Dollar ausgehandelt.

The Ransomware encrypted files on several servers in the IT environment of the school of medicine. This can be seen as one of the opportunistic attacks because the encrypted data are related to covid-19 vaccine research, which was critical at that time.

Die Universität gab an, dass sie sich bereit erklärt haben, das Lösegeld zu zahlen, da die Daten für sie wichtig sind, um ihre akademische Arbeit fortzusetzen.

Ryuk Ransomware-Angriffe

Ryuk hat erfolgreich hochkarätige Organisationen wie die Los Angeles Times und Tribune-Zeitungen, Universal Health Services (UHS) Krankenhäuser und eine IT-Beratungsfirma in Paris angegriffen.

Einmal aktiviert, deaktiviert es Windows-Wiederherstellungsfunktionen und schaltet Dienste und Prozesse ab. Es steckt hinter einigen der höchsten Lösegeldforderungen, wie 5 Millionen bis 12,5 Millionen US-Dollar.

Es erschien 2018; zunächst wurde angenommen, dass die russischen Cyber-Angreifer, bekannt als Wizard Spider, hinter der Ryuk-Ransomware stecken. Die neuesten Ermittlungen haben jedoch zwei russische Kriminelle als Verantwortliche für den Angriff identifiziert.

Petya- und NotPetya-Angriffe

Die Ransomware-Varianten Petya und NotPetya begannen ihre Verbreitung 2016 und 2017, hauptsächlich über Phishing-E-Mails mit bösartigen Anhängen.

Schätzungen zufolge haben verschiedene Varianten von Petya seit ihrem Entstehen rund 10 Milliarden US-Dollar verursacht. Petya zielt speziell auf Systeme mit Windows-Betriebssystemen ab und infiziert den MBR. Das bedeutet, dass es das Betriebssystem vollständig blockiert.

Während NotPetya ukrainische Unternehmen wie das Kernkraftwerk Tschornobyl ins Visier nahm, hat Petya unterschiedliche Organisationen weltweit betroffen.

Beispiele dafür sind das Heritage Valley Health System USA, Ölunternehmen wie Rosneft, Russland, und Lebensmittelunternehmen wie Cadbury Chocolate Factory Hobart.

Neben diesen bemerkenswertesten Ransomware-Angriffen sind Conti, Maze, DopplePaymer und Revil im Jahr 2021 Ransomware-Typen, auf die man achten sollte, da sie möglicherweise zu Ausbrüchen führen könnten.

Zusammenfassung

In diesem Leitfaden erfahren Sie alles Wissenswerte über Ransomware, einschließlich der häufigsten Typen und der bisher weltweit verbreiteten Angriffe. Ransomware ist eine mächtige Waffe, die die Welt weiterhin in Atem hält.

Wenn ein Ransomware-Angriff auf ein System erfolgt, das sensible Daten speichert, die für ein Unternehmen entscheidend sind, um den Betrieb fortzusetzen, kann dies das System vollständig lahmlegen.

Infolgedessen entstehen erhebliche finanzielle Verluste und Schäden für den Ruf des Unternehmens. Verwenden Sie daher die in diesem Leitfaden beschriebenen Präventionstechniken, um Ihr System vor Ransomware-Angriffen zu schützen.