Ghidul Definitiv Pentru SOC 2 – Tot Ce Trebuie Să Știi

Securitatea cibernetică reprezintă unul dintre principalele interese pentru toate organizațiile, inclusiv pentru serviciile terților sau furnizorii.

Ca furnizor de servicii, este esențial să ai controlul standard de securitate pentru a stabili încredere cu clienții tăi.

SOC 2 oferă un cadru esențial pe care îl poți folosi pentru a demonstra că securitatea informației este una dintre principalele tale priorități, arătând că ai implementat politicile de securitate necesare.

De asemenea, dacă externalizezi operațiuni de afaceri critice către părți terțe care respectă normele SOC 2, datele tale sunt garantate a fi în siguranță.

SOC, care înseamnă Controlul Sistemelor și Organizațiilor (SOC), a fost dezvoltat de Institutul American al Contabililor Publici Autorizați (AICPA). Ei oferă o serie de rapoarte de control, cum ar fi:

- SOC 1

- SOC 2

- SOC 3

- SOC pentru securitate cibernetică

- SOC pentru lanțul de aprovizionare

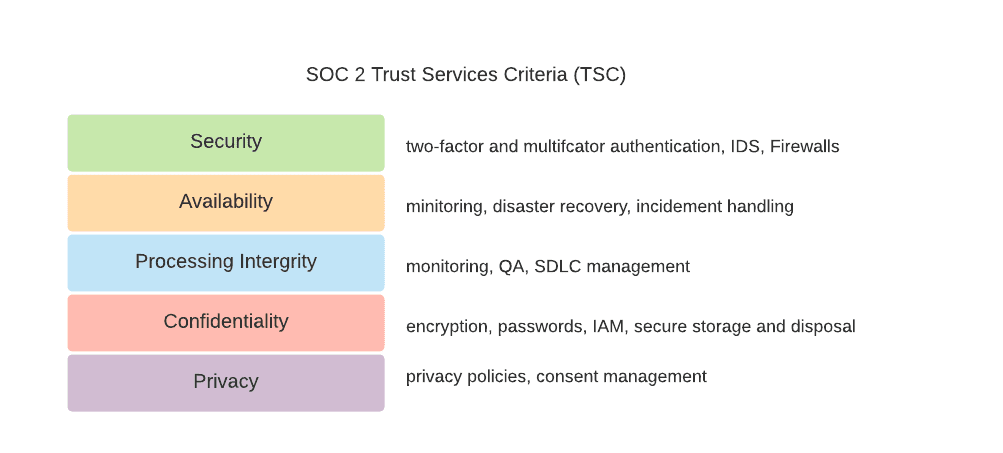

SOC 2 se concentrează pe controalele interne legate de securitatea cibernetică a serviciilor oferite de organizații în următoarele cinci Categorii sau Criterii de Servicii de Încredere (TSC):

- Securitate

- Fiabilitate

- Confidențialitate

- Confidențialitatea datelor

- Integritatea procesării

- Disponibilitate

Un raport SOC 2 oferă informații cu privire la eficacitatea controalelor în aceste criterii și cum se integrează cu controalele la nivelul entității utilizatorului.

Raportul SOC 2 este rezultatul auditului SOC 2 efectuat de un CPA independent și licențiat conform Declarației privind Standardele pentru Angajamentele de Atestare (SSAE) Nr.18: Standard de Atestare.

Prezint conceptul de SOC 2, un cadru dezvoltat de Institutul American al Contabililor Publici Autorizați (AICPA), care se concentrează pe controalele interne legate de securitatea cibernetică în cinci Categorii de Servicii de Încredere: Securitate, Disponibilitate, Integritatea Procesării, Confidențialitate și Confidențialitatea datelor.

De asemenea, discut despre cele două tipuri de rapoarte SOC 2: Tipul I, care evaluează designul controalelor interne, și Tipul II, care evaluează designul și eficacitatea operării controalelor.

Organizații precum centrele de date, furnizorii de stocare în cloud și instituțiile de sănătate ar putea necesita conformitatea SOC 2, iar un CPA licențiat trebuie să efectueze auditul.

Criteriile de încredere SOC 2 (TSC) și controalele asociate

Pentru a fi conform cu SOC 2, organizația ta trebuie să îndeplinească criteriile TSC definite de AICPA.

În funcție de tipul de informații ale clienților pe care le deții și modul în care acestea sunt procesate, trebuie să alegi criteriile care vor fi incluse în raportul SOC 2. Haideți să aflăm mai multe despre punctele esențiale legate de fiecare dintre aceste criterii.

Securitate

Organizațiile care îndeplinesc acest criteriu pot proteja informațiile și sistemele împotriva accesului neautorizat, dezvăluirii și daunelor de sistem care afectează disponibilitatea, integritatea, confidențialitatea și confidențialitatea.

Securitatea se concentrează pe protejarea:

- Informațiilor în timpul colectării, creării, procesării, transmisiei, utilizării și stocării.

- Sistemelor care utilizează date electronice pentru a stoca, procesa și transfera informații.

Controalele pentru criteriul de securitate ajută la detectarea și corectarea erorilor de sistem, înlăturarea neautorizată a informațiilor sau a resurselor sistemului, utilizarea greșită a software-ului, procesarea incorectă a datelor și utilizarea inadecvată, modificarea, distrugerea sau dezvăluirea informațiilor.

Disponibilitate

Disponibilitatea se concentrează asupra accesibilității informațiilor utilizate de sistemele organizației tale și produsele sau serviciile pe care le oferi clienților.

Dacă organizația ta îndeplinește acest criteriu, informațiile și sistemele tale sunt mereu disponibile pentru funcționare și pot îndeplini obiectivele oricând. Acesta tratează dacă sistemele includ controale pentru a susține accesibilitatea la funcționare, monitorizare și întreținere.

Cu toate acestea, nu abordează funcționalitatea și utilizabilitatea sistemului.

Integritatea Procesării

Principiul Integrității Procesării este criteriul care verifică dacă sistemul își atinge scopul prevăzut și funcționează corespunzător fără erori, întârzieri, omisiuni și manipulări neautorizate sau accidentale.

Acesta se concentrează asupra completitudinii, validității, exactității, promptitudinii și autorizării procesării sistemului. Dacă procesezi date sau tranzacții în numele clienților tăi, trebuie să incluzi acest criteriu ca parte a auditului tău.

Confidențialitate

Compania ta ar putea stoca date clasificate ca informații confidențiale, care sunt restricționate, dezvăluite și permise să fie utilizate doar de anumite persoane. De exemplu:

- Planuri de afaceri

- Rapoarte interne de afaceri

- Proprietate intelectuală

- Informații financiare

- Documente legale

În plus, pot exista legi, reglementări și Acorduri de Neprezentare (NDA) cu clienții tăi pentru a păstra aceste date confidențiale. Politica de confidențialitate abordează capacitatea companiei tale de a proteja astfel de informații pe parcursul întregului său ciclu de viață, de la colectare și creare până la îndepărtarea din controlul tău.

Aceste informații sensibile pot fi sub formă de documente fizice sau digitale. Prin urmare, controalele trebuie să fie aplicate având în vedere natura lor.

Confidențialitate

Toate datele sensibile și informațiile personale identificabile (PII) precum numărul de securitate socială, nume, adresă, sexualitate și rasă trebuie protejate împotriva accesului neautorizat pentru a îndeplini acest criteriu.

Colectarea, utilizarea, dezvăluirea și eliminarea acestora trebuie să fie efectuate în conformitate cu Principiile Generale Acceptate de Confidențialitate (GAPP) ale AICPA și ale organizației.

Controalele de confidențialitate se aplică doar informațiilor personale. În același timp, confidențialitatea se aplică diferitelor tipuri de informații sensibile.

Exemple de controale legate de TSC

| Criterii de Încredere (TSC) | Controale |

| Securitate |

|

| Disponibilitate |

|

| Integritatea Procesării |

|

| Confidențialitate |

|

| Confidențialitate |

|

Cui îi este necesară Certificarea SOC 2?

Dacă organizația ta se încadrează în următoarele categorii, s-ar putea să ai nevoie de această conformitate în orice moment.

- Centre de date

- Furnizori de servicii IT gestionate (MSP)

- Furnizori de stocare în cloud și calcul în cloud

- Companii ce oferă Software-ca-Serviciu (SaaS)

- Companii care procesează solicitări medicale și de asigurare

- Servicii bancare și financiare

- Firme de contabilitate și audit

- Servicii de Gestionare a Relațiilor cu Clienții (CRM)

- Servicii de retail

- Companii de analiză de date

- Resurse Umane

- Servicii de procesare a documentelor

- Organizații din domeniul sănătății

Deoarece raportul conține informații despre controlul intern de securitate al unei companii, acesta nu va fi accesibil pentru toată lumea. Acesta poate fi folosit de persoanele asociate cu organizația de servicii, dar sub un Acord de Nondisclosure. Exemple de utilizatori ai unui raport SOC 2 includ:

- Managementul organizației de servicii

- Parteneri de afaceri

- Clienți ai sistemului

- Potențiali clienți care evaluează furnizorii posibili

- Organisme de reglementare

Ce tipuri de rapoarte SOC 2 există?

De obicei, managementul organizației de servicii pregătește o descriere a sistemului său folosind criteriile de descriere SOC 2 de la AICPA.

De asemenea, aceștia includ designul și adecvarea controlului intern legate de unul sau mai multe dintre TSC-urile pe care au ales să le considere relevante, precum și eficiența lor în funcționare.

După aceea, managementul organizației de servicii angajează un CPA certificat pentru a examina și a furniza un raport SOC 2 privind punctul lor de vedere asupra afirmațiilor managementului. Există două tipuri de rapoarte SOC 2.

Raport SOC 2 Tip I

În acest raport, auditorul examinează și evaluează următoarele la un moment specific:

- Designul controlului intern al organizației de servicii

- Adecvarea și eficiența designului și implementării controlului

Acest raport nu evaluează eficiența operativă a controalelor. Mai degrabă, este opinia auditorului privind descrierea făcută de managementul organizației de servicii a sistemului și adecvarea designului controalelor.

Acest raport este, în general, primul pas pentru obținerea conformității SOC 2 pentru o companie. De obicei, poate dura între 2-4 săptămâni pentru a genera acest raport.

Raport SOC 2 Tip II

Acest raport oferă o privire mai detaliată asupra designului controalelor organizației de servicii, specificate în raportul de Tip 1. Raportul de Tip II include atât criteriile de Tip I, cât și eficiența operativă a controalelor organizației de servicii.

De obicei, poate dura șase luni până la un an pentru a examina, pregăti și furniza acest raport.

Ce este inclus într-un raport SOC 2?

În general, un raport SOC 2 va include următoarele afirmații:

1. Din partea managementului organizației de servicii:

- O descriere a sistemului organizației de servicii, inclusiv tipurile de servicii, componentele sistemului, limitele și controalele.

- O aserțiune referitoare la faptul dacă descrierea din punctul 1 este realizată conform criteriilor de descriere SOC 2.

- O aserțiune referitoare la faptul că controalele descrise în punctul 1 sunt proiectate și funcționează eficient.

2. Din partea auditorului:

- Opinie privind descrierea realizată de managementul organizației de servicii

- Opinii privind controalele care au fost descrise în aserțiunea managementului, evaluate în cadrul TSC-urilor.

- O descriere detaliată a testelor de control și a rezultatelor acestora

În general, un raport SOC 2 este valabil pentru douăsprezece luni de la data emiterii sale. Costul unui SOC 2 depinde de mai mulți factori, cum ar fi:

- Domeniul de aplicare și TSC-urile selectate

- Dimensiunea companiei

- Costurile oricăror instruiri

- Complexitatea sistemelor și a controalelor

- Numărul de locații de vizitat

Care raport SOC 2 este potrivit pentru organizația dvs.?

Indiferent dacă sunteți furnizor sau beneficiar de servicii, raportul SOC 2 de Tip II este cel care oferă cea mai bună asigurare că organizația dvs. respectă TSC-urile. Cu toate acestea, raportul SOC 2 de Tip I este util în anumite situații.

Raportul de Tip I este adecvat când un client sau un partener de afaceri solicită imediat un raport SOC 2. Dacă obțineți această certificare pentru prima dată sau organizația dvs. este un startup, este potrivit să obțineți întâi un raport SOC 2 de Tip I înainte de a continua cu raportul de Tip II.

SOC 2 de Tip I este, de asemenea, potrivit pentru companiile mai mici care dețin date sensibile minime și nu necesită politici de securitate stricte. În plus, uneori, s-ar putea să comparați organizațiile de servicii potențiale pentru următoarea dvs. aventură în afaceri. Atunci raportul SOC de Tip I va fi ideal pentru a-l solicita de la furnizorii potențiali.

Cine poate efectua un audit SOC 2?

Un audit SOC 2 poate fi efectuat numai de un Contabil Public Autorizat (CPA) independent și licențiat.

În mod specific, CPA-ul trebuie să fi primit instruirea necesară și să dețină expertiza tehnică și cunoștințele în securitatea informațiilor. Auditorul SOC 2 ar trebui să fie mereu la curent cu schimbările pentru TSC-uri făcute de AICPA și să respecte regulile standard.

Deoarece AICPA reglementează acest audit, persoanele care nu sunt CPA nu pot efectua sau colabora cu CPA pentru a efectua auditul.

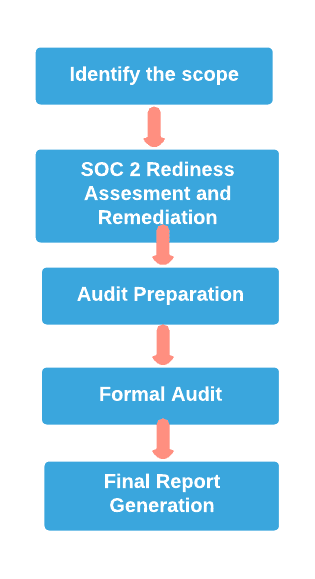

Care sunt pașii pe care ar trebui să îi urmați pentru procesul de certificare SOC 2?

Identificați domeniul de aplicare

Primul pas în obținerea certificării SOC 2 este stabilirea domeniului de aplicare și a priorităților pentru evaluare. Este o etapă de planificare, o etapă esențială pe care majoritatea companiilor tind să o ignore. În această fază, trebuie să:

1. Identificați auditorii – Identificați și contactați auditorii certificați și experimentați care au o reputație pentru auditurile SOC 2 corecte.

2. Definiți descrierea sistemului – Redactați o descriere a sistemului dvs. pentru auditor. De exemplu, descrieți componentele, limitele și controalele, dacă firma oferă un serviciu de procesare a salariilor clienților. Lungimea descrierii poate varia în funcție de complexitatea sistemului dvs. Această descriere va fi inclusă ulterior în raportul SOC 2.

3. Identificați Criteriile de Încredere pe care ar trebui să le includeți în raport.

De obicei, această fază poate dura câteva săptămâni, în funcție de aspecte precum pregătirea organizației dvs., informațiile disponibile, experiența cu procesul etc.

Evaluarea de pregătire și remediație

Înainte de a efectua auditul real, organizațiile pot dori să identifice lacunele și riscurile asociate cu controalele interne existente folosind o evaluare de pregătire SOC 2.

Această fază este opțională dacă aveți o înțelegere profundă a controalelor sistemului și sunteți încrezători în succesul examinării. Există mai multe servicii de consultanță SOC 2 care vă pot ajuta, și care sunt ideal experți în acest domeniu.

Această evaluare va oferi o descriere detaliată a controlorilor care ar îndeplini așteptările auditorilor, ce controale nu sunt suficiente pentru a fi conforme cu SOC 2 și un set de îndrumări pentru a remedia lacunele identificate.

Dacă aveți această înțelegere înainte de auditul formal, puteți lua imediat măsurile corective necesare, în loc să așteptați până la raportul final.

Pregătirea pentru audit

După fazele de definire a domeniului de aplicare și evaluare a pregătirii, puteți începe pregătirea pentru auditul dvs. formal. De obicei, în această fază, auditorul explică procesul de examinare în detaliu și solicită o listă de documente, cunoscută și sub numele de Lista de Solicitări de Informații (IRL), și dovezi pentru auditul formal.

Trebuie să pregătiți și să aveți gata orice documentație pe care aceștia ar putea să v-o ceară în această fază. De asemenea, aveți permisiunea de a solicita asistență de la companiile de asistență pentru audit pentru a colecta aceste documente. Puteți beneficia de sprijinul lor necesar în timpul auditului formal, deoarece știu exact ce au nevoie auditorii.

Auditul formal

După finalizarea tuturor pregătirilor, puteți începe auditul SOC 2 formal. Auditorul va colecta toate dovezile și va efectua testele necesare pentru a identifica dacă controalele interne sunt conforme cu TSC-urile SOC 2 alese. De obicei, auditorul vizitează organizația pentru acest proces. Uneori, aceștia vor lucra de la distanță sau vor utiliza o combinație a ambelor metode de lucru.

În timpul acestui proces, s-ar putea să trebuiască să răspundeți la orice întrebări despre controalele în vigoare. Uneori, auditorului i s-ar putea cere să intervieveze anumiți angajați ai organizației.

În plus, aceștia pot solicita documentație suplimentară ca dovadă, ceea ce va necesita un timp semnificativ pentru pregătire. Prin urmare, trebuie să vă asigurați că sunteți bine pregătit pentru auditul formal, pentru a economisi costuri și timp suplimentar.

Generarea raportului final

Odată ce auditorul a colectat toate dovezile și a completat testele necesare, va începe redactarea raportului. După ce schița este completă, veți avea oportunitatea de a revizui schița și de a furniza sugestii și comentarii.

Auditorul va incorpora modificările necesare în schiță pe baza feedback-ului dvs. și va finaliza raportul. În cele din urmă, veți primi acest raport final în format electronic, dar unii auditori pot oferi și o copie tipărită.

Cele mai importante politici de implementat pentru conformitatea cu SOC 2

Utilizați următoarele 12 politici ca o listă de verificare pentru a evalua cât de bine sunteți pregătit pentru audit. De asemenea, e posibil ca unele dintre aceste politici să nu fie aplicabile organizației dvs., în funcție de tipul de date ale clienților pe care îl dețineți și de modul în care le procesați.

| Politică | Conținut |

| Politică de Securitate a Informației (PSI) | Măsuri de protejare a datelor împotriva accesului și divulgării neautorizate. |

| Politică de Control al Accesului | Limitarea accesului la sistemele cu securitate înaltă pentru utilizatorii autorizați prin stabilirea unor politici de control al accesului bazate pe roluri. |

| Politică de Parole | Obligarea utilizatorilor să creeze parole puternice și sigure conform unui format stabilit, stabilirea timpului de expirare și trimiterea de memento-uri prin email. Stocarea parolelor într-un format criptat. |

| Politică de Gestionare a Modificărilor | Definirea modului în care modificările la sistem ar trebui să fie solicitate, revizuite, aprobate sau amânate pentru a minimiza impactul asupra datelor și sistemelor. |

| Politică de Evaluare și Mitigare a Riscurilor | Precizarea metodologiilor de identificare și gestionare a riscurilor, strategii periodice de evaluare a riscului, planuri de mitigare și rolurile și responsabilitățile diferitelor părți în gestionarea riscurilor. |

| Politică de Monitorizare și Logare | Definirea metodelor de logare a activităților utilizatorilor și monitorizarea acestora. |

| Politică de Clasificare a Datelor | Identificarea și stabilirea definițiilor de clasificare pentru date sensibile, protejate și publice și clasificarea implicită a datelor. |

| Politică de Răspuns la Incidente | Rolurile și responsabilitățile membrilor echipei de răspuns la incidente în cazul unui incident de securitate sau a unei breșe de securitate și sarcinile autorizate. |

| Politică de Backup al Informațiilor, Software-ului și Sistemului | Frecvența cu care ar trebui să se facă backup-uri ale datelor și sistemului, timpul de reținere și modul de stocare a backup-urilor. |

| Politică de Utilizare Acceptabilă | Activitățile adecvate și inadecvate atunci când se utilizează resursele interne, precum și drepturile și responsabilitățile atunci când se folosesc acestea. |

| Plan de Continuare a Afacerii și de Recuperare în Caz de Dezastru (BCDR) | Un plan pentru continuarea operațiunilor de afaceri atunci când activitatea este afectată de un dezastru, în scopul de a minimiza întreruperile și impactul asupra utilizatorilor. |

| Politică de Gestionare a Furnizorilor | Definirea părților responsabile pentru gestionarea furnizorilor, datorită diligentei și gestionării contractelor. |

Cum pot organizațiile să accelereze procesul de certificare SOC 2?

1. Delegați sarcinile

În cadrul auditului de certificare SOC 2, s-ar putea să fie nevoie să adunați multe documente. Considerați acest lucru ca fiind o muncă în echipă și delegați această sarcină părților responsabile cât mai mult posibil.

De exemplu, desemnați echipa de răspuns la incidente a companiei pentru a furniza planuri de răspuns la incidente și dovezi pentru instruirea obligatorie. De asemenea, puteți lua în considerare obținerea ajutorului unui serviciu extern care poate efectua aceste sarcini în numele acestor echipe.

2. Păstrați toate documentele necesare într-un depozit centralizat

Acest lucru va fi util atunci când cineva implicat în audit accesează documentele. De asemenea, asigurați-vă că faceți copii de rezervă și copii fizice în caz de deteriorare. Utilizați o convenție de denumire ușoară pentru a le organiza, astfel încât să identificați și să selectați documentul necesar cu ușurință.

3. Educați-vă angajații

Informați despre audit toți membrii organizației astfel încât toată lumea să fie conștientă de proces. Când toată lumea este informată, poate face sarcinile auditorilor și ale dvs. mai ușoare în timpul procesului.

4. Luați în considerare automatizarea procesului

Puteți utiliza software pentru fluxul de lucru al auditului și pregătire care oferă politici predefinite pentru a se potrivi cu politicile de conformitate SOC 2 și multe alte funcționalități pentru a automatiza procesul de conformitate.

Ce beneficii va obține organizația dvs. cu certificarea SOC 2?

Investind în această certificare, puteți obține următoarele beneficii cheie.

Pentru organizațiile de servicii

- Oportunitatea de a vă pune securitatea în ordine – În timpul procesului de certificare, aveți ocazia să identificați postura dvs. actuală de securitate și să remediați problemele potențiale și lacunele de securitate care, altfel, ar rămâne ascunse și neobservate.

- Avantaj competitiv – Deținerea unei certificări SOC 2 dovedește încrederea pe care clienții și părțile interesate o au în dvs. Acest lucru vă va îmbunătăți reputația față de competitorii care nu au această atestare.

- Creșterea veniturilor – Consumatorii sunt adesea interesați de a alege organizații cu certificare SOC 2. Asta înseamnă că cererea pentru serviciile dvs. ar putea crește, ceea ce va fi un punct de plecare pentru obținerea unor venituri mai mari.

- Economii de costuri – Luați în considerare o situație în care are loc o încălcare a datelor datorită unei lacune de securitate din sistemul dvs. Costul unei astfel de încălcări a datelor și prejudiciul adus reputației organizației dvs. ar putea fi de milioane de dolari, depășind cu mult costul certificării SOC 2. Trecerea atestării SOC 2 vă poate salva de astfel de costuri inutile.

Pentru clienți

- Sentiment de asigurare – Acesta este un raport evaluat de un auditor independent care oferă o opinie independentă despre postura de securitate a organizației. Datorită acestei caracteristici, clienții pot avea sentimentul asigurării că datele lor sunt protejate de terțe părți.

- Primirea vizibilității și transparenței privind lacunele de control intern ale furnizorului de servicii – clienții pot identifica zone potențiale de risc și pot găsi metode de a le atenua în cadrul lor.

- Ușurința în alegerea potențialilor furnizori – utilizați acest criteriu de evaluare pentru a selecta serviciul cel mai de încredere când două sau mai multe companii furnizoare au aceleași capacități.

Rezumat

Obținerea conformității SOC 2 ajută organizația dvs. să se distingă în mulțime. Acest ghid explică în detaliu tot ce trebuie să știți despre acest cadru standard, de la definiție până la procesul de certificare.

Puteți urma listele de verificare și sfaturile descrise în acest ghid pentru a vă pregăti mai bine pentru audit și pentru a economisi timp și costuri. Pentru că cu cât vă pregătiți mai mult, cu atât înfruntați mai puține probleme și atingeți succesul așteptat din examinare.