WireGuard против OpenVPN: Какой протокол выбрать?

Виртуальные частные сети (VPN) опираются на протоколы VPN для установления соединений и обеспечения безопасности вашего интернет-трафика. На данный момент WireGuard и OpenVPN считаются лучшими протоколами в индустрии VPN.

В этом обзоре мы сравниваем WireGuard и OpenVPN, акцентируя внимание на ключевых аспектах, таких как безопасность, конфиденциальность, скорость и удобство использования. Будут представлены основные характеристики, достоинства и общая информация о каждом из протоколов.

Продолжите чтение, чтобы углубиться в сравнение этих двух VPN-протоколов и определить, который из них подходит вам лучше!

WireGuard против OpenVPN: краткое изложение

OpenVPN появился на рынке в 2001 году и с тех пор считается стандартом отрасли в области конфиденциальности и безопасности.

Однако WireGuard, появившийся в 2019 году, завоевал коммерческую VPN-индустрию благодаря своей высокой скорости и впечатляющим показателям безопасности.

И WireGuard, и OpenVPN являются открытыми исходниками, и некоторые из лучших VPN-провайдеров, таких как NordVPN, Surfshark, Private Internet Access и CyberGhost, предлагают эти протоколы в своих VPN-приложениях.

Некоторые VPN-провайдеры создали собственные протоколы на основе кода WireGuard VPN или OpenVPN.

Основные цели WireGuard — улучшить существующие VPN-протоколы за счет простоты, скорости, удобства использования и сокращения области атаки — он использует передовую криптографию.

Таким образом, он предлагает решение для каждого аспекта VPN (виртуальной частной сети).

OpenVPN использует несколько методов шифрования VPN и имеет более 60 миллионов загрузок. За столько лет в отрасли OpenVPN фактически используется каждым клиентом VPN на рынке, как коммерческим, так и корпоративным.

Даже с появлением новых протоколов и жесткой конкуренции, OpenVPN продолжает оставаться в центре внимания VPN-безопасности.

Несмотря на различия между двумя протоколами, их общая цель — быть быстрыми, безопасными, стабильными и надежными.

Основные характеристики

WireGuard протокол известен:

- Очень быстрыми скоростями соединения.

- Поддержкой множественного переключения между сетями.

- Возможностью самостоятельной настройки VPN-сети.

- Меньшим потреблением пропускной способности.

OpenVPN известен:

- Доступом к сильно цензурируемым регионам, таким как Китай, Россия и другие.

- Лучшим в отрасли протоколом безопасности.

- Использованием обширной библиотеки OpenSSL для криптографии.

- Доскональным тестированием и проверкой временем.

Вот краткое сравнение функций для начала:

| Функции | WireGuard | OpenVPN |

| Дата выпуска | Сентябрь 2019 | Май 2001 |

| Размер кода | ≈ 4,000 строк | Более 70,000 строк |

| Часто используемые шифры | ChaCha20, Poly1305 | AES, Blowfish, Camellia |

| Совершенная прямая секретность | Да | Да |

| Безопасность | Сильная | Сильная |

| Стабильность | Стабильный | Стабильный |

| Приватность | Сильная | Требует усиления |

| Обход цензуры | Едва | Да |

| Скорость и производительность | Очень быстрый | Сбалансированный |

| Открытый исходный код | Да | Да |

| Совместимость | Набирает популярность | Поддерживается изначально |

Размер кода

WireGuard состоит из около 4 000 строк кода. OpenVPN же содержит более 70 000 строк.

Кроме того, модифицированные версии OpenVPN могут достигать до 600 000 строк кода.

Используя меньше строк кода, WireGuard уменьшает область атаки и, следовательно, снижает вероятность возможной кибератаки.

С меньшим объемом кода разработчики могут легче выявлять уязвимости, и один аудитор быстро может проверить код. Таким образом, хакерам труднее обнаружить уязвимости в WireGuard.

Несмотря на обширный код, OpenVPN не подвержен атакам. Возможно, он был уязвим в более ранние дни.

Одним из преимуществ пребывания в отрасли почти два десятилетия является тщательное исследование.

Кроме того, у OpenVPN большое сообщество с различными заинтересованными сторонами, которые гарантируют, что он всегда безошибочен.

Аудит

И WireGuard, и OpenVPN являются открытыми исходными кодами. Это упрощает доступ и аудит исходного кода и других аспектов.

Благодаря менее громоздкому коду WireGuard, по сравнению с кодом OpenVPN, WireGuard может быть быстро проверен на предмет ошибок. Однако, даже с менее объемным кодом, WireGuard еще не заслужил доверия аудиторов безопасности.

В отличие от WireGuard, OpenVPN прошел проверку временем и несколько аудитов.

Даже с более чем 70 000 строк кода и необходимостью большей команды, OpenVPN — хорошо проверенный протокол, и его признают различные эксперты в области безопасности.

Это потому, что он существует, и большинство соединений VPN-туннеля зависят от него.

Тем не менее, WireGuard догоняет; после массового внедрения этот протокол получит такое же внимание, как и OpenVPN.

С менее громоздким кодом он может быть проверен на ошибки в несколько раз больше, чем OpenVPN, за короткий период времени.

Безопасность и шифрование

WireGuard и OpenVPN поддерживают множество безопасных методов шифрования и алгоритмов шифрования, особенно шифров.

Однако, даже с передовой криптографией, WireGuard не так гибок по сравнению с OpenVPN. У WireGuard есть фиксированный набор методов шифрования для определенной версии программного обеспечения.

Если в этом наборе обнаруживается ошибка или уязвимость безопасности, следующее обновление устраняет уязвимость с помощью другого набора симметричных методов шифрования и криптографических алгоритмов.

Но это обязательно изменится. В случае OpenVPN, вы можете быстро переключиться на работающее шифрование. Это также объясняет, почему WireGuard менее громоздкий, чем OpenVPN.

Наиболее часто используемые шифры и методы шифрования для WireGuard включают ChaCha20 и Poly1305. ChaCha20 используется для шифрования, а Poly1305 — для аутентификации.

WireGuard также может использовать другие криптографические методы, такие как фреймворк протоколов Noise, Curve25519, BLAKE2, SipHash24 и HKDF.

С другой стороны, OpenVPN обычно использует AES, Blowfish и Camellia. Кроме того, поскольку OpenVPN опирается на библиотеку OpenSSL, он может использовать другие криптографические методы, такие как Chacha20, Poly1305, SEED, CAST-128, DES, SHA-2, SHA-3, BLAKE2, RSA, DSA, обмен ключами Диффи-Хеллмана, эллиптические кривые и многие другие.

OpenVPN использует самые проверенные методы шифрования, которые надежнее, чем новые алгоритмы WireGuard. Технология старше на 18 лет и использует десятилетний шифр AES.

WireGuard использует гораздо более новые методы, такие как ChaCha20 и Poly1035.

Тем не менее, аргументация меняется, когда вы применяете оба протокола на практике. Например, гораздо более новая технология шифрования WireGuard практически не представляет угрозы безопасности, и вот почему:

- ChaCha20 очень безопасен, потому что он развивался со временем и теперь имеет более 20 уровней безопасности.

- WireGuard требуется меньше времени на аудит благодаря минимальному размеру кода.

- Признание со стороны технологических гигантов, таких как Google, и более безопасной операционной системы Linux.

Крипто-гибкость против поверхности атаки

Крипто-гибкость — это способность системы безопасности автоматически переключаться между алгоритмами, протоколами и другими методами шифрования.

У WireGuard нет крипто-гибкости, так как он использует фиксированный набор одного криптографического комплекта для каждой версии. Этот компромисс крипто-гибкости уменьшает сложность атак и уязвимости, включая атаку «человек посередине».

Таким образом, это делает WireGuard более безопасным с точки зрения атаки, но не с точки зрения защиты.

С другой стороны, OpenVPN является крипто-гибким протоколом; он может использовать несколько криптографических наборов, что приводит к более надежной защите.

Но опять же, с большим количеством наборов возрастает сложность, что увеличивает поверхность атаки и снижение атак. Светлая сторона в том, что OpenVPN не заставит вас обновляться, как WireGuard, когда происходит атака.

WireGuard использует систему под названием «Версионирование» для изменения криптографических наборов в случае уязвимости. Эта система WireGuard предлагает серверам запрашивать соединения с новой версией и игнорировать старый пакет.

Благодаря этому WireGuard избежал становления жертвой регулярных атак на не-крипто-гибкие системы.

Конфиденциальность и логирование

Если вы заботитесь о своей конфиденциальности, выбор VPN-сервиса с политикой нулевых логов, гарантирующей абсолютную конфиденциальность, является крайне важным. Это также должно относиться к используемому сервисом VPN-протоколу.

У OpenVPN полностью отсутствует политика ведения журналов. Но это не относится к WireGuard, который предназначен для хранения разрешенных IP-адресов до следующей перезагрузки сервера.

С этой точки зрения WireGuard представляет риск для безопасности. Это связано с тем, что если сервер VPN будет скомпрометирован, все хранящиеся в нем IP-адреса будут использоваться для прослеживания вашей онлайн-активности.

Ваш IP-адрес, скорее всего, будет зарегистрирован, если вы используете стандартный протокол WireGuard. Именно поэтому некоторые провайдеры VPN-решений создают собственные протоколы на основе WireGuard для устранения этой проблемы с конфиденциальностью.

Кроме того, существует обходной путь, который лучшие Android VPN используют для снижения этого риска конфиденциальности. Вот некоторые из используемых трюков:

- Использование двойного преобразования сетевых адресов (NAT): Этот NAT назначает вам динамический IP-адрес для каждого подключения к VPN. Это означает, что каждая сессия имеет уникальный IP-адрес, который работает только до тех пор, пока вы не отключитесь от сервера VPN.

- Использование функции многоступенчатого (двойного VPN) подключения: Эта функция направляет ваш интернет-трафик через несколько серверов, используя WireGuard. Этот метод также удаляет ваш IP-адрес с сервера после определенного периода бездействия.

Кроме того, если вы заботитесь о конфиденциальности, вы должны уточнить у своего провайдера VPN, какие решения для смягчения рисков они предлагают для WireGuard.

Преодоление цензуры

OpenVPN отлично справляется с преодолением интернет-цензуры, так как может использовать TCP вместо UDP с портом 433, который также используется для HTTPS.

Благодаря этому трюку, все файерволы трудно различить трафик OpenVPN и обычный, безопасный веб-трафик.

Именно из-за этого трюка OpenVPN очень эффективен в странах с высоким уровнем цензуры, таких как Китай, Россия и Турция.

В обычных условиях мы рекомендуем использовать UDP для повышения скорости, но TCP намного надежнее, если вы хотите обойти регионы с жесткой цензурой.

Единственный минус — TCP намного медленнее UDP, но при этом очень надежен.

WireGuard практически не преодолевает цензуру и подвержен технологии глубокого анализа пакетов. Это связано с тем, что WireGuard жертвует маскировкой ради скорости. Таким образом, WireGuard не поддерживает туннелирование через TCP.

Его UDP-подключения легко обнаруживаются и блокируются различными методами цензуры.

WireGuard не так хорош для разблокировки веб-сайтов.

Переключение между сетями и мобильность

В целом, когда речь идет о мобильности сети, многие провайдеры VPN предпочитают протокол IKEv2, так как он поддерживает протокол мобильности и многоадресности.

Однако есть опасения, касающиеся закрытого исходного кода протокола. Кроме того, IKEv2 предлагается «из коробки» для многих мобильных устройств, и вы можете настроить свое VPN-соединение.

По сравнению между WireGuard и OpenVPN, WireGuard предлагает лучшую мобильность.

С WireGuard вы можете бесшовно переключаться между Wi-Fi и мобильными сетями, лучше, чем с OpenVPN.

Многие пользователи Интернета отключают и снова подключают OpenVPN при переключении сетей и, таким образом, испытывают потерю соединения.

Если вы постоянно переключаетесь между сетями, рекомендуется использовать VPN, поддерживающий WireGuard для улучшения интернет-опыта.

Таким образом, WireGuard предлагает отличное решение для проблем и IKEv2, и OpenVPN: это решение с открытым исходным кодом, которое устраняет проблему мобильности OpenVPN.

Использование пропускной способности, производительность и скорость

WireGuard использует меньше пропускной способности, чем OpenVPN. WireGuard использует меньше методов шифрования, чем его конкурент, что обеспечивает низкую нагрузку на шифрование.

Таким образом, время шифрования быстрое и требуется меньше данных для обеспечения безопасности при использовании VPN.

Меньшая нагрузка на шифрование важна, когда вы используете мобильную пропускную способность с оплатой по мере использования. С OpenVPN вы будете использовать больше данных из-за его большой нагрузки на шифрование во время туннелирования.

Что касается скорости и производительности, WireGuard быстрее, так как в основном полагается на UDP-соединения.

Кроме того, он использует меньше ресурсов ЦПУ на мобильных устройствах, встроенных системах и маршрутизаторах, потому что он находится внутри ядра Linux. Кроме того, WireGuard быстро устанавливает соединения.

С другой стороны, OpenVPN быстр, но не так, как WireGuard при использовании UDP. Однако, когда вы выбираете надежность и обход ограничений, вы столкнетесь с более медленными скоростями, так как вам придется использовать TCP-соединение.

TCP-соединение отдает предпочтение надежности перед скоростью.

Также, поскольку OpenVPN имеет большую нагрузку на шифрование, он использует больше ресурсов ЦПУ, что может быть проблематично для устройств, не обладающих высокопроизводительными ЦПУ, таких как маршрутизаторы и встроенные системы.

Вы также заметите разрядку батареи из-за высокого использования ЦПУ.

Кроме того, с точки зрения производительности, OpenVPN никогда не был лучшим вариантом, так как даже другие устаревшие протоколы дают лучшие результаты.

WireGuard лучше использует многопоточность на современных ЦПУ, чего OpenVPN не использует в полной мере.

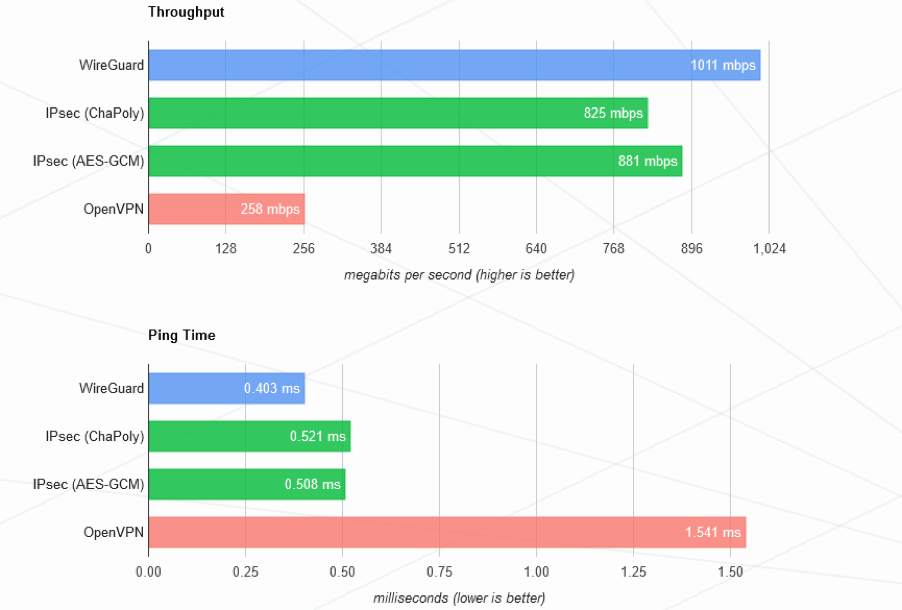

WireGuard провел тесты на высокую производительность с одинаковыми параметрами на протоколах IPSec, WireGuard и OpenVPN.

Вот результаты:

Исходя из приведенного выше графика, WireGuard имеет лучшую пропускную способность и меньшее время задержки, чем его аналог.

Вы также можете провести тесты на скорость, чтобы определить, какой протокол обеспечивает лучшие скорости.

Закройте все программы и запустите VPN, поддерживающий WireGuard, например, Surfshark или NordVPN.

Подключитесь к различным серверам и измерьте скорости с помощью Speedtest от Ookla. Вы можете использовать OpenVPN UDP и TCP против WireGuard.

Совместимость и простота использования

Практически каждый VPN в отрасли использует OpenVPN. Вы также можете получить OpenVPN на большинстве маршрутизаторов, консолей и других устройств.

Однако WireGuard пока не настолько популярен, но скоро он будет иметь аналогичное присутствие с OpenVPN благодаря массовому внедрению.

Благодаря легкому коду разработчикам легко настроить WireGuard для работы или поддержки большего количества устройств, за исключением устаревших систем, которые не будут поддерживать новые протоколы. Кроме того, WireGuard обладает отличной удобностью использования и кроссплатформенной поддержкой.

Большинство VPN по-прежнему используют протокол OpenVPN на уровне маршрутизатора. Но вы будете рады узнать, что некоторые VPN теперь позволяют использовать WireGuard на уровне маршрутизатора.

На мобильных устройствах большинство популярных VPN предлагают протокол WireGuard.

Что касается простоты использования, WireGuard значительно проще по сравнению с OpenVPN. Это также можно объяснить менее громоздкой кодовой базой, что делает его лучшим вариантом для встроенных систем.

OpenVPN был и остается сложным для ручной настройки. Тем не менее, процесс более прост с помощью стороннего клиента.

Заключение

WireGuard — это недавний новичок в отрасли, но уже успел зарекомендовать себя. Это очевидно из количества лучших VPN, включающих протокол в свою услугу.

Лучшая часть в том, что WireGuard теперь доступен в ядре Linux.

OpenVPN — это гораздо более старый и уважаемый протокол в отрасли. Это всегда будет вызывать доверие и большую лояльность у технических пользователей.

Однако нельзя отрицать, насколько быстро WireGuard соответствует и, возможно, лучше OpenVPN в различных аспектах, включая скорость, кодовую базу, производительность и удобство использования.

Кратко говоря, протоколы WireGuard и OpenVPN довольно сопоставимы в этом сравнении. Таким образом, не так легко определить лучший из двух протоколов VPN.

Чтобы определить, какой протокол вы должны использовать, вы должны решить, какой аспект жертвовать. Тем не менее, оба протокола отлично подходят для ежедневного использования.

Часто задаваемые вопросы

Некоторые люди нашли ответы на эти вопросы полезными

Может ли WireGuard заменить OpenVPN?

WireGuard стремится заменить набор протоколов IPSec с точки зрения функций и преимуществ. Он также стремится соответствовать OpenVPN, но все еще отстает по уровням безопасности и совместимости. WireGuard все еще новый протокол, и его функции привлекают все больше пользователей.

Безопасен ли WireGuard в 2023 году?

WireGuard считается высокобезопасным, но он не подходит для ориентированных на конфиденциальность пользователей. Например, WireGuard не полностью соблюдает политику отсутствия журналов, так как хранит большинство IP-адресов пользователей. Эта практика означает, что хакеры могут быстро получить представление о вашей онлайн-деятельности без вашего согласия.

Является ли WireGuard самым быстрым протоколом VPN?

Да, можно сказать, что WireGuard в настоящее время является самым быстрым протоколом VPN на рынке. WireGuard работает в ядре Linux и использует примитивную криптографию. Этот трюк делает протокол VPN очень быстрым при достойных стандартах безопасности.

Насколько быстрее WireGuard по сравнению с OpenVPN?

В среднем WireGuard на 50% быстрее OpenVPN. Производительность скорости протокола по сравнению с OpenVPN увеличивается при подключении к ближайшим (с низкой задержкой) серверам и слегка уменьшается при подключении к далеким (с высокой задержкой) серверам.

Является ли WireGuard менее безопасным, чем OpenVPN?

Да, WireGuard менее безопасен, чем OpenVPN, но это не делает его уязвимым для атак. С другой стороны, OpenVPN считается отраслевым стандартом с точки зрения безопасности. OpenVPN также гораздо старше и был тщательно проверен со временем.