الغوص العميق في عالم الأمن السيبراني: كل شيء عن هجمات DDoS

هجوم الحرمان من الخدمة الموزع، المعروف اختصارًا بـ DDoS، هو نوع من الهجمات السيبرانية التي لها هدف واحد – تعطيل بنية تحتية لشركة ما وإيقاف أنشطتها.

يحقق هذا الهجوم هدفه بإرسال كمية هائلة من الحركة إلى خوادمها وشبكتها أو خدماتها.

إذا لم تكن الخوادم مجهزة للتعامل مع هذا الكم الكبير من الحركة في نفس الوقت، ستتعطل، مما يجمد أنظمة الشركة طالما استمر الهجوم DDoS.

في الفقرات التالية، سأشرح كيف تعمل هجمات DDoS، تأثيرها، وكيفية الدفاع ضدها، بشكل فعال واستباقي.

هيا بنا نبدأ!

كيف تعمل هجمات DDoS؟

تستخدم هجمات DDoS “شبكات البوت” لإرسال طلبات متعددة ومتزامنة إلى خوادم الشركة المستهدفة في محاولة لإغراقها.

شبكة البوت عبارة عن شبكة من الأجهزة “الزومبي” (أجهزة الكمبيوتر، الأجهزة المحمولة، اللابتوبات، إلخ) التي يتحكم فيها “سيد البوت” (القرصان) بعد إصابتها بالبرمجيات الخبيثة.

تُعرف هذه الأجهزة المصابة بشكل فردي بـ “البوتات” ويمكن لسيد البوت التحكم فيها عن بُعد بسهولة.

بعد أن يصيب سيد البوت عددًا كافيًا من الأجهزة لشن هجوم DDoS، يرسل تعليمات محددة إلى كل جهاز، ويمكن بدء الهجوم.

إليك كيفية حدوث ذلك:

- يتسلل القرصان إلى 2000 جهاز لأفراد عشوائيين لا يدركون ذلك

- يخلق القرصان شبكة بوت من تلك الأجهزة الـ 2000 عن طريق تثبيت برمجيات تحكم خبيثة في كل واحد منها

- يختار القرصان هدفًا للهجوم

- يُرسل القرصان تعليمات محددة إلى كل جهاز في شبكة البوت للوصول إلى عنوان IP للشركة في نفس الوقت

- تتلقى خوادم الهدف 2000 طلب متزامن وتتعطل بسبب عدم قدرتها على التعامل مع العديد من الطلبات في وقت واحد

تم شن هجوم DDoS شهير ضد Dyn في أكتوبر 2016. كانت Dyn تتحكم في معظم بنية DNS الخاصة بالإنترنت، لذا أدى الهجوم إلى إسقاط مواقع مثل Netflix، Twitter، Reddit، CNN، وغيرها في أوروبا والولايات المتحدة.

تُقدر شبكة البوت المستخدمة في هجوم Dyn بحوالي 100,000 جهاز، تتكون من أجهزة إنترنت الأشياء مثل الكاميرات الرقمية ومُشغلات DVR.

تُقدر قوة الهجوم الإجمالية لشبكة البوت بحوالي 1.2 تيرابايت في الثانية، وهو ما يعادل ضعف قوة أي هجوم DDoS في التاريخ.

أنواع هجمات DDoS

هناك ثلاثة أنواع من هجمات DDoS:

- هجمات طبقة التطبيق

- هجمات البروتوكول

- هجمات الحجم

تؤدي جميع أنواع هجمات DDoS إلى تعطيل وإغراق خوادم الهدف، لكن الوسائل المستخدمة لتحقيق ذلك مختلفة.

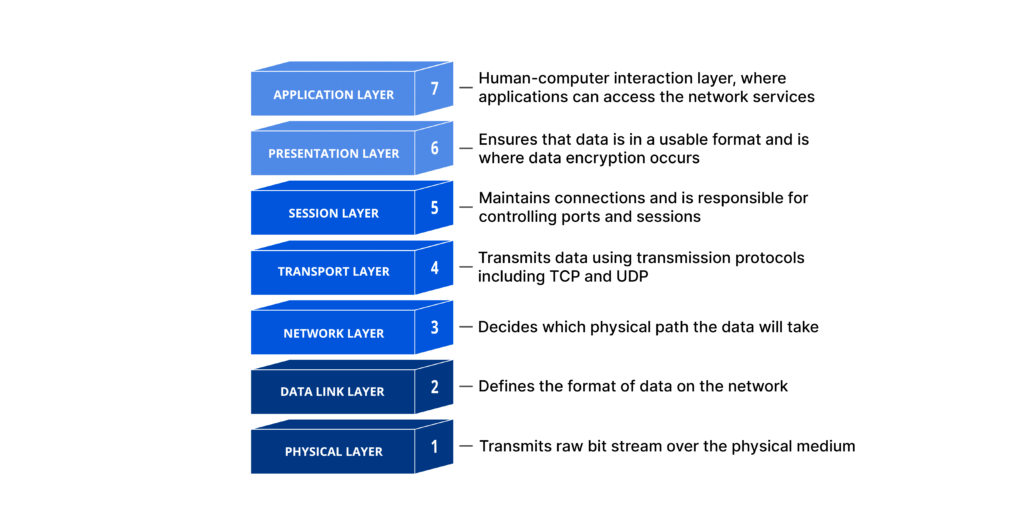

علاوة على ذلك، تتلاعب جميع هجمات DDoS بالاتصالات الشبكية بطريقة ما. لمساعدتك على فهم كيفية عمل الاتصالات الشبكية، إليك نموذج OSI المفيد.

https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/

إذًا، يحتوي اتصال الشبكة على سبع طبقات، وتتلاعب هجمات DDoS ببعض هذه الطبقات لإغراق الخوادم.

لنلقِ نظرة على الأنواع الثلاثة من هجمات DDoS بمزيد من التفصيل!

1. هجمات طبقة التطبيق

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

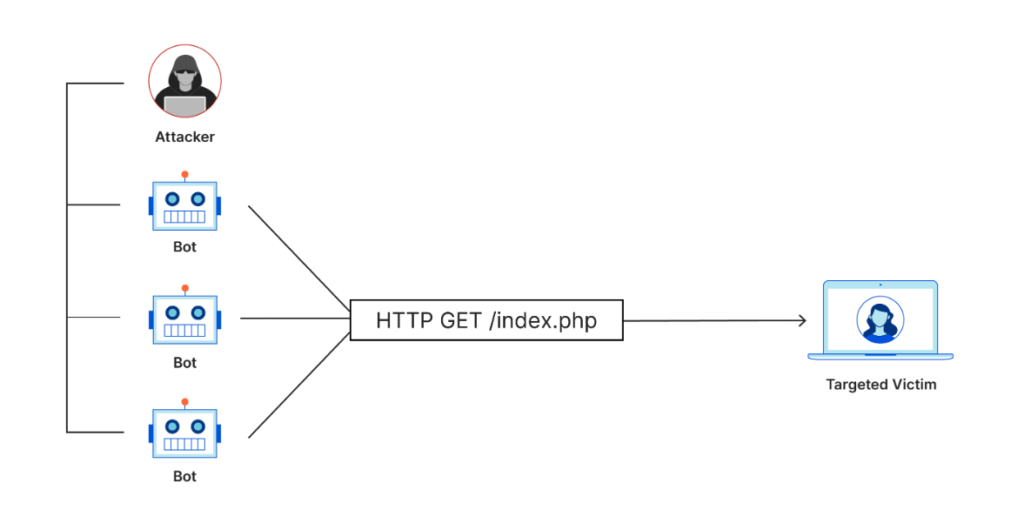

تُعرف هجمات DDoS لطبقة التطبيق أيضًا بالهجمات من الطبقة السابعة لأنها تتلاعب بالطبقة السابعة في نموذج OSI أعلاه (طبقة التطبيق).

هدف هجمة DDoS لطبقة التطبيق هو استنفاد موارد الخادم حتى ينهار في النهاية بسبب نقص الموارد.

لهذا السبب، يُقاس قوة هجمة طبقة التطبيق بـ RPS أو الطلبات لكل ثانية.

الهدف من هذا الهجوم هو جانب HTTP للخادم، وبشكل أدق الصفحات الويب التي يولدها ويقدمها الخادم كاستجابة لطلبات HTTP التي يرسلها العميل.

يبدو العمل البسيط لتحميل صفحة ويب بسيطًا بالنسبة للعميل، لكنه عملية معقدة بالنسبة للخادم. وذلك لأنه يتعين عليه تحميل ملفات متعددة، الوصول إلى قواعد البيانات، تشغيل الاستعلامات، ثم إنشاء الصفحة الويب.

أمثلة على هجمات طبقة التطبيق:

- توجيه شبكة البوت لفتح نفس الصفحة الويب في نفس الوقت، مما يؤدي إلى إجراء عدة طلبات HTTP إلى الخادم

- توجيه شبكة البوت لتحديث نفس الصفحة الويب في نفس الوقت عدة مرات

مع وجود العديد من طلبات HTTP لتحميل صفحة ويب، قد تصبح القدرة الحسابية للخادم مغمورة. فهو لا يملك الموارد اللازمة لتلبية جميع طلبات HTTP دفعة واحدة، لذلك يتعطل.

هكذا تعمل هجمة حرمان الخدمة عبر هجمة DDoS لطبقة التطبيق!

2. هجمات البروتوكول

cloudflare.com/learning/ddos/what-is-a-ddos-attack/

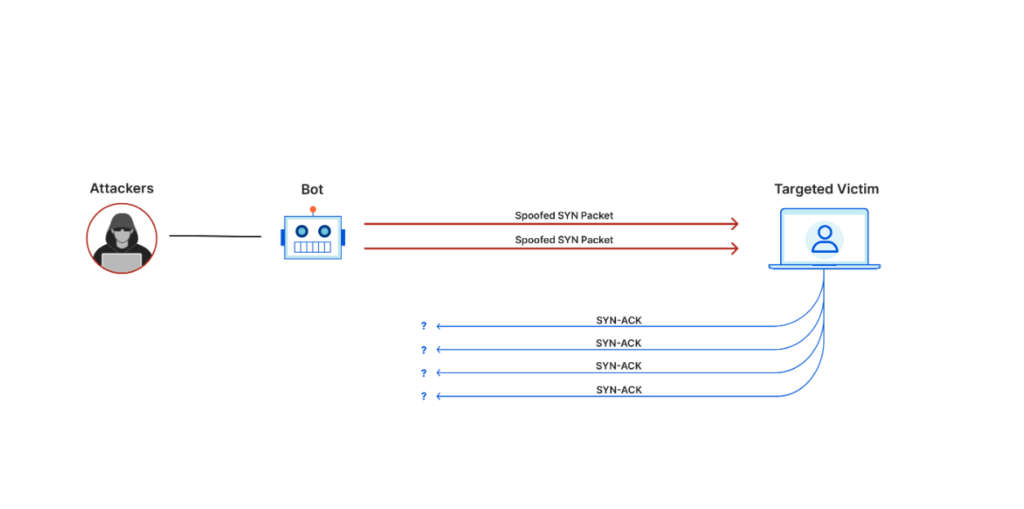

تتلاعب هجمات DDoS البروتوكولية بالطبقة الثالثة والرابعة من نموذج شبكة OSI أعلاه (طبقة الشبكة وطبقة النقل).

تُقاس هذه الهجمات بالرزم لكل ثانية وتستهدف موارد محددة مثل موازنات الحمل، جدران الحماية، أجهزة التوجيه، وموارد أخرى.

ومع ذلك، فإن الفكرة وراء هجمات البروتوكول تختلف قليلاً عن هجمات طبقة التطبيق.

في حين تعتمد هجمات طبقة التطبيق على طغيان طلبات HTTP لتعطيل الخادم، تستغل هجمات البروتوكول عملية المصافحة TCP المتضمنة في نوع بروتوكول تبادل المعلومات.

تعتمد المصافحة TCP على ثلاث خطوات:

- رزمة SYN يرسلها العميل إلى الخادم أو المورد

- رزمة SYN-ACK يرسلها الخادم/المورد إلى العميل

- رزمة ACK يرسلها العميل مرة أخرى إلى الخادم/المورد

في هجمة البروتوكول، تكون الخطوة الثالثة مفقودة. لا يتلقى الخادم/المورد الضحية رزمة ACK من العميل (شبكة البوت الخاصة بالقرصان)، لذلك لا يمكنه إكمال نقل البيانات.

يُرسل العميل عدة رزم TCP SYN باستخدام عناوين IP مزيفة إلى الخادم/المورد. سيرد الخادم على طلبات الاتصال وسينتظر رزمة ACK لإكمال المصافحة، ولكنها لن تصل أبدًا.

وبذلك، تتراكم طلبات الاتصال غير المجاب عنها، مما يستنزف موارد الخادم/المورد المستهدف.

3. هجمات الحجم

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

هجمة الحجم هي أكثر أشكال هجمات DDoS شيوعًا وهي ما يشير إليه معظم الناس (دون وعي) عند الحديث عن هجمات DDoS.

يُقاس قوة الهجوم بالبتات لكل ثانية أو الجيجابتات لكل ثانية (انظر هجوم Dyn)، وهدفها هو إغراق الخادم بالحركة والطلبات.

تحتاج هذه الطريقة العنيفة إلى شبكة بوت كبيرة بما يكفي لاستنزاف كل عرض النطاق الترددي للخادم.

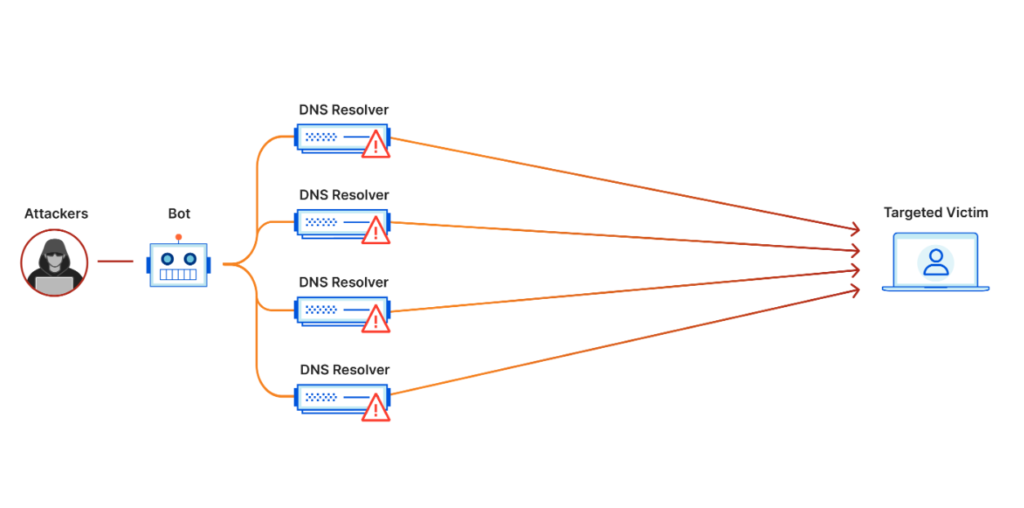

بدلاً من ذلك، يمكن للقراصنة استخدام تضخيم DNS لتحقيق نفس النتيجة بشكل أسهل. إليك كيف:

- يُرسل القرصان عدة طلبات DNS صغيرة باستخدام عنوان IP المصدر المزيف للضحية إلى خادم DNS

- يستجيب خادم DNS للضحية بإجابة DNS أكبر بكثير من الطلب الذي أرسله المهاجم

- يتم في النهاية إغراق خوادم الضحية من كمية الحركة المستلمة

وبذلك، سواءً من خلال طلبات شبكة البوت أو تضخيم DNS، يهدف الهجوم الحجمي إلى إغراق الخادم بالطلبات.

الفرق بين هجمة الحجم وهجمة طبقة التطبيق هو أن الأخيرة أكثر تعقيدًا وتتطلب إجراءات أكثر تحديدًا لتنفيذها.

طرق للتعرف على هجوم DDoS

من المستحيل معرفة متى سيتم شن هجوم DDoS. ومع ذلك، هناك علامات تحذيرية يمكنك تحديدها عندما يكون الهجوم قيد التنفيذ.

كشف هجوم DDoS في مرحلة مبكرة يمكن أن يساعدك في التخفيف منه بشكل أسرع، تجنبًا لصدمة الهجوم وحرمان الخدمة.

إليك عدة طرق يمكنك من خلالها تحديد هجوم DDoS:

- زيادة مفاجئة في حركة الويب القادمة من موقع واحد أو عنوان IP

تعتمد معظم هجمات DDoS على شبكات البوت، والتي تتكون من أجهزة مصابة وعادةً ما تكون موجودة في نفس المنطقة.

بمجرد أن يوجه سيد البوت شبكة البوت لبدء هجوم DDoS، ستبدأ جميع الأجهزة في إرسال طلبات مستمرة إلى خوادمك.

سيظهر هذا كزيادة في حركة المرور الخاصة بك القادمة من نفس الأجهزة والمنطقة.

- تباطؤ وقت تحميل موقعك على الويب

إذا كنت تلاحظ بطءًا غير مفسر في موقعك على الويب، فقد يكون ذلك بسبب أن خوادمك مغمورة بالطلبات.

بمجرد أن يصبح النظام مثقلًا، سيتباطأ، مما يؤدي إلى تباطؤ وقت التحميل. هذه غالبًا العلامة التحذيرية الأولى التي يلاحظها الناس أثناء هجوم DDoS.

- يستجيب الخادم بخطأ 503

عندما يزيد هجوم DDoS حركة مرور الخادم، سيستجيب الخادم غالبًا بخطأ 503 غير متاح لأنه لا يستطيع التعامل مع هذا الكم من الطلبات.

عادةً، سيختفي هذا الخطأ بمجرد انخفاض حجم الحركة، ولكن إذا لم يحدث ذلك، فمن المحتمل أنك تتعامل مع هجوم DDoS.

خلال هجوم DDoS، لا تنخفض حجم الحركة أبدًا حتى يقرر القرصان التوقف عن الهجوم.

- انخفاض أداء الموقع والخدمة على نفس الشبكة

تستهدف هجمات DDoS شبكة الإنترنت الخاصة بالخادم، لذلك سيؤدي أي جهاز/خدمة يستخدم هذه الشبكة إلى أداء أبطأ.

وذلك لأن عرض النطاق الترددي للشبكة محدود، ويستهلك هجوم DDoS كل عرض النطاق الترددي المتاح.

أي خدمة تستخدم الشبكة إما ستتباطأ أو ستتعطل. غالبًا ما تظهر هذه الخدمات الفرعية العلامات التحذيرية الأولى لأنها أكثر عرضة للخطر من خوادمك.

- زيادة استخدام الذاكرة أو المعالج على خادمك

تستهدف هجمات DDoS موارد الخادم من خلال زيادة استخدام المعالج والذاكرة حتى حافة الانهيار.

انتبه لأي قفزات في استخدام المعالج أو الذاكرة. إذا كانت مفاجئة وغير قابلة للتفسير، فقد يكون ذلك هجوم DDoS في مرحلته الأولى.

- عناوين مصادر الحركة ستطلب نفس مجموعة البيانات بعد انتهاء وقت الطلب

عندما يطلب العميل مجموعة من البيانات عبر خادم DNS، يجب على الخادم توفير هذه البيانات في إطار زمني محدد.

خلال هجوم DDoS، يُغمر الخادم بالطلبات لدرجة أنه لا يستطيع توفير تلك مجموعات البيانات في الوقت المخصص. هذا هو الوقت الذي يحدث فيه انتهاء وقت الطلب.

إذا تلقى العميل انتهاء وقت الطلب، فلن يطلب نفس البيانات لبعض الوقت معتقدًا أن الخادم معطل.

ومع ذلك، إذا لاحظت أن نفس عناوين مصادر الحركة تطلب نفس مجموعات البيانات على الرغم من انتهاء وقت الطلب، فهذه علامة تحذيرية.

لا تتصرف الحركة الأصيلة بهذه الطريقة. بمجرد تلقيها انتهاء وقت الطلب، لن ترسل المزيد من الطلبات لبعض الوقت.

- زيادة مفاجئة في الحركة إلى صفحة أو خدمة واحدة

عند شن هجوم DDoS، غالبًا ما يركز القراصنة على بعض الصفحات أو الخدمات ويوجهون شبكة البوت نحو تلك الصفحات.

لذا، إذا لاحظت زيادة مفاجئة وغير معتادة في الحركة القادمة إلى صفحة أو خدمة ما، يجب أن يثير ذلك علامة تحذيرية.

الأهداف الشائعة لهجمات DDoS والدوافع وراءها

على الرغم من أن أي عمل تجاري على الإنترنت هو هدف محتمل لهجوم DDoS، إلا أن القراصنة يركزون عادةً على بعض الصناعات والقطاعات السوقية الرئيسية.

أولاً، دعني أخبرك عن أكثر الدوافع شيوعًا لهجمات DDoS:

- الأسباب الأيديولوجية – الهاكتيفيزم ليس ظاهرة جديدة، ويشير إلى القراصنة الذين يهاجمون أهدافًا تخالف أيديولوجيتهم

- الابتزاز – هذا هو السبب الأكثر شيوعًا لهجوم DDoS، سرقة الأموال من الهدف، أو سرقة بيانات ذات قيمة يمكن بيعها لاحقًا بربح على الويب المظلم

- النزاعات التجارية – تقوم العديد من الشركات بشن هجمات DDoS استراتيجية ضد منافسيها لتعطيل مواقعهم الإلكترونية وكسب ميزة تنافسية

- الحرب السيبرانية – تستخدم حتى الحكومات هجمات DDoS ضد الدول المعادية لتعطيل بنيتها التحتية وإضعافها

- الملل – العابثون السيبرانيون، كما أحب أن أسميهم، يرسلون هجمات DDoS عشوائية إلى أهداف عشوائية دون هدف أكبر في الاعتبار. إنهم مجرد ملولين ويريدون الإثارة

- العروض التوضيحية – غالبًا ما يقوم مجرمو الإنترنت بشن هجمات DDoS لإثبات فعالية برمجياتهم لتحفيز المشترين على شراء خدماتهم

- الانتقام – الانتقام من خصم سياسي، حكومة، أو شركة أمر شائع جدًا، وغالبًا ما يتم ذلك من خلال هجمات DDoS. غالبًا ما يلجأ الموظفون المستاؤون إلى هذا النمط من الهجمات عندما يكون لديهم نزاع مع صاحب العمل ويتم فصلهم

- التحضير لهجوم أكبر – يستخدم العديد من القراصنة هجمات DDoS كمقدمة لهجمات أخرى أكثر تعقيدًا أو خبثًا. الهدف هو إضعاف شبكة الهدف ثم التسلل إليها بهجوم مواز

في السنوات الأخيرة، كان هناك زيادة في هجمات DDoS التي تكون قصيرة وعالية الكثافة، مما يشير إلى أن القراصنة أصبحوا أكثر كفاءة وتحديدًا في أهدافهم.

والآن بعد أن عرفنا عن الدوافع وراء هجمات DDoS، دعونا نلقي نظرة على أكثر الأهداف شيوعًا حتى عام 2023:

1. قطاع البرمجيات والتكنولوجيا

وفقًا لمسح أجرته AtlasVPN في يونيو 2021، تعرضت 65% من جميع المؤسسات المستهدفة بالهجمات DDoS للهجوم في الولايات المتحدة والمملكة المتحدة، وكان 83% منهم في قطاعات الإنترنت والكمبيوتر.

الشركات القائمة على التكنولوجيا القائمة على السحابة وSaaS وغيرها من المؤسسات التقنية هي أكثر الأهداف شيوعًا لهجمات DDoS حول العالم.

كانت هجمات الانعكاس والتضخيم لـ DNS و NTP هي أكثر أساليب الهجوم استخدامًا، بنسبة 33% و 26% على التوالي، بينما شكلت هجمات الفيضانات SYN و UDP 22% و 27% من الهجمات.

السبب في كون قطاع التكنولوجيا هو الهدف المفضل لهجمات DDoS هو الترابط الكبير للصناعة.

تشمل شركات التكنولوجيا مزودي الاستضافة ومزودي خدمات الإنترنت والشركات القائمة على SaaS والسحابة، والتي يستخدمها العديد من الشركات والخدمات الأخرى.

مهاجمة مزودي الخدمة سيؤثر تلقائيًا أيضًا على العملاء في النهر المنبع، في تفاعل متسلسل ذو نسب متزايدة.

2. قطاع المالية

يعد القطاع المالي هو الصناعة الثانية الأكثر استهدافًا من قبل هجمات DDoS حول العالم. السبب بسيط – المال.

البنوك، وكالات القروض، شركات الائتمان، وجميع المؤسسات المتعلقة بالمال هي أهداف رئيسية للقراصنة بسبب الأرباح المحتملة المتضمنة.

غالبًا ما تتبع هجمات DDoS ضد الشركات المالية هجمات أخرى مثل برامج الفدية والبرمجيات الخبيثة وهجمات التصيد.

شهدت منصات العملات المشفرة زيادة هائلة في هجمات DDoS بنسبة 600%، مع زيادة بنسبة 15% في هجمات DDoS لبروتوكول HTTP.

كما كان هناك ارتفاع في تعقيد هجمات DDoS التي تُشن ضد شركات العملات المشفرة، على الأرجح بسبب تزايد تدابير الأمن السيبراني التي يستخدمونها.

3. قطاع خدمات المعلومات

يشمل قطاع المعلومات أي شركات أو منظمات تجمع المعلومات بطريقة أو بأخرى.

تنتج هذه الشركات أو تعالج المعلومات. والمعلومات ذات قيمة على الويب المظلم، كما نعلم جيدًا.

لا عجب أن هذا القطاع هو الثالث الأكثر استهدافًا من قبل هجمات DDoS في العالم. بمجرد حصولهم على الملكية الفكرية أو بيانات شخصية أخرى، يمكن للقراصنة بيعها بربح دون أن يتعقبهم السلطات.

علاوة على ذلك، فإن كمية المعلومات في العالم تتزايد باستمرار لأن المزيد من الناس يستخدمون الإنترنت، ويتم إنشاء المزيد من التقنيات، وهناك المزيد من الطرق لاستخدام الإنترنت.

بطبيعة الحال، سيضاعف القراصنة تركيزهم على هذه الصناعة في المستقبل المنظور.

4. قطاع الألعاب

ذكرت شركة Akamai Technologies، وهي أكثر شركة موثوقة في مجال الأمن السيبراني والحوسبة السحابية في العالم، في عام 2022 أن هجمات DDoS ضد صناعة الألعاب قد تضاعفت في العام الماضي.

يزعم التقرير أن صناعة الألعاب هي هدف 37% من جميع هجمات DDoS. ومن المحتمل أن يكون ذلك بسبب التحول إلى الألعاب السحابية، مما يخلق نقاط هجوم جديدة للقراصنة.

كما أصبحت المعاملات الصغيرة أكثر شيوعًا، وهي هدف هجوم جذاب للغاية بالنسبة للقراصنة.

ذكر جوناثان سينجر، الاستراتيجي الأول في Akamai، أنه قال “مع زيادة النشاط في مجال الألعاب وتطوره، زادت أيضًا قيمة تعطيله من خلال الهجمات السيبرانية. كما أنه مع توسع الصناعة في الألعاب السحابية، فتحت أسطح تهديد جديدة للقراصنة عن طريق جلب لاعبين جدد يمثلون أهدافًا رئيسية للجهات السيئة.”

كما يضم قطاع الألعاب جمهورًا أصغر سنًا وأقل وعيًا بمخاطر الأمن السيبراني ويتم التلاعب بهم بسهولة.

كيف يخفي مهاجمو DDoS أنفسهم؟

لضمان فعالية هجماتهم قدر الإمكان، يحاول القراصنة تجنب الكشف عنهم وإخفاء آثارهم عند شن هجوم DDoS.

إليك كيف يفعلون ذلك:

1. التزييف

وفقًا لـ Forcepoint، “التزييف هو فعل تمويه الاتصال من مصدر مجهول على أنه من مصدر معروف وموثوق“.

يقوم مهاجمو DDoS بتزييف عناوين المصدر والوجهة من خلال شبكات IPv4، والتي تكون أكثر عرضة للخطر من IPv6.

سيقوم الأشخاص ذوو النوايا السيئة بتزوير الرزم بعناوين مصدر وهمية، مما يسمح لهم بالتلاعب بالأجهزة الشرعية للرد على هذه الرزم بحسن نية.

سيقوم القراصنة بإرسال الملايين من الردود إلى الجهاز المستضيف الضحية على الرغم من أن الجهاز لم يطلب هذه الردود.

ذلك لأن الردود تبدو شرعية من خلال عناوين المصدر والوجهة المزيفة.

هذه هي الخلاصة.

2. الانعكاس

يستخدم مهاجمو DDoS عدة خوادم (DNS، NTP، أو SNMP) لإخفاء هوياتهم عن الضحية.

خدمات الإنترنت مثل نظام أسماء النطاقات وإدارة الشبكة البسيطة جعلت من الصعب على الضحايا تحديد مصدر الهجوم أو هويات المهاجمين.

ذلك لأن هذه الخوادم لا تحتفظ بسجلات عن الخدمات التي يستخدمها الأشخاص على هذه الخوادم.

هذه السياسة بدون سجلات عمومًا أمر جيد، لأنك لا تريد أن يتتبع أحد نشاطاتك عبر الإنترنت.

ولكن هذا يعني أيضًا أن لدى القراصنة مجالًا أكبر في نطاق الهجمات التي يشنونها بسبب سهولة البقاء مجهولين

3. التضخيم

ذكرت التضخيم سابقًا كعامل محرك وراء هجمات الحجم. ما لم أذكره هو أن التضخيم جيد أيضًا في إخفاء آثار المهاجم.

لا يرسل القرصان رزمة مباشرة إلى الضحية، ولكنه “يقنع” خدمة شرعية بإرسال مئات وآلاف الردود إلى شبكة/خادم الضحية.

إنها طريقة هجوم غير مباشرة تحافظ على سرية هوية القرصان في جميع الأوقات.

مدة استمرار هجمات DDoS

وفقًا لتقرير من SecureList في عام 2019، استمرت 81.86% من جميع هجمات DDoS لمدة أقل من 4 ساعات.

من غير المعتاد أن تستمر هجمة DDoS لأكثر من بضع ساعات، ولكن كانت هناك حالات لهجمات استمرت عدة أيام.

كانت أطول هجمة DDoS مسجلة على الإطلاق قد استمرت 509 ساعات (تقريبًا 21 يومًا)، وحدثت في عام 2019، كما ذكرت Kaspersky.

دعني أعرض لك توزيع هجمات DDoS حسب المدة في الربع الثالث والرابع من عام 2019، من دراسة SecureList:

| المدة | نسبة هجمات DDoS |

| أقل أو يساوي 4 ساعات | 84.42% في الربع الثالث 2019 81.86% في الربع الرابع 2019 |

| بين 5-9 ساعات | 8.22% في الربع الثالث 2019 10.19% في الربع الرابع 2019% |

| بين 10-19 ساعة | 4.13% في الربع الثالث 2019 5.33% في الربع الرابع 2019 |

| بين 20-49 ساعة | 2.19% في الربع الثالث 2019 2.05% في الربع الرابع 2019 |

| بين 50-99 ساعة | 0.8% في الربع الثالث 2019 0.36% في الربع الرابع 2019 |

| بين 100-139 ساعة | 0.12% في الربع الثالث 2019 0.14% في الربع الرابع 2019 |

| مساوية أو أكثر من 140 ساعة | 0.12% في الربع الثالث 2019 0.08% في الربع الرابع 2019 |

يبدو أن هناك زيادة في مدة هجمات DDoS من الربع الثالث إلى الرابع من عام 2019. انخفض عدد هجمات DDoS التي استمرت مدتها أقل من أو تساوي 4 ساعات بحوالي 3%.

هجمات DDoS ذات المدة الأطول قد زادت. يذكر نفس التقرير أنه في الربع الرابع من عام 2019، كانت هناك ثلاث هجمات DDoS استمرت لأكثر من 20 يومًا، بينما في الربع الثالث من عام 2019، لم تستمر أي هجمة لأكثر من 12 ساعة.

إليك نفس التقرير للربع الثاني والثالث من عام 2022:

| المدة | نسبة هجمات DDoS |

| أقل أو يساوي 4 ساعات | 95.42% في الربع الثاني 2022 94.29% في الربع الثالث 2022 |

| بين 5-9 ساعات | 3.36% في الربع الثاني 2022 3.16% في الربع الثالث 2022 |

| بين 10-19 ساعة | 0.92% في الربع الثاني 2022 1.60% في الربع الثالث 2022 |

| بين 20-49 ساعة | 0.24% في الربع الثاني 2022 0.75% في الربع الثالث 2022 |

| بين 50-99 ساعة | 0.05% في الربع الثاني 2022 0.14% في الربع الثالث 2022 |

| بين 100-139 ساعة | 0% في الربع الثاني 2022 0.14% في الربع الثالث 2022 |

| مساوية أو أكثر من 140 ساعة | 0.01% في الربع الثاني 2022 0.01% في الربع الثالث 2022 |

يبدو أنه في عام 2022، قد انخفضت مدة هجمات DDoS، حيث كان ما يقرب من 95% منها أقل من أربع ساعات في الربع الثالث من عام 2022.

كانت نسبة هجمات DDoS التي تساوي أو تزيد عن 140 ساعة أقل من 0.01% في عام 2022، وهو نفس الوضع تقريبًا لهجمات DDoS التي استمرت من 100 إلى 139 ساعة.

ومع ذلك، ليس هذا بالضرورة خبرًا جيدًا. فعلى الرغم من أن مدة هجمات DDoS قد انخفضت، إلا أن عددها قد زاد.

الجغرافيا الخاصة بـهجمات DDoS

هجمات DDoS ليست عشوائية من الناحية الجغرافية. فهي تستهدف بعض البلدان لأن هذه الأماكن هي التي تحتوي على أكبر الأرباح المحتملة.

لنلقِ نظرة على البلدان التي استهدفتها هجمات DDoS بشكل أكبر في الربع الثاني والثالث من عام 2022:

| البلد | نسبة هجمات DDoS |

| الولايات المتحدة الأمريكية | 45.95% في الربع الثاني 2022 39.60% في الربع الثالث 2012 |

| الصين القارية | 7.67% في الربع الثاني 2022 13.98% في الربع الثالث 2012 |

| ألمانيا | 6.47% في الربع الثاني 2022 5.07% في الربع الثالث 2012 |

| فرنسا | 4.60% في الربع الثاني 2022 4.81% في الربع الثالث 2012 |

| هونغ كونغ | 1.75% في الربع الثاني 2022 4.62% في الربع الثالث 2012 |

| البرازيل | 3.20% في الربع الثاني 2022 4.19% في الربع الثالث 2012 |

| كندا | 3.57% في الربع الثاني 2022 4.10% في الربع الثالث 2012 |

| بريطانيا العظمى | 3.51% في الربع الثاني 2022 3.02% في الربع الثالث 2012 |

| سنغافورة | 2.90% في الربع الثاني 2022 2.13% في الربع الثالث 2012 |

| هولندا | 2.91% في الربع الثاني 2022 2.06% في الربع الثالث 2012 |

| دول أخرى | 17.47% في الربع الثاني 2012 16.42 في الربع الثالث 2022 |

تستهدف معظم هجمات DDoS الولايات المتحدة الأمريكية (39.60% في الربع الثالث 2022)، لكن شهدت الهجمات ضد الولايات المتحدة انخفاضًا بنسبة 6% بين الربع الثاني والثالث من عام 2022.

بدلاً من ذلك، تضاعفت تقريبًا الهجمات ضد الصين القارية، مما يشير إلى تغير في اهتمامات الفاعلين التهديديين، ربما.

الآن، دعني أعرض لك توزيع الأهداف الفريدة لهجمات DDoS حسب البلد في الربع الثاني والثالث من عام 2022:

| البلد | نسبة الهجمات الفريدة من نوع DDoS |

| الولايات المتحدة الأمريكية | 45.25% في الربع الثاني 2022 39.61% في الربع الثالث 2012 |

| الصين القارية | 7.91% في الربع الثاني 2022 12.41% في الربع الثالث 2012 |

| ألمانيا | 6.64% في الربع الثاني 2022 5.28% في الربع الثالث 2012 |

| فرنسا | 4.42% في الربع الثاني 2022 4.79% في الربع الثالث 2012 |

| هونغ كونغ | 2.01% في الربع الثاني 2022 4.36% في الربع الثالث 2012 |

| كندا | 2.97% في الربع الثاني 2022 3.21% في الربع الثالث 2012 |

| بريطانيا العظمى | 3.77% في الربع الثاني 2022 2.96% في الربع الثالث 2012 |

| سنغافورة | 3.22% في الربع الثاني 2022 2.11% في الربع الثالث 2012 |

| بولندا | 1.37% في الربع الثاني 2022 2% في الربع الثالث 2012 |

| دول أخرى | 21.26% في الربع الثاني 2022 18.90% في الربع الثالث 2012 |

تظل الولايات المتحدة الأمريكية في صدارة القائمة من حيث الأهداف الفريدة لهجمات DDoS ولكن الإحصائيات تظهر توقعات إيجابية بين الربع الثاني والثالث من عام 2022.

تظهر الصين نفس الزيادة الكبيرة في الأهداف الفريدة كما فعلت في إجمالي الهجمات، مما يشكل تمييزًا مهمًا.

تعرضت المزيد من الشركات الصينية لهجمات DDoS بدلاً من توجيه المزيد من الهجمات DDoS ضد نفس الأهداف.

DDoS مقابل هجمات DoS - تمييزات مهمة

هجمات DDoS وDoS ليست متماثلة. بينما يظل الهدف النهائي نفسه – إغراق خادم الضحية بالحركة لتحميله بشكل زائد – تختلف الطرق المستخدمة.

تعتمد هجمات DDoS على العديد من الأجهزة التي تغمر موردًا واحدًا بالحركة، بينما هجمات DoS هي هجمات واحدة ضد واحد، أي أن نظامًا واحدًا يهاجم نظامًا آخر.

بشكل أساسي، هجمات DDoS هي هجمات العديد على واحد، بينما هجمات DoS هي هجمات واحد على واحد.

هناك اختلافات رئيسية أخرى بين الاثنين:

- سهولة الكشف والتخفيف – هجمات DoS أسهل في الكشف عنها والحماية منها لأنها تأتي من مصدر واحد. هجمات DDoS موزعة بين مصادر متعددة، مما يجعلها أصعب في الكشف أو التخفيف

- سرعة الهجوم – هجمات DoS أبطأ من هجمات DDoS لأنه من الأسرع شن هجوم من مصادر متعددة. تجعل السرعة العالية للهجوم الكشف والتخفيف أصعب أيضًا

- حجم الحركة – يمكن لهجمات DDoS إرسال حركة مرور أكثر بكثير إلى خادم الضحية لأنها تستخدم أجهزة متعددة لإرسال الحركة في وقت واحد. تستخدم هجمات DoS جهازًا واحدًا يمكنه إرسال حركة مرور محدودة، مما يجعل هذه الهجمات أقل فعالية

- حجم الضرر الناتج – كلما زادت حركة المرور المرسلة دفعة واحدة، كانت هجمة DDoS أكثر فعالية. وبما أن هجمات DDoS ترسل المزيد من الحركة، فإن هذا يجعلها أكثر تدميرًا وأصعب في التخفيف من هجمات DoS

- طريقة التنفيذ – تستخدم هجمات DoS سيناريو أو أداة لشن الهجوم من جهاز واحد. تقوم هجمات DDoS بتنسيق عدة بوتات (أجهزة مصابة)، مما يخلق شبكة بوت يتحكم فيها القرصان عبر مركز تحكم وإرسال. لذلك، هجمات DDoS أكثر تعقيدًا في التنفيذ

- سهولة تتبع مصدر الهجوم – هجمات DDoS أصعب بكثير في التتبع بسبب شبكة البوت (أجهزة متعددة) المستخدمة في الهجوم. تستخدم هجمات DoS جهازًا واحدًا، مما يجعلها أسهل بكثير في التتبع

من الواضح جدًا أن هجمات DDoS هي الشكل الأقوى والأخطر من هجمات DoS. تتطلب هذه الهجمات المزيد من الموارد والمعرفة التقنية، لكنها تمتلك قدرات هجومية متفوقة.

تأثير هجمات DDoS

يمكن أن تكون لهجمات DDoS تأثير كبير على إنتاجية وأداء الشركة بطرق عديدة، تشمل:

- فقدان الإيرادات

عندما تتعرض الشركة لهجوم DDoS، سيكون هناك وقت توقف، ولن يتمكن الموظفون من الوصول إلى بعض الخدمات، وستتوقف الإنتاجية تمامًا.

قد يعني وقت التوقف الكلي خسارة عشرات الآلاف من الدولارات للشركات في قطاع الخدمات المالية، على سبيل المثال، ولكن أي شركة تقدم خدمة عبر الإنترنت ستفقد الإيرادات أساسيًا.

وفقًا لتقرير من Statista نُشر في عام 2019، كانت 25% من الشركات العالمية تفقد ما بين 301,000 و400,000 دولار في الساعة لكل ساعة توقف في عام 2020.

وكان 17% من جميع الشركات يفقدون أكثر من 5 ملايين دولار لكل ساعة توقف، وهو مبلغ يثير الدهشة.

- فقدان الإنتاجية

حتى إذا لم تتوقف الإنتاجية تمامًا خلال هجوم DDoS، فسيتأثر الأداء سلبيًا بالتأكيد.

إذا أصبحت بعض التطبيقات أو الخدمات غير قابلة للوصول، فلن يتمكن الموظفون من العمل بكفاءة، لذلك سيكون هناك درجة من التوقف.

قد يرغب أصحاب الأعمال في النظر في تكلفة كل ساعة توقف للموظفين في حالة وقوع هجوم DDoS.

- تكاليف تصحيح الأضرار

عندما يضرب هجوم DDoS، فإنه يتسبب تقريبًا دائمًا في إلحاق أضرار بالأنظمة والخدمات ويؤثر على الأداء. تكاليف استعادة النظام، وتكاليف العمل الإضافي، وتكاليف توظيف استشاريين خارجيين لتقييم أضرار DDoS هي كلها تكاليف لتصحيح الأضرار.

يمكن أن يؤثر تأثير هجوم DDoS، في الواقع، على أكثر من قسم تقنية المعلومات والأنظمة. يمكن أن يؤثر على العلاقات العامة، وفرق دعم العملاء للرد على شكاوى العملاء، وأنظمة أخرى متصلة.

- الضرر السمعي

ستعاني العديد من الشركات والصناعات (الصحة، الاستضافة، المالية، إلخ) من ضرر سمعي عندما تتعرض لهجوم DDoS. سيفقد الجمهور الثقة في قدرة الشركة على حماية بياناتهم الشخصية وتقديم خدمات ذات جودة متسقة.

يجب أن تكون هذه الخدمات متاحة بشكل مستمر، وإلا فإن العملاء سيتركون مراجعات سيئة وينشرون الكلام على وسائل التواصل الاجتماعي، مما يضر بسمعة الشركة.

تخلق هجمات DDoS فترة من التوقف تتراوح من بضع ساعات إلى بضعة أيام، إذا كان الهجوم شديدًا بشكل خاص. إذا حدث هذا في كثير من الأحيان، فسوف يترك سمعة الشركة في حالة يرثى لها.

- ضرر في حصة السوق

يجب على الشركات العامة أيضًا الحفاظ على حصتها في السوق لتظل جذابة للمستثمرين ولإرضاء المساهمين. سيؤثر التوقف المستمر بسبب هجمات DDoS بلا شك على تلك الحصة.

- تكاليف الفدية المحتملة

على الرغم من أن برامج الفدية تختلف عن DDoS، بدأ القراصنة في السنوات الأخيرة بدمج الهجومين.

يبدأون أولاً بهجوم DDoS ويطالبون بفدية مقابل إيقاف الهجوم واستعادة الوظائف للشركة.

أو يرسلون أولاً طلب فدية ويهددون بشن هجوم DDoS إذا لم يحصلوا على المال.

يمكن أن تكون هجمات DDoS مدمرة جدًا، اعتمادًا على نظام أمان الضحية، وصناعته، وتعقيد الهجوم، وعوامل أخرى.

من الخسائر في الإنتاجية إلى التراجع في حصة السوق والضرر السمعي الكبير، تواجه الشركات التي تتعرض لهجمات DDoS الكثير من العمل للتعافي.

تأمين الأمن السيبراني من شأنه المساعدة في التخفيف من معظم هذه المشكلات عن طريق تغطية غالبية هذه التكاليف. وهو بالتأكيد يستحق النظر فيه للشركات العاملة في الصناعات عالية المخاطر.

كيفية الوقاية من هجوم DDoS في 6 خطوات

على الرغم من أن هجمات DDoS تأتي بشكل غير متوقع، إلا أن هناك طرقًا لحماية نفسك منها قبل أن تصيبك.

دعني أعطيك ملخصًا لهذه الـ 6 طرق الوقاية:

1. تقليل مساحة الهجوم

تكون هجمات DDoS أكثر تدميرًا كلما زادت مساحة الهجوم. لذلك، تحديد مساحة الهجوم سيقلل معظم تأثير الهجوم على خوادمك. كما يسمح لك ذلك بتنفيذ تدابير الأمان بكفاءة أكبر بسبب تقسيم الشبكة.

يجب تقليل نقاط الهجوم المحتملة عن طريق عدم تعريض مواردك لتطبيقات أو بروتوكولات أو منافذ مجهولة أو قديمة.

يجب عليك أيضًا استخدام موازنات الحمل وشبكات توزيع المحتوى وقوائم التحكم في الوصول (أو جدران الحماية) للتحكم في الحركة المتجهة إلى خادمك وتطبيقاتك.

2. الحصول على الاستدامة في الشبكة

تعمل هجمات DDoS عن طريق تحميل قدرة الشبكة بكميات كبيرة من الحركة. وبالتالي، إذا كان لديك الكثير من الاتصال بالإنترنت غير المستخدم والمتاح، فلن تنجح هجمات DDoS.

زيادة سعة النطاق الترددي (العبور) وقدرة الخادم ستحسن فرصك في تجنب هجوم DDoS بشكل كبير.

يدير مزود الاستضافة الخاص بك سعة النطاق الترددي الخاص بك، لذا تحدث معهم واطلب المزيد من الاتصال بالإنترنت الاحتياطي.

أما بالنسبة لقدرة الخادم، فيجب عليك استخدام الشبكات المعززة وواجهات الشبكة الواسعة التي تسمح باستخدام كميات أكبر من الموارد في وقت واحد.

موازنات الحمل (المذكورة أعلاه) هي حل آخر رائع لمراقبة ونقل الأحمال الموارد بسلاسة لتجنب تحميل أي نظام بشكل زائد.

3. المراقبة النشطة للتهديدات

لا مفر من اتخاذ موقف استباقي عندما يتعلق الأمر بمنع هجمات DDoS. يجب عليك توظيف مراقبة ثابتة للسجلات لتحديد أي أنماط غريبة لحركة الشبكة في مرحلة مبكرة.

تقلبات الحركة الغريبة، الأنشطة الشبكية غير العادية، الطلبات أو الكتل IP الشاذة، يمكن تحديد كل هذه مسبقًا.

وجود وقت أطول للاستعداد قبل بدء هجوم DDoS يصنع الفرق بين الاضطراب الكامل وتخفيف الأضرار المنضبط.

4. استخدام شبكة توزيع المحتوى

سيقلل تخزين الموارد باستخدام شبكة توزيع المحتوى من عدد الطلبات على الخادم الأصلي. سيقلل هذا من فرصة الإفراط في التحميل أثناء هجوم DDoS.

غالبًا ما يتم تجاهل هذه الاستراتيجية من قبل مديري المواقع وأصحاب الأعمال ولكنها حل سهل سيساعدك كثيرًا في منع هجمات DDoS.

5. تحديد السرعة

باستخدام تحديد السرعة، يمكنك تحديد كمية حركة الشبكة التي تمر عبر شبكتك لفترة زمنية معينة.

ستكون خوادم الويب أكثر مقاومة لهجمات DDoS والطلبات الجماعية من عناوين IP معينة. تحديد السرعة مفيد بشكل خاص ضد البوتنتات التي ستقوم بإغراق نقطة نهاية معينة بالعديد من الطلبات المتزامنة.

6. الانتقال إلى السحابة

توسيع نطاق عملك إلى السحابة سيخفف معظم هجمات DDoS لأن السحابة تمتلك نطاقًا تردديًا أكبر للعمل معه. لم تعد تعتمد على الموارد المحلية المحدودة ولكن على الموارد القائمة على السحابة والتي يمكن أن تكون أكبر بكثير.

يمكن أن يقلل مزود استضافة سحابي مثل CloudFlare من مخاطر هجمات DDoS من خلال أنظمتهم. عادةً ما تكون لدى هذه الشركات حماية مضادة لـ DDoS أيضًا.

يجب أن تساعدك هذه الطرق الست للوقاية في تجنب معظم هجمات DDoS قبل أن تتاح لها الفرصة للتأثير على عملك.

كالعادة، الحذر والوقاية هما المفتاح للبقاء على قيد الحياة في أي صناعة عبر الإنترنت!

كيفية الاستجابة لهجوم DDoS

لقد رأينا بالفعل مدى تدمير هجمات DDoS، وتحدثت عن طرق الوقاية.

ولكن ماذا لو تعرضت خوادمك لهجوم DDoS على الرغم من جهودك؟ كيف يمكنك الاستجابة بأكثر الطرق فعالية عند تعرضك لهجوم DDoS؟

هذا ما سأشرحه هنا. إليك أربعة أساليب استجابة فعّالة عند تعرضك لهجوم DDoS:

1. اتبع الإجراءات المتبعة مسبقًا

عندما يستهدف هجوم DDoS الخوادم، يجب على كل عضو في الفريق المعني اتباع الـ إجراءات المتبعة مسبقًا:

- من يتلقى إشعار هجوم DDoS؟

يجب أن يكون هناك مدير أمان مسؤول عن صياغة خطة الاستجابة وتنسيق الجميع في التصدي لهجوم DDoS.

على من يلاحظ هجوم DDoS أن يخطر مدير الأمان أو المسؤول عن مكافحة هجمات DDoS.

- تحقق من هجوم DDoS

الخطوة التالية هي تحديد ما إذا كانت الأزمة الحالية هجوم DDoS فعلي أم مجرد تقلب غير طبيعي في حركة المرور خلال فترة مزدحمة في الأعمال التجارية.

سيكون أي إجراءات تصعيد على وقف حتى يتم اتخاذ هذا القرار من قبل شخص لديه معرفة كافية بأمان المعلومات.

- تنفيذ إجراءات التصعيد

بمجرد تحديد أنك تتعامل مع هجوم DDoS، يجب عليك تنفيذ إجراءات التصعيد.

على سبيل المثال، يمكن أن تحول حركة المرور إلى مراكز التنقية وتنفيذ تحديد السرعة وتصفية حركة المرور لتخفيف التأثير.

الخطوة التالية هي تحديد عناوين IP الهجوم وحظرها لوقف هجوم DDoS.

أخيرًا، قم باستعادة عمليات الشبكة بعدما تم احتواء هجوم DDoS بالكامل، وتعلم الدروس.

2. تنفيذ تحديد السرعة

وفقًا لـ Imperva، “التحديد بالسرعة هو تقنية لتقييد حركة الشبكة لمنع المستخدمين من استنفاد موارد النظام”.

إنها واحدة من أفضل الطرق للتصدي لهجمات DoS و DDoS، وسيكون لدى العديد من واجهات البرمجة التطبيقية (APIs) تنفيذها افتراضيًا.

بمجرد أن تكتشف الواجهة البرمجية أن العميل يقوم بإجراء الكثير من الاستدعاءات وإرسال العديد من الطلبات، ستقوم بتقليل السرعة أو حظره مؤقتًا.

هناك ثلاثة أنواع من حدود السرعة:

- حدود السرعة للمستخدم – يتتبع عنوان IP للمستخدم ويمنعه من إجراء الكثير من الطلبات في فترة زمنية معينة. هذه هي الطريقة الأكثر استخدامًا في الصناعة

- حدود السرعة الجغرافية – تتبع موقع المستخدمين الجغرافي وتعيين حد لهم. هذا مفيد بشكل خاص عندما يكون لديك بيانات سلوكية للمستخدمين في منطقة معينة، وتعرف متى يكونون أكثر نشاطًا أو أقل نشاطًا

- حدود السرعة للخادم – يمكنك تعيين حدود سرعة معينة لأي خادم معين، إذا كنت تعلم أن بعض الخوادم ستُستخدم بشكل أكثر شيوعًا

يعمل تحديد السرعة كإجراء للوقاية والتخفيف من هجمات DDoS لأنه بمجرد بدء هجوم DDoS، قد تغير بروتوكولات تحديد السرعة استنادًا إلى ظروف الهجوم الحالية.

3. إضافة خوادم جديدة للتخفيف من الحمل الزائد

عندما تتعرض لهجوم DDOS، ليس لديك الكثير من الوقت للاستجابة. واحدة من أول الأشياء التي يجب أن تفعلها هي إضافة خوادم جديدة لتوزيع حمولة المرور.

سيقلل ذلك من احتمالية تحميل أي خادم وإغلاق الأنظمة. هذا هو السبب في أنه يجب أن يكون لديك بالفعل تكرار الشبكة وخوادم احتياطية لا تستخدمها.

على الرغم من أن هذا لا يوقف هجوم DDoS، إلا أنه يحافظ على نظامك ويبقيك في وضع تشغيل حتى تتمكن من حظر عناوين IP الهجوم.

4. انتقال إلى عنوان IP جديد

حلاً (مؤقتًا) آخر لهجوم DDoS هو نقل حركة المرور الشرعية إلى عنوان IP آخر للحفاظ على وظائف الأعمال وتجنب إغلاق كامل.

إنه عملية رخيصة ستمنحك الوقت الكافي لتنفيذ أساليب أخرى للتخفيف طويلة الأمد.

سيجد المهاجمون في نهاية المطاف العنوان IP الجديد وسيبدأون في غمره بالطلبات، لذا لا تتوقع أن يستمر هذا الاستراحة القصيرة لفترة طويلة.

قد يكون من الصعب أيضًا من منظور تنظيمي. ستحتاج إلى إجراء بعض التغييرات الداخلية لاستيعاب الموارد المنقولة إلى العنوان IP الجديد.

الاستنتاج

هجمات DDoS تعتبر واحدة من أكثر الهجمات السيبرانية شيوعًا في عام 2023، وقد أصبحت تشكل تهديدًا أكبر مما نحن على استعداد للاعتراف به.

الشركات تتعرض لهجمات DDoS بشكل أكثر من أي وقت مضى، والمخترقون يصبحون أكثر تطورًا.

الأمان السيبراني لديه فرصة للمقاومة ولكن يجب تنفيذه بالطريقة الصحيحة. لا مزيد من الأخطاء، لا قص الزوايا، ولا أمل أكثر!

يجب أن يكون التوعية بالأمان هو الأولوية القصوى لأي شركة عبر الإنترنت، بغض النظر عن الصناعة.

يجب على الموظفين أن يكونوا قادرين على تحديد علامات التحذير من هجمات DDoS بدقة واتخاذ الإجراءات اللازمة لاحتوائها بفعالية.

على أية حال، يجب على الشركات تغيير اتجاهاتها إذا كانوا يأملون في البقاء على قيد الحياة في البيئة الحالية. الجريمة السيبرانية في أعلى مستوى لها وأمن المعلومات لم يعد خيارًا بل ضرورة!

الختام

The Guardian – هجوم DDoS الذي أخل بالإنترنت كان الأكبر من نوعه في التاريخ، حسبما يقول الخبراء

CloudFlare – ما هو نموذج OSI؟

GeeksForGeeks – نموذج TCP 3-Way Handshake

eSecurityPlanet – كيف تعرف إذا كنت قد تعرضت لهجوم DDoS: 5 علامات على هجوم DDoS

Imperva – هجمات DDoS

PropertyCasualty360 – أكثر 5 صناعات تعرضًا لهجمات DDoS

AtlasVPN – 65٪ من جميع هجمات DDoS تستهدف الولايات المتحدة والمملكة المتحدة

مدونة Cloudflare – تقرير تهديد هجمات DDoS لعام 2023 الربع الثاني

Akamai – بحث Akamai يظهر أن هجمات الألعاب قد زادت بأكثر من مرتين خلال العام الماضي

Comptia – ما هو هجوم DDoS وكيف يعمل؟

ForcePoint – ما هو الاستنساخ؟

SecureList – هجمات DDoS في الربع الرابع من عام 2019

Kasperski – زادت هجمات DDoS بنسبة 18٪ في الربع الثاني مقارنة بعام 2018

SecureList – هجمات DDoS في الربع الثالث من عام 2022

Fortinet – هجوم DoS مقابل هجوم DDoS

Corero – التأثيرات الضارة لهجمات DDoS

Statista – التكلفة المتوسطة لكل ساعة من توقف خوادم الشركات على مستوى العالم في عام 2019

Privacy Affairs – ما هو التأمين السيبراني وكيف يؤثر على الجريمة السيبرانية؟

Cloudflare – كيفية منع هجمات DDoS | الأساليب والأدوات

SecurityScoreCard – فوائد رصد الامتثال المستمر في السحابة

Red Button – كيفية تحديد والاستجابة لهجوم الشبكة DDoS

Imperva – حدود السرعة