حماية الفدية 101: كل ما تحتاج لمعرفته

سيشرح هذا الدليل ما هو برنامج الفدية وكيف يمكنك حماية نفسك وتجنب أن تصبح ضحية لبرنامج الفدية.

برنامج الفدية هو برمجية خبيثة مصممة لتشفير الملفات في نظام الكمبيوتر أو الهاتف المحمول لجعلها غير قابلة للوصول للمستخدمين الشرعيين.

إذا تعرضت للهجوم، فإنه يطالب بفدية من الضحية لفك تشفير الملفات واستعادة النظام إلى حالته الأصلية. يعطي الضحية تعليمات لدفع الفدية، وغالبا ما تكون مبلغ كبير من المال يجب أن يدفع عبر معاملات بيتكوين غير قابلة للتتبع.

إذا لم يلتزم الضحية بالقواعد، فقد يهدده الجناة حتى بتسريب البيانات الحساسة إلى أطراف ثالثة لأغراض غير قانونية.

برنامج الفدية منتشر في جميع أنحاء العالم، ويتطور بمتغيرات جديدة بشكل متكرر. أي نظام كمبيوتر لا يمتلك تدابير وقائية كافية معرض لهجمات برامج الفدية.

يطالب المهاجم بفدية من الضحية لفك تشفير الملفات واستعادة النظام إلى حالته الأصلية. يخطط مهاجمو برامج الفدية للتنفيذ من خلال تحديد الضحايا المحتملين، وجمع معلوماتهم، وتحليل نقاط الضعف الأمنية في أجهزة الكمبيوتر والشبكات الخاصة بهم.

هناك عدة مسارات دخول يستخدمها المهاجمون لهذا الغرض بما في ذلك الخداع الإلكتروني، والخداع الإلكتروني الموجه، وتنزيلات الإنترنت العشوائية، ووسائط التخزين المتحركة ومنافذ بروتوكول سطح المكتب البعيد (RDP) المعرضة. بعد أن يتم توصيل برنامج الفدية إلى النظام، تبدأ عملية التثبيت والتنفيذ.

خلال هذه المرحلة، سيتم تحديد ملفات النسخ الاحتياطي في النظام لمنع استعادة البيانات باستخدام النسخ الاحتياطية. ثم سيقوم بالضرر الحقيقي للنظام، مشفرا ملفات النظام.

بعد إكمال روتين التشفير، سيعرض رسالة للضحية تفيد بأنهم تعرضوا للاختراق ويجب دفع المال لفك تشفير الملفات.

عند دفع الفدية، سيقدم المهاجم مفتاح فك التشفير لفتح الملفات المشفرة. ومع ذلك، هناك حالات لم تتمكن فيها الشركات من استعادة البيانات بمفتاح التشفير، فاقدة بذلك كلا من المال والبيانات بشكل دائم.

غالبا ما يتم بيع البيانات المسروقة في الويب المظلم.

كيف تعمل برمجيات الفدية؟

مهاجمو برمجيات الفدية يخططون لتنفيذ الهجوم من خلال تحديد الضحايا المحتملين، وجمع معلوماتهم، وتحليل نقاط الضعف الأمنية في أجهزة الكمبيوتر والشبكات الخاصة بهم.

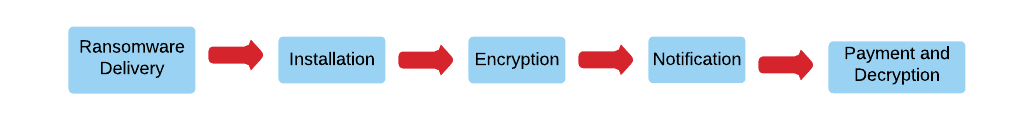

عادةً، تمر برمجيات الفدية بخمس مراحل، من الإصابة إلى فك التشفير، والتي سنشرحها بمزيد من التفصيل.

1. توصيل برمجيات الفدية

لكي تتسرب برمجيات الفدية إلى نظام ما، يجب على المهاجمين التلاعب بالضحية لتنفيذ إجراء معين. هناك عدة طرق للدخول يستخدمها المهاجمون لهذا الغرض.

أولاً، يخطط المهاجمون كيفية توصيل برمجيات الفدية إلى النظام المستهدف.

كيف تتسرب برمجيات الفدية إلى النظام؟

| طريقة توصيل برمجيات الفدية | كيف تتسرب برمجيات الفدية عبر هذه الطريقة؟ |

| الخداع الإلكتروني | يتلقى الضحايا رسائل إلكترونية أو رسائل في دردشات الشبكات الاجتماعية تحتوي على رابط خبيث أو مرفق مثل مستند PDF يبدو غير ضار. بمجرد أن ينقر المستخدم على الرابط أو يفتح المرفق، تتسرب برمجيات الفدية إلى النظام. |

| الخداع الإلكتروني الموجه | يقوم المهاجمون الذين يتنكرون كمصادر موثوقة بإرسال رسائل إلكترونية خبيثة إلى أفراد أو شركات معينة. يستخدمون رسائل مُخصصة لإقناع الضحية بتنفيذ الإجراء وحقن برمجيات الفدية. على سبيل المثال، قد يتنكر المرسل كمساعدك الفني يطلب منك تغيير كلمة السر وإلا ستفقد الوصول. حتى الشخص الأكثر معرفة قد يقع ضحية لمثل هذه الرسائل. |

| التنزيلات العشوائية | يُخترق المهاجمون صفحة ويب باستخدام “مجموعات الاستغلال” التي تدمج أكواد خبيثة. عندما يزور الضحية تلك الصفحة، يتم تشغيل الكود الخبيث ويفحص جهاز الزائر سراً لتحديد أي ثغرة أمنية. إذا تم العثور عليها، تطلق مجموعات الاستغلال الاستغلال وتنزل برمجيات الفدية. |

| وسائط التخزين القابلة للإزالة | يمكن أن تأتي أقراص USB كهدايا ترويجية وقد تحتوي على برمجيات فدية بداخلها. بمجرد توصيلها بجهاز ما، تتسرب برمجيات الفدية إلى الكمبيوتر. |

| منافذ بروتوكول سطح المكتب البعيد (RDP) المكشوفة | مرة واحدة تكون منافذ RDP مفتوحة للإنترنت، تصبح عرضة للهجمات السيبرانية. يقوم المهاجمون بمسح منافذ RDP المكشوفة ويستخدمون بيانات الاعتماد المسروقة لتسجيل الدخول. بمجرد حصوله على الوصول، يقوم بتعطيل أنظمة الأمان وتوصيل حمولة برمجيات الفدية. |

2. التثبيت والتنفيذ

بعد تسرب برمجيات الفدية إلى النظام، تبدأ عملية التثبيت والتنفيذ. خلال هذه المرحلة، تقوم بتحديد ملفات النسخ الاحتياطي في النظام لمنع استعادة البيانات باستخدام النسخ الاحتياطية. تقوم بعض برمجيات الفدية بإلغاء تثبيت برامج الأمان في النظام قبل تثبيتها.

3. التشفير

المفتاح الخاص، مفتاح فك التشفير، معروف فقط للمهاجم. المفتاح الخاص، مفتاح فك التشفير، معروف فقط للمهاجم.

ثم تقوم بالأضرار الفعلية للنظام، من خلال تشفير ملفات النظام. تستخدم طريقة تشفير من مستوى عسكري مثل التشفير غير المتماثل، والذي يستحيل اختراقه. تقوم بعض برمجيات الفدية في هذه المرحلة بإصابة سجل الإقلاع الرئيسي (MBR)، مما يمنع الوصول الكامل إلى النظام. (ومع ذلك، تذكر أن هناك أنواعاً من برمجيات الفدية لا تقوم بتشفير الملفات والتي سنناقشها في قسم أنواع برمجيات الفدية).

4. إشعار بطلب الفدية

بعد إتمام روتين التشفير، ستعرض رسالة للضحية تفيد بأنهم تعرضوا للخطر ويجب عليهم دفع المال لفك تشفير الملفات.

أحياناً، تطلب من الضحية قراءة ملف لمعرفة كيفية الدفع. عادةً ما يطلب المهاجمون دفع الفدية على شكل عملة رقمية لأنه من الصعب تتبعها.

فك التشفير بعد دفع الفدية

عند دفع الفدية، يوفر المهاجم مفتاح فك التشفير لفتح الملفات المشفرة. ومع ذلك، هناك حالات لم تتمكن فيها الشركات من استعادة البيانات باستخدام مفتاح التشفير، فاقدةً بذلك كلاً من المال والبيانات بشكل دائم.

غالباً ما يتم بيع البيانات المسروقة على الويب المظلم.

هل يجب عليك دفع الفدية؟

تعتمد القرار بشأن دفع فدية الفيروسات الخبيثة أو عدم دفعها على مدى أهمية واستعجال البيانات المعنية. في بعض الأحيان، قد يكون قرار دفع الفدية فكرة سيئة للغاية لأن أخبار من كاسبرسكي كشفت أن أكثر من نصف الضحايا يدفعون الفدية، ولكن ربع الضحايا فقط استطاعوا استرداد بياناتهم.

لذلك، دفع الفدية لا يضمن استعادة بياناتك. كما يشجع دفع الفدية الجناة الإلكترونيين على مواصلة هذه الهجمات.

وبناءً عليه، يجب عليك بكل الوسائل تجنب دفع الفدية وبدلاً من ذلك الإبلاغ عن الجهات المسؤولة عن الهجوم واتخاذ الإجراءات تحت إشرافهم.

من المسؤول عن هجمات الفدية؟

من وراء هجمات الفدية، وهل المال هو الدافع الوحيد لهم؟ كما اكتشف المحققون في مجال الأمن السيبراني، هناك نوعان من الجناة وراء هجمات الفدية.

لديهم دوافع مختلفة وراء الهجوم وعادةً ما يكونون خبراء في إخفاء هويتهم الحقيقية.

عصابات الجريمة الإلكترونية المنظمة

تتمتع عصابات الجريمة الإلكترونية المنظمة بكل الأدوات والتقنيات اللازمة لتخطيط الهجمات وإيجاد أهداف محتملة.

هم شبكة من المجرمين الإلكترونيين الذين يجعلون من الفدية مهنة. لديهم استراتيجيات آلية لتنفيذ الهجمات، وإدارة دفع الفدية، وعملية فك التشفير.

يتمكنون من ضرب عدة ضحايا في هجوم واحد، وعادةً ما يطلبون مبالغ فدية صغيرة من كل ضحية. قد تدعم بعض الجماعات الإرهابية بعض هذه الهجمات لغسل الأموال لأنشطة إرهابية.

مجرمون إلكترونيون تحت قيادة الدول

كانت هناك تقارير تفيد بأن دولاً مثل كوريا الشمالية وروسيا وإيران، التي فرضت عليها عقوبات من قبل حكومات أجنبية، هي وراء هجمات الفدية. نيتهم ليست فقط سرقة المال بل إحداث الفوضى داخل الدول كانتقام من خصومهم. على سبيل المثال:

- هجوم فدية سام سام في 2018 كان بقيادة مخترقين إيرانيين.

- هجوم نوتبتيا قادته الاستخبارات العسكرية الروسية.

- هجوم واناكري قادته مجموعة إلكترونية من كوريا الشمالية تُدعى ‘لزاروس’. هناك عدة أسباب مثل عدم وضوح عملية فك التشفير، استخدام ثلاث عناوين دفع فقط، وعدم التواصل مع الضحايا، تجعلنا نشك في أن الدافع الحقيقي ليس المكسب المالي.

أهداف الفدية الإلكترونية

يستهدف المهاجمون ببرامج الفدية الإلكترونية الأنظمة التي تحتوي على بيانات حساسة وحيوية. يستهدفون الشركات الكبيرة والصغيرة على حد سواء. إذا كانت البيانات بحاجة إلى وصول فوري، فهناك احتمال أن يوافق الضحية على دفع الفدية بسرعة.

كما يستهدفون المنظمات التي تمتلك أنظمة أمان قديمة بها ثغرات وممارسات أمان ضعيفة. في هذا القسم، سنحدد أهم 3 أهداف للفدية الإلكترونية التي غالباً ما تقع ضحية لها.

الرعاية الصحية

تخزن المرافق الصحية سجلات طبية حيوية للمرضى وتتطلب وصولاً فورياً إليها. وإلا، قد يشكل ذلك خطراً على حياة المرضى. على سبيل المثال، أثرت الفدية الإلكترونية واناكري على خدمة الصحة الوطنية البريطانية في عام 2017، مما أجبرهم على إلغاء العمليات الجراحية والمواعيد ونقل المرضى الطارئين.

تقول التقارير الإخبارية إنه بسبب الهجوم، اضطرت خدمة الصحة الوطنية إلى إلغاء 19,000 موعد، وتحديث أنظمة تقنية المعلومات، وإجراء عمليات التنظيف، مما كلفهم 92 مليون جنيه إسترليني.

التعليم

تمتلك المؤسسات التعليمية مثل الجامعات والمدارس والكليات بيانات بحثية حساسة وملكية فكرية وسجلات شخصية ومالية للموظفين.

غالبًا ما تفتقر إلى مبادئ الأمن السيبراني القوية بسبب قيود الميزانية. معظم الطلاب يفتقرون إلى المعرفة الصحيحة بالهجمات الإلكترونية ويتعاملون مع الشبكة بطريقة محفوفة بالمخاطر.

وبالتالي، فهم عرضة بشكل خاص للهجمات الإلكترونية. على سبيل المثال، في عام 2016، دفعت جامعة كالجاري 20,000 دولار بيتكوين لفدية إلكترونية هاجمت نظام الكمبيوتر الخاص بها. وبشكل خاص، شهد قطاع التعليم زيادة في هجمات الفدية بسبب زيادة التعلم عبر الإنترنت.

وكالات الحكومة

تتعامل وكالات الحكومة، وخاصة أقسام الأمن، مع معلومات عامة حساسة مثل المعلومات العسكرية والجنائية.

تحتاج هذه الوكالات إلى اتخاذ إجراءات فورية إذا حدث خرق للبيانات وهم على استعداد لدفع الفدية لاستعادة النظام المهاجم بأسرع ما يمكن.

علاوة على ذلك، يلجأون إلى الاستعانة بشركات خاصة لبعض الخدمات. يمكن للفدية الإلكترونية استهداف مثل هذه الأطراف الثالثة لاختراق البنية التحتية الحيوية للحكومات.

بخلاف الأعمال التي تقع ضمن الفئات المذكورة أعلاه، استهدفت الفدية الإلكترونية القطاعات التالية.

- التجزئة والتمويل

- شركات المرافق

- مزودو الوسائط المتعددة

- أقسام الموارد البشرية

- الأجهزة المحمولة

- مزودو الحوسبة السحابية

- مكاتب المحاماة

- شركات النفط والطاقة

كيفية تجنب الفدية الرقمية

من هجوم فدية الرقمية حتى تستعيد نفسك، يمكن أن يكون الضرر ماليًا وعاطفيًا لا يُحتمل. لذا، ضع تركيزك على منع فدية الرقمية في المقام الأول لأن الوقاية هي أفضل دفاع ضد الفدية الرقمية. في هذا القسم، سنناقش 10 طرق لمنع فدية الرقمية من التسلل إلى نظامك.

طرق منع فدية الرقمية

- امتنع عن النقر على الروابط المشبوهة وفتح المرفقات غير الآمنة – الصيد الاحتيالي امتنع عن النقر على الروابط المشبوهة وفتح المرفقات غير الآمنة – يمكن أن تكون رسائل الصيد الاحتيالي من المرسلين الذين يتنكرون على أنهم جهات تنفيذية أو شركات محاسبة أو معارفك القريبة. تحقق دائمًا من عنوان البريد الإلكتروني ومعلومات المُرسل. إذا تلقيت رسائل خاصة من أشخاص غير معروفين أو معارف قريبة تحتوي على روابط، تحقق دائمًا مع المُرسل للتحقق من شرعية الرسالة.

- تجنب كشف المعلومات الشخصية – للوصول إلى نظامك، يمكن لفدية الرقمية جمع معلوماتك. يمكن أن يتصفحوا ملفاتك على وسائل التواصل الاجتماعي لتحديد المعلومات الرئيسية. لذا، لا تكشف عن معلوماتك الشخصية بشكل زائد ما لم يكن ذلك ضروريًا.

- حافظ على تحديث نظام التشغيل والبرامج – تأكد من أن نظام التشغيل (OS) والبرامج في أحدث إصدار ممكن والذي يسمح بالتحديثات التلقائية. تحديثات النظام لا تحتوي فقط على أحدث الميزات ولكن أيضًا تحتوي على تصحيحات أمان لأي نقاط ضعف أمنية في النظام.

- قم بإجراء نسخ احتياطية بانتظام – حافظ على نسخ احتياطية من الملفات، وخاصة الملفات الأكثر أهمية، وقم بتخزينها خارج شبكتك في مواقع متعددة. لأن فدية الرقمية تستهدف النسخ الاحتياطية داخل النظام. منصات السحابة مثالية للحفاظ على النسخ الاحتياطية لأنها مجهزة بتقنيات حديثة للنسخ الاحتياطية واستعادة البيانات.

- قم بتنزيل البرامج من المواقع الموثوقة – امتنع عن تنزيل البرامج من المواقع غير الموثوق بها. تحقق دائمًا من عنوان URL وقم بزيارة المواقع التي تحتوي فقط على HTTPS في عناوين URL أو تحمل أختام القفل في شريط العنوان. كن حذرًا إضافيًا عند تنزيل البرامج والألعاب المجانية.

- قدم التدريب الأمني الضروري – قم بجعل مستخدمي نظامك على علم بأسباب وتداعيات فدية الرقمية. قم بتوعية مستخدميك بأفضل الممارسات والقواعد التي يجب أن يلتزموا بها لتجنب هجمات البرمجيات الخبيثة من خلال إجراء تدريب دوري للتوعية الأمنية. يجب أن يشمل هذا التدريب محاكاة صيد الاحتيال الرقمي لتحديد المستخدمين الذين يحتاجون إلى تدريب إضافي في مجال الأمان السيبراني.

- ضبط حماية البريد الإلكتروني – تصفية البريد المزعج للتعرف على أكثر أنواع ملفات فدية الرقمية شيوعًا مثل .exe و .vbs و .scr. قم بمسح ورصد الرسائل الإلكترونية المتداولة في نظامك باستخدام بوابات البريد الإلكتروني الآمنة، التي يمكن أن تحظر هجمات الصيد الاحتيالي. يجب أيضًا أن تستخدم خدمات البريد الإلكتروني المشفرة مثل بروتون ميل.

- استخدم برامج مكافحة فدية الرقمية – تم تصميم هذه البرامج للكشف عن البرامج الضارة، بما في ذلك فدية الرقمية. لديها أدوات مكافحة فدية الرقمية خفيفة الوزن تفحص جهاز الكمبيوتر الخاص بك بانتظام وتقوم بإزالة فدية الرقمية إذا تم العثور عليها. بالنسبة لأجهزة الكمبيوبيوتر الشخصية، هناك برامج مكافحة فدية الرقمية مجانية متاحة.

- استخدم حماية نقاط النهاية – يمكن أن تكون بعض حركة المرور عرضة لفدية الرقمية. توفر حلول أمان نقاط النهاية الأمان للشبكة الشركية بأكملها مع جميع نقاط النهاية المتصلة بها. يمكن أن تحمي جهازك من حركة المرور عرضة لفدية الرقمية التي تدخل جهاز الكمبيوتر الخاص بك.

- حدد مراقبة الوصول – استخدم مبدأ أقل الامتياز حيث يتم منح مستخدمي النظام الحد الأدنى من الأذونات. يمكن للمستخدمين ذوي الأذونات الأعلى فقط الوصول إلى البيانات الحساسة والتلاعب بها في النظام.

أنواع مختلفة من فدية الرقمية

جميع أنواع فدية الرقمية التي تم التعرف عليها حتى الآن تندرج تقريباً تحت فئتين: فدية الرقمية وفدية الأقفال.

فدية الرقمية وفدية الأقفال

فدية الرقمية

تخترق فدية الرقمية عادة نظام الكمبيوتر للضحية وتقوم بتشفير الملفات باستخدام طريقة تشفير قوية. عادةً ما لا تقوم بإغلاق النظام. الضحايا لا يزالون قادرين على الوصول إلى الأجزاء غير المُشفرة.

فدية الأقفال

تقوم فدية الأقفال بإغلاق وإطفاء أجهزة الكمبيوتر للضحايا. عادةً ما لا تخترق هذه الفدية الرقمية النظام بأكمله أو تشفر الملفات. في بعض الأحيان، قد يجد المستخدمون أن الماوس أو لوحة المفاتيح مُجمّدة وتسمح فقط بالتفاعل مع نافذة الفدية.

أنواع فدية الرقمية الشهيرة

| نوع فدية الرقمية | طريقة التوصيل | الميزات |

| كريبتو لوكر | مرفقات رسائل البريد الإلكتروني الاحتيالي ومن خلال شبكة البوتنت الندية من نوع Gameover Zeus | تم إنشاؤها في عام 2013 واستخدمت تشفيرًا غير تماثليًا لتشفير الملفات. كانت رسالة الفدية تحذر الضحايا من أن المفتاح سيتم حذفه ما لم يتم دفع الفدية. كان من الضروري على الضحايا الحصول على المفتاح الخاص لفك تشفير الملفات من خلال خدمة عبر الإنترنت. تم إيقافها تمامًا في عام 2014. |

| كريبتووول | مرفقات ملفات PDF الخبيثة ومجموعات استغلال في مواقع مصابة | تقوم بتشفير الملفات وتشويه أسماء الملفات مما يجعل من الصعب على الضحايا التعرف عليها. هناك عدة متغيرات من كريبتووول، بما في ذلك كريبتووول 3.0 وكريبتووول 3.0 وكريبتوبيت. |

| جيغسو | مرفقات خبيثة في رسائل البريد العشوائي | إحدى أكثر أنواع فدية الرقمية تدميرًا، حيث تقوم بحذف الملفات المشفرة تدريجيًا لإقناع الضحية بدفع الفدية بسرعة. خلال 72 ساعة، ستقوم بحذف الملفات بمعدل ملف في الساعة. بعد مرور 72 ساعة، إذا لم يتم دفع الفدية، ستقوم بحذف باقي الملفات المشفرة. |

| جولدن آي | ثغرة Microsoft SMBv1 | تعمل على تشفير الملفات وجعل أسماء الملفات مشوهة مما يجعل من الصعب على الضحايا تحديدها. يتواجد العديد من الإصدارات المختلفة من جولدن آي، بما في ذلك جولدن آي 3.0 وجولدن آي 3.0 وكريبتوبيت. |

ثغرة SMBv1

الهجمات الكبرى بوساطة فدية الرقمية

أثرت فدية الرقمية على العديد من المؤسسات في مختلف البلدان. وفقًا لإحصائيات أمان المعلومات، يُقدر أن تكلفة هذه الهجمات ستبلغ 6 تريليون دولار سنويًا بحلول عام 2021.

لنتحدث عن أبرز الهجمات بوساطة فدية الرقمية التي وقعت حتى الآن وكيف أثرت هذه الهجمات على المؤسسات من الناحية المالية.

تفقّد قائمتنا الرئيسية لأكبر الهجمات بوساطة فدية الرقمية في عام 2021.

انتشار فدية الرقمية واناكراي

يُعرف هذا باعتباره أكثر هجوم فدية الرقمية دمارًا على مر العصور. تم إطلاقه في عام 2017 واستهدف أجهزة مايكروسوفت ويندوز في جميع أنحاء العالم، ولا سيما الأنظمة التي لم تقم بتثبيت تحديثات أمان مايكروسوفت بعد إبريل 2017.

وفقًا للتقارير المنشورة، هاجم أكثر من 200,000 جهاز كمبيوتر في 150 دولة، مما تسبب في خسائر مليارات الدولارات.

من بين البلدان التي تأثرت بشكل كبير روسيا وأوكرانيا والهند. ومن بين المؤسسات المتضررة: الخدمات الصحية الوطنية في المملكة المتحدة، وهوندا، وهيتاشي، والجامعات في الصين، وحكومات الولايات في الهند.

الولايات المتحدة والمملكة المتحدة تشتبهان في أن كوريا الشمالية هي وراء الهجوم. تم إيقاف انتشار فدية الرقمية “واناكراي” بفضل تدابير التحكم التي وضعها الباحث ماركوس هاتشينز وإصدار تحديثات برمجية طارئة من مايكروسوفت.

هجوم فدية الرقمية على جامعة كاليفورنيا

عصابة فدية الرقمية Netwalker هاجمت جامعة كاليفورنيا في سان فرانسيسكو، واحدة من أبرز المؤسسات البحثية التي تعمل على البحوث المتعلقة بجائحة كوفيد-19، في يونيو 2020.

كشفت التقارير أن الجامعة اضطرت لدفع 1.14 مليون دولار بيتكوين للمهاجمين لاستعادة البيانات، وهذا كان مبلغًا تم التفاوض عليه بالنسبة للفدية الأصلية التي بلغت 3 ملايين دولار أمريكي.

فدية الرقمية قامت بتشفير الملفات على العديد من الخوادم في بيئة تكنولوجيا المعلومات في كلية الطب. يمكن اعتبار هذا واحدة من الهجمات الفرصية نظرًا لأن البيانات المشفرة تتعلق بأبحاث لقاح كوفيد-19، والتي كانت حرجة في ذلك الوقت.

أفادت الجامعة بأنهم وافقوا على دفع الفدية نظرًا لأهمية البيانات بالنسبة لهم لمواصلة الأعمال الأكاديمية التي يسعون لتحقيقها.

هجمات فدية الرقمية رايوك

نجحت رايوك في شن هجمات ناجحة على منظمات ذات ملف عالي الشهرة مثل صحيفتي لوس أنجلوس تايمز وتريبيون، ومستشفيات Universal Health Services (UHS)، وشركة استشارات تكنولوجيا المعلومات في باريس.

بمجرد تنفيذها، تعطل ميزات استعادة ويندوز وتوقف الخدمات والعمليات. إنها وراء بعض أعلى مطالب الفدية، مثل 5 ملايين إلى 12.5 مليون دولار أمريكي.

ظهرت لأول مرة في عام 2018، وكان يُعتقد أن المهاجمين السيبرانيين الروس المعروفين باسم Wizard Spider هم وراء فدية رايوك. ولكن المحققين الأحدث قد حددوا اثنين من الجناة الروس في أعقاب الهجوم.

هجمات بيتيا ونوت بيتيا

بدأت تصنيفات فدية الرقمية بيتيا ونوت بيتيا انتشارها في عامي 2016 و2017، أساسًا من خلال رسائل البريد الإلكتروني للصيد بالمرفقات الخبيثة.

تقديرات التقارير تشير إلى أن الإصدارات المختلفة من بيتيا تسببت في خسائر تقدر بحوالي 10 مليارات دولار أمريكي منذ بدايتها. بيتيا تستهدف بشكل خاص الأنظمة التي تعمل بنظام ويندوز وتصيب السجل الرئيسي للإقلاع (MBR)، مما يعني أنها تحجب نظام التشغيل بأكمله.

بينما استهدفت نوت بيتيا الشركات الأوكرانية مثل محطة طاقة تشيرنوبيل النووية، أثرت بيتيا على مؤسسات مختلفة في جميع أنحاء العالم.

على سبيل المثال، نظام Heritage Valley Health في الولايات المتحدة، وشركات النفط مثل Rosneft في روسيا، وشركات الأغذية مثل مصنع Cadbury Chocolate في هوبارت.

بالإضافة إلى هذه الهجمات بوساطة فدية الرقمية البارزة، تعتبر كونتي، مازي، دوبل بايمر، وريفيل أبرز فدية الرقمية التي يجب متابعتها في عام 2021 والتي قد تؤدي إلى انتشارات أخرى.

ملخص

في هذا الدليل، ستتعرف على كل ما تحتاج إلى معرفته حول فدية الرقمية، بما في ذلك أنواعها الأكثر شيوعًا والهجمات الواسعة النطاق التي وقعت حتى الآن في جميع أنحاء العالم. فدية الرقمية هي سلاح قوي يواصل التحرش بالعالم.

إذا حدث هجوم بوساطة فدية الرقمية على نظام يخزن بيانات حساسة حاسمة لاستمرار أعمال الشركة، فإنه يمكن أن يشل النظام بالكامل.

وبالتالي يسبب خسائر مالية خطيرة وأضرارًا لسمعة الشركة. لذا، استخدم تقنيات الوقاية الموجودة في هذا الدليل لتأمين نظامك من هجمات فدية الرقمية.