Cybersicherheit im Detail: Alles über DDoS-Angriffe

Ein Distributed-Denial-of-Service Angriff, kurz DDoS, ist eine Art von Cyberangriff mit einem Ziel – die Infrastruktur eines Unternehmens zu stören und dessen Aktivitäten zu unterbrechen.

Er erreicht dies, indem er eine überwältigende Menge an Datenverkehr an die Server, das Netzwerk oder die Dienste des Unternehmens sendet.

Wenn die Server nicht darauf ausgerichtet sind, so viel Datenverkehr gleichzeitig zu bewältigen, werden sie zusammenbrechen, wodurch die Systeme des Unternehmens so lange einfrieren, wie der DDoS-Angriff andauert.

In den folgenden Absätzen werde ich erklären, wie DDoS-Angriffe funktionieren, welche Auswirkungen sie haben und wie man sich aktiv und proaktiv dagegen verteidigen kann.

Lass uns anfangen!

Wie funktioniert ein DDoS-Angriff?

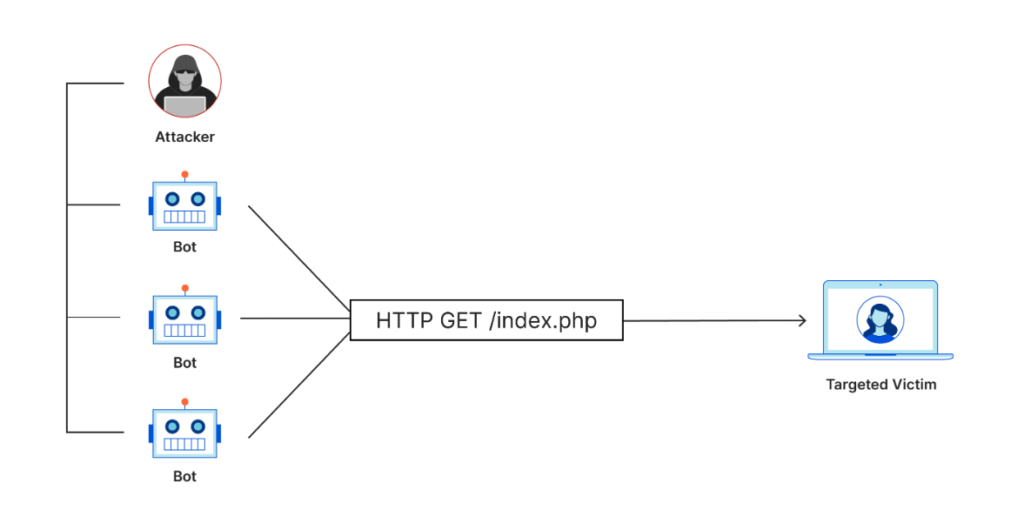

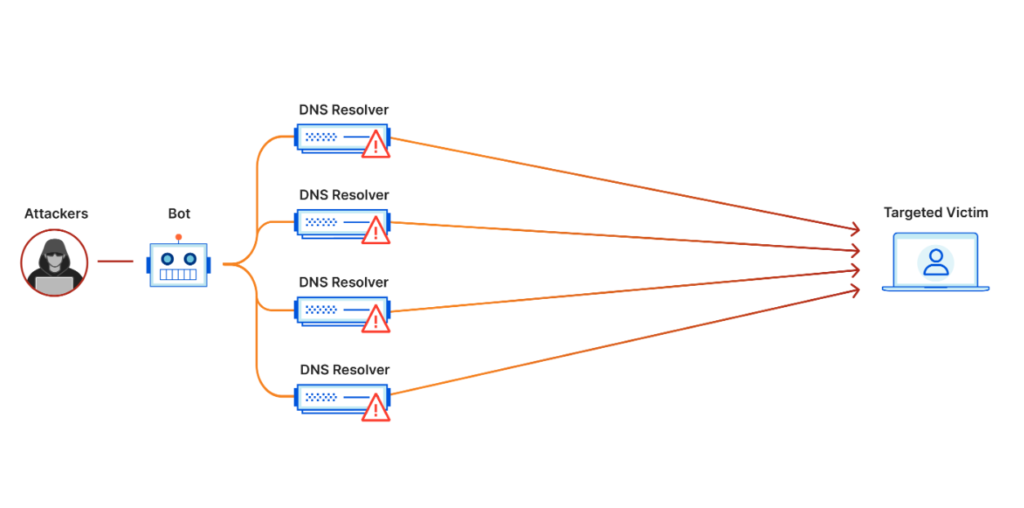

DDoS-Angriffe verwenden „Botnets“, um gleichzeitig mehrere Anfragen an die Server des Zielunternehmens zu senden, in der Absicht, dieses zu überwältigen.

Ein Botnetz ist im Grunde ein Netzwerk von „Zombie“-Geräten (Computern, Mobilgeräten, Laptops usw.), das vom „Botmaster“ (Hacker) kontrolliert wird, nachdem er sie mit Malware infiziert hat.

Diese einzeln infizierten Geräte werden als „Bots“ bezeichnet und der Botmaster kann sie problemlos aus der Ferne steuern.

Nachdem der Botmaster genügend Geräte für einen DDoS-Angriff infiziert hat, sendet er spezifische Anweisungen an jedes Gerät und der Angriff kann beginnen.

So läuft das Ganze ab:

- Hacker infiltriert 2.000 Geräte von zufälligen Personen, die davon nichts ahnen

- Hacker erstellt ein Botnetz aus diesen 2.000 Geräten, indem er in jedem ein kontrollierendes Malware-Programm installiert

- Hacker wählt ein Angriffsziel aus

- Hacker sendet spezifische Anweisungen an jedes Gerät im Botnetz, um gleichzeitig auf die IP-Adresse des Unternehmens zuzugreifen

- Die Server des Ziels erhalten 2.000 gleichzeitige Anfragen und stürzen ab, weil sie nicht in der Lage sind, so viele Anfragen gleichzeitig zu bewältigen

Ein berüchtigter DDoS-Angriff wurde im Oktober 2016 gegen Dyn gestartet. Dyn kontrollierte den größten Teil der DNS-Infrastruktur des Internets, sodass der Angriff Websites wie Netflix, Twitter, Reddit, CNN und andere in Europa und den USA lahmlegte.

Das beim Dyn-Angriff verwendete Botnetz soll 100.000 Geräte umfasst haben, darunter IoT-Geräte (Internet-of-Things) wie digitale Kameras und DVR-Player.

Die gesamte Angriffsstärke des Botnetzes wurde auf etwa 1,2 Tbps (Terabyte pro Sekunde) geschätzt, was doppelt so stark ist wie jeder andere DDoS-Angriff in der Geschichte.

Arten von DDoS-Angriffen

Es gibt drei Arten von DDoS-Angriffen:

- Anwendungsschicht-Angriffe

- Protokoll-Angriffe

- Volumen-Angriffe

Alle drei Arten von DDoS-Angriffen werden die Server des Ziels stören und überwältigen, aber die Mittel dazu sind unterschiedlich.

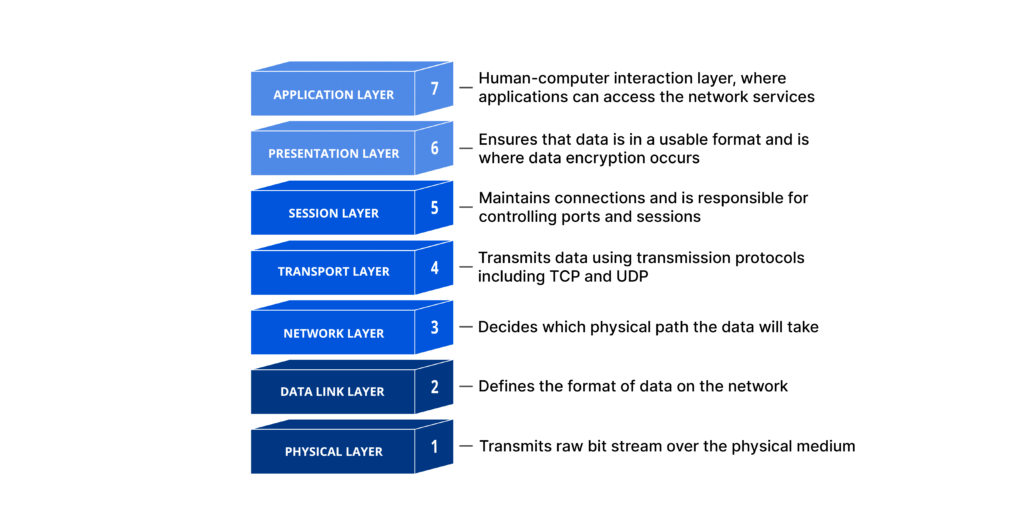

Außerdem manipulieren alle DDoS-Angriffe in irgendeiner Weise die Netzwerkverbindung. Um zu verstehen, wie Netzwerkverbindungen funktionieren, hier ein nützliches OSI-Modell.

https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/

Eine Netzwerkverbindung hat also sieben Schichten, und DDoS-Angriffe manipulieren einige dieser Schichten, um die Server zu überwältigen.

Lass uns die drei DDoS-Angriffsarten genauer betrachten!

1. Anwendungsschicht-Angriffe

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Angriffe auf die Anwendungsschicht, auch als Layer-7-Angriffe bekannt, manipulieren die 7. Schicht im oben genannten OSI-Modell (die Anwendungsschicht).

Das Ziel eines Angriffs auf die Anwendungsschicht ist es, die Ressourcen eines Servers so stark zu belasten, dass er letztendlich wegen unzureichender Ressourcen zusammenbricht.

Deshalb wird die Stärke eines Angriffs auf die Anwendungsschicht in RPS oder Anfragen-pro-Sekunde gemessen.

Das Ziel dieses Angriffs ist die HTTP-Seite eines Servers, genauer gesagt die Webseiten, die der Server als Reaktion auf HTTP-Anfragen vom Client generiert und liefert.

Der einfache Akt des Ladens einer Webseite scheint für den Client einfach, ist aber ein komplexer Prozess für den Server. Denn er muss mehrere Dateien laden, Datenbanken abrufen, Abfragen ausführen und dann die Webseite erstellen.

Beispiele für Angriffe auf die Anwendungsschicht:

- Das Botnetz anweisen, dieselbe Webseite gleichzeitig zu öffnen, wodurch mehrere HTTP-Anfragen an den Server gesendet werden

- Das Botnetz anweisen, dieselbe Webseite gleichzeitig mehrmals zu aktualisieren

Bei so vielen HTTP-Anfragen zum Laden einer Webseite kann die Rechenkapazität des Servers überwältigt werden. Er hat nicht die notwendigen Ressourcen, um alle HTTP-Anfragen gleichzeitig zu befriedigen, also stürzt er ab.

So funktioniert ein Denial-of-Service-Angriff durch einen Angriff auf die Anwendungsschicht!

2. Protokoll-Angriffe

cloudflare.com/learning/ddos/what-is-a-ddos-attack/

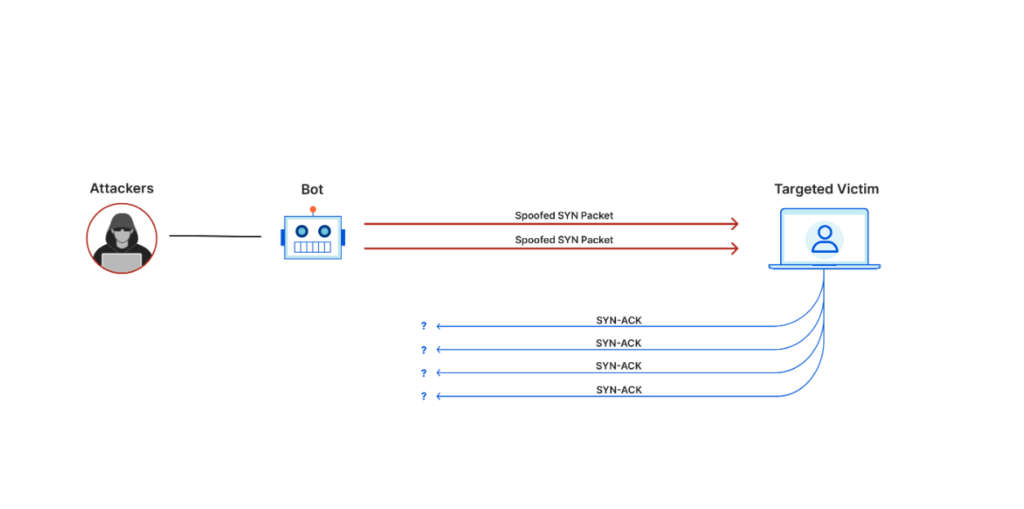

Protokoll-DDoS-Angriffe manipulieren die 3. und 4. Schicht des OSI-Netzwerkmodells (die Netzwerk- und die Transportschicht).

Diese Angriffe werden in Paketen-pro-Sekunde gemessen und zielen auf spezifische Ressourcen wie Lastverteiler, Firewalls, Router und andere Ressourcen ab.

Allerdings unterscheidet sich die Idee hinter Protokoll-Angriffen etwas von Anwendungsschicht-Angriffen.

Während Angriffe auf die Anwendungsschicht sich auf überwältigende HTTP-Anfragen verlassen, um den Server zum Absturz zu bringen, nutzen Protokoll-Angriffe den TCP-Handshake, der an einem protokollbasierten Informationsaustausch beteiligt ist.

Der TCP-Handshake basiert auf drei Schritten:

- SYN-Paket, das vom Client an den Server oder die Ressource gesendet wird

- SYN-ACK-Paket, das vom Server/der Ressource an den Client gesendet wird

- ACK-Paket, das vom Client an den Server/die Ressource zurückgesendet wird

Bei einem Protokoll-Angriff fehlt der dritte Schritt. Der angegriffene Server/die Ressource erhält das ACK-Paket vom Client (Hacker-Botnetz) nicht, sodass der Datentransfer nicht abgeschlossen werden kann.

Der Client sendet mehrere TCP SYN-Pakete mit gefälschten IP-Adressen an den Server/die Ressource. Der Server reagiert auf die Verbindungsanfragen und wartet auf das ACK-Paket, um den Handshake abzuschließen, aber es kommt nie an.

So häufen sich immer mehr unbeantwortete Verbindungsanfragen, die die Ressourcen des Ziel-Servers/-Ressource erschöpfen.

3. Volumen-Angriffe

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Der Volumen-Angriff ist die häufigste Form des DDoS-Angriffs und auch das, worauf sich die meisten Menschen (unbewusst) beziehen, wenn sie von DDoS-Angriffen sprechen.

Die Stärke des Angriffs wird in Bits pro Sekunde oder Gigabit pro Sekunde gemessen (siehe der Dyn-Angriff), und sein Ziel ist es, einen Server mit Verkehr und Anfragen zu überwältigen.

Dieser Brute-Force-Ansatz benötigt ein ausreichend großes Botnetz, um die gesamte Bandbreite des Servers zu erschöpfen.

Alternativ können Hacker DNS-Verstärkung nutzen, um das gleiche Ergebnis einfacher zu erreichen. So geht’s:

- Der Hacker sendet mehrere kleine DNS-Anfragen mit der gefälschten Quell-IP-Adresse des Opfers an einen DNS-Server

- Der DNS-Server antwortet dem Opfer mit einer viel größeren DNS-Antwort als der Angreifer gesendet hat

- Die Server des Opfers werden schließlich von der Menge des empfangenen Verkehrs überwältigt

Also, entweder durch Botnetz-Anfragen oder DNS-Verstärkung, der Volumen-Angriff soll den Server mit Anfragen überwältigen.

Der Unterschied zwischen einem Volumen-Angriff und einem Angriff auf die Anwendungsschicht besteht darin, dass letzterer komplexer ist und spezifischere Aktionen erfordert.

Wege, einen DDoS-Angriff zu erkennen

Es ist unmöglich zu wissen, wann ein DDoS-Angriff gestartet wird. Es gibt jedoch Warnsignale, die du erkennen kannst, wenn der Angriff im Gange ist.

Einen DDoS-Angriff in einem frühen Stadium zu erkennen, kann dir helfen, ihn schneller zu mildern, um den Hauptteil des Angriffs und den Dienstausfall zu vermeiden.

Hier sind mehrere Wege, wie du einen DDoS-Angriff identifizieren kannst:

- Ein plötzlicher Anstieg des Webverkehrs von einem einzigen Ort oder einer IP-Adresse

Die meisten DDoS-Angriffe basieren auf Botnetzen, die aus infizierten Geräten bestehen, die sich normalerweise im gleichen Gebiet befinden.

Sobald der Botmaster das Botnetz anweist, einen DDoS-Angriff zu starten, beginnen alle Geräte, ständige Anfragen an deine Server zu senden.

Dies wird als Anstieg deines Traffics von denselben Geräten und aus derselben Gegend erscheinen.

- Langsame Ladezeiten auf deiner Webseite

Wenn du unerklärliche Langsamkeit auf deiner Webseite bemerkst, könnte es sein, dass deine Server mit Anfragen überflutet werden.

Sobald das System überlastet ist, wird es langsamer, was zu langsameren Ladezeiten führt. Dies ist oft das erste Warnsignal, das Menschen während eines DDoS-Angriffs bemerken.

- Der Server antwortet mit einem 503-Fehler

Wenn ein DDoS-Angriff deinen Serververkehr erhöht, wird der Server oft mit einem 503-Fehler antworten, weil er nicht so viele Anfragen bewältigen kann.

Normalerweise verschwindet dieser Fehler, sobald das Verkehrsaufkommen abnimmt, aber wenn nicht, dann hast du es wahrscheinlich mit einem DDoS-Angriff zu tun.

Während eines DDoS-Angriffs nimmt das Verkehrsaufkommen nie ab, bis der Hacker entscheidet, den Angriff zu stoppen.

- Verminderte Leistung von Websites und Diensten im selben Netzwerk

DDoS-Angriffe zielen auf das Internetnetzwerk eines Servers ab, sodass jedes Gerät/Dienst, das dieses Netzwerk nutzt, langsamer funktioniert.

Das liegt daran, dass die Netzwerkbandbreite begrenzt ist und der DDoS-Angriff die gesamte verfügbare Bandbreite verbraucht.

Jeder Dienst, der das Netzwerk nutzt, wird entweder langsamer oder stürzt ab. Oft zeigen diese sekundären Dienste die ersten Warnsignale, da sie anfälliger sind als deine Server.

- Erhöhter Speicher- oder CPU-Verbrauch auf deinem Server

DDoS-Angriffe zielen darauf ab, die Ressourcen eines Servers zu belasten, indem sie dessen CPU- und Speicherverbrauch an den Rand des Zusammenbruchs treiben.

Achte auf plötzliche und unerklärliche Anstiege im CPU- oder Speicherverbrauch. Wenn sie plötzlich und unerklärlich sind, könnte es sich um einen DDoS-Angriff in der Anfangsphase handeln.

- Verkehrsquellenadressen fordern nach dem Timeout der Anfrage dieselben Datensätze an

Wenn ein Client einen Datensatz über einen DNS-Server anfordert, muss der Server diesen Datensatz innerhalb eines bestimmten Zeitrahmens bereitstellen.

Während eines DDoS-Angriffs ist der Server mit Anfragen so überwältigt, dass er diese Datensätze nicht innerhalb der zugewiesenen Zeit liefern kann. Dann tritt ein Anfrage-Timeout auf.

Erhält der Client ein Anfrage-Timeout, wird er einige Zeit lang nicht dieselben Daten anfordern, da er glaubt, dass der Server ausgefallen ist.

Wenn du jedoch bemerkst, dass dieselben Verkehrsquellenadressen trotz des Timeouts dieselben Datensätze anfordern, ist das ein Warnsignal.

Authentischer Verkehr verhält sich nicht so. Erhält er ein Anfrage-Timeout, sendet er für einige Zeit keine weiteren Anfragen.

- Ein plötzlicher Anstieg des Traffics auf einer einzelnen Seite oder einem einzelnen Dienst

Beim Starten eines DDoS-Angriffs konzentrieren sich Hacker oft auf einige Seiten oder Dienste und lenken das Botnetz auf diese Seiten.

Wenn du also einen plötzlichen und ungewöhnlichen Anstieg des Traffics auf einer Seite oder einem Dienst bemerkst, sollte das ein Warnsignal sein.

Häufige Ziele von DDoS-Angriffen & Motivationen

Obwohl es wahr ist, dass jedes Online-Geschäft ein potentielles Ziel eines DDoS-Angriffs ist, konzentrieren sich Hacker normalerweise auf einige Schlüsselindustrien und Marktsegmente.

Zunächst möchte ich dir von den häufigsten Motivationen für DDoS-Angriffe erzählen:

- Ideologische Gründe – Hacktivismus ist kein neues Phänomen, und es bezieht sich auf Hacker, die Ziele angreifen, die mit ihrer Ideologie nicht übereinstimmen

- Erpressung – Das ist der häufigste Grund für einen DDoS-Angriff, um Geld von einem Ziel zu stehlen oder wertvolle Daten zu entwenden, die man dann auf dem Dark Web gewinnbringend verkaufen kann

- Geschäftskonflikte – Viele Unternehmen setzen strategische DDoS-Angriffe gegen ihre Konkurrenten ein, um deren Websites lahmzulegen und einen Vorteil zu erlangen

- Cyberkrieg – DDoS-Angriffe werden sogar von Weltregierungen gegen feindliche Länder eingesetzt, um deren Infrastruktur zu lähmen und sie zu schwächen

- Langeweile – Cyber-Schläger, wie ich sie gerne nenne, senden wahllose DDoS-Angriffe an zufällige Ziele ohne ein größeres Ziel im Hinterkopf. Sie sind einfach nur gelangweilt und suchen den Adrenalinschub

- Demonstrationen – Cyber-Kriminelle starten oft DDoS-Angriffe, um die Wirksamkeit ihrer Skripte zu beweisen und Käufer zum Kauf ihrer Dienste zu motivieren

- Rache – Rache an einem politischen Gegner, einer Regierung oder einem Unternehmen zu suchen, ist sehr verbreitet und wird oft durch DDoS-Angriffe durchgeführt. Unzufriedene Mitarbeiter greifen oft zu diesem Angriffsmuster, wenn sie einen Konflikt mit ihrem Arbeitgeber haben und entlassen werden

- Vorbereitung auf einen größeren Angriff – Viele Hacker verwenden DDoS-Angriffe als Vorstufe zu anderen, komplexeren oder heimtückischeren Angriffen. Das Ziel ist es, das Netzwerk des Ziels zu schwächen und dann mit einem parallelen Angriff einzudringen

In den letzten Jahren gab es eine Zunahme von DDoS-Angriffen, die kurz und hochintensiv sind, was darauf hindeutet, dass Hacker effizienter und gezielter in ihrer Auswahl der Ziele werden.

Jetzt, wo wir die Motivationen hinter DDoS-Angriffen kennen, werfen wir einen Blick auf die häufigsten Ziele Stand 2023:

1. Software- und Technologiebranche

Laut einer Umfrage von AtlasVPN im Juni 2021 waren 65% aller Organisationen, die von DDoS-Angriffen betroffen waren, in den USA und Großbritannien, und 83% davon gehörten zum Internet- und Computersektor.

SaaS-, cloud-basierte Technologieunternehmen und andere technologiebasierte Organisationen sind weltweit die häufigsten Ziele von DDoS-Angriffen.

DNS- und NTP-Reflexions- und Verstärkungsangriffe waren die am häufigsten verwendeten Angriffsvektoren mit einer Nutzung von 33% und 26%, während SYN-Fluten und UDP-Fluten 22% bzw. 27% der Angriffe ausmachten.

Der Grund, warum der Technologiesektor bevorzugtes Ziel von DDoS-Angriffen ist, liegt in der Vernetztheit der Branche.

Zu den Technologieunternehmen gehören Hosting-Anbieter, Internetdienstanbieter, SaaS- und Cloud-basierte Unternehmen, die von einer Vielzahl anderer Unternehmen und Dienste genutzt werden.

Ein Angriff auf die Dienstanbieter wirkt sich automatisch auch auf die nachgelagerten Kunden aus, in einer Kettenreaktion wachsender Ausmaße.

2. Finanzsektor

Der Finanzsektor ist weltweit die zweithäufigste Zielbranche für DDoS-Angriffe. Der Grund dafür ist einfach – Geld.

Banken, Kreditinstitute, Kreditunternehmen und alle geldbezogenen Organisationen sind Hauptziele für Hacker aufgrund der potenziellen Gewinne.

Oft werden DDoS-Angriffe gegen Finanzunternehmen von anderen Angriffen wie Ransomware, Malware oder Phishing-Angriffen begleitet.

Kryptowährungsplattformen haben einen massiven Anstieg von DDOS-Angriffen um 600% erlebt, mit einem Anstieg der HHTP-DDoS-Angriffe um 15%.

Es gab auch eine Zunahme in der Komplexität der DDoS-Angriffe gegen Krypto-Unternehmen, wahrscheinlich wegen der zunehmenden Cybersicherheitsmaßnahmen, die sie verwenden.

3. Informationsdienstleistungssektor

Der Informationssektor umfasst alle Unternehmen oder Organisationen, die Informationen auf die eine oder andere Weise aggregieren.

Diese Unternehmen produzieren oder verarbeiten Informationen. Und Informationen sind auf dem Dark Web viel wert, wie wir nur zu gut wissen.

Es ist keine Überraschung, dass dieser Sektor weltweit das dritthäufigste Ziel von DDoS-Angriffen ist. Sobald sie an IP- oder andere persönliche Daten gelangen, können Hacker diese gewinnbringend verkaufen, ohne von den Behörden verfolgt zu werden.

Außerdem wächst die Menge an Informationen in der Welt ständig, da mehr Menschen das Internet nutzen, mehr Technologien entwickelt werden und es mehr Möglichkeiten gibt, das Internet zu nutzen.

Natürlich werden Hacker ihren Fokus auf diese Branche in absehbarer Zukunft verstärken.

4. Spielebranche

Akamai Technologies, das renommierteste Cybersicherheits- und Cloud-Computing-Unternehmen der Welt, berichtete 2022, dass DDoS-Angriffe gegen die Spieleindustrie sich im letzten Jahr verdoppelt haben.

Der Bericht behauptet, dass die Spieleindustrie Ziel von 37% aller DDoS-Angriffe ist. Dies wird wahrscheinlich durch den Übergang zum Cloud-Gaming verursacht, der neue Angriffsvektoren für Angreifer schafft.

Mikrotransaktionen sind auch beliebter geworden, was für Hacker ein sehr attraktives Angriffsziel darstellt.

Jonathan Singer, Senior-Stratege bei Akamai, berichtete, dass „Da die Spieleaktivität zugenommen und sich entwickelt hat, hat auch der Wert, sie durch Cyberangriffe zu stören, zugenommen. Außerdem haben mit der Expansion der Branche in das Cloud-Gaming neue Bedrohungsflächen für Angreifer geöffnet, indem neue Spieler eingebunden wurden, die Hauptziele für böswillige Akteure sind.“

Die Spieleindustrie ist auch mit einem jüngeren Publikum besetzt, das sich weniger der Cybersicherheitsrisiken bewusst ist und leicht zu manipulieren ist.

Wie verbergen sich DDoS-Angreifer?

Um sicherzustellen, dass ihre Angriffe so effektiv wie möglich sind, versuchen Hacker, ihre Spuren zu verbergen und unentdeckt zu bleiben, wenn sie einen DDoS-Angriff starten.

Hier ist wie sie es machen:

1. Spoofing

Laut Forcepoint ist „Spoofing der Akt, eine Kommunikation von einer unbekannten Quelle so zu tarnen, als käme sie von einer bekannten, vertrauenswürdigen Quelle“.

DDoS-Hacker tarnen die Quell- und Zieladressen in IPv4-Netzwerken, die anfälliger sind als IPv6.

Die böswilligen Akteure fälschen Pakete mit erfundenen Quelladressen und bringen damit legitime Geräte dazu, in gutem Glauben auf diese Pakete zu antworten.

Hacker senden Millionen von Antworten an das Opfergerät, obwohl dieses Gerät diese Antworten nie angefordert hat.

Das liegt daran, dass die Antworten durch die gefälschten Quell- und Zieladressen legitim erscheinen.

Das ist das Wesentliche davon.

2. Reflektion

DDoS-Angreifer verwenden mehrere Server (DNS, NTP oder SNMP), um ihre Identitäten vor dem Opfer zu verbergen.

Internetservices wie das Domain Name System und das Simple Network Management machten es den Opfern schwer, den Ursprung des Angriffs oder die Identität der Angreifer zu identifizieren.

Das liegt daran, dass diese Server keine Protokolle über die Dienste führen, die Menschen auf diesen Servern nutzen.

Diese No-Log-Politik ist generell eine gute Sache, da niemand Ihre Online-Aktivitäten verfolgen soll.

Aber das bedeutet auch, dass Hacker mehr Spielraum bei der Skalierung ihrer Angriffe haben, weil es so einfach ist, anonym zu bleiben.

3. Verstärkung

Ich habe die Verstärkung bereits als treibenden Faktor hinter Volumen-Angriffen erwähnt. Was ich nicht gesagt habe, ist, dass Verstärkung auch gut dazu geeignet ist, die Spuren des Angreifers zu verbergen.

Der Hacker sendet kein Paket direkt an das Opfer, sondern „überzeugt“ einen legitimen Dienst, Hunderte oder Tausende von Antworten an das Opfernetzwerk/-server zu senden.

Es ist eine indirekte Angriffsmethode, die den Hacker jederzeit anonym hält.

Wie lange dauern DDoS-Angriffe?

Laut einem SecureList-Bericht von 2019 dauerten 81,86% aller DDoS-Angriffe weniger als 4 Stunden.

Es ist sehr ungewöhnlich, dass ein DDoS-Angriff länger als ein paar Stunden anhält, aber es gab Fälle von Angriffen, die mehrere Tage andauerten.

Der längste jemals aufgezeichnete DDoS-Angriff dauerte 509 Stunden (fast 21 Tage) und ereignete sich im Jahr 2019, wie von Kaspersky berichtet wurde.

Lass mich dir die Verteilung von DDoS-Angriffen nach Dauer im 3. und 4. Quartal 2019 zeigen, aus einer SecureList-Studie:

| Dauer | Prozentsatz der DDoS-Angriffe |

| Weniger oder gleich 4 Stunden | 84,42% im Q3 2019 81,86% im Q4 2019 |

| Zwischen 5-9 Stunden | 8,22% im Q3 2019 10,19% im Q4 2019 |

| Zwischen 10-19 Stunden | 4,13% im Q3 2019 5,33% im Q4 2019 |

| Zwischen 20-49 Stunden | 2,19% im Q3 2019 2,05% im Q4 2019 |

| Zwischen 50-99 Stunden | 0,8% im Q3 2019 0,36% im Q4 2019 |

| Zwischen 100-139 Stunden | 0,12% im Q3 2019 0,14% im Q4 2019 |

| Gleich oder mehr als 140 Stunden | 0,12% im Q3 2019 0,08% im Q4 2019 |

Es scheint eine Zunahme der Dauer von DDoS-Angriffen vom 3. zum 4. Quartal 2019 zu geben. Die Anzahl der DDoS-Angriffe mit einer Dauer von weniger oder gleich 4 Stunden ist um etwa 3% gesunken.

DDoS-Angriffe mit längerer Dauer haben zugenommen. Der gleiche Bericht erwähnt, dass im 4. Quartal 2019 drei DDoS-Angriffe länger als 20 Tage andauerten, während im 3. Quartal 2019 kein Angriff länger als 12 Stunden dauerte.

Hier ist der gleiche Bericht für Q2-Q3 2022:

| Dauer | Prozentsatz der DDoS-Angriffe |

| Weniger oder gleich 4 Stunden | 95,42% in Q2 2022 94,29% in Q3 2012 |

| Zwischen 5-9 Stunden | 3,36% in Q2 2022 3,16% in Q3 2012 |

| Zwischen 10-19 Stunden | 0,92% in Q2 2022 1,60% in Q3 2012 |

| Zwischen 20-49 Stunden | 0,24% in Q2 2022 0,75% in Q3 2012 |

| Zwischen 50-99 Stunden | 0,05% in Q2 2022 0,14% in Q3 2012 |

| Zwischen 100-139 Stunden | 0% in Q2 2022 0,14% in Q3 2012 |

| Gleich oder mehr als 140 Stunden | 0,01% in Q2 2022 0,01% in Q3 2012 |

Es scheint, dass 2022 die Dauer von DDoS-Angriffen abgenommen hat, wobei fast 95% von ihnen im 3. Quartal 2022 weniger als vier Stunden dauerten.

Weniger als 0,01% aller DDoS-Angriffe in 2022 dauerten gleich oder länger als 140 Stunden, und es ist fast die gleiche Geschichte bei DDoS-Angriffen, die 100-139 Stunden andauerten.

Das ist jedoch nicht unbedingt eine gute Nachricht. Während die Dauer der DDoS-Angriffe abgenommen hat, hat ihre Anzahl zugenommen.

Geografie von DDoS-Angriffen

DDoS-Angriffe sind geografisch gesehen nicht zufällig. Sie zielen auf bestimmte Länder ab, weil dort die größten Gewinne liegen.

Schauen wir uns an, welche Länder im 2. Quartal 2022 und im 3. Quartal 2022 am häufigsten von DDoS-Angriffen betroffen waren:

| Land | Prozentsatz der DDoS-Angriffe |

| USA | 45,95% in Q2 2022 39,60% in Q3 2012 |

| Festlandchina | 7,67% in Q2 2022 13,98% in Q3 2012 |

| Deutschland | 6,47% in Q2 2022 5,07% in Q3 2012 |

| Frankreich | 4,60% in Q2 2022 4,81% in Q3 2012 |

| Hongkong | 1,75% in Q2 2022 4,62% in Q3 2012 |

| Brasilien | 3,20% in Q2 2022 4,19% in Q3 2012 |

| Kanada | 3,57% in Q2 2022 4,10% in Q3 2012 |

| Großbritannien | 3,51% in Q2 2022 3,02% in Q3 2012 |

| Singapur | 2,90% in Q2 2022 2,13% in Q3 2012 |

| Niederlande | 2,91% in Q2 2022 2,06% in Q3 2012 |

| Andere | 17,47% in Q2 2012 16,42 in Q3 2022 |

Die meisten DDoS-Angriffe zielen auf die USA ab (39,60% in Q3 2022), aber es gab einen Rückgang von 6% bei Angriffen gegen die USA zwischen Q2-Q3 2022.

Stattdessen haben sich die Angriffe auf das chinesische Festland fast verdoppelt, was vielleicht eine Verschiebung der Interessen der Bedrohungsakteure anzeigt.

Nun zeige ich Ihnen die Verteilung einzigartiger DDoS-Ziele nach Land im 2. und 3. Quartal 2022:

| Land | Prozentsatz einzigartiger DDoS-Angriffe |

| USA | 45,25% in Q2 2022 39,61% in Q3 2012 |

| Festlandchina | 7,91% in Q2 2022 12,41% in Q3 2012 |

| Deutschland | 6,64% in Q2 2022 5,28% in Q3 2012 |

| Frankreich | 4,42% in Q2 2022 4,79% in Q3 2012 |

| Hongkong | 2,01% in Q2 2022 4,36% in Q3 2012 |

| Kanada | 2,97% in Q2 2022 3,21% in Q3 2012 |

| Großbritannien | 3,77% in Q2 2022 2,96% in Q3 2012 |

| Singapur | 3,22% in Q2 2022 2,11% in Q3 2012 |

| Polen | 1,37% in Q2 2022 2% in Q3 2012 |

| Andere | 21,26% in Q2 2022 18,90% in Q3 2012 |

Die USA stehen immer noch an der Spitze der Liste, was einzigartige DDoS-Ziele betrifft, aber die Statistiken zeigen einen positiven Ausblick zwischen dem 2. und 3. Quartal 2022.

China zeigt denselben erheblichen Anstieg an einzigartigen Zielen wie bei der Gesamtzahl der Angriffe, was eine wichtige Unterscheidung darstellt.

Mehr chinesische Unternehmen wurden von DDoS-Angriffen getroffen, anstatt dass mehr DDoS-Angriffe auf dieselben Ziele gerichtet wurden.

DDoS vs. DoS-Angriffe – Wichtige Unterscheidungen

DDoS- und DoS-Angriffe sind nicht dasselbe. Während das Endziel dasselbe bleibt – den Server des Opfers mit Verkehr zu überfluten, um ihn zu überlasten – unterscheiden sich die verwendeten Methoden.

Während DDoS-Angriffe auf mehrere Computer angewiesen sind, die eine einzelne Zielressource überfluten, sind DoS-Angriffe Eins-gegen-Eins, was bedeutet, dass ein einzelnes System ein anderes System angreift.

Im Wesentlichen sind DDoS-Angriffe viele-gegen-eins, während DoS-Angriffe eins-gegen-eins sind.

Es gibt jedoch noch andere wichtige Unterschiede zwischen den beiden:

- Leichtigkeit der Erkennung und Minderung – DoS-Angriffe sind leichter zu erkennen und zu schützen, da sie von einer einzigen Quelle ausgehen. DDoS-Angriffe sind auf mehrere Quellen verteilt, was ihre Erkennung oder Minderung erschwert

- Geschwindigkeit des Angriffs – DoS-Angriffe sind langsamer als DDoS-Angriffe, da es schneller ist, einen Angriff von mehreren Quellen aus zu starten. Die höhere Angriffsgeschwindigkeit macht auch die Erkennung und Minderung schwieriger

- Verkehrsvolumen – DDoS-Angriffe können viel mehr Verkehr an den Opfer-Server senden, weil sie mehrere Geräte gleichzeitig verwenden. DoS-Angriffe nutzen ein Gerät, das begrenzten Verkehr senden kann, was diese Angriffe weniger effektiv macht

- Umfang des zugefügten Schadens – Je mehr Verkehr auf einmal gesendet wird, desto effektiver ist ein DDoS-Angriff. Und da DDoS-Angriffe mehr Verkehr senden, macht dies sie zerstörerischer und schwerer zu mildern als DoS-Angriffe

- Methode der Ausführung – DoS-Angriffe verwenden ein Skript oder ein Tool, um den Angriff von einem einzigen Gerät aus zu starten. DDoS-Angriffe koordinieren mehrere Bots (infizierte Geräte) und erstellen ein Botnetz, das der Hacker über ein Command-and-Control-Center steuert. DDoS-Angriffe sind daher komplizierter durchzuführen

- Leichtigkeit der Rückverfolgung der Angriffsquelle – DDoS-Angriffe sind aufgrund des Botnetzes (mehrere Geräte), das im Angriff verwendet wird, viel schwerer zu verfolgen. DoS-Angriffe verwenden ein einzelnes Gerät, was sie viel einfacher zu verfolgen macht

Es ist ganz klar, dass DDoS-Angriffe die stärkere, gefährlichere Form von DoS-Angriffen sind. Sie erfordern mehr Ressourcen und mehr technisches Wissen, haben aber überlegene Angriffsfähigkeiten.

Auswirkungen von DDoS-Angriffen

DDoS-Angriffe können erhebliche Auswirkungen auf die Produktivität und Leistung eines Unternehmens haben, einschließlich:

- Umsatzverlust

Wenn ein Unternehmen von einem DDoS-Angriff betroffen ist, kommt es zu Ausfallzeiten, Mitarbeiter können nicht auf bestimmte Dienste zugreifen, und die Produktion kommt zum Stillstand.

Eine Periode von Totalausfall kann für Unternehmen im Finanzsektor beispielsweise Zehntausende von Dollar bedeuten, aber jedes Unternehmen, das einen Online-Dienst anbietet, wird im Wesentlichen Umsatz verlieren.

Laut einem Statista-Bericht aus dem Jahr 2019 verloren 25% der globalen Unternehmen im Jahr 2020 $301.000 – $400.000 pro Stunde Ausfallzeit.

Und 17% aller Unternehmen verloren mehr als 5 Millionen Dollar pro Stunde Ausfallzeit, was eine unglaubliche Summe ist.

- Produktivitätsverlust

Selbst wenn die Produktion während eines DDoS-Angriffs nicht vollständig zum Erliegen kommt, wird die Produktivität dennoch negativ beeinflusst.

Wenn bestimmte Anwendungen oder Dienste unzugänglich werden, können Mitarbeiter nicht effizient arbeiten, sodass es immer noch zu Ausfallzeiten kommt.

Unternehmer sollten die Kosten pro Stunde für Mitarbeiterausfallzeiten im Falle eines DDoS-Angriffs in Betracht ziehen.

- Kosten für Schadensbehebung

Wenn ein DDoS-Angriff zuschlägt, verursacht er fast immer Schäden an Systemen, Diensten und beeinträchtigt die Leistung. Systemwiederherstellung, Arbeitskosten, Überstundenkosten, das Hinzuziehen externer Berater zur Bewertung des DDoS-Schadens – das sind alles Kosten für die Schadensbehebung.

Die Nachwirkungen eines DDoS-Angriffs können mehr als nur die IT-Abteilung und Systeme betreffen. Sie können die Öffentlichkeitsarbeit, Kundensupportteams zur Beantwortung von Kundenbeschwerden und andere korrelierte Systeme beeinflussen.

- Rufschädigung

Viele Unternehmen und Branchen (Gesundheitswesen, Hosting, Finanzen usw.) erleiden Rufschäden, wenn sie von einem DDoS-Angriff getroffen werden. Die Öffentlichkeit verliert das Vertrauen in die Fähigkeit des Unternehmens, ihre persönlichen Daten zu schützen und konsistente Qualitätsdienstleistungen bereitzustellen.

Solche Dienste müssen konstant verfügbar sein, sonst werden Kunden schlechte Bewertungen abgeben und das Wort in sozialen Medien verbreiten, was den Ruf des Unternehmens schädigt.

DDoS-Angriffe verursachen eine Ausfallzeit von einigen Stunden bis zu einigen Tagen, wenn der Angriff besonders schwerwiegend ist. Wenn dies oft genug passiert, wird der Ruf des Unternehmens zunichtegemacht.

- Marktanteilsschädigung

Öffentliche Unternehmen müssen auch ihren Marktanteil bewahren, um für Investoren attraktiv zu bleiben und Aktionäre zufriedenzustellen. Ständige Ausfallzeiten aufgrund von DDoS-Angriffen werden zweifellos diesen Marktanteil schädigen.

- Mögliche Lösegeldkosten

Obwohl Ransomware anders ist als DDoS, haben Hacker in den letzten Jahren begonnen, beide Angriffe zu kombinieren.

Zuerst starten sie einen DDoS-Angriff und fordern ein Lösegeld im Austausch dafür, den DDoS-Angriff zu stoppen und die Funktionalität des Unternehmens wiederherzustellen.

Oder sie senden zuerst eine Lösegeldforderung und drohen, einen DDoS-Angriff zu starten, wenn sie nicht bezahlt werden.

DDoS-Angriffe können sehr zerstörerisch sein, abhängig vom Sicherheitssystem des Zielopfers, der Branche, der Raffinesse des Angriffs und anderen Faktoren.

Von Produktivitätsverlusten bis hin zu Einbrüchen im Marktanteil und massiven Rufschäden müssen Unternehmen, die von DDoS-Angriffen getroffen werden, viel tun, um sich zu erholen.

Cyber-Versicherungen würden helfen, die meisten dieser Probleme zu mildern, indem sie den Großteil dieser Kosten abdecken. Es ist sicherlich eine Überlegung wert für Unternehmen, die in Hochrisikobranchen tätig sind.

Wie man einen DDoS-Angriff in 6 Schritten verhindert

Obwohl DDoS-Angriffe unerwartet kommen, gibt es Möglichkeiten, sich vor ihnen zu schützen, bevor sie zuschlagen.

Hier ist eine Zusammenfassung dieser 6 Präventionsmethoden:

1. Verringerung der Angriffsfläche

DDoS-Angriffe sind umso verheerender, je größer die Angriffsfläche ist. Daher wird das Begrenzen der Angriffsfläche die meisten Auswirkungen eines DDoS-Angriffs auf Ihre Server mildern. Es ermöglicht Ihnen auch, Sicherheitsmaßnahmen effizienter umzusetzen, aufgrund der Netzwerksegmentierung.

Sie sollten die potenziellen Angriffspunkte minimieren, indem Sie Ihre Ressourcen nicht unbekannten oder veralteten Anwendungen, Protokollen oder Ports aussetzen.

Sie sollten auch Lastausgleicher, Content-Distribution-Netzwerke und Zugriffskontrolllisten (oder Firewalls) verwenden, um den Verkehr, der Ihre Server und Anwendungen erreicht, zu kontrollieren.

2. Netzwerk-Redundanz erhalten

DDoS-Angriffe funktionieren, indem sie Ihre Netzwerkkapazität durch große Mengen an Verkehr überlasten. Folglich werden DDoS-Angriffe nicht funktionieren, wenn Sie viel ungenutzte und redundante Internetverbindungen haben.

Das Erhöhen der Bandbreitenkapazität (Transit) und der Serverkapazität verbessert Ihre Chancen, einem DDoS-Angriff erheblich zu entgehen.

Ihr Hosting-Anbieter verwaltet Ihre Bandbreitenkapazität, sprechen Sie also mit ihnen und fordern Sie mehr redundante Internetverbindungen.

Was die Serverkapazität betrifft, sollten Sie erweiterte Netzwerkfunktionen und umfangreiche Netzwerkschnittstellen verwenden, die es ermöglichen, größere Ressourcenmengen gleichzeitig zu nutzen.

Lastausgleicher (oben erwähnt) sind eine weitere großartige Lösung, um die Ressourcenlasten nahtlos zu überwachen und zu verschieben, um eine Überlastung eines bestimmten Systems zu vermeiden.

3. Aktive Bedrohungsüberwachung

Es gibt kein Entkommen vor einer proaktiven Haltung, wenn es um die Verhinderung von DDoS-Angriffen geht. Sie sollten eine ständige Log-Überwachung einsetzen, um jegliche seltsamen Netzwerkverkehrsmuster in einem frühen Stadium zu identifizieren.

Ungewöhnliche Verkehrsspitzen, ungewöhnliche Netzwerkaktivitäten, anomale Anfragen oder IP-Blöcke können alle im Voraus identifiziert werden.

Mehr Zeit zur Vorbereitung vor Beginn eines DDoS-Angriffs macht den Unterschied zwischen einer totalen Störung und einer kontrollierten Schadensminderung aus.

4. Verwendung eines Content Delivery Networks

Das Zwischenspeichern von Ressourcen in einem Content Delivery Network verringert die Anzahl der Anfragen an den Ursprungsserver. Dies reduziert die Chance einer Überlastung während eines DDoS-Angriffs.

Diese Strategie wird oft von Webmastern und Unternehmern übersehen, ist aber eine einfache Lösung, die Sie weit in der Verhinderung von DDoS-Angriffen bringt.

5. Rate Limiting

Mit Rate Limiting können Sie die Menge des Netzwerkverkehrs, der durch Ihr Netzwerk geht, für einen bestimmten Zeitraum begrenzen.

Webserver werden widerstandsfähiger gegen DDoS-Angriffe und Massenanfragen von bestimmten IP-Adressen. Rate Limiting ist besonders nützlich gegen Botnetze, die einen bestimmten Endpunkt mit vielen gleichzeitigen Anfragen spammen.

6. Umzug in die Cloud

Das Skalieren Ihres Geschäfts in die Cloud wird die meisten DDoS-Angriffe mildern, da die Cloud über mehr Bandbreite verfügt. Sie sind nicht mehr auf begrenzte lokale Ressourcen angewiesen, sondern auf Cloud-basierte, die viel größer sein können.

Ein Cloud-basierter Hosting-Anbieter wie CloudFlare kann das Risiko von DDoS-Angriffen durch ihre Systeme erheblich reduzieren. Diese Unternehmen verfügen in der Regel auch über Anti-DDoS-Schutz.

Diese sechs Präventionsmethoden sollten Ihnen helfen, die meisten DDoS-Angriffe zu vermeiden, bevor sie Ihre Geschäftstätigkeit beeinträchtigen können.

Wie immer sind Vorsicht und Prävention der Schlüssel, um in jeder Online-Branche zu überleben!

Wie man auf einen DDoS-Angriff reagiert

Wir haben bereits gesehen, wie zerstörerisch DDoS-Angriffe sind, und ich habe über Präventionsmethoden gesprochen.

Aber was, wenn trotz Ihrer Bemühungen Ihre Server immer noch von einem ausgeklügelten Cyberangriff DDoS-attackiert werden? Wie reagieren Sie auf die effektivste Weise?

Das werde ich Ihnen erklären. Hier sind die 4 effektivsten Reaktionsmethoden bei einem DDoS-Angriff:

1. Befolgung der festgelegten Verfahren

Wenn ein DDoS-Angriff die Server trifft, sollte jedes relevante Teammitglied die vorab festgelegten Verfahren befolgen:

- Wer erhält die DDoS-Benachrichtigung?

Es sollte einen Sicherheitsmanager geben, der für die Formulierung des Reaktionsplans und die Koordination aller anderen bei der Minderung des DDoS-Angriffs zuständig ist.

Wer auch immer den DDoS-Angriff bemerkt, sollte den Sicherheitsmanager oder die für die DDoS-Minderung zuständige Person informieren.

- Überprüfung des DDoS-Angriffs

Der nächste Schritt besteht darin festzustellen, ob die aktuelle Krise tatsächlich ein DDoS-Angriff ist oder nur ein unnatürlicher Verkehrsfluss während einer geschäftigen Geschäftsperiode.

Alle Eskalationsverfahren werden auf Eis gelegt, bevor diese Feststellung von jemandem mit ausreichenden Cybersicherheitskenntnissen getroffen wird.

- Implementierung von Eskalationsverfahren

Sobald Sie feststellen, dass Sie es mit einem DDoS-Angriff zu tun haben, sollten Sie die Eskalationsverfahren implementieren.

Beispielsweise könnten Sie den Verkehr zu Scrubbing-Zentren umleiten, Rate-Limiting und Verkehrsfilterung implementieren, um die Auswirkungen zu mildern.

Der nächste Schritt ist die Identifizierung der angreifenden IP-Adressen und deren Blockierung, um den DDoS-Angriff zu stoppen.

Stellen Sie schließlich Ihre Netzwerkbetrieb wieder her, nachdem Sie den DDoS-Angriff vollständig eingedämmt haben, und lernen Sie aus Ihrer Erfahrung.

2. Implementierung von Rate Limiting

Laut Imperva ist „Rate Limiting eine Technik zur Begrenzung des Netzwerkverkehrs, um zu verhindern, dass Benutzer Systemressourcen erschöpfen“.

Es ist eine der besten Minderungsmethoden gegen DoS- und DDoS-Angriffe, und viele APIs haben es standardmäßig implementiert.

Sobald die API erkennt, dass ein Client zu viele Anrufe tätigt und zu viele Anfragen sendet, wird sie diese drosseln oder vorübergehend blockieren.

Es gibt drei Arten von Rate Limits:

- Benutzer-Rate Limits – es verfolgt eine Benutzer-IP-Adresse und blockiert sie, wenn sie innerhalb eines bestimmten Zeitraums zu viele Anfragen stellt. Dies ist die am häufigsten verwendete Rate-Limiting-Methode in der Branche

- Geografische Rate Limits – es verfolgt den geografischen Standort der Benutzer und setzt ihnen ein Rate Limit. Dies ist besonders nützlich, wenn Sie Verhaltensdaten von Benutzern in einer bestimmten Region haben und wissen, wann sie am aktivsten oder am wenigsten aktiv sind

- Server-Rate Limits – Sie können Rate Limits spezifisch für einen bestimmten Server festlegen, wenn Sie wissen, dass einige Server häufiger genutzt werden

Rate Limiting wirkt sowohl als Präventions- als auch als Minderungsverfahren für DDoS-Angriffe, da Sie bei Beginn des DDoS-Angriffs die Rate-Limiting-Protokolle basierend auf den aktuellen Angriffsbedingungen ändern können.

3. Hinzufügen neuer Server zur Minderung von Überlastung

Sobald Sie von einem DDOS-Angriff getroffen werden, haben Sie nicht viel Zeit zum Handeln. Eines der ersten Dinge, die Sie tun sollten, ist neue Server hinzuzufügen, um die Verkehrslast zu verteilen.

Dies verringert die Wahrscheinlichkeit, dass ein Server überlastet wird und die Systeme abschaltet. Deshalb sollten Sie bereits über Netzwerk-Redundanz und Ersatzserver verfügen, die Sie nicht verwenden.

Während dies den DDoS-Angriff nicht stoppt, bewahrt es Ihr System und hält Sie betriebsfähig, bis Sie die angreifenden IP-Adressen blockieren können.

4. Umzug zu einer neuen IP-Adresse

Eine weitere (vorübergehende) Lösung für einen DDoS-Angriff ist die Umleitung des legitimen Verkehrs auf eine andere IP-Adresse, um die Geschäftsfunktionalität zu bewahren und eine vollständige Abschaltung zu vermeiden.

Dies ist ein kostengünstiger Prozess, der Ihnen Zeit für andere, langfristigere Minderungsmethoden verschafft.

Die Angreifer werden schließlich die neue IP-Adresse finden und beginnen, sie mit Anfragen zu überfluten, also erwarten Sie nicht, dass diese kurze Pause lange anhält.

Der Umzug zu einer neuen IP-Adresse könnte auch aus organisatorischer Sicht schwierig sein. Sie müssen einige interne Änderungen vornehmen, um die umgezogenen Ressourcen an die neue IP-Adresse anzupassen.

Fazit

DDoS-Angriffe gehören zu den häufigsten Cyberangriffen im Jahr 2023, und sie sind eine größere Bedrohung, als viele von uns zugeben möchten.

Mehr Unternehmen als je zuvor werden DDoS-attackiert, und Hacker werden immer raffinierter.

Cybersicherheit hat eine Chance, aber sie muss auf die richtige Weise umgesetzt werden. Keine Fehler mehr, keine Abkürzungen und kein bloßes Hoffen auf das Beste!

Sicherheitsbewusstsein muss für jedes Online-Unternehmen, unabhängig von der Branche, oberste Priorität haben.

Mitarbeiter müssen in der Lage sein, Warnsignale von DDoS-Angriffen genau zu identifizieren und entsprechend zu handeln, um sie effektiv zu mindern.

In jedem Fall müssen Unternehmen umdenken, wenn sie im aktuellen Ökosystem überleben wollen. Cyberkriminalität ist auf einem Allzeithoch, und Cybersicherheit ist keine Option mehr, sondern eine Notwendigkeit!

Fazit

The Guardian – DDoS-Angriff, der das Internet störte, war der größte seiner Art in der Geschichte, sagen Experten

CloudFlare – Was ist das OSI-Modell?

GeeksForGeeks – TCP 3-Way Handshake-Modell

eSecurityPlanet – Wie kann man feststellen, ob man DDoS-attackiert wurde: 5 Anzeichen für einen DDoS-Angriff

Imperva – DDoS-Angriffe

PropertyCasualty360 – Die 5 am häufigsten angegriffenen Branchen für DDoS-Angriffe

AtlasVPN – 65% aller DDoS-Angriffe zielen auf die USA und das Vereinigte Königreich ab

Blog Cloudflare – DDoS-Bedrohungsbericht für das 2. Quartal 2023

Akamai – Akamai-Forschung zeigt, dass Angriffe auf Spieleunternehmen im letzten Jahr mehr als verdoppelt haben

Comptia – Was ist ein DDoS-Angriff und wie funktioniert er?

ForcePoint – Was ist Spoofing?

SecureList – DDoS-Angriffe im 4. Quartal 2019

Kasperski – DDoS-Angriffe stiegen im zweiten Quartal um 18 Prozent im Vergleich zu 2018

SecureList – DDoS-Angriffe im 3. Quartal 2022

Fortinet – DoS-Angriff vs. DDoS-Angriff

Corero – Die schädlichen Auswirkungen von DDoS-Angriffen

Statista – Durchschnittliche Kosten pro Stunde des Ausfalls von Unternehmensservern weltweit im Jahr 2019

Privacy Affairs – Was ist Cyber-Versicherung und wie beeinflusst sie Cyberkriminalität?

Cloudflare – Wie man DDoS-Angriffe verhindert | Methoden und Werkzeuge

SecurityScoreCard – Vorteile der kontinuierlichen Compliance-Überwachung in der Cloud

Red Button – Wie man einen DDoS-Netzwerkangriff erkennt und darauf reagiert

Imperva – Rate Limiting