Diepgaande Cyberbeveiliging: Alles Over DDoS-aanvallen

Een Distributed-Denial-of-Service-aanval, kortweg DDoS, is een type cyberaanval met één doel – het verstoren van de infrastructuur van een bedrijf en het onderbreken van zijn activiteiten.

Dit wordt bereikt door een overweldigende hoeveelheid verkeer naar de servers, het netwerk of de diensten te sturen.

Als de servers niet zijn uitgerust om zoveel verkeer tegelijkertijd te verwerken, zullen ze crashen, waardoor de systemen van het bedrijf bevriezen zolang de DDoS-aanval voortduurt.

In de volgende alinea’s zal ik uitleggen hoe DDoS-aanvallen werken, wat hun impact is en hoe je je ertegen kunt verdedigen, zowel actief als proactief.

Laten we beginnen!

Hoe Werkt een DDoS-aanval?

DDoS-aanvallen gebruiken “botnets” om meerdere gelijktijdige verzoeken naar de servers van het doelbedrijf te sturen in een poging deze te overweldigen.

Een botnet is in wezen een netwerk van “zombie” apparaten (computers, mobiele apparaten, laptops, enz.) die door de “botmaster” (hacker) worden bestuurd nadat ze zijn geïnfecteerd met malware.

Deze individueel geïnfecteerde apparaten worden “bots” genoemd en de botmaster kan ze gemakkelijk vanaf een afstand besturen.

Nadat de botmaster genoeg apparaten heeft geïnfecteerd om een DDoS-aanval te lanceren, stuurt hij specifieke instructies naar elk apparaat, en kan de aanval beginnen.

Hier is hoe het allemaal gebeurt:

- Hacker infiltreert 2.000 apparaten van willekeurige personen die hiervan niet op de hoogte zijn

- Hacker creëert een botnet van die 2.000 apparaten door in elk daarvan een controlerende malware te installeren

- Hacker kiest een doelwit om aan te vallen

- Hacker stuurt specifieke instructies naar elk apparaat in het botnet om tegelijkertijd het IP-adres van het bedrijf te benaderen

- De servers van het doelwit ontvangen 2.000 gelijktijdige verzoeken en crashen omdat ze niet zoveel verzoeken tegelijk aankunnen

Een beruchte DDoS-aanval werd in oktober 2016 gelanceerd tegen Dyn. Dyn beheerde een groot deel van de DNS-infrastructuur van het internet, dus de aanval legde sites zoals Netflix, Twitter, Reddit, CNN, en anderen in Europa en de VS plat.

Het botnet dat in de Dyn-aanval werd gebruikt, wordt geschat op 100.000 apparaten, bestaande uit IoT (Internet-of-Things) apparaten zoals digitale camera’s en DVR-spelers.

De totale aanvalskracht van het botnet werd geschat op ongeveer 1,2 Tbps (terabytes per seconde), wat twee keer zo krachtig is als elke eerdere DDoS-aanval in de geschiedenis.

Soorten DDoS-aanvallen

Er zijn drie soorten DDoS-aanvallen:

- Aanvallen op de Applicatielaag

- Protocolaanvallen

- Volumetrische Aanvallen

Al deze drie soorten DDoS-aanvallen zullen de servers van het doelwit verstoren en overweldigen, maar de manieren om dat te bereiken zijn verschillend.

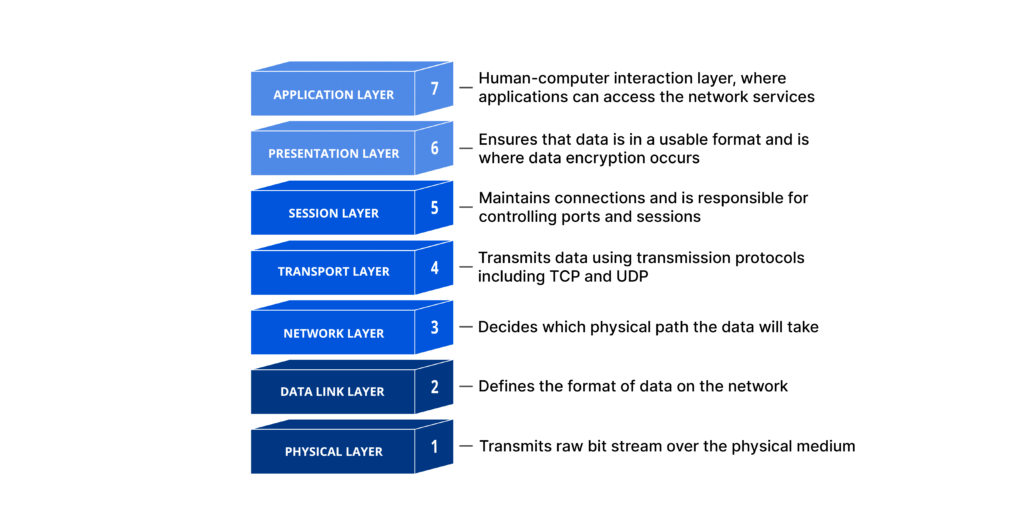

Bovendien zullen alle DDoS-aanvallen op enige wijze de netwerkconnectiviteit manipuleren. Om je te helpen begrijpen hoe netwerkverbindingen werken, is hier een handig OSI Model.

https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/

Dus, een netwerkverbinding heeft zeven lagen, en DDoS-aanvallen manipuleren sommige van deze lagen om de servers te overweldigen.

Laten we eens kijken naar de drie soorten DDoS-aanvallen in meer detail!

1. Aanvallen op de Applicatielaag

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

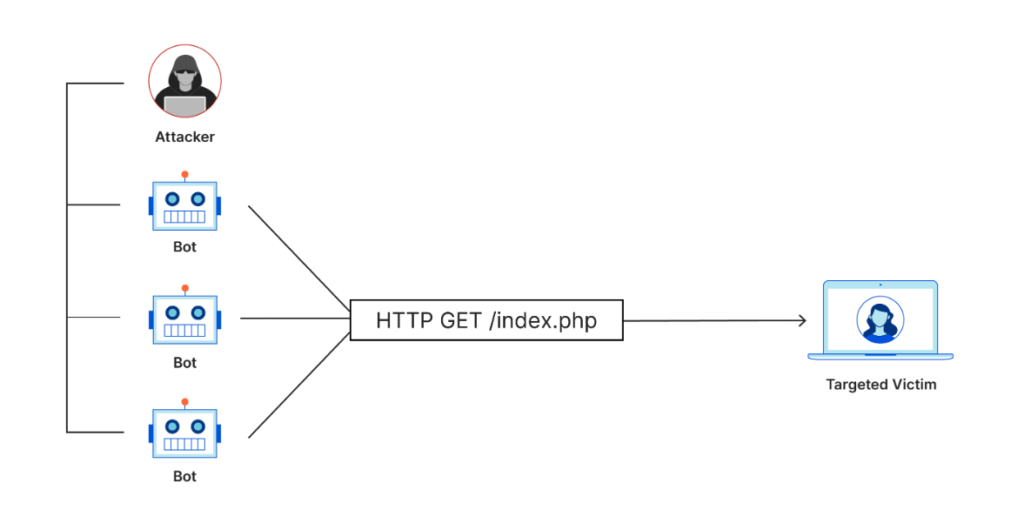

Aanvallen op de Applicatielaag, ook bekend als Laag 7-aanvallen, manipuleren de 7e laag in het bovenstaande OSI Model (de Applicatielaag).

Het doel van een DDoS-aanval op de Applicatielaag is om de bronnen van een server uit te putten, zodat deze uiteindelijk crasht door onvoldoende middelen.

Daarom wordt de kracht van de aanval op de Applicatielaag gemeten in RPS of verzoeken-per-seconde.

Het doelwit van deze aanval is de HTTP-kant van een server, meer precies de webpagina’s die de server genereert en levert als reactie op HTTP-verzoeken die door de client worden verzonden.

Het eenvoudige proces van het laden van een webpagina lijkt simpel voor de client, maar is een complex proces voor de server. Dat komt omdat deze meerdere bestanden moet laden, databanken moet raadplegen, queries moet uitvoeren, en vervolgens de webpagina moet creëren.

Voorbeelden van aanvallen op de Applicatielaag:

- De botnet opdracht geven om tegelijkertijd dezelfde webpagina te openen, waardoor meerdere HTTP-verzoeken naar de server worden gestuurd

- De botnet opdracht geven om dezelfde webpagina tegelijkertijd meerdere keren te verversen

Met zoveel HTTP-verzoeken om een webpagina te laden, kan de rekenkracht van de server overweldigd raken. Het heeft niet de nodige middelen om alle HTTP-verzoeken tegelijkertijd te voldoen, dus crasht het.

Zo werkt een denial-of-service-aanval via een DDoS-aanval op de Applicatielaag!

2. Protocolaanvallen

cloudflare.com/learning/ddos/what-is-a-ddos-attack/

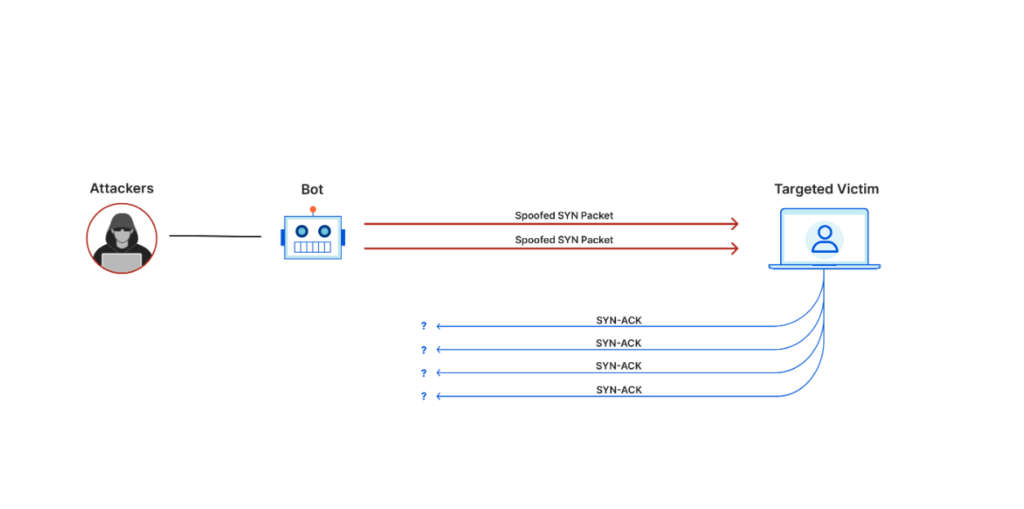

Protocol DDoS-aanvallen manipuleren de 3e en 4e laag van het OSI netwerkmodel hierboven (de Netwerk- en de Transportlaag).

Deze aanvallen worden gemeten in pakketten-per-seconde en richten zich op specifieke middelen zoals load balancers, firewalls, routers en andere bronnen.

Echter, het idee achter Protocolaanvallen is iets anders dan bij Aanvallen op de Applicatielaag.

Terwijl Aanvallen op de Applicatielaag vertrouwen op overweldigende HTTP-verzoeken om de server te laten crashen, exploiteren Protocolaanvallen de TCP-handshake betrokken bij een protocol-type uitwisseling van informatie.

De TCP-handshake verloopt in drie stappen:

- SYN-pakket verzonden door de client naar de server of bron

- SYN-ACK-pakket verzonden door de server/bron naar de client

- ACK-pakket teruggestuurd door de client naar de server/bron

Bij een Protocolaanval ontbreekt de derde stap. De slachtoffer server/bron ontvangt het ACK-pakket van de client (hacker botnet) niet, dus kan de gegevensoverdracht niet voltooien.

De client stuurt meerdere TCP SYN-pakketten met vervalste IP-adressen naar de server/bron. De server zal reageren op de verbindingsverzoeken en wachten op het ACK-pakket om de handshake te voltooien, maar het komt nooit aan.

Zo stapelen steeds meer onbeantwoorde verbindingsverzoeken zich op, waardoor de bronnen van de doelserver/verzoeken uitgeput raken.

3. Volumetrische Aanvallen

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

De Volumetrische Aanval is de meest voorkomende vorm van DDoS-aanval en het is ook waar de meeste mensen (onbewust) aan refereren als ze het over DDoS-aanvallen hebben.

De kracht van de aanval wordt gemeten in bits per seconde of gigabits per seconde (zie de Dyn-aanval), en het doel is om een server te overweldigen met verkeer en verzoeken.

Deze brute-force benadering vereist een groot genoeg botnet om de gehele bandbreedte van de server te gebruiken.

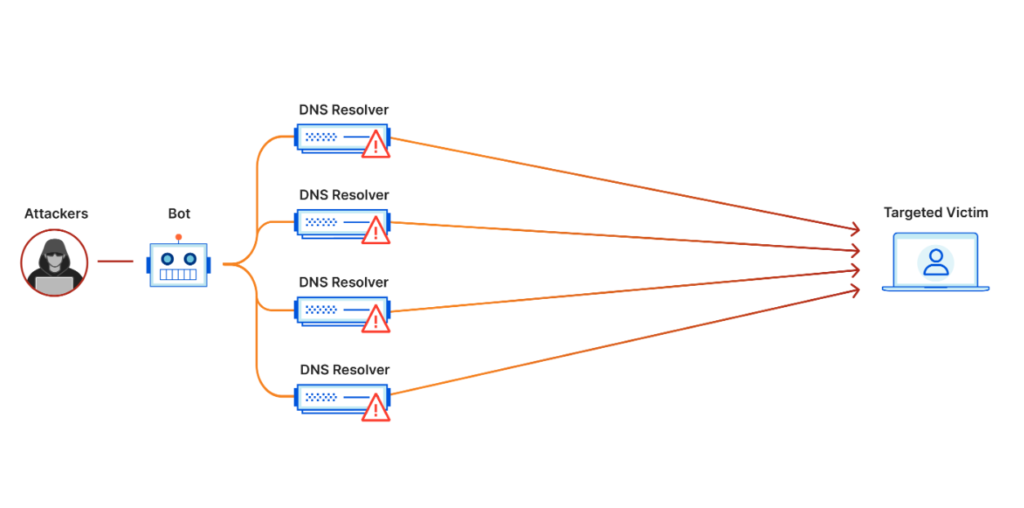

Daarnaast kunnen hackers DNS-versterking gebruiken om hetzelfde resultaat makkelijker te bereiken. Zo gaat dat in zijn werk:

- De hacker stuurt meerdere kleine DNS-verzoeken met het vervalste bron-IP-adres van het slachtoffer naar een DNS-server

- De DNS-server antwoordt het slachtoffer met een veel grotere DNS-reactie dan de aanvaller heeft verzonden

- De servers van het slachtoffer raken uiteindelijk overbelast door de hoeveelheid ontvangen verkeer

Dus, of het nu door botnetverzoeken of DNS-versterking is, de Volumetrische Aanval is bedoeld om de server te overweldigen met verzoeken.

Het verschil tussen een Volumetrische Aanval en een Aanval op de Applicatielaag is dat de laatste complexer is en meer specifieke acties vereist om uit te voeren.

Manieren om een DDoS-aanval te Herkennen

Het is onmogelijk om te weten wanneer een DDoS-aanval gelanceerd zal worden. Er zijn echter wel rode vlaggen die je kunt herkennen als de aanval gaande is.

Het detecteren van een DDoS-aanval in een vroeg stadium kan je helpen deze sneller te mitigeren, waardoor je de grootste impact van de aanval en de dienstweigering vermijdt.

Hier zijn verschillende manieren waarop je een DDoS-aanval kunt identificeren:

- Een plotselinge toename van webverkeer afkomstig van één locatie of IP-adres

De meeste DDoS-aanvallen vertrouwen op botnets, die geïnfecteerde apparaten zijn die meestal in hetzelfde gebied gelegen zijn.

Zodra de botmaster het botnet opdracht geeft om een DDoS-aanval te beginnen, zullen alle apparaten beginnen met het constant versturen van verzoeken naar je servers.

Dit zal verschijnen als een piek in je verkeer afkomstig van dezelfde apparaten en gebied.

- Langzame laadtijd op je website

Als je onverklaarbare traagheid op je website merkt, kan het zijn dat je servers overstroomd zijn met verzoeken.

Zodra het systeem overbelast is, zal het vertragen, wat leidt tot langzamere laadtijden. Dit is vaak de eerste rode vlag die mensen opmerken tijdens een DDoS-aanval.

- De server reageert met een 503-fout

Wanneer een DDoS-aanval je serververkeer verhoogt, zal de server vaak reageren met een 503-service niet beschikbaar-fout omdat het niet zoveel verzoeken aan kan.

Normaal gesproken zal deze fout verdwijnen zodra het verkeersvolume afneemt, maar als dit niet gebeurt, heb je waarschijnlijk te maken met een DDoS-aanval.

Tijdens een DDoS-aanval neemt het verkeersvolume niet af totdat de hacker besluit de aanval te stoppen.

- Verminderde prestaties van site en diensten op hetzelfde netwerk

DDoS-aanvallen richten zich op het internetnetwerk van een server, dus elk apparaat/dienst dat dat netwerk gebruikt, zal trager presteren.

Dat komt omdat de bandbreedte van het netwerk beperkt is en de DDoS-aanval alle beschikbare bandbreedte verbruikt.

Elke dienst die het netwerk gebruikt, zal ofwel vertragen of crashen. Vaak tonen deze secundaire diensten de eerste rode vlaggen omdat ze kwetsbaarder zijn dan je servers.

- Toegenomen geheugen- of CPU-gebruik op je server

DDoS-aanvallen richten zich op de bronnen van een server door het CPU- en geheugengebruik tot het randje van instorting te verhogen.

Let op plotselinge en onverklaarbare stijgingen in CPU- of geheugengebruik. Als deze plotseling en onverklaarbaar zijn, kan het een DDoS-aanval in zijn beginfase zijn.

- Verkeersbronadressen zullen dezelfde gegevensset opvragen na een time-out van de aanvraag

Wanneer een client een set gegevens via een DNS-server opvraagt, moet de server die gegevens binnen een bepaald tijdsbestek leveren.

Tijdens een DDoS-aanval is de server zo overweldigd met verzoeken dat het die gegevenssets niet binnen de toegewezen tijd kan leveren. Dit is wanneer een time-out van de aanvraag optreedt.

Als de client een time-out van de aanvraag ontvangt, zal het enige tijd geen dezelfde gegevens opnieuw opvragen, omdat het denkt dat de server niet beschikbaar is.

Echter, als je merkt dat dezelfde verkeersbronadressen dezelfde gegevenssets opvragen ondanks de time-out van de aanvraag, is dat een rode vlag.

Authentiek verkeer gedraagt zich niet zo. Zodra het een time-out van de aanvraag ontvangt, zal het enige tijd geen verdere aanvragen meer sturen.

- Een plotselinge piek van verkeer naar één pagina of dienst

Bij het lanceren van een DDoS-aanval zullen hackers zich vaak richten op een paar pagina’s of diensten en het botnet op die pagina’s richten.

Dus, als je een plotselinge en ongebruikelijke toename van het verkeer naar een pagina of dienst opmerkt, zou dit een rode vlag moeten zijn.

Veelvoorkomende Doelwitten van DDoS-aanvallen & Motivaties

Hoewel het waar is dat elk online bedrijf een potentieel doelwit van een DDoS-aanval is, richten hackers zich meestal op een paar belangrijke industrieën en marktsegmenten.

Laat me je eerst vertellen over de meest voorkomende motivaties voor DDoS-aanvallen:

- Ideologische Redenen – hacktivisme is geen nieuw fenomeen en het verwijst naar hackers die doelwitten aanvallen die het niet eens zijn met hun ideologie

- Afpersing – Dit is de meest voorkomende reden voor een DDoS-aanval, om geld te stelen van een doelwit, of waardevolle data te stelen die je vervolgens met winst kunt verkopen op het Dark Web

- Zakelijk Conflict – Veel bedrijven zetten strategische DDoS-aanvallen in tegen hun concurrenten om hun websites te laten crashen en een voordeel te behalen

- Cyberoorlogvoering – DDoS-aanvallen worden zelfs door wereldregeringen tegen vijandelijke landen gebruikt om hun infrastructuur te verlammen en te verzwakken

- Verveling – Cyber-boeven, zoals ik ze graag noem, sturen willekeurige DDoS-aanvallen naar willekeurige doelwitten zonder een groter doel voor ogen. Ze zijn gewoon verveeld en willen de adrenalinekick

- Demonstraties – Cybercriminelen lanceren vaak DDoS-aanvallen om de effectiviteit van hun scripts te bewijzen om kopers aan te moedigen hun diensten te kopen

- Wraak – Wraak nemen op een politieke tegenstander, een overheid, of een bedrijf is heel gewoon, en het gebeurt vaak via DDoS-aanvallen. Ontevreden werknemers grijpen vaak naar dit aanvalspatroon als ze een geschil hebben met hun werkgever en ontslagen worden

- Voorbereiding op een Grotere Aanval – Veel hackers gebruiken DDoS-aanvallen als voorloper op andere, meer geavanceerde of kwaadaardige aanvallen. Het doel is om het netwerk van het doelwit te verzwakken en vervolgens parallel daaraan te infiltreren met een aanval

De afgelopen jaren is er een toename geweest van DDoS-aanvallen die kort en hoogintensief zijn, wat wijst op het idee dat hackers efficiënter en specifieker worden met hun doelwitten.

Nu we de motivaties achter DDoS-aanvallen kennen, laten we kijken naar de meest voorkomende doelwitten vanaf 2023:

1. Software- en Technologie Sector

Volgens een onderzoek van AtlasVPN in juni 2021 waren 65% van alle organisaties die het doelwit waren van DDoS-aanvallen in de VS en het VK, en 83% van hen waren in de Internet- en Computersector.

SaaS, cloud-gebaseerde technologiebedrijven en andere op technologie gebaseerde organisaties zijn wereldwijd de meest voorkomende doelwitten van DDoS-aanvallen.

DNS- en NTP-reflectie- en versterkingsaanvallen waren de meest gebruikte aanvalsvectoren, met een gebruik van respectievelijk 33% en 26%, terwijl SYN-floods en UDP-floods 22% en 27% van de aanvallen uitmaakten.

De reden waarom de technologiesector het favoriete doelwit van DDoS-aanvallen is, is de onderlinge verbondenheid van de industrie.

Techbedrijven omvatten hostingproviders, internetdienstverleners, SaaS en cloud-gebaseerde bedrijven die door talloze andere bedrijven en diensten worden gebruikt.

Het aanvallen van de serviceproviders zal automatisch ook de klanten stroomafwaarts beïnvloeden, in een kettingreactie van toenemende proporties.

2. Financiële Sector

De financiële sector is wereldwijd de op een na meest getroffen industrie door DDoS-aanvallen. De reden hiervoor is simpel – geld.

Banken, kredietverstrekkers, kredietmaatschappijen en alle geldgerelateerde organisaties zijn belangrijke doelwitten voor hackers vanwege de potentiële winsten.

Vaak worden DDoS-aanvallen tegen financiële bedrijven gevolgd door andere aanvallen zoals ransomware, malware of phishingaanvallen.

Cryptocurrency-platforms hebben een enorme toename gezien in DDOS-aanvallen van 600%, met een stijging van 15% in HTTP DDoS-aanvallen.

Er is ook een toename in de complexiteit van DDoS-aanvallen gericht tegen crypto-bedrijven, waarschijnlijk vanwege de toenemende cyberbeveiligingsmaatregelen die zij gebruiken.

3. Informatiedienstensector

De informatiesector omvat alle bedrijven of organisaties die op de een of andere manier informatie verzamelen.

Deze bedrijven produceren of verwerken informatie. En informatie is waardevol op het Dark Web, zoals we maar al te goed weten.

Het is geen verrassing dat deze sector wereldwijd de derde meest getargete is door DDoS-aanvallen. Zodra ze hun handen leggen op IP of andere persoonlijke gegevens, kunnen hackers deze verkopen voor winst zonder door de autoriteiten te worden opgespoord.

Bovendien groeit de hoeveelheid informatie in de wereld voortdurend omdat meer mensen het internet gebruiken, er meer technologieën worden gecreëerd en er meer manieren zijn om het internet te gebruiken.

Natuurlijk zullen hackers hun focus op deze industrie voor de nabije toekomst verdubbelen.

4. Gamingsector

Akamai Technologies, het meest gerenommeerde cybersecurity- en cloudcomputingbedrijf ter wereld, rapporteerde in 2022 dat DDoS-aanvallen tegen de game-industrie in het afgelopen jaar zijn verdubbeld.

Het rapport beweert dat de game-industrie het doelwit is van 37% van alle DDoS-aanvallen. Dit wordt waarschijnlijk veroorzaakt door de verschuiving naar cloudgaming, wat nieuwe aanvalsvectoren creëert voor aanvallers.

Microtransacties zijn ook populairder geworden, wat een zeeraantrekkelijk aanvalsdoel is voor hackers.

Jonathan Singer, Senior Strateeg bij Akamai, meldde dat “Naarmate de game-activiteit is toegenomen en geëvolueerd, is ook de waarde van het verstoren ervan door cyberaanvallen toegenomen. Ook met de uitbreiding van de industrie naar cloudgaming, hebben nieuwe bedreigingsoppervlakken zich geopend voor aanvallers door het aantrekken van nieuwe spelers die prima doelwitten zijn voor kwaadwillenden.”

De game-industrie heeft ook te maken met jongere doelgroepen die minder bewust zijn van cybersecurityrisico’s en gemakkelijk te manipuleren zijn.

Hoe Verbergen DDoS-aanvallers Zichzelf?

Om ervoor te zorgen dat hun aanvallen zo effectief mogelijk zijn, zullen hackers proberen detectie te vermijden en hun sporen te verbergen bij het lanceren van een DDoS-aanval.

Hier is hoe ze dat doen:

1. Spoofing

Volgens Forcepoint, “Spoofing is het vermommen van een communicatie van een onbekende bron alsof het van een bekende, vertrouwde bron komt.”

DDoS-hackers zullen de bron- en bestemmingsadressen spoofen via IPv4-netwerken, die kwetsbaarder zijn dan IPv6.

De slechteriken zullen pakketten vervalsen met fictieve bronadressen, waardoor ze legitieme apparaten kunnen manipuleren om in goed vertrouwen op deze pakketten te reageren.

Hackers zullen miljoenen reacties naar het slachtoffer sturen, ook al heeft het hostapparaat deze reacties nooit aangevraagd.

Dat komt omdat de reacties legitiem lijken door de gespoofde bron- en bestemmingsadressen.

Dat is in het kort hoe het werkt.

2. Reflectie

DDoS-aanvallers zullen meerdere servers (DNS, NTP of SNMP) gebruiken om hun identiteit voor het slachtoffer te verbergen.

Internetdiensten zoals het Domain Name System en Simple Network Management maakten het moeilijk voor slachtoffers om de oorsprong van de aanval of de identiteiten van de aanvallers te identificeren.

Dat komt omdat deze servers geen logboeken bijhouden over de diensten die mensen op deze servers gebruiken.

Dit geen-logbeleid is over het algemeen een goede zaak, omdat je niet wilt dat iemand je online activiteiten bijhoudt.

Maar dit betekent ook dat hackers meer speelruimte hebben in de schaal van aanvallen die ze uitvoeren vanwege hoe gemakkelijk het is om anoniem te blijven

3. Amplificatie

Ik heb het eerder gehad over amplificatie als de drijvende kracht achter Volumetrische Aanvallen. Wat ik niet zei, is dat amplificatie ook goed is om de sporen van de aanvaller te verbergen.

De hacker stuurt niet rechtstreeks een pakket naar het slachtoffer, maar “overtuigt” een legitieme dienst om honderden en duizenden reacties naar het netwerk/de server van het slachtoffer te sturen.

Het is een indirecte aanvalsmethode die de hacker te allen tijde anoniem houdt.

Hoe Lang Duren DDoS-aanvallen?

Volgens een rapport van SecureList uit 2019 duurden 81,86% van alle DDoS-aanvallen minder dan 4 uur.

Het is zeer ongebruikelijk dat een DDoS-aanval langer dan een paar uur duurt, maar er zijn gevallen bekend van aanvallen die meerdere dagen duurden.

De langste DDoS-aanval ooit geregistreerd duurde 509 uur (bijna 21 dagen), en dat gebeurde in 2019, zoals gemeld door Kaspersky.

Laat me je de verdeling van DDoS-aanvallen naar duur laten zien in Q3 en Q4 2019, uit een studie van SecureList:

| Duur | Percentage van DDoS-aanvallen |

| 4 uur of minder | 84,42% in Q3 2019 81,86% in Q4 2019 |

| Tussen 5-9 uur | 8,22% in Q3 2019 10,19% in Q4 2019% |

| Tussen 10-19 uur | 4,13% in Q3 2019 5,33% in Q4 2019 |

| Tussen 20-49 uur | 2,19% in Q3 2019 2,05% in Q4 2019 |

| Tussen 50-99 uur | 0,8% in Q3 2019 0,36% in Q4 2019 |

| Tussen 100-139 uur | 0,12% in Q3 2019 0,14% in Q4 2019 |

| 140 uur of meer | 0,12% in Q3 2019 0,08% in Q4 2019 |

Er lijkt een toename te zijn in de duur van DDoS-aanvallen van Q3 naar Q4 2019. Het aantal DDoS-aanvallen met een duur van 4 uur of minder is gedaald met ongeveer 3%.

DDoS-aanvallen met langere duur zijn toegenomen. Hetzelfde rapport vermeldt dat er in Q4 2019 drie DDoS-aanvallen waren die langer dan 20 dagen duurden, terwijl in Q3 2019 geen enkele aanval langer dan 12 uur duurde.

Hier is hetzelfde rapport voor Q2-Q3 2022:

| Duur | Percentage van DDoS-aanvallen |

| 4 uur of minder | 95,42% in Q2 2022 94,29% in Q3 2012 |

| Tussen 5-9 uur | 3,36% in Q2 2022 3,16% in Q3 2012 |

| Tussen 10-19 uur | 0,92% in Q2 2022 1,60% in Q3 2012 |

| Tussen 20-49 uur | 0,24% in Q2 2022 0,75% in Q3 2012 |

| Tussen 50-99 uur | 0,05% in Q2 2022 0,14% in Q3 2012 |

| Tussen 100-139 uur | 0% in Q2 2022 0,14% in Q3 2012 |

| Gelijk aan of meer dan 140 uur | 0,01% in Q2 2022 0,01% in Q3 2012 |

Het lijkt erop dat DDoS-aanvallen in 2022 in duur zijn afgenomen, waarbij bijna 95% van hen minder dan vier uur duurde in Q3 2022.

Minder dan 0,01% van alle DDoS-aanvallen in 2022 duurt gelijk aan of meer dan 140 uur, en het is bijna hetzelfde verhaal voor DDoS-aanvallen die 100-139 uur duren.

Dit is echter niet per se goed nieuws. Hoewel de duur van DDoS-aanvallen is afgenomen, is hun aantal toegenomen.

De geografie van DDoS-aanvallen

DDoS-aanvallen zijn geografisch gezien niet willekeurig. Ze richten zich op bepaalde landen omdat daar de grootste winsten te behalen zijn.

Laten we eens kijken naar welke landen het meest zijn getroffen door DDoS-aanvallen in Q2 2022 en Q3 2022:

| Land | Percentage van DDoS-aanvallen |

| Verenigde Staten | 45,95% in Q2 2022 39,60% in Q3 2012 |

| Vasteland China | 7,67% in Q2 2022 13,98% in Q3 2012 |

| Duitsland | 6,47% in Q2 2022 5,07% in Q3 2012 |

| Frankrijk | 4,60% in Q2 2022 4,81% in Q3 2012 |

| Hongkong | 1,75% in Q2 2022 4,62% in Q3 2012 |

| Brazilië | 3,20% in Q2 2022 4,19% in Q3 2012 |

| Canada | 3,57% in Q2 2022 4,10% in Q3 2012 |

| Groot-Brittannië | 3,51% in Q2 2022 3,02% in Q3 2012 |

| Singapore | 2,90% in Q2 2022 2,13% in Q3 2012 |

| Nederland | 2,91% in Q2 2022 2,06% in Q3 2012 |

| Andere | 17,47% in Q2 2012 16,42% in Q3 2022 |

De meeste DDoS-aanvallen richten zich op de Verenigde Staten (39,60% in Q3 2022), maar er is een afname van 6% geweest in aanvallen tegen de Verenigde Staten tussen Q2-Q3 2022.

In plaats daarvan zijn de aanvallen tegen het Chinese vasteland bijna verdubbeld, wat duidt op een verschuiving in de belangen van dreigingsactoren, misschien.

Nu laat ik je de verdeling van unieke DDoS-doelen per land zien in Q2 – Q3 2022:

| Land | Percentage van Unieke DDoS-aanvallen |

| Verenigde Staten | 45,25% in Q2 2022 39,61% in Q3 2012 |

| Vasteland China | 7,91% in Q2 2022 12,41% in Q3 2012 |

| Duitsland | 6,64% in Q2 2022 5,28% in Q3 2012 |

| Frankrijk | 4,42% in Q2 2022 4,79% in Q3 2012 |

| Hongkong | 2,01% in Q2 2022 4,36% in Q3 2012 |

| Canada | 2,97% in Q2 2022 3,21% in Q3 2012 |

| Groot-Brittannië | 3,77% in Q2 2022 2,96% in Q3 2012 |

| Singapore | 3,22% in Q2 2022 2,11% in Q3 2012 |

| Polen | 1,37% in Q2 2022 2% in Q3 2012 |

| Andere | 21,26% in Q2 2022 18,90% in Q3 2012 |

De VS staat nog steeds bovenaan de lijst als het gaat om unieke DDoS-doelen, maar de statistieken laten een positieve ontwikkeling zien tussen Q2 en Q3 2022.

China vertoont dezelfde aanzienlijke toename in unieke doelen als in totale aanvallen, wat een belangrijk onderscheid vormt.

Er zijn meer Chinese bedrijven getroffen door DDoS-aanvallen in plaats van dat er meer DDoS-aanvallen gericht zijn tegen dezelfde doelen.

DDoS vs. DoS Aanvallen - Belangrijke Onderscheidingen

DDoS- en DoS-aanvallen zijn niet hetzelfde. Hoewel het einddoel hetzelfde blijft – het overspoelen van de server van het slachtoffer met verkeer om deze te overbelasten – zijn de gebruikte methoden verschillend.

Terwijl DDoS-aanvallen vertrouwen op meerdere computers die een enkel doelwit overstromen, zijn DoS-aanvallen een-op-een, wat betekent dat een enkel systeem een ander systeem aanvalt.

Essentieel gezien zijn DDoS-aanvallen veel-op-een, terwijl DoS-aanvallen een-op-een zijn.

Er zijn echter andere belangrijke verschillen tussen de twee, zoals:

- Makkelijk te detecteren en tegen te gaan – DoS-aanvallen zijn gemakkelijker te detecteren en te beschermen tegen omdat ze afkomstig zijn van één bron. DDoS-aanvallen worden verdeeld over meerdere bronnen, waardoor ze moeilijker te detecteren of tegen te gaan zijn

- Snelheid van de aanval – DoS-aanvallen zijn trager dan DDoS-aanvallen omdat het sneller is om een aanval vanuit meerdere bronnen te lanceren. De hogere aanvalssnelheid maakt detectie en mitigatie ook moeilijker

- Verkeersvolume – DDoS-aanvallen kunnen veel meer verkeer naar de server van het slachtoffer sturen omdat ze meerdere apparaten gebruiken om tegelijkertijd verkeer te sturen. DoS-aanvallen gebruiken één machine die beperkt verkeer kan verzenden, waardoor deze aanvallen minder effectief zijn

- Schadeomvang – Hoe meer verkeer tegelijk wordt verzonden, hoe effectiever een DDoS-aanval is. En omdat DDoS-aanvallen meer verkeer verzenden, maakt dit ze destructiever en moeilijker te mitigeren dan DoS-aanvallen

- Uitvoeringsmethode – DoS-aanvallen gebruiken een script of tool om de aanval vanuit één apparaat te lanceren. DDoS-aanvallen coördineren echter meerdere bots (geïnfecteerde apparaten), waardoor een botnet ontstaat dat de hacker via een commando- en controlecentrum controleert. DDoS-aanvallen zijn dus ingewikkelder uit te voeren

- Gemak van het traceren van de bron van de aanval – DDoS-aanvallen zijn veel moeilijker te traceren vanwege het botnet (meerdere apparaten) dat wordt gebruikt in de aanval. DoS-aanvallen gebruiken een enkel apparaat, wat ze veel gemakkelijker te traceren maakt

Het is vrij duidelijk dat DDoS-aanvallen de krachtigere, gevaarlijkere vorm van DoS-aanvallen zijn. Ze vereisen meer middelen en meer technische kennis, maar ze hebben superieure aanvalsmogelijkheden.

Impact van DDoS-aanvallen

DDoS-aanvallen kunnen op vele manieren een aanzienlijke impact hebben op de productiviteit en prestaties van een bedrijf, waaronder:

- Verlies van Inkomsten

Wanneer een bedrijf getroffen wordt door een DDoS-aanval, zal er downtime zijn, kunnen werknemers bepaalde diensten niet bereiken en zal de productie tot stilstand komen.

Een periode van totale downtime kan betekenen dat bedrijven in de financiële sector bijvoorbeeld tienduizenden dollars verliezen, maar elk bedrijf dat een online dienst aanbiedt, zal omzet verliezen.

Volgens een Statista-rapport uit 2019 verloor 25% van de wereldwijde bedrijven tussen de $301.000 en $400.000 per uur aan downtime in 2020.

En 17% van alle bedrijven verloor meer dan $5 miljoen per uur aan downtime, wat een ongelooflijk hoog bedrag is.

- Verlies van Productiviteit

Zelfs als de productie tijdens een DDoS-aanval niet volledig stopt, zal de productiviteit nog steeds negatief beïnvloed worden.

Als bepaalde toepassingen of diensten onbereikbaar worden, zullen werknemers niet efficiënt kunnen werken, dus er zal nog steeds sprake zijn van enige downtime.

Bedrijfseigenaren moeten wellicht de kosten per uur van werknemersdowntime overwegen voor het geval zich een DDoS-aanval voordoet.

- Kosten voor Schadeherstel

Wanneer een DDoS-aanval toeslaat, veroorzaakt deze vrijwel altijd schade aan systemen, diensten en heeft het invloed op de prestaties. Kosten voor systeemherstel, arbeidskosten, overuren, het inhuren van externe consultants om de schade van de DDoS te beoordelen, dit zijn allemaal kosten voor schadeherstel.

De nasleep van een DDoS-aanval kan eigenlijk meer dan alleen de IT-afdeling en systemen beïnvloeden. Het kan van invloed zijn op de public relations, klantensupportteams die moeten reageren op klachten van klanten, en andere gerelateerde systemen.

- Schade aan de reputatie

Veel bedrijven en industrieën (gezondheid, hosting, financiën, enz.) zullen reputatieschade lijden wanneer ze getroffen worden door een DDoS-aanval. Het publiek verliest het vertrouwen in het vermogen van het bedrijf om hun persoonlijke gegevens te beschermen en consistente kwaliteitsservices te bieden.

Dergelijke diensten moeten consistent beschikbaar zijn, anders zullen klanten slechte recensies achterlaten en het nieuws verspreiden via sociale media, wat de reputatie van het bedrijf schaadt.

DDoS-aanvallen zorgen voor een periode van downtime, variërend van enkele uren tot enkele dagen, als de aanval bijzonder ernstig is. Als dit vaak genoeg gebeurt, zal de reputatie van het bedrijf in puin liggen.

- Schade aan marktaandeel

Ook openbare bedrijven moeten hun marktaandeel behouden om aantrekkelijk te blijven voor investeerders en aandeelhouders tevreden te houden. Constante downtime als gevolg van DDoS-aanvallen zal ongetwijfeld dat marktaandeel schaden.

- Mogelijke losgeldkosten

Hoewel ransomware verschilt van DDoS, zijn hackers de afgelopen jaren begonnen met het combineren van beide aanvallen.

Ze starten eerst een DDoS-aanval en eisen losgeld in ruil voor het stoppen van de DDoS-aanval en het herstellen van de functionaliteit van het bedrijf.

Of ze sturen eerst een losgeld-eis en dreigen met een DDoS-aanval als ze niet worden betaald.

DDoS-aanvallen kunnen zeer destructief zijn, afhankelijk van het beveiligingssysteem van het doelwit, de industrie, de complexiteit van de aanval en andere factoren.

Van verlies aan productiviteit tot dalingen in marktaandeel en enorme reputatieschade, bedrijven die getroffen worden door DDoS-aanvallen hebben veel te herstellen.

Cyberverzekering kan de meeste van deze problemen helpen verzachten door het grootste deel van deze kosten te dekken. Het is zeker de moeite waard om te overwegen voor bedrijven die actief zijn in risicovolle sectoren.

Hoe voorkom je een DDoS-aanval in 6 stappen

Hoewel DDoS-aanvallen onverwacht komen, zijn er manieren om jezelf tegen hen te beschermen voordat ze toeslaan.

Laat me je een samenvatting geven van deze 6 preventiemethoden:

1. Verminder het aanvalsoppervlak

DDoS-aanvallen zijn verwoestender naarmate er meer aanvalsoppervlak is. Dus het beperken van het aanvalsoppervlak zal het grootste deel van de impact van een DDoS-aanval op je servers verminderen. Het stelt je ook in staat om beveiligingsmaatregelen efficiënter te implementeren vanwege de netwerksegmentatie.

Je moet de potentiële aanvalsgebieden minimaliseren door je bronnen niet bloot te stellen aan onbekende of verouderde toepassingen, protocollen of poorten.

Je moet ook gebruikmaken van load balancers, contentdistributienetwerken en toegangscontrolelijsten (of firewalls) om het verkeer dat je server en toepassingen bereikt, te beheren.

2. Zorg voor netwerk redundantie

DDoS-aanvallen werken door je netwerkcapaciteit te overbelasten met grote hoeveelheden verkeer. Als gevolg daarvan zullen DDoS-aanvallen niet werken als je veel ongebruikte en overbodige internetverbindingen hebt.

Het vergroten van de bandbreedte (doorvoer) en de servercapaciteit zal je kansen om een DDoS-aanval te vermijden aanzienlijk verbeteren.

Je hostingprovider beheert je bandbreedtecapaciteit, dus praat met hen en eis meer redundante internetconnectiviteit.

Wat betreft servercapaciteit, je moet verbeterde netwerkmogelijkheden en uitgebreide netwerkinterfaces gebruiken die grotere hoeveelheden middelen tegelijk kunnen gebruiken.

Load balancers (hierboven genoemd) zijn ook een geweldige oplossing om de resourcebelasting naadloos te monitoren en te verschuiven om overbelasting van een bepaald systeem te voorkomen.

3. Actieve bedreigingsbewaking

Er is geen ontkomen aan een proactieve houding als het gaat om het voorkomen van DDoS-aanvallen. Je moet constant logboeken monitoren om in een vroeg stadium eventuele vreemde netwerkverkeerspatronen te identificeren.

Vreemde verkeerspieken, ongebruikelijke netwerkactiviteiten, afwijkende verzoeken of IP-blokkades, al deze zaken kunnen van tevoren worden geïdentificeerd.

Meer tijd hebben om je voor te bereiden voordat een DDoS-aanval begint, maakt het verschil tussen totale ontregeling en gecontroleerde schadebeperking.

4. Gebruik een Content Delivery Netwerk

Het cachen van bronnen met een Content Delivery Netwerk zal het aantal verzoeken aan de oorspronkelijke server verminderen. Dit verkleint de kans op overbelasting tijdens een DDoS-aanval.

Deze strategie wordt vaak over het hoofd gezien door webmasters en bedrijfseigenaren, maar het is een eenvoudige oplossing die je ver kunt helpen bij het voorkomen van DDoS-aanvallen.

5. Snelheidsbeperking

Met snelheidsbeperking kun je de hoeveelheid netwerkverkeer beperken die gedurende een bepaalde periode door je netwerk gaat.

Web servers zullen veerkrachtiger zijn tegen DDoS-aanvallen en massa-verzoeken van specifieke IP-adressen. Snelheidsbeperking is vooral handig tegen botnets die een specifiek eindpunt met veel gelijktijdige verzoeken spammen.

6. Ga naar de Cloud

Het schalen van je bedrijf naar de cloud zal de meeste DDoS-aanvallen verminderen omdat de cloud meer bandbreedte heeft om mee te werken. Je vertrouwt niet langer op beperkte lokale middelen, maar op cloudgebaseerde middelen die veel groter kunnen zijn.

Een cloudgebaseerde hostingprovider zoals CloudFlare kan het risico op DDoS-aanvallen aanzienlijk verminderen via hun systemen. Deze bedrijven hebben meestal ook anti-DDoS-bescherming ingebouwd.

Deze zes preventiemethoden zouden je moeten helpen de meeste DDoS-aanvallen te vermijden voordat ze de kans krijgen om je bedrijf te beïnvloeden.

Zoals altijd is voorzichtigheid en preventie essentieel om in elke online branche te overleven!

Hoe te reageren op een DDoS-aanval

We hebben al gezien hoe destructief DDoS-aanvallen kunnen zijn, en ik heb gesproken over preventiemethoden.

Maar wat als, ondanks je inspanningen, je servers nog steeds worden getroffen door een geavanceerde cyberaanval met DDoS? Hoe reageer je op de meest effectieve manier mogelijk?

Dat is wat ik hier kom uitleggen. Hier zijn de 4 meest effectieve responsmethoden als je wordt getroffen door een DDoS-aanval:

1. Volg de vastgestelde procedures

Wanneer een DDoS-aanval de servers treft, moet elk relevant teamlid de vastgestelde procedures volgen:

- Wie ontvangt de DDoS-melding?

Er moet een beveiligingsmanager zijn die verantwoordelijk is voor het opstellen van het responsplan en het coördineren van iedereen bij het beperken van de DDoS-aanval.

Degene die de DDoS-aanval opmerkt, moet de beveiligingsmanager of degene die verantwoordelijk is voor DDoS-mitigatie op de hoogte stellen.

- Verifieer de DDoS-aanval

De volgende stap is om te bepalen of de huidige crisis daadwerkelijk een DDoS-aanval is of gewoon een onnatuurlijke stroom van verkeer tijdens een drukke zakelijke periode.

Alle escalatieprocedures worden in de wacht gezet totdat deze beoordeling is gemaakt door iemand met voldoende kennis van cyberbeveiliging.

- Implementeer escalatieprocedures

Zodra je hebt vastgesteld dat je te maken hebt met een DDoS-aanval, moet je de escalatieprocedures implementeren.

Bijvoorbeeld, je kunt het verkeer omleiden naar scrubbing-centra, snelheidsbeperking implementeren en verkeersfiltering om de impact te minimaliseren.

De volgende stap is het identificeren van de aanvallende IP-adressen en ze blokkeren om de DDoS-aanval te stoppen.

Herstel ten slotte je netwerkoperaties nadat je de DDoS-aanval volledig hebt ingeperkt, en leer je les.

2. Implementeer Snelheidslimieten

Volgens Imperva, “Snelheidslimieten zijn een techniek om netwerkverkeer te beperken om te voorkomen dat gebruikers systeembronnen uitputten“.

Dit is een van de beste methoden om DoS- en DDoS-aanvallen te beperken, en veel API’s hebben dit standaard geïmplementeerd.

Zodra de API detecteert dat een client te veel oproepen doet en te veel verzoeken verstuurt, zal deze de snelheid beperken of tijdelijk blokkeren.

Er zijn drie soorten snelheidslimieten:

- Gebruikerssnelheidslimieten – deze houden het IP-adres van een gebruiker bij en blokkeren deze als deze te veel verzoeken doet binnen een bepaalde tijd. Dit is de meest gebruikte methode voor snelheidslimieten in de industrie

- Geografische snelheidslimieten – deze houden de geografische locatie van de gebruikers bij en stellen een snelheidslimiet voor hen in. Dit is vooral handig als je gedragsgegevens hebt voor gebruikers in een bepaalde regio en weet wanneer ze het meest actief of het minst actief zijn

- Serversnelheidslimieten – je kunt snelheidslimieten instellen die specifiek zijn voor een bepaalde server, als je weet dat sommige servers vaker worden gebruikt

Snelheidslimieten fungeren zowel als een preventie- als een mitigatieprocedure voor DDoS-aanvallen, omdat je de snelheidslimieten kunt aanpassen op basis van de huidige aanvalcondities zodra de DDoS-aanval begint.

3. Voeg Nieuwe Servers Toe om Overbelasting te Verminderen

Als je wordt getroffen door een DDOS-aanval, heb je niet te veel tijd om te handelen. Een van de eerste dingen die je moet doen, is nieuwe servers toevoegen om de verkeersbelasting te verdelen.

Dit verlaagt de kans op overbelasting van een server en het uitschakelen van systemen. Daarom moet je al netwerk redundantie en reserve servers hebben die je niet gebruikt.

Hoewel dit de DDoS-aanval niet stopt, behoudt het je systeem en blijf je operationeel totdat je de binnenvallende IP-adressen kunt blokkeren.

4. Migreer naar een Nieuw IP-adres

Een andere (tijdelijke) oplossing voor een DDoS-aanval is om legitiem verkeer naar een ander IP-adres te migreren om bedrijfsfunctionaliteit te behouden en een volledige stillegging te voorkomen.

Dit is een goedkope procedure die je tijd geeft voor andere, meer langetermijn-mitigatiemethoden.

De aanvallers zullen uiteindelijk het nieuwe IP-adres vinden en beginnen met het overspoelen ervan met verzoeken, dus verwacht niet dat deze korte onderbreking lang zal duren.

Het migreren naar een nieuw IP-adres kan ook moeilijk zijn vanuit een organisatorisch perspectief. Je moet enkele interne wijzigingen doorvoeren om de verplaatste bronnen aan te passen aan het nieuwe IP-adres.

Conclusie

DDoS-aanvallen behoren tot de meest voorkomende cyberaanvallen in 2023 en ze vormen een grotere bedreiging dan velen van ons willen toegeven.

Meer bedrijven worden getroffen door DDoS-aanvallen dan ooit tevoren, en hackers worden steeds geavanceerder.

Cyberbeveiliging heeft zeker een kans, maar het moet op de juiste manier worden geïmplementeerd. Geen fouten meer, geen compromissen sluiten, en niet meer hopen op het beste!

Veiligheidsbewustzijn moet de hoogste prioriteit zijn voor elk online bedrijf, ongeacht de branche.

Medewerkers moeten in staat zijn om de waarschuwingssignalen van DDoS-aanvallen nauwkeurig te identificeren en dienovereenkomstig te handelen om ze effectief te beperken.

In ieder geval moeten bedrijven van koers veranderen als ze hopen te overleven in het huidige ecosysteem. Cybercriminaliteit is op een historisch hoogtepunt en cyberbeveiliging is niet langer een optie, maar een noodzaak!

Conclusie

The Guardian – DDoS-aanval die het internet verstoorde, was de grootste in de geschiedenis, zeggen experts

CloudFlare – Wat is het OSI-model?

GeeksForGeeks – TCP 3-Way Handshake-model

eSecurityPlanet – Hoe weet je of je het slachtoffer bent van een DDoS-aanval: 5 tekenen van een DDoS-aanval

Imperva – DDoS-aanvallen

PropertyCasualty360 – 5 meest getroffen branches door DDoS-aanvallen

AtlasVPN – 65% van alle DDoS-aanvallen richt zich op de VS en het VK

Blog Cloudflare – DDoS Threat Report voor het tweede kwartaal van 2023

Akamai – Onderzoek van Akamai toont aan dat aanvallen op gamingbedrijven meer dan verdubbeld zijn in het afgelopen jaar

Comptia – Wat is een DDoS-aanval en hoe werkt het?

ForcePoint – Wat is spoofing?

SecureList – DDoS-aanvallen in het vierde kwartaal van 2019

Kasperski – DDoS-aanvallen stegen met 18 procent in het tweede kwartaal in vergelijking met 2018

SecureList – DDoS-aanvallen in het derde kwartaal van 2022

Fortinet – DoS-aanval vs. DDoS-aanval

Corero – De schadelijke gevolgen van DDoS-aanvallen

Statista – Gemiddelde kosten per uur van bedrijfsserverdowntime wereldwijd in 2019

Privacy Affairs – Wat is cyberverzekering en hoe beïnvloedt het cybercriminaliteit?

Cloudflare – Hoe DDoS-aanvallen te voorkomen | Methoden en tools

SecurityScoreCard – Voordelen van continue naleving van de beveiliging in de cloud

Red Button – Hoe een DDoS-netwerkaanval te identificeren en erop te reageren

Imperva – Rate Limiting