Глубокий анализ кибербезопасности: всё о DDoS-атаках

Распределенная атака отказа в обслуживании, сокращенно DDoS, представляет собой тип кибератаки с одной целью — нарушить инфраструктуру компании и прервать её деятельность.

Она достигает этой цели, отправляя огромное количество трафика на серверы, сеть или услуги компании.

Если серверы не способны справиться с таким объемом трафика одновременно, они выйдут из строя, замораживая системы компании на всё время продолжения DDoS-атаки.

В следующих абзацах я расскажу, как работают DDoS-атаки, каково их воздействие и как защищаться от них, активно и проактивно.

Давайте начнем!

Как работает DDoS-атака?

DDoS-атаки используют «ботсети» для отправки множественных одновременных запросов на серверы целевой компании в попытке их перегрузить.

Ботсеть, по сути, представляет собой сеть «зомби»-устройств (компьютеров, мобильных устройств, ноутбуков и т. д.), управляемых «мастером ботов» (хакером) после заражения их вредоносным ПО.

Индивидуальные зараженные устройства называются «ботами», и мастер ботов может легко управлять ими на расстоянии.

После заражения мастером ботов достаточного количества устройств для запуска DDoS-атаки, он отправляет конкретные инструкции каждому устройству, и атака начинается.

Вот как это все происходит:

- Хакер взламывает 2 000 устройств случайных лиц, которые об этом не подозревают

- Хакер создает ботсеть из этих 2 000 устройств, устанавливая в каждом из них управляющее вредоносное ПО

- Хакер выбирает цель для атаки

- Хакер отправляет конкретные инструкции каждому устройству в ботсети для одновременного доступа к IP-адресу компании

- Серверы цели получают 2 000 одновременных запросов и выходят из строя из-за неспособности обработать такое количество запросов одновременно

В октябре 2016 года произошла известная DDoS-атака на Dyn. Dyn контролировала большую часть DNS-инфраструктуры интернета, поэтому атака привела к сбоям на таких сайтах, как Netflix, Twitter, Reddit, CNN и других в Европе и США.

Ботсеть, использованная в атаке на Dyn, оценивается в 100 000 устройств, включая устройства IoT (Интернет вещей), такие как цифровые камеры и проигрыватели DVR.

Общая мощность атаки ботсети оценивается примерно в 1,2 Тбит/с (терабайт в секунду), что вдвое превышает мощность любой DDoS-атаки в истории.

Типы DDoS-атак

Существует три типа DDoS-атак:

- Атаки на уровне приложения

- Протокольные атаки

- Объемные атаки

Все три типа DDoS-атак вызывают сбои и перегрузку серверов цели, но средства для достижения этой цели различаются.

Более того, все DDoS-атаки в некоторой степени манипулируют сетевой связью. Чтобы помочь вам понять, как работают сетевые соединения, вот полезная модель OSI.

Поэтому сетевое соединение имеет семь уровней, и DDoS-атаки манипулируют некоторыми из этих уровней, чтобы перегрузить серверы.

Давайте подробнее рассмотрим три типа DDoS-атак!

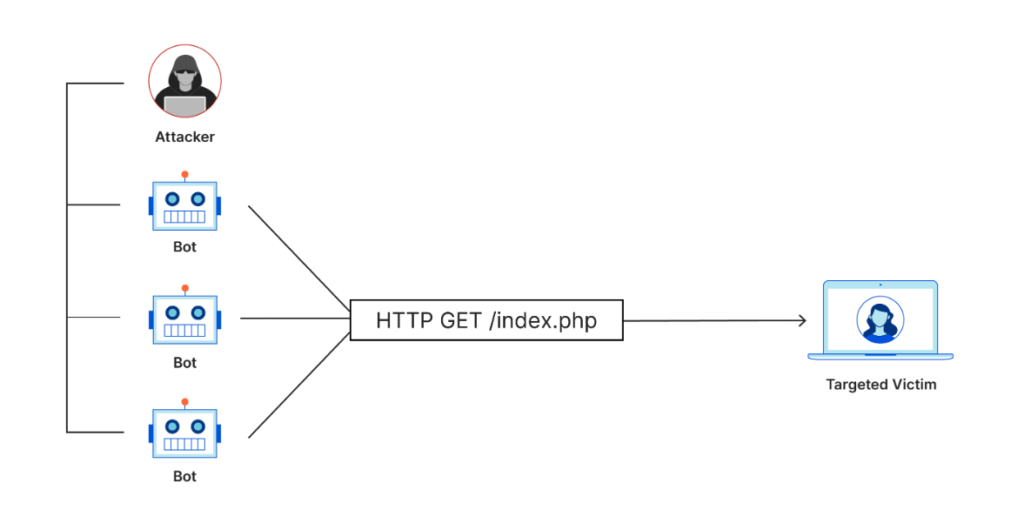

1. Атаки на уровне приложения

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Атаки на уровне приложения DDoS также известны как атаки уровня 7, потому что они манипулируют 7-м уровнем в модели OSI выше (уровень приложения).

Целью атаки DDoS на уровне приложения является исчерпание ресурсов сервера, чтобы он в конечном итоге вышел из строя из-за нехватки ресурсов.

Поэтому мощность атаки на уровне приложения измеряется в RPS или запросах в секунду.

Целью этой атаки является HTTP-составляющая сервера, более конкретно — веб-страницы, которые сервер генерирует и доставляет в ответ на HTTP-запросы, отправленные клиентом.

Простое действие загрузки веб-страницы может показаться клиенту простым, но для сервера это сложный процесс. Это потому, что ему приходится загружать несколько файлов, обращаться к базам данных, выполнять запросы, а затем создавать веб-страницу.

Примеры атак на уровне приложения:

- Инструкции ботсети открывать одну и ту же веб-страницу одновременно, создавая множество HTTP-запросов на сервер

- Инструкции ботсети обновлять одну и ту же веб-страницу одновременно несколько раз

С таким количеством HTTP-запросов для загрузки веб-страницы вычислительная мощность сервера может быть перегружена. У него нет необходимых ресурсов для удовлетворения всех HTTP-запросов сразу, поэтому он выходит из строя.

Вот как работает атака отказа в обслуживании с помощью атаки DDoS на уровне приложения!

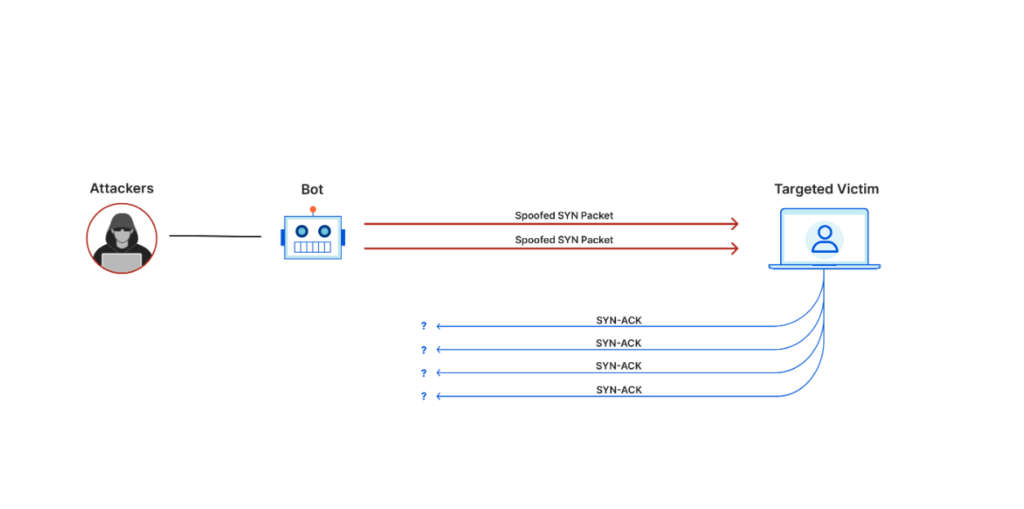

2. Протокольные атаки

cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Протокольные атаки DDoS манипулируют 3-м и 4-м уровнями сетевой модели OSI выше (уровень сети и уровень транспорта).

Эти атаки измеряются в пакетах в секунду и нацелены на конкретные ресурсы, такие как балансировщики нагрузки, брандмауэры, маршрутизаторы и другие ресурсы.

Однако идея протокольных атак немного отличается от атак на уровне приложения.

В то время как атаки на уровне приложения основаны на перегрузке HTTP-запросами для сбоя сервера, протокольные атаки используют TCP-рукопожатие, связанное с протокольным обменом информацией.

TCP-рукопожатие состоит из трех шагов:

- Пакет SYN, отправленный клиентом серверу или ресурсу

- Пакет SYN-ACK, отправленный сервером/ресурсом клиенту

- Пакет ACK, отправленный клиентом обратно серверу/ресурсу

В протокольной атаке отсутствует третий шаг. Жертвенный сервер/ресурс не получает пакет ACK от клиента (ботнета хакера), поэтому не может завершить передачу данных.

Клиент отправляет несколько пакетов TCP SYN с поддельными IP-адресами на сервер/ресурс. Сервер будет отвечать на запросы на подключение и ждать пакет ACK для завершения рукопожатия, но он так и не поступает.

Таким образом, неотвеченные запросы на подключение все больше накапливаются, что исчерпывает ресурсы целевого сервера/запросов.

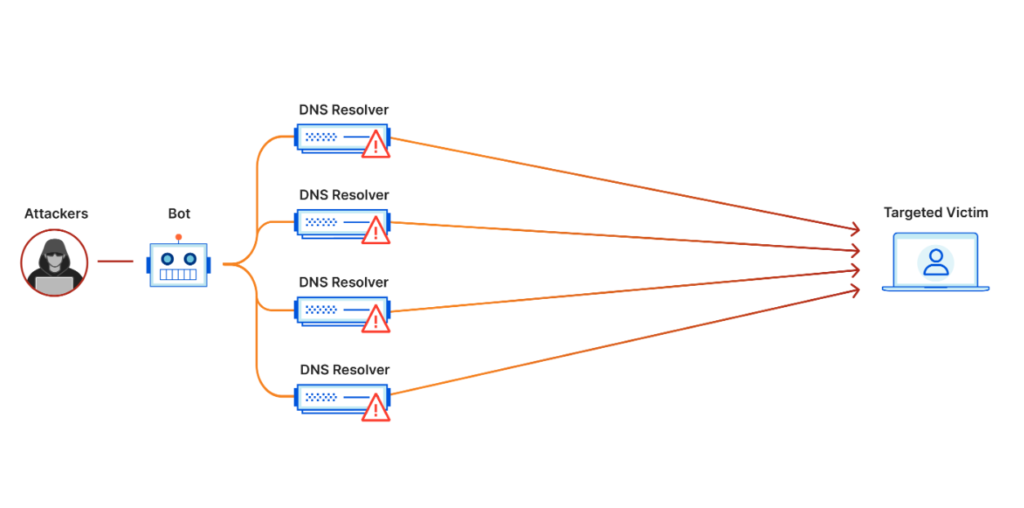

3. Объемные атаки

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Атака объемного типа — самая распространенная форма DDoS-атак и то, на что большинство людей невольно ссылается, говоря о DDoS-атаках.

Ее мощность атаки измеряется в битах в секунду или гигабитах в секунду (см. атаку Dyn), и ее целью является перегрузка сервера трафиком и запросами.

Для этого атаки требуется достаточно большой ботнет, чтобы исчерпать всю полосу пропускания сервера.

В качестве альтернативы хакеры могут использовать усиление DNS, чтобы достичь того же результата легче. Вот как:

- Хакер отправляет несколько небольших DNS-запросов с поддельными исходными IP-адресами жертвы на DNS-сервер

- DNS-сервер отвечает жертве намного большим DNS-ответом, чем отправил атакующий

- Серверы жертвы в конечном итоге перегружены от объема полученного трафика

Таким образом, либо через запросы ботнета, либо через усиление DNS, атака объемного типа призвана перегрузить сервер запросами.

Разница между атакой объемного типа и атакой на уровне приложения заключается в том, что первая более сложная и требует более конкретных действий для выполнения.

Как выявить атаку DDoS

Невозможно знать когда будет запущена атака DDoS. Однако есть красные флаги, которые вы можете определить, когда атака уже началась.

Обнаружение атаки DDoS на раннем этапе может помочь вам быстрее с ней справиться, избегая полной атаки и отказа в обслуживании.

Вот несколько способов, как можно выявить атаку DDoS:

- Внезапный рост веб-трафика, идущего с одного места или IP-адреса

Большинство атак DDoS основываются на ботнетах, которые заражают устройства, обычно находящиеся в одной и той же области.

Как только ботмастер дает команду ботнету начать атаку DDoS, все устройства начнут постоянно отправлять запросы на ваши серверы.

Это будет выглядеть как всплеск трафика, идущего с одних и тех же устройств и из одной и той же области.

- Медленная загрузка вашего веб-сайта

Если вы замечаете непонятную медленность на вашем веб-сайте, то это может быть связано с перегрузкой ваших серверов запросами.

Как только система перегружена, она замедляется, что приводит к более долгому времени загрузки. Это часто первый сигнал тревоги, который люди замечают во время атаки DDoS.

- Сервер отвечает ошибкой 503

Когда атака DDoS увеличивает трафик на вашем сервере, сервер часто отвечает ошибкой 503 — сервис недоступен, потому что он не может обработать такое количество запросов.

Обычно эта ошибка исчезнет, как только объем трафика уменьшится, но если это не происходит, то, скорее всего, у вас дело имеет дело с атакой DDoS.

Во время атаки DDoS объем трафика никогда не уменьшается, пока хакер не решит остановить атаку.

- Ухудшение производительности сайта и услуг на одной и той же сети

Атаки DDoS нацелены на интернет-сеть сервера, поэтому любое устройство/служба, использующее эту сеть, будет работать медленнее.

Это происходит потому, что пропускная способность сети ограничена, и атака DDoS поглощает всю доступную пропускную способность.

Любая служба, использующая сеть, либо замедляется, либо перестает работать. Часто эти вспомогательные службы показывают первые сигналы тревоги, потому что они более уязвимы, чем ваши серверы.

- Увеличение использования памяти или процессора на вашем сервере

Атаки DDoS нацеливаются на ресурсы сервера, увеличивая использование его процессора и памяти до предела.

Обратите внимание на внезапные всплески использования процессора или памяти. Если они внезапные и необъяснимые, то это может быть атака DDoS на начальном этапе.

- Адреса источника трафика будут запрашивать тот же набор данных после истечения времени ожидания запроса

Когда клиент запрашивает набор данных через DNS-сервер, сервер должен предоставить эти данные в определенный срок.

Во время атаки DDoS сервер настолько перегружен запросами, что не может предоставить эти наборы данных в выделенное время. Именно в этот момент происходит тайм-аут запроса.

Если клиент получает тайм-аут запроса, он не будет запрашивать те же данные в течение некоторого времени, считая, что сервер недоступен.

Однако, если вы замечаете, что те же адреса источников трафика запрашивают те же данные, несмотря на тайм-аут запроса, это признак проблемы.

Аутентичный трафик не ведет себя так. После тайм-аута запроса он не отправит больше запросов в течение некоторого времени.

- Внезапный всплеск трафика на одну страницу или службу

Запуская атаку DDoS, хакеры часто сосредотачиваются на нескольких страницах или службах и направляют ботнет на эти страницы.

Поэтому, если вы замечаете внезапное и необычное увеличение трафика, идущего на одну страницу или службу, это должно вызвать тревогу.

Объекты атак DDoS и мотивы

Хотя правда, что любой онлайн-бизнес может стать потенциальной целью атаки DDoS, хакеры обычно сосредотачиваются на нескольких ключевых отраслях и рыночных сегментах.

Сначала позвольте мне рассказать вам о наиболее распространенных мотивах атак DDoS:

- Идеологические мотивы – хактивизм – это не новое явление, и это относится к хакерам, которые атакуют цели, не согласные с их идеологией

- Вымогательство – это наиболее распространенная причина атак DDoS, чтобы украсть деньги у цели или украсть ценные данные, которые затем можно продать с прибылью на Темной Сети

- Конфликт в бизнесе – многие компании используют стратегические атаки DDoS против своих конкурентов, чтобы сбить их веб-сайты и получить преимущество

- Кибервойна — атаки DDoS даже используются правительствами мировых держав против враждебных стран для паралича их инфраструктуры и ослабления

- Скука – Кибер-бандиты, как я их называю, отправляют случайные атаки DDoS на случайные цели без большой цели. Им просто скучно, и они ищут адреналин

- Демонстрации – Киберпреступники часто запускают атаки DDoS, чтобы продемонстрировать эффективность своих скриптов и стимулировать покупателей приобретать их услуги

- Месть – Поиск мести политическому оппоненту, правительству или компании очень распространен, и это часто делается через атаки DDoS. Недовольные сотрудники часто прибегают к этому виду атаки, когда у них возникает спор с работодателем и их увольняют

- Подготовка к более масштабной атаке – Многие хакеры используют атаки DDoS как предшественников других, более сложных или коварных атак. Цель состоит в том, чтобы ослабить сеть цели, а затем внедриться в нее параллельной атакой

В последние годы наблюдается увеличение атак DDoS, которые являются краткими и высокоинтенсивными, что указывает на то, что хакеры становятся более эффективными и конкретными в выборе своих целей.

Теперь, когда мы узнали о мотивах атак DDoS, давайте посмотрим на самые распространенные цели на 2023 год:

1. Сектор программного обеспечения и технологий

Согласно опросу AtlasVPN в июне 2021 года, 65% всех организаций, пострадавших от атак DDoS, находились в США и Великобритании, и 83% из них были в секторе интернета и компьютерных технологий.

Компании, работающие в области SaaS, облачных технологий и других организаций, ориентированных на технологии, являются наиболее распространенными целями атак DDoS по всему миру.

Самыми распространенными векторами атак были атаки с отражением и усилением DNS и NTP, с использованием 33% и 26%, в то время как атаки SYN-флудов и UDP-флудов составили 22% и 27%.

Причина того, что сектор технологий является предпочтительной целью атак DDoS, заключается в том, что отрасль тесно взаимосвязана.

Технологические компании включают в себя поставщиков хостинга, поставщиков интернет-услуг, SaaS и компании, работающие в области облачных вычислений, которые используются множеством других компаний и сервисов.

Атака на поставщиков услуг автоматически повлияет и на клиентов нижнего уровня, в цепной реакции, приводя к увеличению масштабов атаки.

2. Финансовый сектор

Финансовый сектор является второй по популярности отраслью, подвергаемой атакам DDoS по всему миру. Причина этого проста – деньги.

Банки, кредитные агентства, кредитные компании и все организации, связанные с деньгами, являются первичными целями для хакеров из-за потенциальной прибыли.

Часто атаки DDoS на финансовые компании сопровождаются другими атаками, такими как вымогательство выкупа, вредоносное ПО или атаки по методу «фишинг».

Платформы для криптовалют зафиксировали гигантский всплеск атак DDoS в размере 600%, с увеличением атак DDoS через HTTP на 15%.

Также наблюдается увеличение сложности атак DDoS, запущенных против компаний, работающих с криптовалютами, вероятно из-за роста мер по кибербезопасности, которые они используют.

3. Сектор информационных услуг

Сектор информационных услуг включает в себя компании или организации, каким-либо образом агрегирующие информацию.

Эти компании либо производят, либо обрабатывают информацию. И, как мы хорошо знаем, информация имеет стоимость в Темной Сети.

Неудивительно, что этот сектор является третьим по популярности среди целей атак DDoS в мире. Как только хакеры получают доступ к IP-адресам или другим личным данным, они могут продать их с прибылью, не подвергаясь преследованию со стороны властей.

Кроме того, объем информации в мире постоянно растет, поскольку все больше людей использует интернет, создаются новые технологии и появляются новые способы использования интернета.

Естественно, хакеры будут уделять этой отрасли еще больше внимания в ближайшем будущем.

4. Игровой сектор

Akamai Technologies, которая является самой авторитетной компанией по кибербезопасности и облачным вычислениям в мире, сообщила в 2022 году, что атаки DDoS против игровой индустрии удвоились за последний год.

Отчет утверждает, что игровая индустрия стала целью 37% всех атак DDoS. Это, вероятно, связано с переходом к облачным играм, что создает новые векторы атак для злоумышленников.

Также стали популярнее микротранзакции, что делает их очень привлекательной целью для хакеров.

Джонатан Сингер, старший стратег Акамаи, отмечает, что «По мере увеличения и развития игровой активности, растет и ценность нарушения ее через кибератаки. Кроме того, с расширением индустрии в область облачных игр появились новые уязвимые точки для атак, привлекая новых игроков, которые являются приоритетными целями для хакеров.»

Индустрия игр также населена молодой аудиторией, которая менее осведомлена о рисках кибербезопасности и легко манипулируется.

Как скрываются атакующие DDoS?

Чтобы обеспечить максимальную эффективность своих атак, хакеры стремятся избегать обнаружения и скрыть свои следы при запуске атаки DDoS.

Вот как они это делают:

1. Подделка

Согласно Forcepoint, «Подделка — это акт замаскировки коммуникации из неизвестного источника как от известного, доверенного источника».

Хакеры DDoS будут подделывать исходные и конечные адреса через сети IPv4, которые более уязвимы, чем IPv6.

Злоумышленники будут создавать пакеты с фиктивными исходными адресами, позволяя им манипулировать законными устройствами и убеждать их отправлять ответы на эти пакеты в доброй вере.

Хакеры отправляют миллионы ответов на хост-жертву, даже если устройство-хост никогда не запрашивало эти ответы.

Это происходит потому, что ответы выглядят легитимными благодаря подделанным исходным и конечным адресам.

Вот суть.

2. Отражение

Атакующие DDoS будут использовать несколько серверов (DNS, NTP или SNMP), чтобы скрыть свои идентификаторы от жертвы.

Интернет-сервисы, такие как Система доменных имен и Простая система управления сетями, затрудняют определение жертвой происхождения атаки или идентификацию атакующих.

Это происходит потому, что эти серверы не ведут журналы об услугах, которые используются на этих серверах.

Эта политика отсутствия журналов, как правило, хорошая вещь, так как вы не хотите, чтобы кто-то следил за вашими онлайн-активностями.

Но это также означает, что у хакеров больше свободы в масштабе атак, которые они проводят, из-за легкости оставаться анонимными.

3. Усиление

Я уже упоминал об усилении как об основном факторе за Volumetric Attacks. Но то, о чем я не сказал, так это то, что усиление также хорошо скрывает следы атакующего.

Хакер не отправляет пакет напрямую жертве, а скорее «убеждает» законный сервис отправлять сотни и тысячи ответов в сеть/на сервер жертвы.

Это косвенный метод атаки, который сохраняет хакера в анонимности в любое время.

Сколько длится атака DDoS?

Согласно отчету SecureList за 2019 год, 81,86% всех атак DDoS длились менее 4 часов.

Очень редко атака DDoS длится более нескольких часов, но случались случаи, когда атаки продолжались несколько дней.

Самая большая из когда-либо зарегистрированных атак DDoS продолжалась 509 часов (почти 21 день) и произошла в 2019 году, как сообщает Kaspersky.

Позвольте мне показать вам распределение атак DDoS по продолжительности в Q3 и Q4 2019 года, из исследования SecureList:

| Продолжительность | Процент атак DDoS |

| Менее или равно 4 часам | 84,42% в Q3 2019 81,86% в Q4 2019 |

| От 5 до 9 часов | 8,22% в Q3 2019 10,19% в Q4 2019 |

| От 10 до 19 часов | 4,13% в Q3 2019 5,33% в Q4 2019 |

| От 20 до 49 часов | 2,19% в Q3 2019 2,05% в Q4 2019 |

| От 50 до 99 часов | 0,8% в Q3 2019 0,36% в Q4 2019 |

| От 100 до 139 часов | 0,12% в Q3 2019 0,14% в Q4 2019 |

| Больше или равно 140 часам | 0,12% в Q3 2019 0,08% в Q4 2019 |

Похоже, что продолжительность атак DDoS увеличилась с Q3 по Q4 2019 года. Количество атак DDoS с продолжительностью менее или равной 4 часам уменьшилось примерно на 3%.

Атаки DDoS с более длительной продолжительностью увеличились. В том же отчете утверждается, что в Q4 2019 года было три атаки DDoS, которые продолжались более 20 дней, в то время как в Q3 2019 года ни одна атака не продолжалась даже более 12 часов.

Вот тот же отчет за Q2-Q3 2022 года:

| Продолжительность | Процент атак DDoS |

| Менее или равно 4 часам | 95,42% в Q2 2022 94,29% в Q3 2012 |

| От 5 до 9 часов | 3,36% в Q2 2022 3,16% в Q3 2012 |

| От 10 до 19 часов | 0,92% в Q2 2022 1,60% в Q3 2012 |

| От 20 до 49 часов | 0,24% в Q2 2022 0,75% в Q3 2012 |

| От 50 до 99 часов | 0,05% в Q2 2022 0,14% в Q3 2012 |

| От 100 до 139 часов | 0% в Q2 2022 0,14% в Q3 2012 |

| Больше или равно 140 часам | 0,01% в Q2 2022 0,01% в Q3 2012 |

Похоже, что в 2022 году длительность атак DDoS сократилась, и почти 95% из них продолжались менее четырех часов в Q3 2022 года.

Менее 0,01% всех атак DDoS в 2022 году длились равно или более 140 часов, и почти такая же ситуация была с атаками DDoS, длительностью 100-139 часов.

Однако это не обязательно хорошие новости. Несмотря на сокращение продолжительности атак DDoS, их количество увеличилось.

География атак DDoS

Атаки DDoS, географически говоря, не случайны. Они направлены на определенные страны, потому что именно там скрываются самые большие прибыли.

Давайте посмотрим, какие страны были наиболее подвержены атакам DDoS во втором и третьем кварталах 2022 года:

| Страна | Процент атак DDoS |

| Соединенные Штаты | 45,95% во втором квартале 2022 года 39,60% в третьем квартале 2012 года |

| Китай (основная территория) | 7,67% во втором квартале 2022 года 13,98% в третьем квартале 2012 года |

| Германия | 6,47% во втором квартале 2022 года 5,07% в третьем квартале 2012 года |

| Франция | 4,60% во втором квартале 2022 года 4,81% в третьем квартале 2012 года |

| Гонконг | 1,75% во втором квартале 2022 года 4,62% в третьем квартале 2012 года |

| Бразилия | 3,20% во втором квартале 2022 года 4,19% в третьем квартале 2012 года |

| Канада | 3,57% во втором квартале 2022 года 4,10% в третьем квартале 2012 года |

| Великобритания | 3,51% во втором квартале 2022 года 3,02% в третьем квартале 2012 года |

| Сингапур | 2,90% во втором квартале 2022 года 2,13% в третьем квартале 2012 года |

| Нидерланды | 2,91% во втором квартале 2022 года 2,06% в третьем квартале 2012 года |

| Другие | 17,47% во втором квартале 2012 года 16,42% в третьем квартале 2022 года |

Большинство атак DDoS направлены на США (39,60% в третьем квартале 2022 года), но произошло снижение атак против США на 6% между вторым и третьим кварталами 2022 года.

Вместо этого атаки против материкового Китая почти удвоились, что может указывать на изменение интересов злоумышленников, возможно.

Теперь давайте посмотрим на распределение уникальных целей атак DDoS по странам во втором и третьем кварталах 2022 года:

| Страна | Процент уникальных атак DDoS |

| Соединенные Штаты | 45,25% во втором квартале 2022 года 39,61% в третьем квартале 2012 года |

| Китай (основная территория) | 7,91% во втором квартале 2022 года 12,41% в третьем квартале 2012 года |

| Германия | 6,64% во втором квартале 2022 года 5,28% в третьем квартале 2012 года |

| Франция | 4,42% во втором квартале 2022 года 4,79% в третьем квартале 2012 года |

| Гонконг | 2,01% во втором квартале 2022 года 4,36% в третьем квартале 2012 года |

| Канада | 2,97% во втором квартале 2022 года 3,21% в третьем квартале 2012 года |

| Великобритания | 3,77% во втором квартале 2022 года 2,96% в третьем квартале 2012 года |

| Сингапур | 3,22% во втором квартале 2022 года 2,11% в третьем квартале 2012 года |

| Польша | 1,37% во втором квартале 2022 года 2% в третьем квартале 2012 года |

| Другие | 21,26% во втором квартале 2022 года 18,90% в третьем квартале 2012 года |

США все равно лидируют в списке по уникальным целям атак DDoS, но статистика показывает положительную динамику между вторым и третьим кварталами 2022 года.

Китай показывает тот же значительный рост уникальных целей, что и общее количество атак, что делает важное различие.

Вместо того, чтобы направлять больше атак DDoS на одни и те же цели, больше китайских компаний стали жертвами атак DDoS.

DDoS против DoS атак – важные различия

DDoS и DoS атаки не одно и то же. Хотя конечная цель остается такой же – затопить сервер жертвы трафиком для его перегрузки – используются разные методы.

В то время как DDoS атаки зависят от множества компьютеров, затапливающих один целевой ресурс, атаки DoS — это один на один, то есть одна система нападает на другую систему.

По сути, DDoS атаки — это многие против одного, в то время как атаки DoS — это один на один.

Есть и другие основные различия между ними:

- Легкость обнаружения и защиты – Атаки DoS легче обнаружить и защититься от них, потому что они исходят из одного источника. DDoS атаки распределены между несколькими источниками, что делает их более сложными для обнаружения или устранения

- Скорость атаки – Атаки DoS медленнее, чем DDoS атаки, потому что быстрее запустить атаку из нескольких источников. Более высокая скорость атаки делает обнаружение и устранение более сложными

- Объем трафика – DDoS атаки могут отправлять намного больше трафика на сервер жертвы, потому что используют множество устройств для одновременной отправки трафика. Атаки DoS используют одну машину, которая может отправлять ограниченное количество трафика, что делает их менее эффективными

- Масштаб причиняемого ущерба – Чем больше трафика отправляется сразу, тем более эффективной является DDoS атака. И поскольку DDoS атаки отправляют больше трафика, это делает их более разрушительными и сложными для устранения, чем атаки DoS

- Метод выполнения – Атаки DoS используют сценарий или инструмент для запуска атаки с одного устройства. DDoS атаки координируют несколько ботов (зараженных устройств), создавая ботнет, которым хакер управляет через центр управления. DDoS атаки таким образом более сложны в выполнении

- Легкость трассировки источника атаки – DDoS атаки намного сложнее отследить из-за ботнета (множества устройств), используемого в атаке. Атаки DoS используют одно устройство, что делает их гораздо более легкими для отслеживания

Ясно, что DDoS атаки — это более мощная и опасная форма атаки по сравнению с атаками DoS. Они требуют больше ресурсов и технических знаний, но обладают более выдающимися возможностями для атаки.

Воздействие DDoS-атак

DDoS-атаки могут оказать значительное воздействие на производительность и работу компании многими способами, включая:

- Потеря дохода

Когда компанию атакует DDoS, происходит простой, сотрудники не могут получить доступ к определенным услугам, и производство приостанавливается.

Даже короткий период простоя может означать потерю десятков тысяч долларов для компаний финансового сектора, например, но любая компания, предоставляющая онлайн-услуги, потеряет доход.

Согласно отчету Statista, опубликованному в 2019 году, 25% мировых предприятий теряли от 301 000 до 400 000 долларов за час простоя в 2020 году.

И 17% всех предприятий теряли более 5 миллионов долларов за час простоя, что поражает воображение.

- Потеря производительности

Даже если производство не полностью останавливается во время DDoS-атаки, производительность все равно негативно влияет.

Если некоторые приложения или услуги становятся недоступными, сотрудники не могут эффективно работать, поэтому все равно есть период простоя.

Владельцам бизнеса, возможно, стоит учесть стоимость часа простоя сотрудников, если все же произойдет DDoS-атака.

- Затраты на устранение ущерба

Когда происходит DDoS-атака, она почти всегда наносит ущерб системам, услугам и влияет на производительность. Восстановление систем, затраты на рабочую силу, затраты на переработку, найм внешних консультантов для оценки ущерба от DDoS, это все затраты на устранение ущерба.

Последствия DDoS-атаки могут, фактически, влиять не только на IT-отдел и системы. Это может затронуть общественные отношения, команды поддержки клиентов по ответу на жалобы клиентов и другие связанные системы.

- Репутационный ущерб

Многие компании и отрасли (здравоохранение, хостинг, финансы и др.) страдают от ущерба репутации, когда их поражает DDoS-атака. Публика теряет доверие к способности компании защищать их личные данные и предоставлять стабильные качественные услуги.

Такие услуги должны быть доступны постоянно, иначе клиенты оставят плохие отзывы и распространят информацию в социальных сетях, нанося вред репутации компании.

DDoS-атаки создают период простоя от нескольких часов до нескольких дней, если атака особенно сильная. Если это происходит достаточно часто, это оставит репутацию компании в руинах.

- Ущерб доле рынка

Публичные компании также должны сохранять свою долю рынка, чтобы оставаться привлекательными для инвесторов и удерживать акционеров довольными. Постоянные периоды простоя из-за DDoS-атак неизбежно ущемят эту долю рынка.

- Потенциальные расходы на выкуп

Хотя рэнсомвар отличается от DDoS, хакеры начали объединять оба типа атак в последние годы.

Сначала они запускают DDoS-атаку и требуют выкуп в обмен на остановку атаки DDoS и восстановление функциональности компании.

Или они сначала отправляют требование о выкупе и угрожают тем, что запустят DDoS-атаку, если не получат деньги.

DDoS-атаки могут быть очень разрушительными в зависимости от системы безопасности целевой жертвы, отрасли, сложности атаки и других факторов.

От потерь в производительности до снижения доли рынка и огромного ущерба репутации, компании, подвергшиеся DDoS-атакам, должны предпринять много мер для восстановления.

Киберстрахование поможет смягчить большинство этих проблем, покрывая большую часть издержек. Это, безусловно, стоит рассмотрения для компаний, работающих в высокорискованных отраслях.

Как предотвратить DDoS-атаку в 6 шагов

Хотя DDoS-атаки приходят неожиданно, есть способы защитить себя от них до их начала.

Давайте обобщим эти 6 методов предотвращения:

1. Сократите зону атаки

DDoS-атаки более разрушительны, чем больше зоны атаки. Поэтому сокращение зоны атаки смягчит большую часть воздействия атаки DDoS на ваши серверы. Это также позволит более эффективно внедрять средства безопасности из-за сегментации сети.

Следует минимизировать потенциальные точки атаки, не выставляя ваши ресурсы наружу для неизвестных или устаревших приложений, протоколов или портов.

Также следует использовать балансировщики нагрузки, сети доставки контента и списки управления доступом (или брандмауэры) для управления трафиком, который достигает ваших серверов и приложений.

2. Получите резервирование сети

DDoS-атаки работают путем перегрузки пропускной способности вашей сети с помощью больших объемов трафика. Следовательно, если у вас есть много неиспользуемых и избыточных соединений с Интернетом, DDoS-атаки не сработают.

Увеличение пропускной способности (транзита) и мощности сервера значительно повысит ваши шансы избежать атаки DDoS.

Ваш поставщик хостинга управляет пропускной способностью вашей сети, поэтому свяжитесь с ним и потребуйте более избыточного интернет-соединения.

Что касается мощности сервера, следует использовать усовершенствованные сетевые интерфейсы, которые позволяют использовать большие объемы ресурсов одновременно.

Балансировщики нагрузки (упомянутые выше) также являются отличным решением для мониторинга и бесперебойного перемещения нагрузок ресурсов для избежания перегрузки какой-либо определенной системы.

3. Активное мониторинг угроз

Нет пути к профилактике DDoS-атаки без проактивного подхода. Следует использовать постоянный мониторинг журналов, чтобы выявлять любые странные сетевые трафиковые паттерны на раннем этапе.

Странные всплески трафика, необычная сетевая активность, аномальные запросы или блокировки IP-адресов, все это можно идентифицировать заранее.

Больше времени на подготовку перед началом DDoS-атаки делает разницу между полным нарушением и контролируемым устранением ущерба.

4. Используйте сеть доставки контента

Кэширование ресурсов с использованием сети доставки контента уменьшит количество запросов на исходный сервер. Это уменьшит риск перегрузки во время DDoS-атаки.

Эта стратегия часто упускается веб-мастерами и владельцами бизнеса, но это простое решение, которое принесет вам большую пользу в предотвращении DDoS-атак.

5. Ограничение скорости

С ограничением скорости вы можете ограничивать количество сетевого трафика, проходящего через вашу сеть в течение определенного периода времени.

Веб-серверы будут более устойчивы к DDoS-атакам и массовым запросам с конкретных IP-адресов. Ограничение скорости особенно полезно против бот-сетей, которые будут спамить конкретное оконечное устройство множеством одновременных запросов.

6. Переходите в облако

Масштабирование вашего бизнеса в облаке уменьшит большинство DDoS-атак, потому что в облаке больше пропускной способности. Вы больше не зависите от ограниченных локальных ресурсов, а от облачных, которые могут быть гораздо больше.

Поставщик хостинга в облаке, такой как CloudFlare, может значительно снизить риск DDoS-атак через свои системы. Обычно у таких компаний также есть защита от DDoS.

Эти шесть методов предотвращения должны помочь вам избежать большинства DDoS-атак до того, как они успеют повлиять на ваш бизнес.

Как всегда, осторожность и предосторожность — ключевые моменты для выживания в любой онлайн-индустрии!

Как реагировать на DDoS-атаку

Мы уже видели, насколько разрушительными могут быть DDoS-атаки, и я говорил о методах предотвращения.

Но что, если, несмотря на ваши усилия, ваши серверы всё равно подверглись DDoS-атаке от хорошо подготовленной кибератаки? Как реагировать наиболее эффективным способом?

Именно об этом я здесь расскажу. Вот 4 наиболее эффективных метода реагирования при DDoS-атаке:

1. Следуйте установленным процедурам

Когда DDoS-атака нападает на серверы, каждый соответствующий член команды должен следовать установленным процедурам:

- Кто получает уведомление о DDoS?

Должен быть ответственный менеджер по безопасности, отвечающий за разработку плана реагирования и координацию всех остальных при смягчении DDoS-атаки.

Тот, кто замечает DDoS-атаку, должен уведомить менеджера по безопасности или того, кто отвечает за смягчение DDoS.

- Проверьте DDoS-атаку

Следующим шагом является определение, действительно ли нынешний кризис — это DDoS-атака или просто неестественный поток трафика во время активного рабочего периода.

Любые процедуры эскалации будут приостановлены до тех пор, пока это определение не будет сделано лицом с достаточными знаниями в области кибербезопасности.

- Внедрите процедуры эскалации

После того как вы определите, что имеете дело с DDoS-атакой, вы должны внедрить процедуры эскалации.

Например, вы можете перенаправить трафик на центры очистки, внедрить ограничение скорости и фильтрацию трафика для смягчения воздействия.

Следующим шагом является идентификация атакующих IP-адресов и блокировка их для прекращения DDoS-атаки.

В конечном итоге восстановите работу вашей сети после того, как вы полностью ограничили DDoS-атаку и извлекли уроки.

2. Внедрите ограничение скорости

Согласно Imperva, «Ограничение скорости — это методика ограничения сетевого трафика для предотвращения исчерпания ресурсов системы пользователем».

Это один из лучших методов смягчения DoS и DDoS-атак, и многие API имеют его внедрено по умолчанию.

Как только API обнаруживает, что клиент выполняет слишком много вызовов и отправляет слишком много запросов, оно будет уменьшать скорость или временно блокировать его.

Существует три типа ограничения скорости:

- Ограничение скорости пользователя — отслеживает IP-адрес пользователя и блокирует его от выполнения слишком многих запросов в определенный промежуток времени. Этот метод ограничения скорости наиболее распространен в индустрии

- Ограничение скорости по географии — отслеживает географическое местоположение пользователей и устанавливает для них ограничение скорости. Это особенно полезно, когда у вас есть данные о поведении пользователей в конкретном регионе и вы знаете, когда они наиболее активны или наименее активны

- Ограничение скорости сервера — вы можете установить ограничения скорости, специфичные для любого данного сервера, если вы знаете, что некоторые серверы будут чаще использоваться

Ограничение скорости действует как профилактическая и смягчающая процедура для DDoS-атак, потому что после начала DDoS-атаки вы можете изменить протоколы ограничения скорости в зависимости от текущих условий атаки.

3. Добавьте новые серверы для смягчения перегрузки

Как только вас атаковали DDOS-атакой, у вас не так много времени на действия. Одно из первых, что вам следует сделать, — это добавить новые серверы для распределения нагрузки трафика.

Это снизит вероятность перегрузки какого-либо сервера и отключения систем. Поэтому у вас уже должна быть сетевая избыточность и лишние серверы, которые вы не используете.

Хотя это не останавливает DDoS-атаку, это сохраняет вашу систему и позволяет вам сохранить работоспособность до блокировки атакующих IP-адресов.

4. Перейдите на новый IP-адрес

Другой (временный) способ справиться с DDoS-атакой — это перенаправление законного трафика на другой IP-адрес для сохранения рабочей функциональности бизнеса и избежания полного отключения.

Это дешевый процесс, который даст вам время для применения более долгосрочных методов смягчения.

Атакующие в конечном итоге найдут новый IP-адрес и начнут наводнение его запросами, поэтому не ожидайте, что этот короткий перерыв продлится долго.

Переход на новый IP-адрес также может оказаться сложным с организационной точки зрения. Вам придется внести некоторые внутренние изменения, чтобы адаптировать перенесенные ресурсы к новому IP-адресу.

Заключение

DDoS-атаки стали одними из самых распространенных кибератак в 2023 году, и они представляют собой большую угрозу, чем многие из нас готовы признать.

Компании подвергаются DDoS-атакам чаще, чем когда-либо, а хакеры становятся все более изощренными.

Кибербезопасность имеет шанс на успех, но ее нужно реализовывать правильным образом. Больше нет места ошибкам, укорачиванию углов и надежде на лучшее!

Безопасность должна стать главным приоритетом для любой онлайн-компании, независимо от отрасли.

Сотрудники должны уметь точно распознавать признаки DDoS-атак и действовать соответственно для их эффективного смягчения.

В любом случае компании должны меняться, если они надеются выжить в текущей экосистеме. Киберпреступность находится на историческом пике, и кибербезопасность больше не является вариантом, а является неотъемлемой необходимостью!

Заключение

The Guardian — DDoS-атака, нарушившая работу интернета, была самой масштабной в истории, говорят эксперты

CloudFlare — Что такое модель OSI?

GeeksForGeeks — Модель трехступенчатого TCP-рукопожатия

eSecurityPlanet — Как узнать, что вас атаковали DDoS: 5 признаков DDoS-атаки

Imperva — DDoS-атаки

PropertyCasualty360 — 5 наиболее целевых отраслей для DDoS-атак

AtlasVPN — 65% всех DDoS-атак направлены на США и Великобританию

Блог Cloudflare — Доклад о угрозах DDoS за 2023 год, 2 квартал

Akamai — Исследование Akamai показывает, что атаки на компании в сфере геймдева удвоились за последний год

Comptia — Что такое DDoS-атака и как она работает?

ForcePoint — Что такое подделка?

SecureList — DDoS-атаки в 4 квартале 2019 года

Kasperski — DDoS-атаки увеличились на 18% во втором квартале по сравнению с 2018 годом

SecureList — DDoS-атаки в 3 квартале 2022 года

Fortinet — Атака DoS против DDoS

Corero — Вредные последствия DDoS-атак

Statista — Средняя стоимость часа простоя предприятий по всему миру в 2019 году

Privacy Affairs — Что такое киберстрахование и как оно влияет на киберпреступность?

Cloudflare — Как предотвратить DDoS-атаки | Методы и инструменты

SecurityScoreCard — Преимущества непрерывного мониторинга соответствия в облаке

Красная кнопка — Как определить и реагировать на сетевую атаку DDoS

Imperva — Ограничение скорости