Защита от Рансомвэра 101: Все, что Вам Нужно Знать

Это руководство расскажет, что такое рансомвэр и как можно защитить себя, чтобы не стать его жертвой.

Рансомвэр — это вредоносное ПО, созданное для шифрования файлов на компьютере или мобильной системе, чтобы сделать их недоступными для законных пользователей.

Если вас атакуют, то требуется выкуп за расшифровку файлов и восстановление системы в исходное состояние. Жертве предоставляются инструкции по оплате выкупа, обычно это крупная сумма денег, которую нужно заплатить в неподследимых биткоинах.

Если жертва не следует указаниям, ей даже могут угрожать распространением конфиденциальных данных третьим лицам в незаконных целях.

Рансомвэр распространен по всему миру и постоянно эволюционирует, появляясь в новых вариантах. Любая компьютерная система без надлежащих предохранительных мер подвержена риску атак рансомвэра.

Рансомвэр может распространяться различными способами: через фишинговые письма, целенаправленный фишинг (спеар-фишинг), непреднамеренные загрузки (drive-by downloads), съемные устройства и через эксплуатацию открытых портов удаленного доступа (RDP). После проникновения в систему происходит установка вредоносной программы и начинается ее активная фаза.

На этом этапе рансомвэр ищет и блокирует доступ к резервным копиям файлов, чтобы сделать невозможным их восстановление. Далее происходит шифрование файлов, после чего жертве поступает требование об оплате выкупа за дешифровку.

Оплата выкупа не всегда гарантирует восстановление данных: иногда даже после получения ключа для дешифровки файлы остаются недоступными, приводя к потере как данных, так и денег.

Часто похищенная информация выставляется на продажу в темных уголках интернета.

Как Работает Рансомвэр?

Злоумышленники, занимающиеся рансомвэром, заранее планируют атаку: выявляют потенциальных жертв, собирают информацию о них и анализируют уязвимости их компьютеров и сетей.

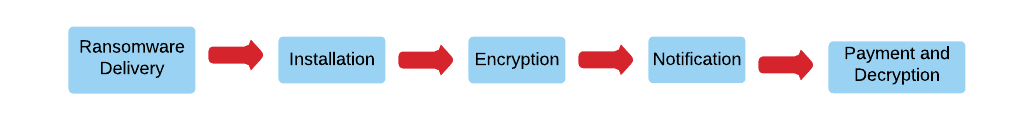

Обычно процесс работы рансомвэра можно разделить на 5 этапов, от инфекции до расшифровки, которые мы подробно рассмотрим.

1. Доставка Рансомвэра

Чтобы рансомвэр попал в систему, злоумышленникам нужно заставить жертву совершить определенное действие. Есть несколько путей, которыми злоумышленники доставляют вредоносное ПО в систему.

Как Рансомвэр попадает в систему?

| Метод доставки рансомвэра | Как рансомвэр попадает в систему этим способом? |

| Фишинг | Жертвы получают письма или сообщения в соцсетях с вредоносной ссылкой или вложением, например, PDF-документом, который кажется безвредным. После клика по ссылке или открытия вложения рансомвэр попадает в систему. |

| Спеар-фишинг | Атакующие, выдавая себя за надежные источники, отправляют вредоносные письма конкретным лицам или компаниям. Они используют персонализированные сообщения, чтобы убедить жертву совершить нужное действие и внедрить рансомвэр. Например, отправитель может выдавать себя за вашу службу поддержки и просить сменить пароль, иначе вы потеряете доступ. Даже самый опытный пользователь может попасться на такие письма. |

| Drive-by Загрузки | Злоумышленники компрометируют веб-страницу, внедряя в неё вредоносный код. Когда жертва посещает эту страницу, код запускается и втихую сканирует устройство в поисках уязвимостей. Если таковые найдены, рансомвэр скачивается на устройство. |

| Съемные носители | USB-накопители могут быть распространены как рекламные подарки и содержать в себе рансомвэр. После подключения к компьютеру рансомвэр активируется. |

| Открытые порты RDP (Remote Desktop Protocol) | Если порты RDP открыты для доступа из интернета, система становится уязвимой для кибератак. Злоумышленники сканируют эти порты и используют украденные учетные данные для входа. После получения доступа они отключают системы безопасности и доставляют рансомвэр. |

2. Установка и активация

После того как рансомвэр попадает в систему, начинается его установка и активация. В этой фазе он ищет резервные копии файлов в системе, чтобы сделать восстановление данных невозможным. Некоторые виды рансомвэра даже удаляют программы безопасности перед установкой.

3. Шифрование

Приватный ключ, ключ для расшифровки, известен только злоумышленнику. Затем он приступает к реальному вреду, шифруя системные файлы. Он использует методы шифрования военного уровня, такие как асимметричное шифрование, которые невозможно взломать. Некоторые виды рансомвэра на этом этапе могут заразить Master Boot Record (MBR), полностью блокируя доступ к системе. (Но помните, что есть виды рансомвэра, которые файлы не шифруют, о которых мы расскажем в разделе о типах рансомвэра).

4. Уведомление о выкупе

После завершения процедуры шифрования, на экране жертвы появляется сообщение о том, что их система скомпрометирована и для расшифровки файлов нужно заплатить.

Иногда злоумышленники просят жертву прочитать файл, чтобы узнать, как им заплатить. Обычно выкуп требуется оплатить криптовалютой, так как это сложно проследить.

Расшифровка после оплаты выкупа

После оплаты выкупа злоумышленник предоставляет ключ для расшифровки зашифрованных файлов. Однако бывают случаи, когда компаниям не удается восстановить данные даже с ключом, навсегда теряя и деньги, и данные.

Чаще всего украденные данные продаются на темной стороне интернета.

Стоит ли платить выкуп?

Решение о том, платить выкуп за рансомвэр или нет, зависит от того, насколько критичны и срочны ваши данные. Иногда решение заплатить может оказаться самой плохой идеей. Новости от Kaspersky показали, что более половины жертв платят выкуп, но лишь четверть из них удается вернуть свои данные.

Таким образом, оплата выкупа не гарантирует возврат вашей информации. К тому же, заплатив выкуп, вы поощряете киберпреступников продолжать их атаки.

Следовательно, вам стоит во что бы то ни стало избегать оплаты выкупа. Вместо этого сообщите ответственным органам о произошедшей атаке и действуйте по их рекомендациям.

Кто ответственен за атаки с рансомвэром?

Кто стоит за атаками с рансомвэром и является ли деньги их единственной целью? Как выяснили специалисты по кибербезопасности, за атаками с рансомвэром стоят два типа преступников.

У них разные мотивы, и обычно они умело скрывают свою настоящую личность.

Организованные киберпреступные группировки

Организованные киберпреступники обладают всеми необходимыми инструментами и технологиями для планирования атак и поиска потенциальных жертв.

Это сеть киберпреступников, для которых рансомвэр стал профессией. У них есть автоматизированные стратегии для проведения атак, приема выкупов и процесса дешифровки.

Им удается атаковать нескольких жертв за один раз, обычно требуя небольшие суммы выкупа от каждой из них. Некоторые из них даже могут быть поддержаны террористическими группами для отмывания денег.

Киберпреступники, поддерживаемые государствами

Появлялись отчеты о том, что за атаками с рансомвэром стоят такие страны как Северная Корея, Россия и Иран, на которые наложены санкции иностранными правительствами. Их цель — не просто украсть деньги, но и создать хаос в странах как месть своим противникам. Например:

- Атака рансомвэра SamSam в 2018 году якобы была организована двумя иранскими хакерами.

- NotPetya был организован российской военной разведкой.

- Атака Wannacry была организована северокорейской киберпреступной группой, известной как ‘Лазарь’. Есть несколько причин, таких как отсутствие четкой дешифровки, использование всего трех адресов для платежей и отсутствие общения с жертвами, которые позволяют предположить, что их настоящая цель не финансовая выгода.

Цели атак с рансомвэром

Хакеры, использующие рансомвэр, нацелены на системы с критически важными и чувствительными данными. Их цели — как крупные, так и малые бизнесы. Если доступ к данным нужен срочно, вероятность того, что жертва согласится быстро заплатить выкуп, увеличивается.

Они также охотятся на организации с устаревшими системами безопасности, уязвимостями и слабыми практиками в этой области. В этом разделе мы рассмотрим топ-3 целей для атак с рансомвэром.

Здравоохранение

Медицинские учреждения хранят критически важные медицинские записи, доступ к которым может быть жизненно важен. Например, рансомвэр Wannacry парализовал систему Национальной службы здравоохранения Великобритании в 2017 году, из-за чего пришлось отменять операции и перебрасывать пациентов.

По данным СМИ, из-за атаки пришлось отменить 19 000 приемов, а потери NHS составили 92 млн фунтов.

Образование

Учебные заведения, такие как университеты, школы и колледжи, хранят чувствительные исследовательские данные, интеллектуальную собственность и персональные финансовые данные сотрудников.

Из-за ограниченного бюджета у них часто отсутствуют надежные принципы кибербезопасности. Большинство студентов не осведомлены о рисках кибератак и неосторожно используют сеть.

Именно поэтому они особенно уязвимы для кибератак. Например, в 2016 году Университет Калгари заплатил 20 000 долларов в биткоинах из-за атаки на его компьютерную систему. Особенно рост числа атак с рансомвэром в образовательной сфере связан с увеличением онлайн-обучения.

Государственные органы

Государственные органы, в особенности службы безопасности, обрабатывают чувствительную информацию, такую как военные и криминальные данные.

В случае утечки данных таким организациям приходится действовать незамедлительно, и они готовы заплатить выкуп, чтобы как можно скорее восстановить работу систем.

Кроме того, они часто привлекают сторонние компании для оказания определенных услуг. Хакеры могут атаковать эти компании, чтобы проникнуть в критически важные государственные системы.

Помимо перечисленных сфер, рансомвэр атакует и другие отрасли:

- Розничная торговля и финансы

- Коммунальные предприятия

- Провайдеры мультимедийных услуг

- Отделы кадров

- Мобильные устройства

- Облачные провайдеры

- Юридические фирмы

- Нефтегазовая отрасль

Как избежать рансомвэра

От атаки рансомвэра до момента восстановления ущерб может быть непосильным как финансово, так и эмоционально. Поэтому лучше всего сосредоточиться на предотвращении рансомвэра в первую очередь, потому что предотвращение — это лучшая защита от рансомвэра. В этом разделе мы рассмотрим 10 способов предотвращения проникновения рансомвэра в вашу систему.

Методы предотвращения рансомвэра

- Не кликайте по подозрительным ссылкам и не открывайте ненадежные вложения — Фишинговые письма могут приходить от лиц, выдающих себя за сотрудников правоохранительных органов, бухгалтерских фирм или ваших близких знакомых. Всегда проверяйте адрес электронной почты и информацию о отправителе. Если вы получаете личные сообщения с ссылками от неизвестных лиц или даже от близких знакомых, всегда уточняйте у отправителя, насколько это легитимно.

- Не раскрывайте личную информацию — Чтобы проникнуть в вашу систему, рансомвэр может собирать вашу информацию. Он может просматривать ваш профиль в социальных сетях, чтобы найти ключевую информацию. Поэтому не стоит слишком откровенничать в интернете.

- Обновляйте операционные системы и программное обеспечение — Убедитесь, что операционная система и программное обеспечение всегда актуальны и автоматически обновляются. Обновления ОС не только добавляют новые функции, но и исправляют уязвимости в системе безопасности.

- Регулярно делайте резервные копии — Сохраняйте резервные копии файлов, особенно важных, в разных местах, не связанных с вашей сетью. Как уже упоминалось, рансомвэр нацеливается на резервные копии в системе. Облачные платформы идеально подходят для хранения резервных копий, потому что они оборудованы самыми современными технологиями резервного копирования и восстановления данных.

- Скачивайте только с проверенных сайтов — Избегайте скачивания программного обеспечения с ненадежных сайтов. Всегда проверяйте URL и заходите только на сайты с HTTPS в адресе или с замком в адресной строке. Особенно осторожно относитесь к скачиванию бесплатного программного обеспечения и игр.

- Обучайте пользователей — Проводите для пользователей вашей системы регулярные тренинги по кибербезопасности. Объясните им, что такое рансомвэр, и какие лучшие практики следует соблюдать для предотвращения таких атак. В рамках обучения можно проводить симуляции фишинговых атак с рансомвэром, чтобы выявить пользователей, нуждающихся в дополнительном обучении.

- Настройте защиту электронной почты — используйте фильтрацию спама для идентификации распространенных типов файлов рансомвэра, таких как .exe, .vbs и .scr. Отслеживайте электронную почту в вашей системе с помощью защищенных шлюзов электронной почты, которые могут блокировать фишинговые атаки. Используйте также зашифрованные почтовые сервисы, например, ProtonMail.

- Используйте антирансомвэрное ПО — Эти программы предназначены для выявления вредоносных программ, включая рансомвэр. Они имеют легкие инструменты для сканирования вашего компьютера и удаления рансомвэра, если он будет обнаружен. Для личных компьютеров существуют бесплатные антирансомвэрные программы.

- Используйте конечную защиту — Некоторый трафик может быть уязвим для рансомвэра. Решения для конечной безопасности обеспечивают защиту всей корпоративной сети и всех подключенных к ней устройств. Они могут защитить ваше устройство от такого рискованного трафика.

- Настройте управление доступом — Используйте принцип минимальных привилегий: предоставляйте пользователям вашей системы минимальный уровень разрешений. Только пользователи с повышенными привилегиями могут получить доступ к и изменять конфиденциальные данные в системе.

Разные типы рансомвэра

Все известные на данный момент виды рансомвэра можно разделить на две категории: Крипто-Рансомвэр и Блокировщики.

Крипто-Рансомвэр и Блокировщики

Крипто-Рансомвэр

Этот тип рансомвэра проникает в компьютер жертвы и шифрует файлы сильным методом шифрования. Обычно систему он не блокирует. Жертвы все еще могут получить доступ к нешифрованным частям.

Блокировщики

Блокировщики полностью блокируют и выключают компьютеры жертв. Обычно этот рансомвэр не проникает во всю систему и не шифрует файлы. Иногда пользователи могут обнаружить, что их мышь или клавиатура заморожены и работают только с окном для ввода выкупа.

Популярные типы рансомвэра

| Тип рансомвэра | Метод распространения | Особенности |

| CryptoLocker | Фишинговые email-вложения и через ботнет Gameover Zeus | Появился в 2013 году, использовал асимметричное шифрование для шифрования файлов. Предупреждение о выкупе гласило, что ключ будет удален, если не заплатить. В 2014 году полностью приостановлен. |

| CryptoWall | Злонамеренные PDF-вложения и эксплойты на зараженных сайтах | Шифрует файлы и переименовывает их, затрудняя их идентификацию. Есть несколько вариантов, включая CryptoWall 3.0 и CryptoBit. |

| Jigsaw | Злонамеренные вложения в спам-почте | Один из самых разрушительных видов рансомвэра, который постепенно удаляет зашифрованные файлы, чтобы подстегнуть жертву к быстрой оплате. В течение 72 часов удаляет файлы каждый час. Если выкуп не заплачен, остальные зашифрованные файлы будут удалены. |

| GoldenEye | Уязвимость в Microsoft SMBv1 | Появился в 2017 году и сильно ударил по украинским компаниям. Шифрует не только файлы, но и MBR (Master Boot Record), полностью блокируя доступ к компьютеру. |

| Locky | Специализированные фишинговые письма с прикрепленным Word-документом | Документ содержит вредоносные макросы. После активации макроса начинается загрузка рансомвэра и шифрование файлов. |

| WannaCry | Через EternalBlue, разработанный Агентством национальной безопасности (NSA) для старых версий Windows | Выпущен в 2017 году, нацелен на операционные системы Windows. Содержит несколько компонентов — начальный загрузчик, шифровальщик и дешифровальщик. Эксплуатирует уязвимость в протоколе Server Message Block (SMB) от Microsoft. |

| BadRabbit | Загрузка на лету — под видом установщика Adobe Flash на скомпрометированных сайтах | Впервые появился в 2017 году, заразил компании в России и Восточной Европе. Злоумышленники требовали оплатить 0,05 биткоина, что составляло $285 в течение 40 часов после атаки. |

| Cerber | Фишинговые письма, зараженные сайты и реклама | Cerber является рансомвэром-как-услуга, лицензирующим рансомвэр и предоставляющим его другим кибератакующим в обмен на процент от выкупа. Появился в 2016 году и нацеливался на миллионы пользователей Office 365. |

| Crysis | Фишинговые письма с двойными расширениями файлов, законное программное обеспечение и через протокол Windows RDP | Использует и AES-256, и RSA-1024 шифрования, применяемые к фиксированным, съемным и сетевым дискам. |

| CTB-Locker aka Curve-Tor-Bitcoin Locker | Письма с зараженным .zip-файлом | Использует эллиптическую кривую для шифрования файлов на жестком диске жертв. Впервые появился в 2014 году, злоумышленники требовали более высокие суммы выкупа по сравнению с другими рансомвэрами. |

| KeRanger | Зараженный установщик под названием Transmission | Появился в 2016 году, успешно заразил компьютеры на Mac, дистанционно выполняя код на компьютере жертвы. |

Основные Атаки Рансомвэра

Рансомвэр серьезно затронул множество организаций в разных странах. Согласно статистике по кибербезопасности, ожидается, что ущерб от таких атак составит 6 триллионов долларов ежегодно к 2021 году.

Давайте обсудим самые известные и разрушительные атаки рансомвэра, которые уже произошли, и как они финансово сказались на организациях.

Ознакомьтесь с нашим основным списком самых больших атак рансомвэра в 2021 году.

Эпидемия Рансомвэра WannaCry

Это считается самой разрушительной атакой рансомвэра в истории. Она была запущена в 2017 году и направлена на компьютеры с Microsoft Windows по всему миру, в особенности на системы, которые не устанавливали обновления безопасности Microsoft после апреля 2017 года.

По опубликованным данным, было атаковано более 200 000 компьютеров в 150 странах, что привело к потере миллиардов долларов.

Наиболее пострадавшие страны включают в себя Россию, Украину и Индию. Пострадавшие организации включают в себя Национальную службу здравоохранения (NHS) в Великобритании, Honda, Hitachi, университеты в Китае и региональные правительства Индии.

США и Великобритания подозревают, что за атакой стоит Северная Корея. «Килл-свитч», разработанный исследователем Маркусом Хатчинсом, и экстренные обновления от Microsoft остановили распространение WannaCry.

Атака Рансомвэра на Университет Калифорнии

Netwalker — это группировка, атаковавшая Университет Калифорнии в Сан-Франциско, одну из ведущих исследовательских учреждений, работающих над проблемой пандемии COVID-19, в июне 2020 года.

Отчеты показали, что университету пришлось заплатить $1,14 миллиона в биткоинах злоумышленникам за восстановление данных, что является сниженной суммой по сравнению с первоначальным требованием в 3 миллиона долларов.

Рансомвэр зашифровал файлы на нескольких серверах в ИТ-среде медицинской школы. Эту атаку можно считать одной из «удачных», так как данные, связанные с исследованием вакцины от COVID-19, на тот момент были крайне важными.

Университет сообщил, что согласился заплатить выкуп, так как эти данные критически важны для продолжения их академической деятельности.

Атаки Рансомвэра Ryuk

Ryuk успешно атаковал высокопрофильные организации, такие как газеты Los Angeles Times и Tribune, больницы Universal Health Services (UHS), и ИТ-консалтинговую компанию в Париже.

После активации, он отключает функции восстановления Windows и завершает работу сервисов и процессов. Этот рансомвэр стоит за некоторыми из самых высоких требований о выкупе, таких как от 5 до 12,5 миллионов долларов США.

Он появился в 2018 году; сначала считалось, что за Ryuk стоит русская кибергруппировка, известная как Wizard Spider. Однако, последние исследования идентифицировали двух русских преступников за этой атакой.

Атаки Petya и NotPetya

Варианты рансомвэра Petya и NotPetya начали свое распространение в 2016 и 2017 годах, в основном через фишинговые письма с вредоносными вложениями.

Оценки гласят, что разные варианты Petya причинили ущерб на сумму около 10 миллиардов долларов США с момента его появления. Petya специально нападает на системы с операционными системами Windows, инфицируя MBR, что означает полное блокирование операционной системы.

В то время как NotPetya целенаправленно атаковал украинские компании, такие как Чернобыльская АЭС, Petya затронул различные организации по всему миру.

Например, медицинскую систему Heritage Valley Health System в США, нефтяные компании типа Роснефть в России и пищевые производители, такие как шоколадная фабрика Cadbury в Хобарте.

Помимо этих наиболее заметных атак рансомвэра, Conti, Maze, DopplePaymer и Revil являются рансомвэрами, на которые стоит обратить внимание в 2021 году, и которые могут стать массовыми.

Сводка

В этом руководстве вы узнаете все, что нужно знать о рансомвэре, включая самые распространенные типы и масштабные атаки, которые уже произошли по всему миру. Рансомвэр — это мощное оружие, которое продолжает тревожить мир.

Если атака рансомвэра происходит на системе, хранящей критически важные для бизнеса данные, она может полностью его парализовать.

В результате возникают серьезные финансовые потери и ущерб репутации компании. Поэтому используйте методы предотвращения, описанные в этом руководстве, чтобы обезопасить вашу систему от атак рансомвэра.