مراقبة الإنترنت وكيفية الحفاظ على نشاطك بخصوصية

تسمح عمليات المراقبة لوكالات الحكومة بفهم عميق للأهداف. وفي كثير من الأحيان يتم ذلك لمنع الإرهاب أو الجرائم الخطيرة الأخرى، ولكن في زمننا هذا، نرى أن عمليات المراقبة أصبحت شيئًا تقليديًا، وأصبح الناس معتادين عليها لدرجة أن العديدين لا يكترثون حتى بموضوعها.

بعض أشكال مراقبة الإنترنت غير قانونية، ومعظمها الآخر محل جدل، ولكن العديد منها قانوني ويتم تنفيذه من قبل الحكومات ومزودي خدمة الإنترنت وخدمات الويب.

هذا يسمح أيضًا لشركات مثل Google وFacebook ببيع إعلانات مستهدفة استنادًا إلى اهتمامات المستخدمين وعاداتهم ومعلوماتهم الشخصية.

لنلقي نظرة على بعض المؤسسات التي تقوم بمراقبة الإنترنت، وطرقها، وبعض الخطوات التي يمكنك اتخاذها للحد من كمية البيانات التي يتم جمعها عنك.

من يمكنه مراقبة نشاطك على الإنترنت؟

منذ الكشف عن التسريبات الشهيرة التي قام بها إدوارد سنودن في عام 2013، حيث كشف تفاصيل عن أنشطة المراقبة الضخمة والمستمرة لكل من وكالات الحكومة الأمريكية والأجنبية، أصبح الجمهور على دراية بكمية البيانات الهائلة التي تمتلكها وتخزنها هذه الوكالات عنا.

ولكن الحكومة قامت بعمل مذهل في تقليل التداعيات. يبدو أن الناس قد تعودوا إلى حد كبير إلى حقيقة أن ما يقومون به على الإنترنت ليس خاصًا أبدًا.

إنه تقريبًا كما لو أن تآكل الخصوصية التدريجي قادنا إلى أن نكون لا مبالين تجاه التداخل المتزايد في حياتنا الشخصية. حقيقة أنه لم يكن هناك أي احتجاج حقيقي ضد اقتراح حظر المواد الإباحية في المملكة المتحدة هو دليل على ذلك.

نحن لا نعرف كيف يمكن لوكالات الحكومة في الولايات المتحدة والمملكة المتحدة وكندا، وغيرها، مراقبة الأفراد، ولكن من الآمن القول أننا سنكون قلقين للغاية إذا عرفنا.

علينا أن نلقي نظرة على أمثلة عرفناها بالفعل منذ سنوات قليلة.

في عام 2014، قيل لنا أن وكالة الأمن القومي الأمريكية ومقرها الولايات المتحدة وجهاز استخبارات الدفاع البريطاني (جي سي إتش كيو) يمكنهما رصد كل جهاز متصل بالإنترنت على سطح الكوكب. نعم، إنهم يعرفون الموقع الدقيق للبيانات الشخصية المتصلة بكل جهاز كمبيوتر محمول، وكمبيوتر شخصي، وهاتف محمول، وما إلى ذلك، على سطح الكوكب.

بفضل سنودن، نعلم أيضًا أن وكالة الأمن القومي الأمريكية استطاعت التجسس على مكالمات سكايب لأكثر من عقد من الزمن.

إذا، الحكومات لديها قدرات مراقبة مذهلة ولا تظهر علامات على تباطؤ هجومها على الخصوصية.

مراقبة مزود خدمة الإنترنت (ISP)

يمكن لمزود خدمة الإنترنت الخاص بك مراقبة نشاطك على الإنترنت إذا أراد ذلك، وغالبًا ما يقوم بذلك.

يسجل مزودو الخدمة معلومات حول المواقع التي تزورها، والروابط التي تنقر عليها، وحتى البيانات التي ترسلها إلى المواقع التي لا تكون محمية بواسطة HTTPS.

إنهم يبيعون بياناتك للمعلنين، ويعملون مع وكالات المخابرات، ويراقبون الخدمات التي تستخدمها. كثير من مزودي الخدمة مثلاً يرغبون في تتبع مستخدميهم الذين يقومون بتنزيل ملفات التورنت أو مشاركتها عبر شبكات P2P وغالبًا ما يقومون بتقييد عرض النطاق الترددي للمستخدمين الذين يعتقدون أنهم يفعلون ذلك.

لحماية نفسك أساسًا من مراقبة مزود خدمة الإنترنت، استخدم شبكة افتراضية خاصة (VPN) لتشفير جميع بياناتك حتى لا يمكنهم رؤية محتويات أنشطتك على الإنترنت. سيمنعك ذلك أيضًا من رؤية المواقع التي تقوم بزيارتها.

سيكون بإمكان مزودي الخدمة لاحقًا رؤية ما إذا كنت تقوم بإرسال أو استقبال البيانات عبر شبكات P2P (التورنت)، ولكن بعض خدمات VPN الأفضل، مثل NordVPN، تقدم خوادم مشوشة تخفي نوع البيانات المرسلة. انظر إلى مراجعتنا لـ NordVPN لمزيد من المعلومات.

جوجل تتعقبك عبر الإنترنت

إذا كنت مستخدمًا منتظمًا لمجموعة واسعة من خدمات جوجل، مثل مليارات الأشخاص في جميع أنحاء العالم، قد تصدم من حجم المعلومات التي تخزنها الشركة عنك.

كل فيديو شاهدته على YouTube، وكل صفحة زرتها أو بحثت فيها عند تسجيل الدخول إلى حسابك في Google، ومحتوى رسائل البريد الإلكتروني الخاصة بك، والإعلانات التي تنقر عليها، إنهم يعرفون كل ذلك.

إذا كنت تحمل Google في جيبك، على هيئة هاتف Android، فإن كل حركة تقوم بها تقريبًا معروفة.

جوجل هي منصة إعلانية عملاقة، حيث تستخدم الملايين من مواقع الويب خدماتها للعثور على المستخدمين وتوليد الإيرادات من خلال السماح لجوجل بوضع إعلانات مستهدفة على مواقعهم. يعرف خاصة أن متصفح Chrome حريص على السماح للمواقع بتتبعك لأغراض الإعلان.

وكالات وسائل التواصل الاجتماعي تتعقبك أيضًا

كما لو أنك لم تلاحظ، مع اتهام Facebook بالمراقبة الشاملة، وفضيحة كامبريدج أناليتيكا، فإن شبكات وسائل التواصل الاجتماعي توجد فقط لكسب المال من خلال الإعلانات المستهدفة نحو الأشخاص استنادًا إلى سلوكهم، واهتماماتهم، وأصدقائهم، وموقعهم، والعديد من المعلومات الديموغرافية الأخرى.

ما يثير الرعب هو كمية المعلومات التي يكون الناس على استعداد لمشاركتها على وسائل التواصل الاجتماعي: بدءًا من التفاصيل الحميمة في حياتهم إلى خطط العطلات، ومعلومات العائلة، والمزيد.

وأنت تعرف تلك الاختبارات التي تساعدك في تحديد نوع الجبنة الذي تشبهه أو اسمك على مسرح الموسيقى الثقيل؟ إنها كنز من المعلومات بالنسبة لأي شخص يقوم بإنشاء ملف تعريف لك لاستخدامه في هجوم سرقة الهوية.

كيف يقومون به؟

يميل الجهات الحكومية إلى أن تكون سرية تامة بشأن قدراتها، وهذا هو السبب في صعوبة معرفة مدى تطور قدرات المراقبة لديها بالضبط. لكن يمكنك الرهان على أنها قد أتت بعيدًا منذ كشف سنودن.

بعض التقنيات والتكنولوجيات القياسية تسمح للحكومات وليس فقط لمزودي خدمة الإنترنت الخاص بك وربما محركات البحث وشركات وسائل التواصل الاجتماعي بأن يحافظوا على أعينهم المراقبة عليك تقريبًا في كل الأوقات.

تفتيش الحزم العميق

تفتيش الحزم العميق (DPI) هو أسلوب معالجة البيانات. يتم تحليل وتقييم حزم البيانات (كيفية انتقال المعلومات عبر الإنترنت، بين جهاز التوجيه ومزود الخدمة الإنترنت الخاص بك، إلخ) قبل اتخاذ قرار بشأن ما يجب القيام بها.

تعتبر تفتيش الحزم العميق جزءًا أساسيًا من حماية مكافحة الفيروسات والجدران النارية لأنه يعمل في الوقت الفعلي ويمكنه حظر الحمولات غير المرغوب فيها أو المتسللين إلى النظام. يمكن أيضًا استخدامه لتفضيل أنواع معينة من حركة الإنترنت.

حتى الآن، كل شيء على ما يرام، أليس كذلك؟

حسنًا، يمكن أيضًا استخدام تفتيش الحزم العميق لأغراض أكثر شراسة.

بفضل هذه القدرة على تحليل عالي المستوى لحزم البيانات، من الممكن أيضًا مراقبة النشاط عبر الإنترنت كجزء من عملية المراقبة.

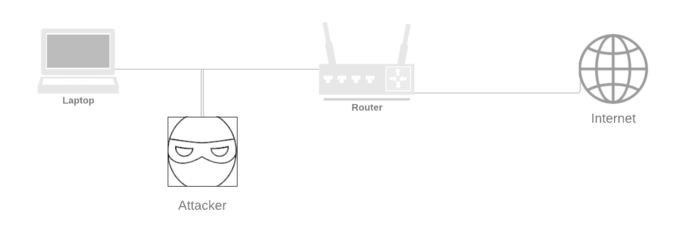

من المحتمل أن يتم تنفيذ تفتيش الحزم العميق لأغراض المراقبة من قبل وكالة حكومية أو مزود خدمة الإنترنت إذا تم توجيههم بذلك من قبل الإنفاذ القانوني. ومع ذلك، إنها أيضًا مفضلة لدى القراصنة الذين يقومون بتنفيذ هجمات رجل في منتصف الطريق (MITM).

ما هو هجوم رجل في منتصف الطريق؟

MITM هو نوع من هجمات الإنترنت حيث يقوم المهاجم بوضع نفسه بين المرسل والمستلم للبيانات. بالنسبة لهذه المقالة، يمكننا أن نعتبرها كمن يقوم بالتقاط البيانات بين جهاز الكمبيوتر الخاص بك والموقع الذي تزوره.

قد تكون هذه المعلومات التي تقوم بإدخالها على مواقع الويب أو إرسالها عبر القنوات غير المشفرة.

لحسن الحظ، معظم الخدمات عبر الإنترنت البارزة مثل Facebook وMessenger وAmazon وجميع المواقع الموثوق بها تستخدم TLS لتشفير جميع حركة المرور بين متصفح الويب أو التطبيق وخوادمها. وهذا يعني أن هجوم MITM لن يكون قادرًا سوى على رؤية اسم الخدمة التي تستخدمها ومجموعة من البيانات المشفرة.

هذه المعلومات لا تفيد إلا إذا كانوا يقومون بإعداد ملف تعريف للخدمات التي تستخدمها لتنفيذ هجوم هندسة اجتماعية أكثر تعقيدًا.

ومع ذلك، قد تكون الحكومات قادرة على الوصول إلى سجلات خوادم مواقع الويب وبالتالي اكتشاف وقت التواصل المحدد بالضبط، والذي يمكن أن يشير إلى أفعال المستخدم. في هذه الحالة، فإن حماية التشفير ليست ذات صلة.

بصمة المتصفح

في كل مرة تزور فيها موقعًا على الويب، يقوم متصفحك بإرسال معلومات مفصلة حول جهاز الكمبيوتر الخاص بك، والمتصفح والإعدادات، والموقع، وما إلى ذلك.

تتضمن هذه المعلومات إعدادات لغتك، والكوكيز، والصفحة السابقة إذا كنت قد اتبعت رابطًا، ودقة الشاشة، والمكونات الإضافية المثبتة، والخطوط الممكنة، وما إلى ذلك.

جميع هذه العناصر معًا ستخلق غالبًا ملفًا فريدًا تمامًا لك، مثل بصمة.

الآن، الشيء الذي يجعل بصمة المتصفح مخيفة للغاية – يمكن أن تتم من قبل أي موقع تزوره. والأمر أكثر رعبًا، إنها دقيقة للغاية.

التهديد الرئيسي للخصوصية من بصمة المتصفح هو الإعلانات المستهدفة باستمرار من وكالات تستخدم عادات تصفحك كعلامات لربطك بالشركات.

بالتأكيد تستخدم الحكومات أيضًا بصمة المتصفح عند مراقبة هدف ما.

وأخيرًا، على الرغم من أن العديد من الأشخاص يفترضون أن استخدام VPN سيحافظ على خصوصيتهم، إلا أن هذا ليس الحال – الشبكات الافتراضية الخاصة لا تفعل شيئًا للتخفيف من تهديد بصمة المتصفح.

الكوكيز

الكوكيز هي ملفات نصية صغيرة تقوم العديد من مواقع الويب بحفظها في متصفحك.

غالبًا ما تكون غير ضارة وتحتوي على معلومات مثل أمر تسجيل الدخول، حتى لا تحتاج إلى إعادة إدخال كلمة المرور الخاصة بك في كل مرة تزور فيها Facebook مثلاً.

تُستخدم الكوكيز أيضًا لتتبعك عبر الإنترنت. تقوم شركات مثل Google وFacebook بإلقاء الكوكيز في متصفحك كلما زرت مواقع تعلن من خلالها. يتم استخدام ذلك بعد ذلك لعرض الإعلانات المستهدفة لزيادة الربحية.

الإعلانات المستهدفة ليست أخطر أشكال المراقبة عبر الإنترنت، على الرغم من أن المشكلة تنشأ عندما تخزن شركات مثل Google وFacebook كميات هائلة من البيانات المتصلة بكل فرد.

خيار آخر هو استخدام متصفح Firefox وإضافات الخصوصية أو متصفحات خاصة. تابع القراءة لمعرفة المزيد.

reCaptcha V3

هل أنت روبوت؟

من المرجح أنك قد اضطررت في بعض الأحيان لإثبات أنك إنسان. أكثر من 4.5 مليون موقع ويب يستخدمون reCaptcha لمنع الروبوتات والسكربتات الآلية من الوصول إلى صفحاتهم.

مكافحة البريد العشوائي تساعد في جعل الإنترنت مكانًا أفضل. ومع ذلك، مع كثرة المواقع التي تستخدم خدمة من شركة واحدة، تثار أسئلة حول ما إذا كانت تلك الشركة تعمل في مصلحة المستخدمين.

خاصة عندما تكون تلك الشركة هي Google، التي سبق أن خالفت لوائح الخصوصية في أوروبا.

أدخلت Google مؤخرًا rCaptchaV3، والتي تتخلص من صندوق تأكيد المستخدم، وبدلاً من ذلك تعتمد على جمع كميات هائلة من البيانات وإنشاء ملفات تعريف لكيفية تفاعل الأشخاص مع مواقع الويب.

بدلاً من نقرات الماوس وكيفية تصفحك عبر مواقع الويب، يبدو أن reCaptchaV3 تجمع معلومات يمكن تحديدها شخصيًا، مثل تلك التي تم جمعها أثناء بصمة المتصفح، بالإضافة إلى قراءة الكوكيز المثبتة على متصفحك.

هذا يسمح في الأساس لـ Google بتتبع الأفراد عبر مجموعة واسعة من خصائص الويب غير المرتبطة مباشرة بالشركة. إنها واحدة من تلك الأسئلة – إلى أي مدى تشعر بالراحة في مشاركة معلوماتك مع Google – الأسئلة.

ثغرات التطبيقات

ثغرات التطبيقات هي نقاط ضعف في كود التطبيق يمكن للمهاجمين الاستفادة منها للتسلل إلى الأمان وتسهيل الجرائم السيبرانية.

التطبيقات المحمولة شائعة ويتم تثبيت الملايين منها من قبل مستخدمي الهواتف المحمولة في جميع أنحاء العالم يوميًا. العديد من الهجمات الشائعة تستهدف هذه التطبيقات؛ للأسف، العديد من التطبيقات ليست مبنية بأمان.

التطبيقات المستهدفة تتراوح من ألعاب Facebook حيث يمكن للمطورين الاستفادة من قاعدة مستخدمي Facebook لتسويق تطبيقهم، كما حدث خلال فضيحة كامبريدج أناليتيكا، إلى تطبيقات بسيطة مثل WhatsApp، حيث تم اكتشاف ثغرة تسمح للمهاجمين بزرع برامج مراقبة على أجهزة المستخدمين.

السبيل الوحيد لتقليل تهديد مراقبة الإنترنت نتيجة لثغرات التطبيقات هو استخدام التطبيقات الدنيا – ألغِ أي شيء لا تستخدمه – وتأكد من أن تطبيقاتك مُحدثة.

برامج الخبيثة

برامج الخبيثة هو مصطلح شامل يتضمن الفيروسات وغيرها من البرامج الضارة.

تُضر برامج الخبيثة جميع أجهزة المصابة بالفيروس. العديد من أشكال برامج الخبيثة تُستخدم لمراقبة المستخدمين لسرقة البيانات الشخصية أو السماح للحكومات بالوصول إلى معلومات حول شخص مستهدف.

الحكومة الأمريكية لديها قائمة طويلة من برامج الخبيثة السرية التي تستخدمها للتجسس على المواطنين دون علمهم. مرة أخرى، تظهر هذه الأمور؛ الناس يغضبون لحظيًا وينسون.

فقط ارجع إلى الجزء العلوي من هذه الصفحة وتحقق من الرابط إلى تسريبات إدوارد سنودن لرؤية كل المعلومات حول برامج الخبيثة التي قام بتسريبها في عام 2014.

في حين تنكر الحكومة الأمريكية مراقبة المواطنين، يبدو أن الحكومة الصينية لا تهتم. تم إجبار المسافرين مؤخرًا على تثبيت برامج خبيثة على أجهزتهم تمنح وصولًا إلى كل شيء تقريبًا.

كيفية الاختباء من المراقبة

إذاً، هل تشعر أن هناك شخصًا يراقبك؟

من الصعب جدًا أن نعرف بالتحديد. ولكن هنا بعض الطرق لجعل من الصعب تتبع نشاطك وللحد من تهديد المراقبة عبر الإنترنت:

مراقبة اتصالات الشبكة

يمكنك استخدام خدمة مثل GlassWire لمراقبة الاتصالات بجهاز الكمبيوتر الخاص بك، ولكن إذا كنت تريد حقًا التنقيب بعمق، اتبع التعليمات هنا.

إذا كان لديك موجهًا أكثر تقدمًا من الذي يوفره مزوِّد خدمة الإنترنت الخاص بك، يمكنك إعداد قواعد وحظر للمساعدة في حمايتك، إلى جانب جدار حماية وبرنامج مضاد للفيروسات على الموجه نفسه.

تخلص من Google – استخدم متصفح ومحرك بحث خاص

إذا لم تلاحظ، فإن Google يجمع كمية هائلة من بياناتك.

جوجل مفيد جدًا – البحث، البريد الإلكتروني، التخزين، النسخ الاحتياطي، والعديد من الأشياء الأخرى تُدار من مكان مركزي. ولكن التكلفة هي خصوصيتك. إذا كنت تفضل تجنب ذلك، فكر في تغيير خدماتك.

لذا، أحد الوسائل لزيادة خصوصيتك على الفور هو استخدام متصفحات ومحركات بحث خاصة مصممة صراحة لحماية خصوصيتك بدلاً من تحقيق الربح من تفاصيلك.

استخدم شبكة افتراضية خاصة (VPN)

تحمي شبكة الـ VPN البيانات أثناء انتقالها بين جهازك والإنترنت من خلال تطبيق تشفير قوي يكاد يكون لا يمكن كسره. أقول هنا لأن الوكالة الوطنية للأمن (NSA) تريد محاولة كسرها مرة أخرى، ولا نعرف إذا ما كانوا قادرين على ذلك حتى الآن.

حسب علمنا، فإن تشفير خدمات VPN الأفضل لا يزال لا يمكن كسره.

لذا يتوقف هذا عن أي شخص يرى ما تقوم به من إرسال واستقبال للبيانات. ومع ذلك، يساعدك أيضًا في عدم الكشف عن هويتك عن طريق تغيير عنوان الـ IP الخاص بك إلى عنوان الخادم الذي تم الاتصال به، بحيث يكون مكان تواجدك هناك بشكل فعلي.

وهذا يساعدك على تجنب الرقابة أو المراقبة استنادًا إلى الأنشطة، على الرغم من أنه ليس دائمًا مضمون بالكامل، كما ذكرت بالفعل.

شبكة VPN لا تجعلك مجهولًا على الإنترنت. إنها تضيف ببساطة طبقة حماية تزيد من خصوصيتك بشكل كبير.

تظل طرق أخرى لمطابقة الأنشطة بالمستخدم، مثل بصمات المتصفح وبرامج الخبيثة، فعالة لا تزال عند استخدام VPN.

استخدم برامج مكافحة الفيروسات على هاتفك وكمبيوترك

هل لا يزال الناس يستخدمون برامج مكافحة الفيروسات؟

يجب أن يفعلوا ذلك. بالتأكيد يجب.

يمكن التغلب على أكبر تهديدات الخصوصية عبر الإنترنت من خلال حماية برامج مكافحة البرامج الضارة المحدثة.

تأكد من استخدام برنامج مكافحة فيروسات جودة على جهاز الكمبيوتر والهاتف، وتأكد من تحديثه بشكل متكرر من فضلك.