Profundizando en Ciberseguridad: Todo sobre los Ataques DDoS

Un ataque de Denegación de Servicio Distribuido, o DDoS por sus siglas en inglés, es un tipo de ciberataque que tiene un objetivo claro: perturbar la infraestructura de una empresa e interrumpir sus actividades.

Logra esto enviando una cantidad abrumadora de tráfico hacia sus servidores, redes o servicios.

Si los servidores no están preparados para manejar tal cantidad de tráfico simultáneamente, colapsarán, dejando los sistemas de la empresa congelados mientras el ataque DDoS continúa.

En los siguientes párrafos, explicaré cómo funcionan los ataques DDoS, su impacto y cómo defenderse de ellos, tanto de manera activa como proactiva.

¡Comencemos!

¿Cómo Funciona un Ataque DDoS?

Los ataques DDoS utilizan «botnets» para enviar múltiples solicitudes simultáneas a los servidores de la empresa objetivo en un intento de sobrecargarlos.

Una botnet es esencialmente una red de dispositivos «zombis» (computadoras, dispositivos móviles, laptops, etc.) controlados por el «botmaster» (hacker) después de infectarlos con malware.

Estos dispositivos individuales infectados se llaman «bots» y el botmaster puede controlarlos fácilmente a distancia.

Después de que el botmaster infecta suficientes dispositivos para lanzar un ataque DDoS, envía instrucciones específicas a cada dispositivo, y el ataque puede comenzar.

Así es como sucede todo:

- El hacker se infiltra en 2,000 dispositivos de personas aleatorias que no son conscientes de ello

- El hacker crea una botnet con esos 2,000 dispositivos instalando un malware de control en cada uno

- El hacker selecciona un objetivo para el ataque

- El hacker envía instrucciones específicas a cada dispositivo en la botnet para acceder simultáneamente a la dirección IP de la empresa

- Los servidores del objetivo reciben 2,000 solicitudes simultáneas y colapsan debido a la incapacidad de manejar tantas solicitudes al mismo tiempo

Un infame ataque DDoS se lanzó contra Dyn en octubre de 2016. Dyn controlaba la mayor parte de la infraestructura de DNS de Internet, por lo que el ataque dejó fuera de servicio sitios como Netflix, Twitter, Reddit, CNN y otros en Europa y Estados Unidos.

Se estima que la botnet utilizada en el ataque Dyn estaba compuesta por 100,000 dispositivos, incluyendo dispositivos de IoT (Internet de las cosas) como cámaras digitales y reproductores de DVR.

La fuerza total del ataque de la botnet se estimó en alrededor de 1.2 Tbps (terabytes por segundo), lo que es el doble de potente que cualquier ataque DDoS en la historia.

Tipos de Ataques DDoS

Existen tres tipos de ataques DDoS:

- Ataques de Capa de Aplicación

- Ataques de Protocolo

- Ataques Volumétricos

Los tres tipos de ataques DDoS perturbarán y abrumarán los servidores del objetivo, pero los medios para lograrlo son diferentes.

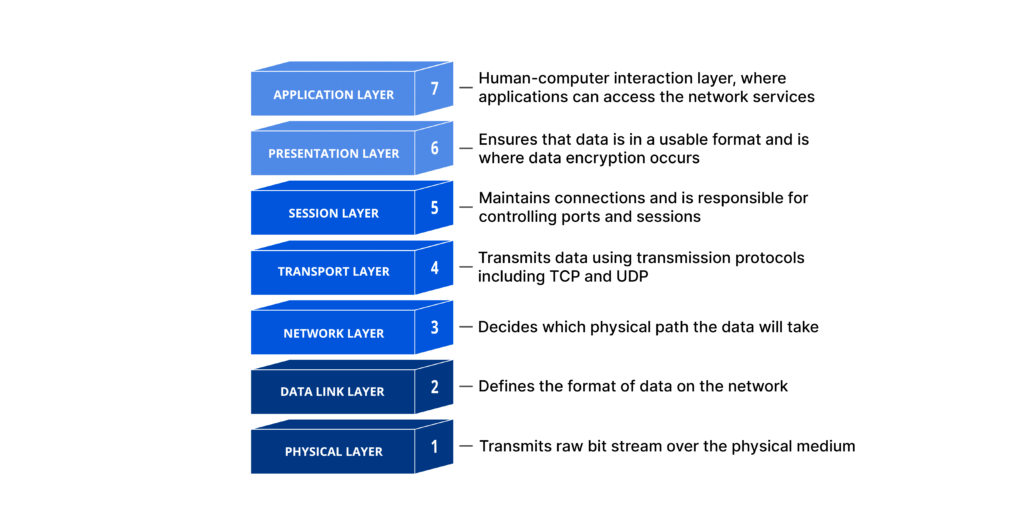

Además, todos los ataques DDoS manipularán la conectividad de la red de alguna manera. Para ayudarte a comprender cómo funcionan las conexiones de red, aquí tienes un útil Modelo OSI.

https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/

Así que, una conexión de red tiene siete capas, y los ataques DDoS manipulan algunas de estas capas para abrumar los servidores.

¡Echemos un vistazo más detenido a los tres tipos de ataques DDoS!

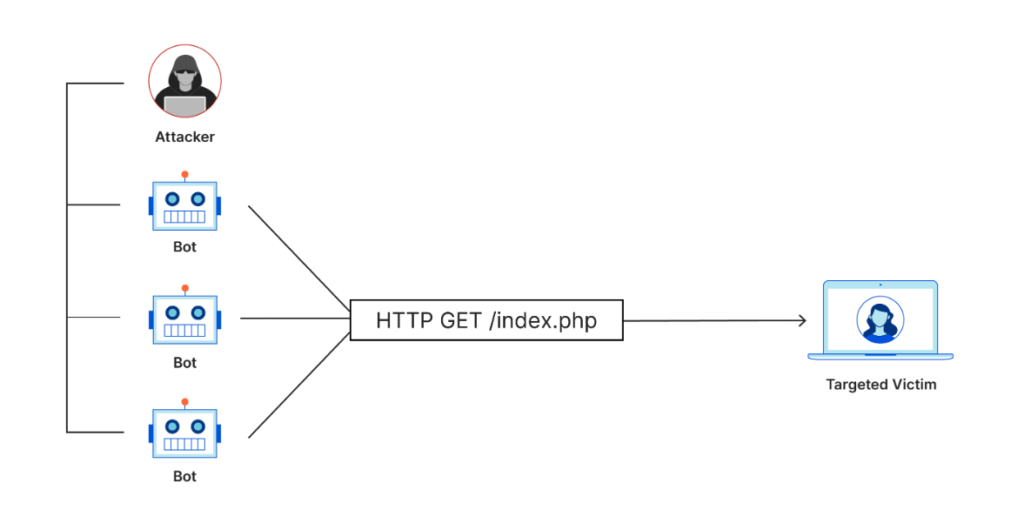

1. Ataques de Capa de Aplicación

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Los ataques DDoS de Capa de Aplicación también se conocen como ataques de Capa 7 porque manipulan la séptima capa en el Modelo OSI anterior (la Capa de Aplicación).

El objetivo de un ataque DDoS de Capa de Aplicación es agotar los recursos de un servidor para que finalmente se bloquee debido a recursos insuficientes.

Por eso, la fuerza del ataque de Capa de Aplicación se mide en RPS o solicitudes por segundo.

El objetivo de este ataque es el lado HTTP de un servidor, más precisamente las páginas web que el servidor genera y entrega como respuesta a las solicitudes HTTP enviadas por el cliente.

El simple acto de cargar una página web parece sencillo para el cliente, pero es un proceso complejo para el servidor. Eso se debe a que debe cargar varios archivos, acceder a bases de datos, ejecutar consultas y luego crear la página web.

Ejemplos de ataques de Capa de Aplicación:

- Instruir a la botnet para abrir la misma página web simultáneamente, realizando múltiples solicitudes HTTP al servidor

- Instruir a la botnet para que actualice la misma página web simultáneamente varias veces

Con tantas solicitudes HTTP para cargar una página web, la capacidad computacional del servidor puede verse abrumada. No tiene los recursos necesarios para satisfacer todas las solicitudes HTTP a la vez, por lo que se bloquea.

¡Así es como funciona un ataque de denegación de servicio a través de un ataque DDoS de Capa de Aplicación!

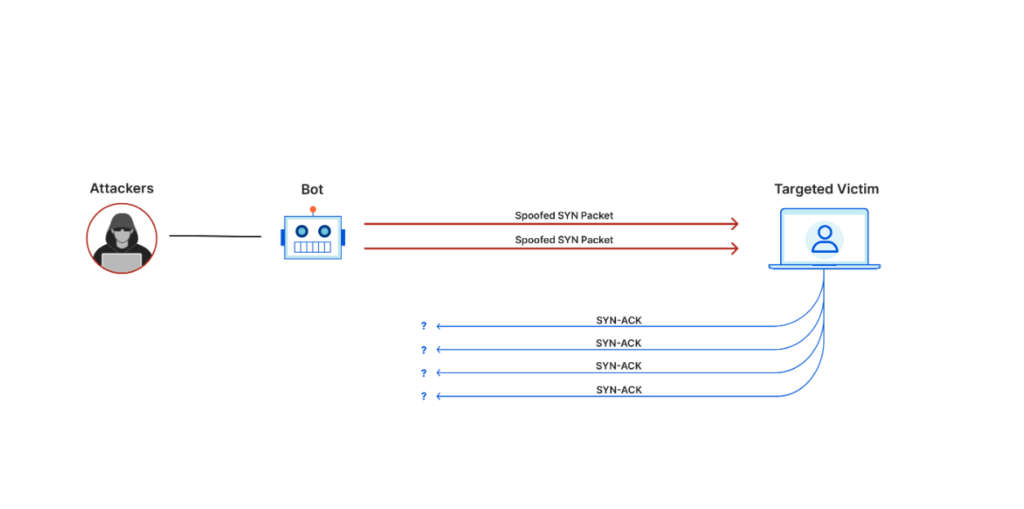

2. Ataques de Protocolo

cloudflare.com/learning/ddos/what-is-a-ddos-attack/

Los ataques DDoS de Protocolo manipulan las capas 3ª y 4ª del modelo de red OSI anterior (las Capas de Red y Transporte).

Estos ataques se miden en paquetes por segundo y se dirigirán a recursos específicos como equilibradores de carga, cortafuegos, enrutadores y otros recursos.

Sin embargo, la idea detrás de los ataques de Protocolo es un poco diferente en comparación con los ataques de Capa de Aplicación.

Mientras que los ataques de Capa de Aplicación se basan en abrumar las solicitudes HTTP para bloquear el servidor, los ataques de Protocolo explotan el apretón de manos TCP involucrado en un intercambio de información de tipo protocolo.

El apretón de manos TCP se basa en tres pasos:

- Paquete SYN enviado por el cliente al servidor o recurso

- Paquete SYN-ACK enviado por el servidor/recurso al cliente

- Paquete ACK enviado de vuelta por el cliente al servidor/recurso

En un ataque de Protocolo, falta el tercer paso. El servidor/recurso víctima no recibe el paquete ACK del cliente (botnet del hacker), por lo que no puede completar la transferencia de datos.

El cliente envía múltiples paquetes TCP SYN utilizando direcciones IP falsificadas al servidor/recurso. El servidor responderá a las solicitudes de conexión y esperará el paquete ACK para completar el apretón de manos, pero nunca llega.

Así que, cada vez se acumulan más solicitudes de conexión sin respuesta, lo que agota los recursos del servidor/recurso objetivo.

3. Ataques Volumétricos

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

El Ataque Volumétrico es la forma más común de ataque DDoS y es a lo que la mayoría de la gente se refiere (inconscientemente) cuando habla de ataques DDoS.

Su fuerza de ataque se mide en bits por segundo o gigabits por segundo (véase el ataque Dyn), y su objetivo es abrumar a un servidor con tráfico y solicitudes.

Este enfoque de fuerza bruta necesita una botnet lo suficientemente grande como para agotar todo el ancho de banda del servidor.

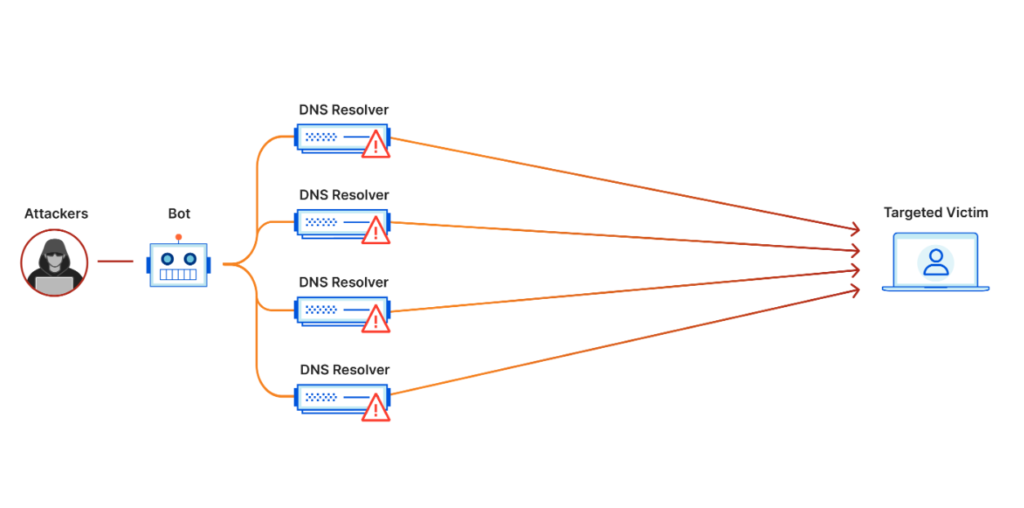

Alternativamente, los hackers pueden usar la amplificación DNS para lograr el mismo resultado de manera más sencilla. Así es cómo:

- El hacker envía varias pequeñas solicitudes DNS utilizando la dirección IP falsificada de la víctima a un servidor DNS

- El servidor DNS responde a la víctima con una respuesta DNS mucho más grande que la enviada por el atacante

- Los servidores de la víctima se abruman eventualmente por la cantidad de tráfico recibido

Entonces, ya sea a través de solicitudes de botnet o amplificación DNS, el Ataque Volumétrico tiene como objetivo abrumar al servidor con solicitudes.

La diferencia entre un Ataque Volumétrico y un Ataque de Capa de Aplicación es que este último es más complejo y requiere acciones más específicas para llevarse a cabo.

Formas de Detectar un Ataque DDoS

Es imposible saber cuándo se lanzará un ataque DDoS. Sin embargo, existen señales de alerta que puedes identificar cuando el ataque está en marcha.

Detectar un ataque DDoS en una etapa temprana puede ayudarte a mitigarlo más rápido, evitando la peor parte del asalto y la denegación de servicio.

Aquí tienes varias formas de identificar un ataque DDoS:

- Un aumento repentino en el tráfico web proveniente de una ubicación o dirección IP única

La mayoría de los ataques DDoS se basan en botnets, que son dispositivos infectados que generalmente se encuentran en la misma área.

Una vez que el botmaster instruye a la botnet para iniciar un ataque DDoS, todos los dispositivos comenzarán a enviar solicitudes constantes a tus servidores.

Esto aparecerá como un pico en tu tráfico proveniente de los mismos dispositivos y área.

- Tiempo de carga lento en tu sitio web

Si notas una lentitud inexplicable en tu sitio web, podría ser porque tus servidores están siendo inundados de solicitudes.

Una vez que el sistema está sobrecargado, se ralentizará, lo que resultará en tiempos de carga más lentos. Esto suele ser la primera señal de alarma que las personas notan durante un ataque DDoS.

- El servidor responde con un error 503

Cuando un ataque DDoS aumenta el tráfico de tu servidor, este a menudo responde con un error 503 no disponible porque no puede manejar tantas solicitudes.

Por lo general, este error desaparecerá una vez que disminuya el volumen de tráfico, pero si no lo hace, es probable que estés lidiando con un ataque DDoS.

Durante un ataque DDoS, el volumen de tráfico nunca disminuye hasta que el hacker decida detener el ataque.

- Disminución del rendimiento del sitio y servicio en la misma red

Los ataques DDoS se dirigirán a la red de Internet de un servidor, por lo que cualquier dispositivo o servicio que utilice esa red funcionará más lentamente.

Esto se debe a que el ancho de banda de la red es limitado y el ataque DDoS consume todo el ancho de banda disponible.

Cualquier servicio que utilice la red se ralentizará o se bloqueará. A menudo, estos servicios subsidiarios muestran las primeras señales de alarma porque son más vulnerables que tus servidores.

- Aumento en el uso de la memoria o la CPU en tu servidor

Los ataques DDoS apuntan a los recursos de un servidor aumentando el uso de su CPU y memoria al borde del colapso.

Ten cuidado con las oleadas en el uso de la CPU o la memoria. Si son repentinas e inexplicables, podría tratarse de un ataque DDoS en su fase inicial.

- Las direcciones de origen del tráfico solicitarán el mismo conjunto de datos después del tiempo de espera de la solicitud

Cuando un cliente solicita un conjunto de datos a través de un servidor DNS, el servidor debe proporcionar esos datos en un período de tiempo determinado.

Durante un ataque DDoS, el servidor está tan abrumado de solicitudes que no puede entregar esos conjuntos de datos dentro del tiempo asignado. Aquí es cuando ocurre un tiempo de espera de la solicitud.

Si el cliente recibe un tiempo de espera de la solicitud, no solicitará los mismos datos durante un tiempo, creyendo que el servidor está fuera de servicio.

Sin embargo, si notas que las mismas direcciones de origen del tráfico solicitan los mismos conjuntos de datos a pesar del tiempo de espera de la solicitud, eso es una señal de alerta.

El tráfico auténtico no se comporta de esta manera. Una vez que recibe un tiempo de espera de la solicitud, no enviará más solicitudes durante un tiempo.

- Un aumento repentino de tráfico a una sola página o servicio

Cuando lanzan un ataque DDoS, los hackers a menudo se centran en algunas páginas o servicios y dirigen la botnet hacia esas páginas.

Entonces, si notas un aumento repentino e inusual en el tráfico que llega a una página o servicio, debería levantar una señal de alerta.

Objetivos Comunes de los Ataques DDoS y Motivaciones

Si bien es cierto que cualquier negocio en línea es un posible objetivo de un ataque DDoS, los hackers suelen centrarse en algunas industrias clave y segmentos de mercado.

Primero, permíteme hablarte sobre las motivaciones más comunes de los ataques DDoS:

- Razones Ideológicas – el hacktivismo no es un fenómeno nuevo y se refiere a los hackers que atacan objetivos que no están de acuerdo con su ideología

- Extorsión – Esta es la razón más común para un ataque DDoS, robar dinero de un objetivo o robar datos valiosos que luego se pueden vender con fines de lucro en la Dark Web

- Conflictos Empresariales – Muchas empresas participan en ataques estratégicos de DDoS contra sus competidores para bloquear sus sitios web y obtener una ventaja

- Ciber Guerra – Los ataques DDoS también son utilizados por gobiernos mundiales contra países enemigos para debilitar su infraestructura

- Aburrimiento – Los ciberdelincuentes, como me gusta llamarlos, envían ataques DDoS aleatorios a objetivos al azar sin un objetivo mayor en mente. Simplemente están aburridos y buscan una descarga de adrenalina

- Manifestaciones – Los ciberdelincuentes a menudo lanzarán ataques DDoS para demostrar la efectividad de sus scripts y motivar a los compradores a adquirir sus servicios

- Venganza – Buscar venganza contra un oponente político, un gobierno o una empresa es muy común, y a menudo se hace a través de ataques DDoS. Los empleados descontentos a menudo recurren a este patrón de ataque cuando tienen un conflicto con su empleador y son despedidos

- Preparación para un Ataque Mayor – Muchos hackers utilizan ataques DDoS como precursores de otros ataques más sofisticados o insidiosos. El objetivo es debilitar la red del objetivo y luego infiltrarse con un ataque paralelo

En los últimos años, ha habido un aumento en los ataques DDoS que son cortos y de alta intensidad, lo que indica que los hackers se están volviendo más eficientes y específicos en sus objetivos.

Ahora que conocemos las motivaciones detrás de los ataques DDoS, echemos un vistazo a los objetivos más comunes hasta 2023:

1. Sector de Software y Tecnología

Según una encuesta de AtlasVPN en junio de 2021, el 65% de todas las organizaciones atacadas por ataques DDoS se encontraban en los EE. UU. y el Reino Unido, y el 83% de ellas pertenecía a los sectores de Internet y Computación.

Las empresas de tecnología basada en SaaS, tecnología basada en la nube y otras organizaciones tecnológicas son los objetivos más comunes de los ataques DDoS en todo el mundo.

Los ataques de reflexión y amplificación DNS y NTP fueron los vectores de ataque más utilizados, con un 33% y un 26% de uso, mientras que las inundaciones SYN y las inundaciones UDP representaron el 22% y el 27% de los ataques.

La razón por la que el sector tecnológico es el objetivo preferido de los ataques DDoS es la interconexión de la industria.

Las empresas tecnológicas incluyen proveedores de alojamiento, proveedores de servicios de Internet, SaaS y empresas basadas en la nube utilizadas por una multitud de otras empresas y servicios.

Atacar a los proveedores de servicios afectará automáticamente a los clientes downstream también, en una reacción en cadena de proporciones crecientes.

2. Sector Financiero

El sector financiero es la segunda industria más atacada por los ataques DDoS en todo el mundo. La razón es simple: dinero.

Bancos, agencias de préstamos, compañías de crédito y todas las organizaciones relacionadas con el dinero son objetivos principales para los hackers debido a las ganancias potenciales involucradas.

A menudo, los ataques DDoS contra empresas financieras van seguidos de otros ataques como ransomware, malware o ataques de phishing.

Las plataformas de criptomonedas han experimentado un aumento masivo en los ataques DDoS del 600%, con un aumento del 15% en los ataques DDoS de HHTP.

También ha habido un aumento en la complejidad de los ataques DDoS lanzados contra las compañías de criptomonedas, probablemente debido a las crecientes medidas de ciberseguridad que utilizan.

3. Sector de Servicios de Información

El sector de la información incluye a todas las empresas u organizaciones que agregan información de alguna manera.

Estas empresas producen o procesan información. Y la información tiene valor en la Dark Web, como sabemos muy bien.

No es sorprendente que este sector sea el tercero más atacado por los ataques DDoS en el mundo. Una vez que los hackers obtienen datos personales o de IP, pueden venderlos con fines de lucro sin ser rastreados por las autoridades.

Además, la cantidad de información en el mundo está creciendo constantemente porque más personas utilizan Internet, se crean más tecnologías y hay más formas de utilizar Internet.

Naturalmente, los hackers redoblarán su enfoque en esta industria en el futuro previsible.

4. Sector de Videojuegos

Akamai Technologies, que es la empresa de ciberseguridad y computación en la nube más reputada del mundo, informó en 2022 que los ataques DDoS contra la industria de los videojuegos se habían duplicado en el último año.

El informe afirma que la industria de los videojuegos es el objetivo del 37% de todos los ataques DDoS. Esto probablemente se deba al cambio a los juegos en la nube, que crea nuevas vectores de ataque para los atacantes.

Las microtransacciones también se han vuelto más populares, lo que es un objetivo de ataque muy atractivo para los hackers.

Jonathan Singer, Estratega Senior de Akamai, informó que «A medida que la actividad de juego ha aumentado y evolucionado, también lo ha hecho el valor de perturbarla a través de ciberataques. Además, con la expansión de la industria hacia los juegos en la nube, se han abierto nuevas superficies de amenaza para los atacantes al traer nuevos jugadores que son objetivos principales para los actores maliciosos.»

La industria de los videojuegos también está poblada por audiencias más jóvenes que son menos conscientes de los riesgos de ciberseguridad y son fácilmente manipulables.

¿Cómo se Esconden los Atacantes de DDoS?

Para asegurarse de que sus ataques sean lo más efectivos posible, los hackers intentarán evitar ser detectados y ocultar sus rastros al lanzar un ataque DDoS.

Así es cómo lo hacen:

1. Suplantación

Según Forcepoint, «La suplantación es el acto de disfrazar una comunicación de una fuente desconocida como si proviniera de una fuente conocida y de confianza«.

Los hackers de DDoS suplantarán las direcciones de origen y destino a través de redes IPv4, que son más vulnerables que IPv6.

Los actores maliciosos forjarán paquetes con direcciones de origen ficticias, lo que les permitirá manipular dispositivos legítimos para que respondan a estos paquetes de buena fe.

Los hackers enviarán millones de respuestas al host víctima, aunque el dispositivo host nunca solicitó estas respuestas.

Esto se debe a que las respuestas parecen legítimas debido a las direcciones de origen y destino falsificadas.

Esa es la idea principal.

2. Reflexión

Los atacantes de DDoS utilizarán múltiples servidores (DNS, NTP o SNMP) para ocultar sus identidades ante la víctima.

Los servicios de Internet como el Sistema de Nombres de Dominio y la Gestión Simple de Redes hacen que sea difícil para las víctimas identificar el origen del ataque o las identidades de los atacantes.

Esto se debe a que estos servidores no registran las actividades de las personas en estos servidores.

Esta política de no registro generalmente es algo bueno, ya que no deseas que nadie siga tus actividades en línea.

Pero esto también significa que los hackers tienen más margen de maniobra en la escala de los ataques que realizan debido a lo fácil que es mantenerse en el anonimato.

3. Amplificación

He mencionado la amplificación anteriormente como el factor impulsor detrás de los Ataques Volumétricos. Lo que no dije es que la amplificación también es eficaz para ocultar los rastros del atacante.

El hacker no envía un paquete directamente a la víctima, sino que «convence» a un servicio legítimo para que envíe cientos y miles de respuestas a la red/servidor de la víctima.

Es un método de ataque indirecto que mantiene al hacker en el anonimato en todo momento.

¿Cuánto Duran los Ataques DDoS?

Según un informe de SecureList en 2019, el 81.86% de todos los ataques DDoS duraron menos de 4 horas.

Es muy poco común que un ataque DDoS dure más de unas pocas horas, pero ha habido casos de ataques que duraron varios días.

El ataque DDoS más grande registrado duró 509 horas (casi 21 días) y ocurrió en 2019, según informó Kaspersky.

Permíteme mostrarte la distribución de los ataques DDoS por duración en el tercer y cuarto trimestre de 2019, según un estudio de SecureList:

| Duración | Porcentaje de Ataques DDoS |

| Menos o Igual a 4 Horas | 84.42% en el Tercer Trimestre de 2019 81.86% en el Cuarto Trimestre de 2019 |

| Entre 5-9 Horas | 8.22% en el Tercer Trimestre de 2019 10.19% en el Cuarto Trimestre de 2019% |

| Entre 10-19 Horas | 4.13% en el Tercer Trimestre de 2019 5.33% en el Cuarto Trimestre de 2019 |

| Entre 20-49 Horas | 2.19% en el Tercer Trimestre de 2019 2.05% en el Cuarto Trimestre de 2019 |

| Entre 50-99 Horas | 0.8% en el Tercer Trimestre de 2019 0.36% en el Cuarto Trimestre de 2019 |

| Entre 100-139 Horas | 0.12% en el Tercer Trimestre de 2019 0.14% en el Cuarto Trimestre de 2019 |

| Igual o Más de 140 Horas | 0.12% en el Tercer Trimestre de 2019 0.08% en el Cuarto Trimestre de 2019 |

Parece que hubo un aumento en la duración de los ataques DDoS desde el tercer trimestre hasta el cuarto trimestre de 2019. El número de ataques DDoS con una duración de menos de o igual a 4 horas disminuyó alrededor del 3%.

Los ataques DDoS con duraciones más largas aumentaron. El mismo informe menciona que en el cuarto trimestre de 2019, hubo tres ataques DDoS que duraron más de 20 días, mientras que en el tercer trimestre de 2019, ni siquiera un ataque duró más de 12 horas.

Aquí tienes el mismo informe para el segundo y tercer trimestre de 2022:

| Duración | Porcentaje de Ataques DDoS |

| Menos o Igual a 4 Horas | 95.42% en el Segundo Trimestre de 2022 94.29% en el Tercer Trimestre de 2012 |

| Entre 5-9 Horas | 3.36% en el Segundo Trimestre de 2022 3.16% en el Tercer Trimestre de 2012 |

| Entre 10-19 Horas | 0.92% en el Segundo Trimestre de 2022 1.60% en el Tercer Trimestre de 2012 |

| Entre 20-49 Horas | 0.24% en el Segundo Trimestre de 2022 0.75% en el Tercer Trimestre de 2012 |

| Entre 50-99 Horas | 0.05% en el Segundo Trimestre de 2022 0.14% en el Tercer Trimestre de 2012 |

| Entre 100-139 Horas | 0% en el Segundo Trimestre de 2022 0.14% en el Tercer Trimestre de 2012 |

| Igual o Más de 140 Horas | 0.01% en el Segundo Trimestre de 2022 0.01% en el Tercer Trimestre de 2012 |

Parece que en 2022, la duración de los ataques DDoS ha disminuido, con casi el 95% de ellos durando menos de cuatro horas en el tercer trimestre de 2022.

Menos del 0.01% de todos los ataques DDoS en 2022 duran igual o más de 140 horas, y casi la misma historia se repite para los ataques DDoS que duran de 100 a 139 horas.

Sin embargo, esto no necesariamente es una buena noticia. Aunque la duración de los ataques DDoS ha disminuido, su número ha aumentado.

La Geografía de los Ataques DDoS

Los ataques DDoS no son aleatorios desde el punto de vista geográfico. Se dirigen a ciertos países porque ahí es donde se encuentran las mayores ganancias.

Echemos un vistazo a los países que han sido más atacados por ataques DDoS en el segundo trimestre de 2022 y el tercer trimestre de 2022:

| País | Porcentaje de Ataques DDoS |

| Estados Unidos | 45.95% en el segundo trimestre de 2022 39.60% en el tercer trimestre de 2012 |

| China Continental | 7.67% en el segundo trimestre de 2022 13.98% en el tercer trimestre de 2012 |

| Alemania | 6.47% en el segundo trimestre de 2022 5.07% en el tercer trimestre de 2012 |

| Francia | 4.60% en el segundo trimestre de 2022 4.81% en el tercer trimestre de 2012 |

| Hong Kong | 1.75% en el segundo trimestre de 2022 4.62% en el tercer trimestre de 2012 |

| Brasil | 3.20% en el segundo trimestre de 2022 4.19% en el tercer trimestre de 2012 |

| Canadá | 3.57% en el segundo trimestre de 2022 4.10% en el tercer trimestre de 2012 |

| Gran Bretaña | 3.51% en el segundo trimestre de 2022 3.02% en el tercer trimestre de 2012 |

| Singapur | 2.90% en el segundo trimestre de 2022 2.13% en el tercer trimestre de 2012 |

| Países Bajos | 2.91% en el segundo trimestre de 2022 2.06% en el tercer trimestre de 2012 |

| Otro | 17.47% en el segundo trimestre de 2012 16.42% en el tercer trimestre de 2022 |

La mayoría de los ataques DDoS se dirigen a los Estados Unidos (39.60% en el tercer trimestre de 2022), pero ha habido una disminución del 6% en los ataques contra los Estados Unidos entre el segundo y el tercer trimestre de 2022.

En cambio, los ataques contra China Continental casi se duplicaron, lo que indica un cambio en los intereses de los actores de amenazas, tal vez.

Ahora, déjame mostrarte la distribución de los objetivos únicos de ataques DDoS por país en el segundo y tercer trimestre de 2022:

| País | Porcentaje de Ataques DDoS Únicos |

| Estados Unidos | 45.25% en el segundo trimestre de 2022 39.61% en el tercer trimestre de 2012 |

| China Continental | 7.91% en el segundo trimestre de 2022 12.41% en el tercer trimestre de 2012 |

| Alemania | 6.64% en el segundo trimestre de 2022 5.28% en el tercer trimestre de 2012 |

| Francia | 4.42% en el segundo trimestre de 2022 4.79% en el tercer trimestre de 2012 |

| Hong Kong | 2.01% en el segundo trimestre de 2022 4.36% en el tercer trimestre de 2012 |

| Canadá | 2.97% en el segundo trimestre de 2022 3.21% en el tercer trimestre de 2012 |

| Gran Bretaña | 3.77% en el segundo trimestre de 2022 2.96% en el tercer trimestre de 2012 |

| Singapur | 3.22% en el segundo trimestre de 2022 2.11% en el tercer trimestre de 2012 |

| Polonia | 1.37% en el segundo trimestre de 2022 2% en el tercer trimestre de 2012 |

| Otro | 21.26% en el segundo trimestre de 2022 18.90% en el tercer trimestre de 2012 |

Los Estados Unidos siguen liderando la lista en términos de objetivos únicos de ataques DDoS, pero las estadísticas muestran una perspectiva positiva entre el segundo y tercer trimestre de 2022.

China muestra el mismo aumento sustancial en objetivos únicos que en ataques totales, lo que supone una distinción importante.

Más empresas con sede en China han sido afectadas por ataques DDoS en lugar de que más ataques DDoS se dirijan contra los mismos objetivos.

DDoS vs. Ataques DoS: Distinciones Importantes

Los ataques DDoS y los ataques DoS no son lo mismo. Aunque el objetivo final es el mismo, inundar el servidor de la víctima con tráfico para sobrecargarlo, los métodos utilizados son diferentes.

Mientras que los ataques DDoS se basan en múltiples computadoras inundando un único recurso objetivo, los ataques DoS son uno a uno, lo que significa que un solo sistema ataca a otro sistema.

En esencia, los ataques DDoS son de muchos contra uno, mientras que los ataques DoS son uno a uno.

Sin embargo, existen otras diferencias clave entre ambos:

- Facilidad de detección y mitigación – Los ataques DoS son más fáciles de detectar y protegerse contra ellos porque provienen de una única fuente. Los ataques DDoS se distribuyen entre múltiples fuentes, lo que los hace más difíciles de detectar o mitigar.

- Velocidad del ataque – Los ataques DoS son más lentos que los ataques DDoS porque es más rápido lanzar un ataque desde múltiples fuentes. La mayor velocidad de ataque dificulta la detección y la mitigación.

- Volumen de tráfico – Los ataques DDoS pueden enviar mucho más tráfico al servidor de la víctima porque emplean múltiples dispositivos para enviar tráfico simultáneamente. Los ataques DoS utilizan una sola máquina que puede enviar tráfico limitado, lo que hace que estos ataques sean menos efectivos.

- Escala del daño infligido – Cuanta más cantidad de tráfico se envía de una vez, más efectivo es un ataque DDoS. Y dado que los ataques DDoS envían más tráfico, esto los hace más destructivos y difíciles de mitigar que los ataques DoS.

- Método de ejecución – Los ataques DoS utilizan un script o una herramienta para lanzar el ataque desde un solo dispositivo. Los ataques DDoS coordinan varios bots (dispositivos infectados), creando una botnet que el hacker controla a través de un centro de comando y control. Por lo tanto, los ataques DDoS son más intrincados de llevar a cabo.

- Facilidad para rastrear la fuente del ataque – Los ataques DDoS son mucho más difíciles de rastrear debido a la botnet (múltiples dispositivos) utilizada en el ataque. Los ataques DoS utilizan un solo dispositivo, lo que los hace mucho más fáciles de rastrear.

Es bastante claro que los ataques DDoS son la forma más fuerte y peligrosa de los ataques DoS. Requieren más recursos y más conocimientos técnicos, pero tienen capacidades de ataque superiores.

Impacto de los Ataques DDoS

Los ataques DDoS pueden tener un impacto significativo en la productividad y el rendimiento de una empresa de muchas maneras, incluyendo:

- Pérdida de Ingresos

Cuando una empresa sufre un ataque DDoS, hay un tiempo de inactividad, los empleados no pueden acceder a ciertos servicios y la producción se detiene por completo.

Un período de tiempo de inactividad total puede significar la pérdida de decenas de miles de dólares para las empresas del sector financiero, por ejemplo, pero cualquier empresa que ofrezca un servicio en línea perderá ingresos, en esencia.

Según un informe de Statista publicado en 2019, el 25% de las empresas a nivel global estaban perdiendo entre $301,000 y $400,000 por hora de tiempo de inactividad en 2020.

Y el 17% de todas las empresas estaban perdiendo más de $5 millones por hora de tiempo de inactividad, lo cual es una suma asombrosa.

- Pérdida de Productividad

Incluso si la producción no se detiene por completo durante un ataque DDoS, la productividad seguirá siendo impactada de manera negativa.

Si ciertas aplicaciones o servicios se vuelven inaccesibles, los empleados no podrán trabajar eficientemente, por lo que seguirá habiendo un grado de tiempo de inactividad.

Los propietarios de negocios pueden considerar el costo por hora de tiempo de inactividad de los empleados en caso de que ocurra un ataque DDoS.

- Costos de Remediación de Daños

Cuando un ataque DDoS golpea, casi siempre causa daño a sistemas, servicios y afecta el rendimiento. La recuperación del sistema, los costos laborales, los costos de horas extras, la contratación de consultores externos para evaluar los daños causados por el DDoS, todos estos son costos de remediación de daños.

Las consecuencias de un ataque DDoS pueden, de hecho, afectar más allá del departamento de TI y los sistemas. Puede afectar a las relaciones públicas, a los equipos de atención al cliente para responder a quejas de los clientes y a otros sistemas correlacionados.

- Daño a la Reputación

Muchas empresas e industrias (Salud, Alojamiento, Finanzas, etc.) sufrirán daños en su reputación cuando sean víctimas de un ataque DDoS. El público perderá la confianza en la capacidad de la empresa para proteger sus datos personales y ofrecer servicios de calidad consistentes.

Estos servicios deben estar disponibles de manera constante, o de lo contrario, los clientes dejarán malas reseñas y difundirán comentarios en las redes sociales, dañando la reputación de la empresa.

Los ataques DDoS crean un período de tiempo de inactividad que puede durar desde unas pocas horas hasta varios días, si el ataque es particularmente severo. Si esto ocurre con suficiente frecuencia, dejará la reputación de la empresa en ruinas.

- Daño en la Participación de Mercado

Las empresas públicas también deben preservar su participación en el mercado para seguir siendo atractivas para los inversionistas y mantener contentos a los accionistas. El tiempo de inactividad constante debido a los ataques DDoS sin duda perjudicará esa participación en el mercado.

- Posibles Costos de Rescate

Si bien el ransomware es diferente de los ataques DDoS, en los últimos años los hackers han comenzado a combinar ambos ataques.

Primero lanzan un ataque DDoS y exigen un rescate a cambio de detener el ataque DDoS y restaurar la funcionalidad de la empresa.

O primero envían una demanda de rescate y amenazan con lanzar un ataque DDoS si no se les paga.

Los ataques DDoS pueden ser muy destructivos, dependiendo del sistema de seguridad de la víctima, la industria, la sofisticación del ataque y otros factores.

Desde pérdidas de productividad hasta caídas en la participación en el mercado y daños masivos en la reputación, las empresas afectadas por ataques DDoS tienen mucho trabajo de remediación para recuperarse.

La ciberseguridad podría ayudar a mitigar la mayoría de estos problemas al cubrir la mayoría de estos costos. Sin duda, vale la pena considerarla para las empresas que operan en industrias de alto riesgo.

Cómo Prevenir un Ataque DDoS en 6 Pasos

Aunque los ataques DDoS ocurren inesperadamente, existen formas de protegerse contra ellos antes de que ocurran.

Permíteme darte un resumen de estos 6 métodos de prevención:

1. Reducir la Superficie de Ataque

Los ataques DDoS son más devastadores cuanto más grande es la superficie de ataque. Por lo tanto, limitar esta superficie mitigará la mayoría del impacto de un ataque DDoS en tus servidores. También te permite implementar salvaguardias de seguridad de manera más eficiente debido a la segmentación de la red.

Debes minimizar los posibles puntos de ataque evitando exponer tus recursos a aplicaciones, protocolos o puertos desconocidos u obsoletos.

También debes utilizar Balanceadores de Carga, Redes de Distribución de Contenido y Listas de Control de Acceso (o firewalls) para controlar el tráfico que llega a tus servidores y aplicaciones.

2. Obtener Redundancia de Red

Los ataques DDoS funcionan sobrecargando tu capacidad de red con grandes volúmenes de tráfico. En consecuencia, si tienes mucha conectividad a Internet sin usar y redundante, los ataques DDoS no funcionarán.

Aumentar la capacidad de ancho de banda (tránsito) y la capacidad del servidor mejorará sustancialmente tus posibilidades de evitar un ataque DDoS.

Tu proveedor de alojamiento gestiona la capacidad de tu ancho de banda, así que habla con ellos y exige una conectividad a Internet más redundante.

En cuanto a la capacidad del servidor, debes utilizar redes mejoradas y interfaces de red extensas que permitan utilizar mayores volúmenes de recursos a la vez.

Los balanceadores de carga (mencionados anteriormente) son otra excelente solución para monitorear y cambiar la carga de recursos de manera fluida para evitar sobrecargar un sistema en particular.

3. Monitoreo Activo de Amenazas

No hay escapatoria a una actitud proactiva cuando se trata de prevenir ataques DDoS. Debes emplear un monitoreo constante de registros para identificar cualquier patrón de tráfico de red extraño en una etapa temprana.

Incrementos extraños en el tráfico, actividades de red inusuales, solicitudes o bloqueos de IP anómalos, todo esto puede identificarse de antemano.

Tener más tiempo para prepararse antes de que comience un ataque DDoS marca la diferencia entre una interrupción total y una mitigación de daños controlada.

4. Utiliza una Red de Distribución de Contenido

Almacenar recursos con una Red de Distribución de Contenido reducirá el número de solicitudes en el servidor de origen. Esto disminuirá la posibilidad de sobrecarga durante un ataque DDoS.

Esta estrategia a menudo es pasada por alto por los webmasters y propietarios de negocios, pero es una solución sencilla que te ayudará mucho a prevenir ataques DDoS.

5. Limitación de Tasa

Con la Limitación de Tasa, puedes limitar la cantidad de tráfico de red que pasa por tu red en un período de tiempo determinado.

Los servidores web serán más resistentes a los ataques DDoS y a las solicitudes masivas de direcciones IP específicas. La Limitación de Tasa es especialmente útil contra botnets que inundarán un punto final específico con muchas solicitudes simultáneas.

6. Muévete a la Nube

Escalar tu negocio a la nube mitigará la mayoría de los ataques DDoS porque la nube tiene más ancho de banda para trabajar. Ya no dependes de recursos locales limitados, sino de recursos basados en la nube que pueden ser mucho más grandes.

Un proveedor de alojamiento basado en la nube como CloudFlare puede reducir significativamente el riesgo de ataques DDoS a través de sus sistemas. Estas empresas suelen tener protección anti-DDoS en su lugar, también.

Estos seis métodos de prevención deberían ayudarte a evitar la mayoría de los ataques DDoS antes de que tengan la oportunidad de afectar a tu negocio.

Como siempre, la precaución y la prevención son clave para mantenerse vivo en cualquier industria en línea.

Cómo Responder a un Ataque DDoS

Ya hemos visto lo destructivos que son los ataques DDoS, y he hablado sobre los métodos de prevención.

Pero, ¿qué sucede si, a pesar de tus esfuerzos, tus servidores aún son víctimas de un sofisticado ciberataque DDoS? ¿Cómo respondes de la manera más efectiva posible?

Eso es lo que estoy aquí para explicarte. Aquí tienes los 4 métodos de respuesta más efectivos cuando sufres un ataque DDoS:

1. Sigue los Procedimientos Establecidos

Cuando un ataque DDoS afecta a los servidores, cada miembro relevante del equipo debe seguir los procedimientos establecidos:

- ¿Quién recibe la notificación del DDoS?

Debe haber un gerente de seguridad encargado de formular el plan de respuesta y coordinar a todos los demás en la mitigación del ataque DDoS.

Quien note el ataque DDoS debe notificar al gerente de seguridad o a la persona encargada de la mitigación del DDoS.

- Verifica el ataque DDoS

El siguiente paso es determinar si la crisis actual es realmente un ataque DDoS o simplemente un flujo de tráfico inusual durante un período comercial ocupado.

Cualquier procedimiento de escalada se detendrá hasta que alguien con suficiente conocimiento en ciberseguridad tome esta determinación.

- Implementa los Procedimientos de Escalada

Una vez que determines que estás lidiando con un ataque DDoS, debes implementar los procedimientos de escalada.

Por ejemplo, podrías desviar el tráfico a centros de depuración, implementar limitación de velocidad y filtrado de tráfico para mitigar el impacto.

El siguiente paso es identificar las direcciones IP atacantes y bloquearlas para detener el ataque DDoS.

Finalmente, restaura las operaciones de tu red una vez que hayas contenido completamente el ataque DDoS y aprende de la experiencia.

2. Implementa la Limitación de Velocidad

Según Imperva, «La limitación de velocidad es una técnica para limitar el tráfico de red y evitar que los usuarios agoten los recursos del sistema«.

Es uno de los mejores métodos de mitigación contra ataques de Denegación de Servicio (DoS) y DDoS, y muchas API lo tienen implementado por defecto.

Una vez que la API detecta que un cliente realiza demasiadas llamadas y envía demasiadas solicitudes, lo reducirá o bloqueará temporalmente.

Existen tres tipos de límites de velocidad:

- Límites de Velocidad de Usuario – rastrea la dirección IP del usuario y la bloquea si realiza demasiadas solicitudes en un período de tiempo determinado. Este es el método de limitación de velocidad más utilizado en la industria.

- Límites de Velocidad Geográfica – rastrea la ubicación geográfica de los usuarios y les establece un límite de velocidad. Esto es especialmente útil cuando tienes datos de comportamiento de usuarios en una región específica y sabes cuándo están más activos o menos activos.

- Límites de Velocidad del Servidor – puedes establecer límites de velocidad específicos para cualquier servidor, si sabes que algunos servidores se utilizan con más frecuencia que otros.

La limitación de velocidad actúa tanto como procedimiento de prevención como de mitigación para los ataques DDoS, ya que una vez que comienza el ataque DDoS, puedes cambiar los protocolos de limitación de velocidad en función de las condiciones del ataque actual.

3. Agrega Nuevos Servidores para Mitigar la Sobrecarga

Una vez que sufres un ataque DDoS, no tienes mucho tiempo para actuar. Una de las primeras cosas que debes hacer es agregar nuevos servidores para distribuir la carga de tráfico.

Esto reducirá la posibilidad de que cualquier servidor se sobrecargue y cierre los sistemas. Por eso, debes tener redundancia de red y servidores de repuesto que no utilices.

Si bien esto no detiene el ataque DDoS, preserva tu sistema y te mantiene operativo hasta que puedas bloquear las direcciones IP invasoras.

4. Cambia a una Nueva Dirección IP

Otra solución (temporal) para un ataque DDoS es migrar el tráfico legítimo a otra dirección IP para preservar la funcionalidad del negocio y evitar un cierre completo.

Este es un proceso económico que te dará tiempo para implementar otros métodos de mitigación más a largo plazo.

Eventualmente, los atacantes encontrarán la nueva dirección IP y comenzarán a inundarla con solicitudes, así que no esperes que este breve respiro dure mucho.

La migración a una nueva dirección IP también puede ser difícil desde una perspectiva organizativa. Deberás hacer algunos cambios internos para acomodar los recursos trasladados a la nueva dirección IP.

Conclusión

Los ataques DDoS son uno de los ciberataques más comunes en 2023, y se han convertido en una amenaza más grande de lo que a ninguno de nosotros nos gustaría admitir.

Cada vez más empresas son víctimas de ataques DDoS, y los hackers se están volviendo más sofisticados.

La ciberseguridad tiene una oportunidad de lucha, pero debe implementarse de la manera adecuada. ¡Nada de errores, ni atajos, ni esperar lo mejor!

La conciencia de seguridad debe ser la máxima prioridad para cualquier empresa en línea, sin importar la industria.

Los empleados deben ser capaces de identificar con precisión las señales de advertencia de los ataques DDoS y actuar en consecuencia para mitigarlos de manera efectiva.

En cualquier caso, las empresas necesitan cambiar su enfoque si esperan mantenerse a flote en el ecosistema actual. El cibercrimen está en su punto más alto y la ciberseguridad ya no es una opción, ¡sino una necesidad!

Conclusión

The Guardian – Ataque DDoS que Interrumpió Internet Fue el Más Grande de su Tipo en la Historia, Según Expertos

CloudFlare – ¿Qué es el Modelo OSI?

GeeksForGeeks – Modelo de Saludo de Tres Pasos TCP

eSecurityPlanet – Cómo Saber si Has Sido Víctima de un Ataque DDoS: 5 Señales de un Ataque DDoS

Imperva – Ataques DDoS

PropertyCasualty360 – 5 Industrias Más Atacadas por Ataques DDoS

AtlasVPN – El 65% de Todos los Ataques DDoS se Dirigen a Estados Unidos y el Reino Unido

Blog Cloudflare – Informe de Amenazas DDoS para el Segundo Trimestre de 2023

Akamai – La Investigación de Akamai Muestra que los Ataques a Empresas de Juegos se Han Más que Duplicado en el Último Año

Comptia – ¿Qué es un Ataque DDoS y Cómo Funciona?

ForcePoint – ¿Qué es el Spoofing?

SecureList – Ataques DDoS en el Cuarto Trimestre de 2019

Kasperski – Los Ataques DDoS Aumentaron un 18% en el Segundo Trimestre en Comparación con 2018

SecureList – Ataques DDoS en el Tercer Trimestre de 2022

Fortinet – Ataque DoS vs. Ataque DDoS

Corero – Los Impactos Dañinos de los Ataques DDoS

Statista – Costo Promedio por Hora de Inactividad de los Servidores Empresariales en Todo el Mundo en 2019

Privacy Affairs – ¿Qué es el Seguro Cibernético y Cómo Impacta en el Cibercrimen?

Cloudflare – Cómo Prevenir Ataques DDoS | Métodos y Herramientas

SecurityScoreCard – Beneficios de la Monitorización Continua de Cumplimiento en la Nube

Red Button – Cómo Identificar y Responder a un Ataque de Red DDoS

Imperva – Limitación de Velocidad