Protección contra ransomware 101: Todo lo que necesitas saber

Esta guía explicará qué es el ransomware y cómo puedes protegerte y evitar convertirte en una víctima de ransomware.

Si es atacado, exige un rescate a la víctima para descifrar los archivos y restaurar el sistema a su estado original. Le da a la víctima instrucciones para pagar el rescate, a menudo una gran cantidad de dinero que debe pagarse como transacciones de bitcoin no rastreables.

Si la víctima no cumple con las reglas, incluso puede ser amenazada por ellos para filtrar los datos sensibles a terceros con fines ilegales.

El ransomware está en todo el mundo, evolucionando con nuevas variantes con frecuencia. Cualquier sistema informático que no tenga medidas preventivas adecuadas es vulnerable a ataques de ransomware.

¿Cómo funciona el Ransomware?

Los atacantes del ransomware planifican la ejecución identificando posibles víctimas, recopilando su información y analizando las vulnerabilidades de seguridad de las computadoras y redes de las víctimas.

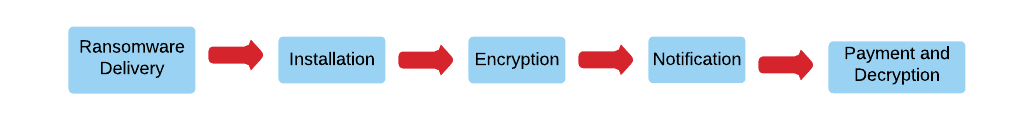

Por lo general, el ransomware pasa por 5 fases, desde la infección hasta el descifrado, que explicaremos con más detalle.

1. Entrega del ransomware

Para que el ransomware entre en un sistema, los atacantes deben manipular a la víctima para que ejecute una cierta acción. Hay varias vías de entrada que los atacantes utilizan para este propósito.

Primero, los atacantes idean cómo se entrega el ransomware en el sistema objetivo. Primero, los atacantes planifican cómo se entrega el ransomware en el sistema objetivo.

¿Cómo se entrega el ransomware en un sistema?

| Método de entrega de Ransomware | ¿Cómo se entrega el ransomware a través de este método? |

| Phishing | Las víctimas reciben correos electrónicos o mensajes en chats de redes sociales con un enlace malicioso o un archivo adjunto como un documento pdf que parece inofensivo. Una vez que el usuario hace clic en el enlace o abre el archivo adjunto, el ransomware se entrega en el sistema. |

| Spear Phishing | Los atacantes que se disfrazan como fuentes confiables envían correos electrónicos maliciosos a individuos o empresas específicas. Utilizan mensajes personalizados para persuadir astutamente a la víctima para que ejecute la acción e inyecte el ransomware. Por ejemplo, el remitente puede estar disfrazado como tu mesa de ayuda pidiéndote que cambies la contraseña si no perderás el acceso. Incluso la persona más informada podría ser víctima de tales correos electrónicos. |

| Descargas drive-by | Los atacantes comprometen una página web utilizando “kits de explotación” que incrustan códigos maliciosos. Cuando la víctima visita esa página, el código malicioso se ejecuta y escanea silenciosamente el dispositivo visitante para identificar cualquier brecha de seguridad. Si se encuentra, los kits de explotación lanzan el exploit y descargan el ransomware. |

| Medios extraíbles | Los USB pueden venir como regalos promocionales que pueden contener ransomware dentro de ellos. Una vez conectado a un dispositivo, el ransomware se implementará en la computadora. |

| Puertos expuestos del protocolo de escritorio remoto (RDP) | Una vez que los puertos RDP están abiertos a Internet, son vulnerables a los ciberataques. Los atacantes escanean puertos RDP expuestos y utilizan credenciales robadas para iniciar sesión. Una vez que obtiene acceso, deshabilita los sistemas de seguridad y entrega la carga útil del ransomware. |

2. Instalación y ejecución

Después de que el ransomware se entrega en un sistema, comienza la instalación y ejecución. Durante esta fase, identificará archivos de respaldo en el sistema para evitar la restauración de datos mediante copias de seguridad. Algunos ransomware desinstalan software de seguridad en el sistema antes de su instalación.

3. Cifrado

La clave privada, la clave de descifrado, solo es conocida por el atacante. La clave privada, la clave de descifrado, solo es conocida por el atacante.

Luego hará el verdadero daño al sistema, cifrando los archivos del sistema. Utiliza un método de cifrado de grado militar como cifrado asimétrico, que es imposible de descifrar. Algunos ransomware en esta fase pueden infectar el Registro Maestro de Arranque (MBR), bloqueando completamente el acceso al sistema (sin embargo, ten en cuenta que hay tipos de ransomware que no cifran archivos que discutiremos en la sección de tipos de ransomware).

4. Notificación de rescate

Después de completar la rutina de cifrado, mostrará un mensaje a la víctima indicando que ha sido comprometida y debe pagar dinero para descifrar los archivos.

A veces, pedirá a la víctima que lea un archivo para saber cómo pagarles. Por lo general, los atacantes solicitan pagar el rescate como criptomoneda porque es difícil de rastrear.

Descifrado después del pago del rescate

Cuando se paga el rescate, el atacante proporcionará la clave de descifrado para desbloquear los archivos cifrados. Sin embargo, hay casos en los que las empresas no han podido recuperar los datos con la clave de cifrado, perdiendo permanentemente tanto el dinero como los datos.

La mayoría de las veces, los datos robados se venderán en la web oscura.

¿Deberías pagar el rescate?

La decisión de pagar o no pagar por el ransomware depende de cuán críticos y urgentes sean los datos. A veces, la decisión de pagar el rescate puede ser la peor idea porque noticias de Kaspersky revelaron que más de la mitad de las víctimas pagan el rescate, pero solo una cuarta parte de las víctimas pudieron recuperar sus datos.

Por lo tanto, pagar el rescate no garantiza que recuperarás tus datos. Pagar el rescate también alienta a los ciberdelincuentes a continuar con estos ataques.

En consecuencia, deberías, por todos los medios, abstenerte de pagar el rescate y en su lugar informar a las partes responsables sobre el ataque y tomar medidas bajo su guía.

¿Quién es responsable de los ataques de ransomware?

¿Quién está detrás de los ataques de ransomware y el dinero es su único motivo? Como descubrieron los investigadores de ciberseguridad, hay dos tipos de perpetradores detrás de los ataques de ransomware.

Tienen diferentes motivaciones detrás del ataque y generalmente son expertos en ocultar su verdadera identidad.

Pandillas cibernéticas organizadas

Los ciberdelincuentes organizados están bien equipados con todas las herramientas y tecnologías necesarias para planificar ataques y encontrar posibles objetivos.

Son una red de ciberdelincuentes que hacen del ransomware una profesión. Tienen estrategias automatizadas para ejecutar los ataques, manejar los pagos del rescate y el proceso de descifrado.

Logran golpear a varias víctimas en un solo ataque, generalmente pidiendo solo pagos menores de rescate a cada víctima. Algunos grupos terroristas incluso pueden respaldarlos para lavar dinero para actividades terroristas.

Ciberdelincuentes liderados por estados

Se han informado que países como Corea del Norte, Rusia e Irán, que tienen sanciones impuestas por gobiernos extranjeros, están detrás de los ataques de ransomware. Su intención no es solo robar dinero sino crear caos dentro de los países como venganza contra sus adversarios. Por ejemplo:

- El ataque del ransomware SamSam en 2018 fue presuntamente liderado por dos hackers iraníes.

- NotPetya fue liderado por el brazo militar ruso inteligencia.

- El ataque Wannacry fue liderado por un grupo cibernético norcoreano llamado ‘Lazarus’. Hay varias razones como la falta de descifrado claro, el uso de solo tres direcciones de pago y la falta de comunicación con las víctimas, que podemos sospechar que su verdadero motivo no es la ganancia financiera.

Objetivos del Ransomware

Los atacantes del ransomware apuntan a sistemas con datos críticos y sensibles. Apuntan tanto a grandes como a pequeñas empresas por igual. Si los datos necesitan acceso inmediato, entonces existe la posibilidad de que la víctima acepte pagar rápidamente el rescate.

También apuntan a organizaciones que tienen sistemas de seguridad desactualizados con vulnerabilidades y prácticas de seguridad deficientes. Aquí en esta sección, identificaremos los 3 principales objetivos del Ransomware que a menudo son víctimas de ellos.

Salud

Las instalaciones de atención médica almacenan registros médicos críticos para los pacientes y requieren acceso inmediato a ellos. De lo contrario, puede ser mortal para los pacientes. El ransomware Wannacry, por ejemplo, impactó el Servicio Nacional de Salud del Reino Unido en 2017, obligándolos a cancelar cirugías y citas y reubicar pacientes de emergencia.

Los informes de noticias dicen que, debido al ataque, el NHS tuvo que cancelar 19.000 citas, actualizar sistemas informáticos y realizar limpiezas, costándoles 92 millones de libras.

Educación

Las instituciones educativas como universidades, escuelas y colegios tienen datos de investigación sensibles, propiedad intelectual y registros personales y financieros del personal.

A menudo carecen de sólidos principios de ciberseguridad debido a limitaciones presupuestarias. La mayoría de los estudiantes carecen del conocimiento adecuado sobre ciberataques y se relacionan con la red de manera arriesgada.

Por lo tanto, son particularmente vulnerables a los ciberataques. Por ejemplo, en 2016, La Universidad de Calgary pagó $20.000 en bitcoin a un ransomware que atacó su sistema informático. En particular, el sector educativo ha visto un aumento de ataques de ransomware debido al aumento del aprendizaje en línea.

Agencias gubernamentales

Las agencias gubernamentales, particularmente los departamentos de seguridad, manejan información pública sensible como información militar y criminal.

Estas agencias deben tomar medidas inmediatas si ocurre una violación de datos y están dispuestas a pagar el rescate para restaurar el sistema atacado lo más rápido posible.

Además, luego subcontratan empresas privadas para ciertos servicios. El ransomware puede apuntar a tales terceros para infiltrarse en la infraestructura crítica de los gobiernos.

Aparte del negocio que cae bajo las categorías anteriores, Ransomware ha apuntado a los siguientes sectores.

- Retail y Finanzas

- Compañías de servicios públicos

- Proveedores multimedia

- Departamentos de recursos humanos

- Dispositivos móviles

- Proveedores de computación en la nube

- Firmas legales

- Firmas petroleras y energéticas

How to Avoid Ransomware

Cómo evitar el Ransomware

Desde un ataque de ransomware hasta que te recuperes, el daño podría ser financieramente y emocionalmente insoportable. Por lo tanto, dirige tu enfoque en la prevención del ransomware en primer lugar porque la prevención es la mejor defensa contra el ransomware. En esta sección discutiremos 10 formas de prevenir que el ransomware se inyecte en su sistema.

Métodos de prevención del ransomware

- Abstenerse de hacer clic en enlaces sospechosos y abrir archivos adjuntos no seguros – Los correos electrónicos Phishing pueden ser de remitentesdisfrazados como agencias de aplicación de la ley, firmas contables o sus conocidos cercanos. Siempre verifique la dirección de correo electrónico y la información del remitente. Si recibe mensajes privados de personas desconocidas o conocidos cercanos que contengan enlaces, siempre verifique con el remitente para confirmar su legitimidad.

- Evite exponer información personal – Para entrar en su sistema, el ransomware puede recopilar su información. Pueden estar buscando a través de sus perfiles de redes sociales para identificar información clave. Por lo tanto, no exponga en exceso su información personal a menos que sea necesario.

- Mantenga los sistemas operativos y el software actualizados – Asegúrese de que el sistema operativo (SO) y el software estén en la última versión permitiendo actualizaciones automáticas. Las actualizaciones del SO no solo contienen las últimas funciones sino también parches de seguridad para cualquier falla de seguridad en el sistema.

- Mantenga copias de seguridad regulares – Mantenga copias de seguridad de los archivos, particularmente los archivos más importantes y almacénelos fuera de su red en múltiples ubicaciones. Porque como se mencionó anteriormente, el ransomware apunta a copias de seguridad dentro del sistema. Las plataformas en la nube son ideales para mantener copias de seguridad porque están equipadas con tecnologías de respaldo y recuperación de última generación.

- Descargue solo desde sitios confiables – Absténgase de descargar software desde sitios no confiables. Siempre verifique la URL y visite sitios que solo tengan HTTPS en las URL o tengan sellos de bloqueo en la barra de direcciones. Sea especialmente cauteloso al descargar software y juegos gratuitos.

- Proporcione capacitación en seguridad necesaria – Haga que los usuarios de su sistema estén al tanto de las causas y acciones del ransomware. Eduque a sus usuarios sobre las mejores prácticas y reglas que deben seguir para evitar ataques de malware mediante la realización regular de capacitación en conciencia de seguridad. Esta capacitación debe incluir simulación de phishing con ransomware para identificar a los usuarios que necesitan más capacitación en ciberseguridad.

- Configure la protección del correo electrónico – filtrado de spam para identificar los tipos de archivos más comunes del ransomware como .exe, .vbs y .scr. Escanee y monitoree los correos electrónicos que circulan en su sistema utilizando puertas seguras para correos electrónicos, que pueden bloquear ataques de phishing. También debe usar servicios de correo electrónico cifrados como ProtonMail.

- Use software anti-ransomware – Este software está diseñado para identificar malware, incluido el ransomware. Tienen herramientas anti-ransomware ligeras que escanean regularmente tu PC y eliminan si se encuentra ransomware. Para PC personales, hay software anti-ransomware gratuito disponible.

- Use protección endpoint – Ciertos tráficos podrían ser propensos al ransomware. Las soluciones de seguridad endpoint proporcionan la seguridad para toda la red corporativa con todos los puntos finales que se conectan a ella. Puede proteger su dispositivo del tráfico propenso al ransomware que ingresa a su PC.

- Defina el control de acceso – utiliza el principio de privilegio mínimo donde los usuarios de tu sistema reciben el nivel mínimo de permisos. Solo los usuarios con mayores privilegios pueden acceder y manipular datos sensibles en el sistema.

Diferentes tipos de ransomware

Todo el ransomware que se ha identificado hasta ahora se divide en dos categorías: Crypto-Ransomware y Locker Ransomware.

Crypto Ransomware y Locker Ransomware

Crypto Ransomware

El crypto ransomware generalmente se infiltra en el sistema informático de la víctima y encripta archivos utilizando un método de encriptación fuerte. Por lo general, no bloquea el sistema. Las víctimas aún pueden acceder a las partes sin encriptar.

Locker Ransomware

El locker ransomware bloquea y apaga las computadoras de las víctimas. Este ransomware generalmente no penetra todo el sistema informático ni encripta los archivos. A veces, los usuarios incluso pueden encontrar que su mouse o teclado está congelado y solo permite iterar con la ventana de rescate.

Tipos populares de ransomware

| Tipo de ransomware | Método de entrega | Características |

| CryptoLocker | Archivos adjuntos de correo electrónico de phishing y a través del botnet peer-to-peer Gameover Zeus | Creado en 2013 utilizó encriptación asimétrica para encriptar archivos. Su nota de rescate advirtió a las víctimas que la clave se eliminaría a menos que pagaran el rescate. Se requería que las víctimas obtuvieran la clave privada para desencriptar los archivos a través de un servicio en línea. Fue completamente cerrado en 2014. |

| CryptoWall | Archivos adjuntos pdf maliciosos y kits de explotación en sitios web infectados | Encripta archivos y mezcla los nombres de archivo, lo que dificulta que las víctimas los identifiquen. Hay múltiples variantes de cryptowall, incluidos CryptoWall 3.0, CryptoWall 3.0 y CryptoBit. |

| Jigsaw | Archivos adjuntos maliciosos en correos electrónicos no deseados | Uno de los tipos de ransomware más destructivos que elimina progresivamente los archivos encriptados para persuadir a la víctima para que pague rápidamente el rescate. Dentro de las 72 horas, eliminará archivos por hora. Después de que hayan pasado 72 horas, si no se paga el rescate, eliminará el resto de los archivos encriptados. |

| GoldenEye | Vulnerabilidad Microsoft SMBv1 | Apareció en 2017 y golpeó fuertemente a muchas empresas ucranianas. No solo encripta archivos sino que también encripta el Master Boot Record (MBR), bloqueando completamente el acceso a la computadora. |

| Locky | Correos electrónicos spear phishing con un documento word adjunto. | El documento word contiene macros maliciosas. Cuando la víctima habilita la macro, descarga el ransomware y comienza a cifrar los archivos. |

| WannaCry | A través del EternalBlue desarrollado por la Agencia de Seguridad Nacional (NSA) para versiones antiguas de Windows | Lanzado en 2017, este ransomware se dirigió a los sistemas operativos Windows. Contenía múltiples componentes: dropper inicial, encriptador y desencriptador. Explota una vulnerabilidad en el protocolo Server Message Block (SMB) de Microsoft. |

| BadRabbit | Descarga drive-by: se hace pasar por un instalador de Adobe Flash en sitios web comprometidos | BadRabbit apareció por primera vez en 2017, infectando empresas en Rusia y Europa del Este. Los atacantes han exigido pagar 0.05 bitcoin, lo que equivale a $285 dentro de las 40 horas posteriores al ataque. |

| Cerber | Correos electrónicos de phishing, sitios web infectados y anuncios | Cerber es un ransomware como servicio que otorga licencias para el ransomware y lo proporciona a otros atacantes cibernéticos a cambio de un porcentaje del rescate. Apareció en 2016 y se dirigió a millones de usuarios de Office 365. |

| Crysis | Correos electrónicos de phishing con extensiones de archivo dobles, software legítimo y a través del protocolo RDP de Windows | Utiliza tanto las encriptaciones AES-256 como RSA-1024 aplicadas a unidades fijas, extraíbles y de red. |

| CTB-Locker aka Curve-Tor-Bitcoin Locker | Correos electrónicos con un archivo .zip infectado adjunto | Utiliza criptografía de curva elíptica (ECC) para encriptar los archivos en el disco duro de las víctimas. Primero infectado en 204 atacantes han exigido pagos más altos por CTB-Locker en comparación con otros ransomware. |

| KeRanger | Instalador infectado llamado Transmission | Apareció en 2016, infectó con éxito computadoras Mac ejecutándose remotamente en la computadora de la víctima. |

Principales ataques de ransomware

El ransomware ha impactado a muchas organizaciones en diferentes países. Según las estadísticas de ciberseguridad, se estima que los ataques costarán $6 billones anuales para 2021.

Hablemos de los ataques de ransomware más prominentes e impactantes que han ocurrido hasta ahora y cómo han impactado financieramente a las organizaciones.

Echa un vistazo a nuestra lista principal de los mayores ataques de ransomware en 2021.

El brote de ransomware WannaCry

Este es conocido como el ataque de ransomware más devastador que la historia haya visto. Fue lanzado en 2017 y se dirigió a computadoras Microsoft Windows en todo el mundo, especialmente a sistemas Windows que no han instalado actualizaciones de seguridad de Microsoft después de abril de 2017.

Según informes publicados, ha atacado a más de 200,000 computadoras en 150 países, lo que les ha hecho perder miles de millones de dólares.

Los países más afectados incluyen Rusia, Ucrania e India. Las organizaciones afectadas incluyen National Health Services (NHS) en el Reino Unido, Honda, Hitachi, Universidades en China y gobiernos estatales de India.

EE. UU. y el Reino Unido sospechan que Corea del Norte está detrás del ataque. El interruptor kill detuvo la propagación del Wannacry desarrollado por el investigador Marcus Hutchins y el lanzamiento de parches de software de emergencia por parte de Microsoft.

Ataque ransomware a la Universidad de California

Netwalker es una pandilla ransomware que atacó a la Universidad de California en San Francisco, una de las principales instituciones investigadoras que trabajan en la investigación sobre la pandemia covid-19, en junio de 2020.

Los informes revelaron que la universidad tuvo que pagar $1.14 millones en bitcoin a los atacantes para recuperar los datos, que fue una cantidad negociada con el rescate original de 3 millones de dólares estadounidenses.

El Ransomware cifró archivos en varios servidores en el entorno informático de la escuela de medicina. Esto puede verse como uno de los ataques oportunistas porque los datos cifrados están relacionados con la investigación sobre la vacuna covid-19, lo cual era crítico en ese momento.

La universidad informó que acordaron pagar el rescate ya que los datos son importantes para ellos para continuar con el trabajo académico que persiguen.

Ataques ransomware Ryuk

Ryuk ha atacado con éxito organizaciones de alto perfil como Los Angeles Times y Tribune newspapers, hospitales Universal Health Services (UHS) y una empresa consultora informática en París.

Una vez disparado, deshabilita las funciones de restauración de Windows y cierra servicios y procesos. Está detrás de algunas de las demandas de rescate más altas, como 5 millones a 12.5 millones de dólares estadounidenses.

Apareció en 2018; se cree que los atacantes cibernéticos rusos conocidos como Wizard Spider están detrás del ransomware Ryuk. Pero los investigadores más recientes han identificado a dos delincuentes rusos detrás del ataque.

Ataques Petya y NotPetya

Las variantes de ransomware Petya y Not Petya iniciaron su propagación en 2016 y 2017, principalmente a través de correos electrónicos de phishing con archivos adjuntos maliciosos.

Los informes estiman que diferentes variaciones de Petya han causado alrededor de 10 mil millones de dólares estadounidenses desde su inicio. Petya apunta específicamente a sistemas con sistemas operativos Windows infectando el MBR. Significa que bloquea completamente el sistema operativo.

Mientras que NotPetya se dirigió a empresas ucranianas como la central nuclear de Chornobyl, Petya ha afectado a diferentes organizaciones en todo el mundo.

Por ejemplo, Heritage Valley Health System USA, compañías petroleras como Rosneft, Rusia y compañías alimentarias como Cadbury Chocolate Factory Hobart.

Aparte de estos ataques de ransomware más notables, Conti, Maze, DopplePaymer y Revil son los principales ransomware para buscar en 2021 que podrían convertirse en brotes.

Resumen

En esta guía, aprenderás todo lo que necesitas saber sobre el ransomware, incluidos los tipos más comunes y los ataques generalizados que han ocurrido hasta ahora en todo el mundo. El ransomware es un arma poderosa que sigue acosando al mundo.

Si un ataque de ransomware ocurre en un sistema que almacena datos sensibles críticos para que una empresa continúe sus operaciones, puede paralizarlo por completo.

En consecuencia, causa graves pérdidas financieras y daños a la reputación de la empresa. Por lo tanto, use las técnicas de prevención descritas en esta guía para asegurar su sistema contra ataques de ransomware.