Acceso a la Red de Cero Confianza (ZTNA): Una Guía Completa

El Acceso a la Red de Confianza Cero (ZTNA, por sus siglas en inglés) es un modelo de seguridad emergente que ha recibido una atención cada vez mayor últimamente.

Mejora la seguridad de la red al imponer una estricta verificación de identidad e integridad para todos los que acceden a las redes.

La microsegmentación, la autenticación multifactor, la verificación de dispositivos, los privilegios de acceso mínimo y la supervisión continua de la red son los principios fundamentales que componen este modelo.

Después de evaluar a fondo su postura de seguridad actual e identificar la superficie de protección, las organizaciones pueden realizar la transición al ZTNA implementando los principios fundamentales.

Una vez que se implementa el ZTNA, ofrece muchos beneficios además de usar una buena VPN y otros modelos de seguridad tradicionales.

En esta guía completa, aprenderás sobre:

- ¿Qué es el Acceso a la Red de Confianza Cero (ZTNA)?

- ¿Cómo funciona el ZTNA?

- ¿Cuáles son los principios detrás del ZTNA?

- ¿Cómo implementar el ZTNA?

- Tipos de soluciones ZTNA

- ZTNA vs. VPN

- Beneficios del ZTNA

¿Qué es el Acceso a la Red de Confianza Cero?

En el mundo actual, donde trabajar y aprender en línea se ha vuelto la norma, ha habido un crecimiento en la cantidad de dispositivos que se conectan a redes privadas tanto dentro como fuera de sus perímetros.

Como resultado, las redes se han vuelto más vulnerables a los ciberataques que nunca antes. El modelo de Acceso a la Red de Confianza Cero ha entrado en escena para mitigar este problema, y la mayoría de las empresas están realizando la transición hacia él.

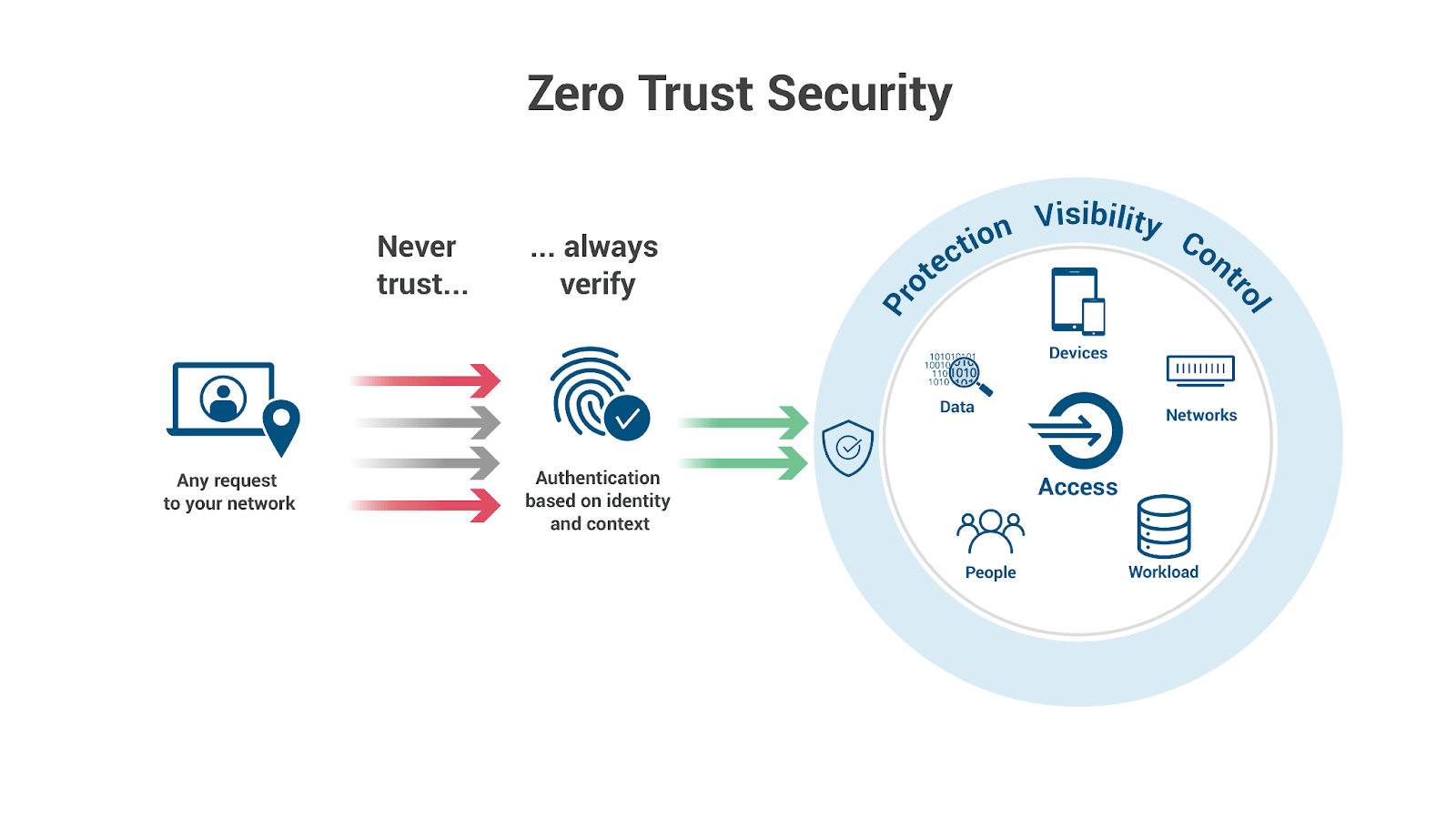

El Acceso a la Red de Confianza Cero es un modelo de seguridad avanzado que opera bajo el principio fundamental: no confiar en nadie – verificar todo.

En otras palabras, ningún usuario o dispositivo que intente obtener acceso a una red, independientemente de su ubicación, será confiable hasta que se verifiquen por completo según las políticas de identidad y control de acceso establecidas.

Modelos de seguridad tradicionales vs. Acceso a la Red de Confianza Cero

Porque, típicamente, en modelos de seguridad como el de la «muralla y castillo», los dispositivos conectados dentro del perímetro de la red tienen derechos de acceso a las aplicaciones internas por defecto sobre los dispositivos conectados fuera de su perímetro.

Además, algunas redes conceden acceso si el usuario ha sido identificado previamente. En consecuencia, los modelos de seguridad tradicionales pasan por alto las vulnerabilidades de seguridad causadas por los usuarios dentro de su perímetro, porque una vez que un hacker entra en la red, tiene mínima resistencia para infiltrarse en las aplicaciones internas.

Las redes de confianza cero superan esta debilidad al proporcionar una capa adicional de seguridad para tus redes. En términos simples, no confían en ti por defecto, sino que requieren que pases por una estricta verificación de identidad sin importar desde dónde accedas a la red.

El ZTNA proporciona acceso a las aplicaciones y recursos de la red solo si se te ha concedido explícitamente el permiso.

En el modelo de Acceso a la Red de Confianza Cero (ZTNA), no existe tal cosa como un usuario de confianza. En cambio, toma la autenticación como principio fundamental y funciona bajo las siguientes suposiciones.

- Asumir que cualquier usuario o dispositivo conectado a la red y solicitando acceso es hostil

- Existen amenazas para la red tanto interna como externamente

- Cada dispositivo y usuario debe pasar por autenticación y autorización

- Las políticas de red no deben ser centrales para toda la red, sino que deben ser dinámicas y específicas para cada componente.

Fuente: Zscaler

¿Cómo funciona el Acceso a la Red de Confianza Cero o ZTNA?

Introducido por primera vez por la firma de investigación Forrester en 2010, este modelo no es una única tecnología, sino que consiste en varios principios que trabajan juntos.

Similar a las características de los Perímetros Definidos por Software (SDP), en ZTNA, las aplicaciones y servicios alojados en la red se mantienen ocultos para los usuarios que no tienen permiso para acceder a ellos.

El servicio ZTNA o el intermediario de confianza autenticará al usuario y accederá a las aplicaciones a través de un túnel cifrado.

Principios de ZTNA

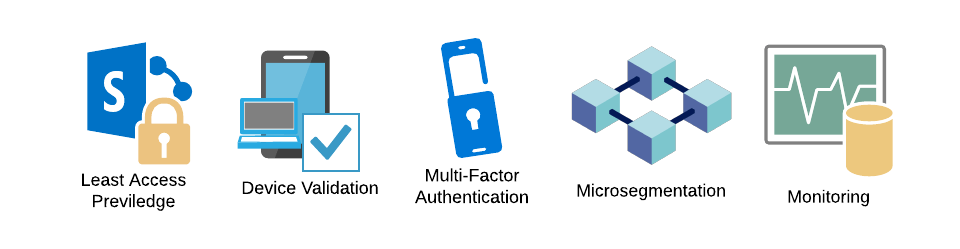

Veamos los principios fundamentales que rigen esta tecnología avanzada que supera a los modelos de seguridad tradicionales. El ZTNA opera en varios principios de seguridad: Principio de Mínimo Privilegio (POLP), Microsegmentación, Autenticación Multifactor (MFA) y Monitoreo.

Acceso de Mínimo Privilegio

Este principio significa que se concederá a los usuarios el nivel mínimo de acceso o permisos que necesiten para realizar su trabajo con éxito y no más que eso.

Así, el usuario no tendrá acceso al resto de los recursos, y evitará la exposición de datos sensibles y activos a todos en la red.

Este principio se aplica a los seres humanos y se extiende a las herramientas no humanas, como aplicaciones y dispositivos conectados que necesitan permisos de acceso para realizar tareas específicas.

Validación de Dispositivos

Validar la salud del dispositivo en todo momento asegurando que cumplan con la condición de salud mínima para acceder a los recursos de la red. Por ejemplo, en el modelo de Confianza Cero de Microsoft, tanto los dispositivos propiedad de Microsoft como los personales se inscriben en un sistema de administración de dispositivos controlado por políticas de salud.

Autenticación Multifactor (MFA)

MFA obliga a los usuarios en una red a proporcionar al menos dos pruebas de evidencia para demostrar su identidad antes de obtener acceso a sus cuentas. Es un método de verificación de identidad sólido que elimina el acceso no autorizado.

Por ejemplo, debes proporcionar una contraseña para acceder a cuentas en una red bancaria. Además, puede requerir un código de seguridad enviado a tu teléfono móvil registrado o a tu dirección de correo electrónico, de modo que sepan con precisión si eres tú quien intenta obtener acceso a sus sistemas.

La mayoría de las veces, MFA proporciona la capacidad de inicio de sesión único (Single-Sign-On), lo que permite a los usuarios acceder rápidamente a varias aplicaciones.

Microsegmentación

La microsegmentación es otro principio clave fundamental para el modelo ZTNA. Es un enfoque de seguridad que divide la red en múltiples zonas, definiendo políticas de seguridad precisas y flexibles para distintos segmentos de red.

Además, este enfoque proporciona la capacidad de definir controles de seguridad a nivel de aplicación.

Como resultado, se mitiga el movimiento lateral de los atacantes dentro de la red incluso después de obtener acceso dentro del perímetro de la red, debido a las diferentes políticas de seguridad en varios segmentos; la infiltración en cada componente es difícil.

Monitoreo de Todo

El monitoreo continuo de la actividad de la red, incluida la inspección de quién y qué dispositivos están accediendo a la red, la frecuencia de acceso y el comportamiento de cada uno, es otro mecanismo de seguridad en ZTNA.

El Acceso a la Red de Confianza Cero utiliza herramientas de análisis inteligente para ayudar a monitorear lo que está sucediendo con tu red en tiempo real.

El monitoreo te permite identificar comportamientos anormales y notificar y advertir a los posibles atacantes de que están siendo monitoreados y se les niega el acceso a la red.

Cómo implementar Confianza Cero (Zero Trust)?

Implementar ZTNA en una red heredada no es sencillo, sino un proceso iterativo que implica una serie de decisiones y acciones. En esta sección, analizaremos los pasos generales que puedes seguir para avanzar hacia el modelo ZTNA.

1. Identificar todos los activos y definir la superficie de protección

El primer paso para implementar el modelo ZTNA es identificar todos los datos, activos, aplicaciones y servicios, incluyendo:

- Datos sensibles

- Computadoras y laptops

- Dispositivos móviles

- Dispositivos IoT

- Dispositivos personales de los empleados

- Dispositivos de clientes

- Software y aplicaciones

- Cuentas de usuario

- Recursos virtuales

Mantén un catálogo de dispositivos y datos, en qué parte del segmento se encuentran y qué usuarios requieren acceso. Realizar este paso puede aislar la superficie de protección donde debe estar el ZTNA.

Dependiendo de la ubicación de los datos sensibles, puede ser toda la red o solo una parte de la red.

2. Comprender la postura de seguridad actual de tu organización

Evalúa tu entorno de seguridad actual, políticas y procedimientos, y obtén una buena comprensión de dónde se encuentra tu postura de seguridad en general. Este paso es una forma de la fase de análisis de brechas.

Puedes identificar qué fallos de seguridad existen dentro de tu entorno y dónde te encuentras actualmente en el modelo ZTNA.

3. Mapear flujos de transacciones

Analiza cómo fluye la información sensible dentro de tu red, lo cual es fundamental para identificar dependencias entre segmentos de red. Mapea y documenta tus flujos de tráfico para que puedas obtener información sobre cómo los usuarios acceden a los datos, en qué partes de las redes fluyen las interdependencias con dispositivos y redes.

Además, ayuda a definir controles sobre flujos de tráfico específicos para garantizar que solo el tráfico permitido fluya dentro de la red.

4. Diseñar la arquitectura de la red de Confianza Cero

Una vez que hayas identificado tus datos sensibles y la superficie de protección, mapeado los flujos de tráfico y realizado el análisis de brechas, estarás equipado con el conocimiento necesario para construir tu arquitectura ZTNA.

En esta fase, si tu empresa no cuenta con la experiencia necesaria para ZTNA, puedes obtener la ayuda de un experto en ZTNA de terceros o un proveedor de servicios para diseñar la arquitectura que mejor se adapte a tus necesidades.

5. Implementar los principios de Acceso a la Red de Confianza Cero (ZTNA)

A continuación, implementa los principios de seguridad que discutimos anteriormente. Ejecuta la microsegmentación creando zonas de red granulares y aplica políticas de seguridad específicas para cada segmento.

Durante este proceso, coloca firewalls de última generación como gateways de segmentación para inspeccionar paquetes a nivel de aplicación más allá de la inspección de protocolos. Además, implementa los mecanismos de autenticación multifactor si tu organización no los tiene.

6. Monitorear la red

Como último paso para lograr la Confianza Cero, puedes monitorear los registros de tráfico y comprender cómo mejora tu red con el tiempo gracias al modelo de Confianza Cero. Una vez que hayas pasado por estos pasos por primera vez, puedes ampliarlos aún más.

Tipos de soluciones de redes de Confianza Cero

Según Gartner, hay dos categorías principales de soluciones ZTNA.

Acceso a la red de Confianza Cero iniciado por el dispositivo final

En esta solución, los dispositivos de los usuarios finales tienen instalado un software de agente que recopila información sobre el estado de seguridad de los dispositivos y la transmite a un controlador.

A continuación, el controlador solicita la autenticación del dispositivo y envía una lista de aplicaciones permitidas. Tras la autenticación exitosa, el controlador permite que el dispositivo se conecte a la aplicación solicitada a través de una pasarela.

Acceso a la red de Confianza Cero iniciado por el servicio

A diferencia del ZTNA iniciado por el dispositivo final, esta solución no requiere la instalación de un agente, pero las aplicaciones tienen un conector para establecer conexiones salientes.

Si deseas acceder a la aplicación, debes pasar la autenticación con el proveedor de ZTNA, que valida a los usuarios mediante el mecanismo de Gestión de Acceso e Identidad. Después de la verificación exitosa, el tráfico puede pasar por el proveedor.

Esto será útil para dispositivos en los que sea difícil instalar los agentes.

ZTNA frente a VPN

Las VPN se han utilizado durante muchas décadas y siguen siendo el método más utilizado para acceder a redes corporativas de forma remota.

Sin embargo, con el crecimiento del trabajo y el aprendizaje remotos, muchas empresas han identificado las desventajas de usar VPN frente a la tecnología emergente de Acceso a la Red de Confianza Cero (ZTNA).

Seguridad – Una vez que los usuarios remotos se conectan a través de una VPN, tienen acceso completo a la red porque las VPN asumen que cualquier usuario que obtenga acceso a través de la VPN puede ser confiable.

Si el dispositivo del usuario contiene malware, estará expuesto a ciberataques. Por lo tanto, las redes están más expuestas a amenazas de seguridad con VPN. Sin embargo, a diferencia de las VPN, ZTNA es más seguro, ya que proporciona control de acceso basado en el usuario, nunca confiando en un usuario hasta que esté completamente verificado.

Experiencia del usuario – Las VPN tienen conexiones simultáneas limitadas y están restringidas a una ubicación específica a la vez.

Además, es necesario instalar una VPN, lo que algunos usuarios pueden considerar una tarea difícil. Además, las VPN pueden disminuir la velocidad de tu conexión. Por otro lado, los usuarios de Acceso a la Red de Confianza Cero pueden permanecer conectados a la red.

Esto se debe a que realiza todas las operaciones necesarias en segundo plano.

Si necesitas elegir una VPN, consulta nuestra reseña de las mejores VPNs.

¿Cómo mejora ZTNA el negocio y la seguridad?

1. Proteger la fuerza laboral remota – Los cortafuegos y las VPN ya no proporcionan la seguridad necesaria para las crecientes conexiones de usuarios.

Pero con los principios de seguridad de Confianza Cero, los usuarios garantizan que su conexión pasa por capas adicionales de protección, proporcionando una sensación de seguridad bajo el Acceso a la Red de Confianza Cero.

2. Mejorar la protección de datos – Los modelos de seguridad tradicionales son altamente vulnerables a violaciones de datos. Si ocurre una violación de datos, las empresas deben enfrentar consecuencias graves, como multas del GDPR.

Esto incurrirá en costos adicionales y causará daños a la reputación. Los modelos ZTNA asumen que todo dentro y fuera de la red es hostil. Por lo tanto, todo está protegido con diferentes principios de seguridad para salvaguardar tus datos tanto como sea posible.

3. Mejorar la experiencia del usuario – La MFA sencilla y fácil de usar y la capacidad de Single-Sign-On proporcionan un acceso menos complejo sin recordar múltiples contraseñas para múltiples cuentas.

4. Obtener visibilidad en la red – Una vez que hayas configurado la supervisión, puedes monitorear todos tus recursos y la actividad de la red.

Tendrás una visibilidad completa de quién y qué accede a tu red. Así tendrás toda la información, como el tiempo, la ubicación y los dispositivos que realizaron la solicitud.

Conclusión

En resumen, ZTNA proporciona seguridad avanzada a las redes empresariales aplicando varios principios de seguridad. Además, ofrece una capa de seguridad adicional a los métodos tradicionales de acceso remoto, como las VPN.

Debido a sus beneficios empresariales y de seguridad, las organizaciones tienden a adoptar este modelo.

Frequently Asked Questions

Some people found answers to these questions helpful

How does ZTNA work?

Zero trust security operates on the principle that trusting no one by default, even inside the network perimeter, requires verification for anyone trying to gain access to resources on the network.

What are the challenges of achieving ZTNA?

If the organization is well-established, re-organizing the current network will take time and effort. Implementing a new network from scratch will be easier, but the costs associated with it could be unbearable. Also, moving legacy system users and managing access to different types of users and devices can be complex and time-consuming.

Is ZTNA part of SASE?

ZTNA is part of SASE or Secure Access Service Edge, which offers effective guidance in designing security solutions. It comprises various security services, including ZTNA, NGFW, and other security and network services.

What is the most popular ZTNA software?

Okta, Perimeter 81, Duo Security, Twingate ZTNA software, and Zscaler Private Access are among the ZTNA software on the market.