Plongée Profonde dans la Cybersécurité : Tout sur les Attaques DDoS

Une attaque par Déni de Service Distribué, ou DDoS en abrégé, est un type de cyberattaque ayant un seul objectif : perturber l’infrastructure d’une entreprise et interrompre ses activités.

Elle parvient à cela en envoyant une quantité massive de trafic vers ses serveurs, son réseau, ou ses services.

Si les serveurs ne sont pas équipés pour gérer autant de trafic simultanément, ils planteront, gelant ainsi les systèmes de l’entreprise aussi longtemps que l’attaque DDoS se poursuit.

Dans les paragraphes suivants, je vais expliquer comment fonctionnent les attaques DDoS, leur impact, et comment se défendre contre elles, de manière active et proactive.

Commençons !

Comment Fonctionne une Attaque DDoS ?

Les attaques DDoS utilisent des « botnets » pour envoyer de multiples demandes simultanées aux serveurs de l’entreprise ciblée dans le but de la submerger.

Un botnet est essentiellement un réseau de dispositifs « zombies » (ordinateurs, appareils mobiles, ordinateurs portables, etc.) contrôlés par le « botmaster » (hacker) après les avoir infectés avec des logiciels malveillants.

Ces dispositifs individuellement infectés sont appelés des « bots » et le botmaster peut facilement les contrôler à distance.

Une fois que le botmaster a infecté suffisamment de dispositifs pour lancer une attaque DDoS, il envoie des instructions spécifiques à chaque dispositif, et l’attaque peut commencer.

Voici comment cela se passe :

- Le pirate informatique s’infiltre dans 2 000 dispositifs appartenant à des personnes qui n’en ont pas conscience

- Le pirate crée un botnet à partir de ces 2 000 dispositifs en installant un logiciel malveillant de contrôle dans chacun d’entre eux

- Le pirate choisit une cible à attaquer

- Le pirate envoie des instructions spécifiques à chaque dispositif du botnet pour accéder simultanément à l’adresse IP de l’entreprise

- Les serveurs de la cible reçoivent 2 000 demandes simultanées et s’écrasent parce qu’ils ne peuvent pas gérer autant de demandes en même temps

Une attaque DDoS tristement célèbre a été lancée contre Dyn en octobre 2016. Dyn contrôlait la majeure partie de l’infrastructure DNS d’Internet, de sorte que l’attaque a entraîné la chute de sites tels que Netflix, Twitter, Reddit, CNN, et d’autres en Europe et aux États-Unis.

Le botnet utilisé dans l’attaque contre Dyn est estimé à 100 000 dispositifs, composés de dispositifs IoT (Internet des objets) tels que des caméras numériques et des lecteurs DVR.

La force totale de l’attaque du botnet était estimée à environ 1,2 To par seconde, soit deux fois plus puissante que toute autre attaque DDoS de l’histoire.

Types d'Attaques DDoS

Il existe trois types d’attaques DDoS :

- Attaques de la Couche d’Application

- Attaques de Protocole

- Attaques Volumétriques

Tous les trois types d’attaques DDoS perturberont et submergeront les serveurs de la cible, mais les moyens pour y parvenir sont différents.

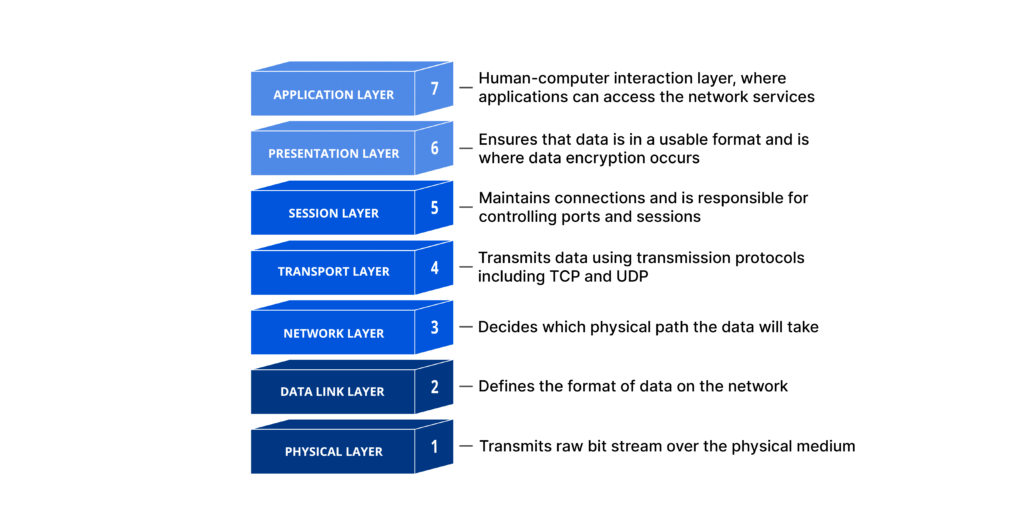

De plus, toutes les attaques DDoS manipuleront la connectivité réseau d’une manière ou d’une autre. Pour vous aider à comprendre comment fonctionnent les connexions réseau, voici un modèle OSI utile.

https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/

Ainsi, une connexion réseau comporte sept couches, et les attaques DDoS manipulent certaines de ces couches pour submerger les serveurs.

Examinons de plus près les trois types d’attaques DDoS !

1. Attaques de la Couche d’Application

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

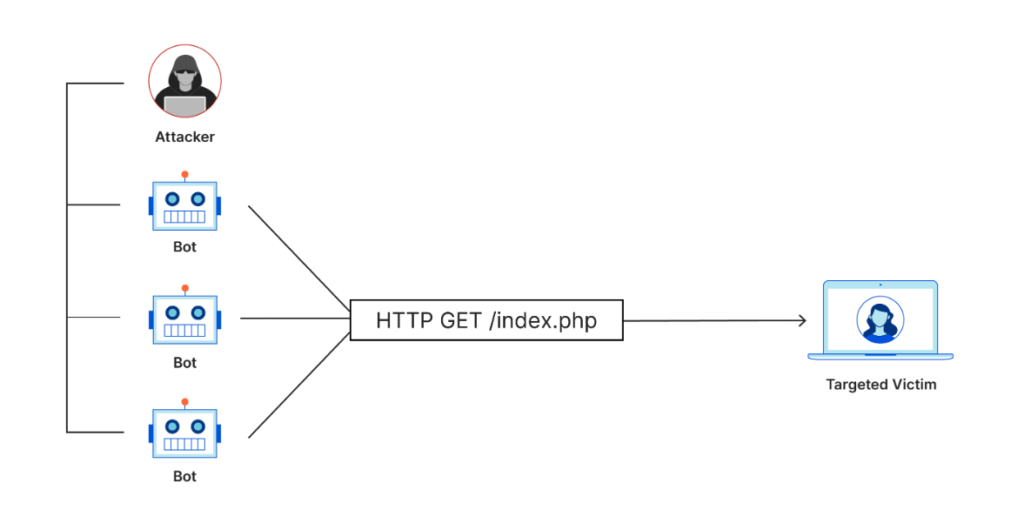

Les attaques DDoS de la couche d’application sont également appelées attaques de la couche 7 car elles manipulent la septième couche du modèle OSI ci-dessus (la couche d’application).

L’objectif d’une attaque DDoS de la couche d’application est d’épuiser les ressources d’un serveur pour qu’il finisse par planter en raison du manque de ressources.

C’est pourquoi la puissance de l’attaque de la couche d’application est mesurée en RPS (requêtes par seconde).

La cible de cette attaque est la partie HTTP d’un serveur, plus précisément les pages web que le serveur génère et livre en réponse aux demandes HTTP envoyées par le client.

L’acte simple de charger une page web semble simple pour le client, mais c’est un processus complexe pour le serveur. En effet, il doit charger plusieurs fichiers, accéder à des bases de données, exécuter des requêtes, puis créer la page web.

Exemples d’attaques de la couche d’application :

- Ordonner au botnet d’ouvrir la même page web simultanément, en effectuant de multiples demandes HTTP au serveur

- Ordonner au botnet de rafraîchir la même page web simultanément à plusieurs reprises

Avec autant de demandes HTTP pour charger une page web, la capacité de calcul du serveur peut être submergée. Il n’a pas les ressources nécessaires pour satisfaire toutes les demandes HTTP en même temps, ce qui provoque son plantage.

Voici comment fonctionne une attaque par déni de service via une attaque DDoS de la couche d’application !

2. Attaques de Protocole

cloudflare.com/learning/ddos/what-is-a-ddos-attack/

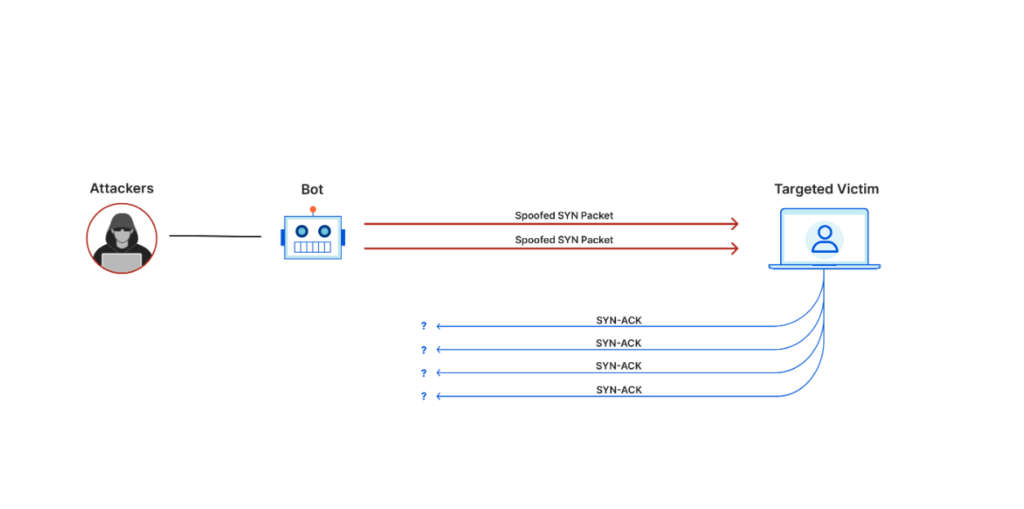

Les attaques DDoS de protocole manipulent les 3ème et 4ème couches du modèle OSI ci-dessus (les couches Réseau et Transport).

Ces attaques sont mesurées en paquets par seconde et ciblent des ressources spécifiques telles que les équilibreurs de charge, les pare-feu, les routeurs et d’autres ressources.

Cependant, l’idée derrière les attaques de protocole est un peu différente par rapport aux attaques de la couche d’application.

Alors que les attaques de la couche d’application se basent sur des demandes HTTP massives pour faire planter le serveur, les attaques de protocole exploitent la poignée de main TCP impliquée dans un échange d’informations de type protocole.

La poignée de main TCP repose sur trois étapes :

- Paquet SYN envoyé par le client au serveur ou à la ressource

- Paquet SYN-ACK envoyé par le serveur/la ressource au client

- Paquet ACK renvoyé par le client au serveur/à la ressource

Dans une attaque de protocole, la troisième étape est manquante. Le serveur/la ressource cible ne reçoit pas le paquet ACK du client (botnet du hacker), il ne peut donc pas terminer le transfert de données.

Le client envoie de multiples paquets TCP SYN en utilisant des adresses IP falsifiées au serveur/à la ressource. Le serveur répondra aux demandes de connexion et attendra le paquet ACK pour terminer la poignée de main, mais il n’arrive jamais.

Ainsi, de plus en plus de demandes de connexion sans réponse s’accumulent, épuisant les ressources du serveur cible.

3. Attaques Volumétriques

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

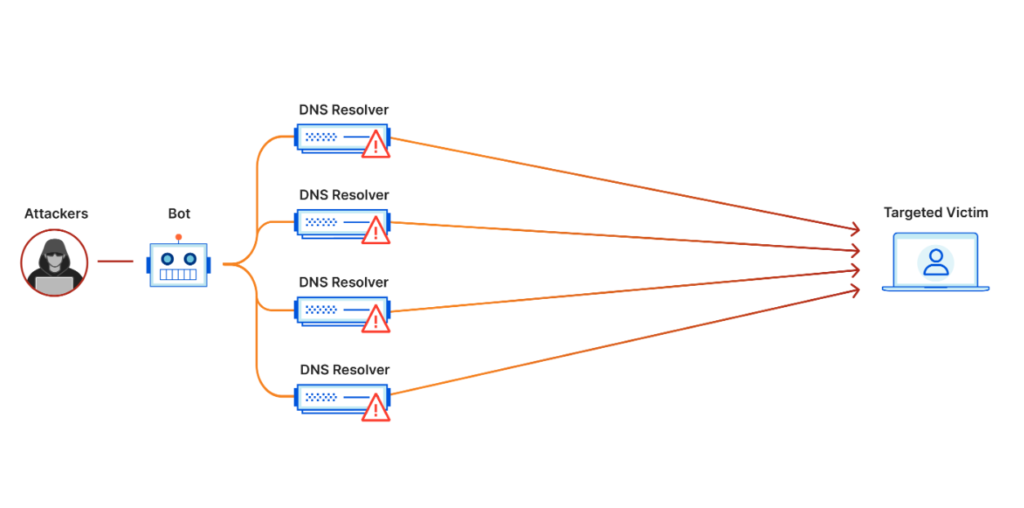

L’attaque volumétrique est la forme la plus courante d’attaque DDoS et c’est aussi à quoi la plupart des gens font référence (inconsciemment) lorsqu’ils parlent d’attaques DDoS.

Sa puissance d’attaque est mesurée en bits par seconde ou en gigabits par seconde (voir l’attaque Dyn), et son objectif est de submerger un serveur de trafic et de demandes.

Cette approche par la force brute nécessite un botnet suffisamment important pour épuiser toute la bande passante du serveur.

Alternativement, les pirates peuvent utiliser l’amplification DNS pour obtenir le même résultat plus facilement. Voici comment :

- Le pirate envoie plusieurs petites demandes DNS en utilisant l’adresse IP source falsifiée de la victime à un serveur DNS

- Le serveur DNS répond à la victime avec une réponse DNS beaucoup plus importante que celle envoyée par l’attaquant

- Les serveurs de la victime sont finalement submergés par la quantité de trafic reçu

Ainsi, que ce soit par des demandes de botnet ou une amplification DNS, l’attaque volumétrique vise à submerger le serveur de demandes.

La différence entre une attaque volumétrique et une attaque de la couche d’application réside dans le fait que cette dernière est plus complexe et nécessite des actions plus spécifiques pour réussir.

Comment repérer une attaque DDoS

Il est impossible de savoir quand une attaque DDoS sera lancée. Cependant, il existe des signaux d’alarme que vous pouvez identifier lorsque l’attaque est en cours.

Détecter une attaque DDoS à un stade précoce peut vous aider à la mitiger plus rapidement, en évitant le gros de l’assaut et le déni de service.

Voici plusieurs façons d’identifier une attaque DDoS :

- Une augmentation soudaine du trafic web provenant d’un seul endroit ou d’une seule adresse IP

La plupart des attaques DDoS reposent sur des botnets, qui sont des dispositifs infectés qui se trouvent généralement dans la même région.

Une fois que le botmaster donne l’ordre au botnet de lancer une attaque DDoS, tous les dispositifs commenceront à envoyer des demandes constantes à vos serveurs.

Cela se traduira par une augmentation du trafic provenant des mêmes dispositifs et de la même région.

- Un temps de chargement lent sur votre site web

Si vous remarquez une lenteur inexpliquée sur votre site web, cela pourrait être dû au fait que vos serveurs sont submergés de demandes.

Une fois que le système est surchargé, il ralentira, ce qui entraînera des temps de chargement plus lents. C’est souvent le premier signe d’alerte que les gens remarquent lors d’une attaque DDoS.

- Le serveur renvoie une erreur 503

Lorsqu’une attaque DDoS augmente le trafic de votre serveur, le serveur répondra souvent par une erreur 503 indisponible car il ne peut pas gérer autant de demandes.

Généralement, cette erreur disparaîtra lorsque le volume du trafic diminuera, mais si ce n’est pas le cas, vous avez probablement affaire à une attaque DDoS.

Pendant une attaque DDoS, le volume du trafic ne diminue jamais tant que le pirate ne décide pas d’arrêter l’attaque.

- Baisse de la performance du site et des services sur le même réseau

Les attaques DDoS cibleront le réseau internet d’un serveur, de sorte que tout dispositif/service utilisant ce réseau fonctionnera plus lentement.

Cela s’explique par la limitation de la largeur de bande du réseau, et l’attaque DDoS consomme toute la largeur de bande disponible.

Tout service utilisant le réseau ralentira ou s’effondrera. Souvent, ces services subsidiaires montrent les premiers signes d’alerte car ils sont plus vulnérables que vos serveurs.

- Augmentation de l’utilisation de la mémoire ou du processeur sur votre serveur

Les attaques DDoS ciblent les ressources d’un serveur en augmentant l’utilisation de son processeur et de sa mémoire jusqu’à la limite de l’effondrement.

Soyez attentif à toute augmentation soudaine de l’utilisation du processeur ou de la mémoire. Si elles sont soudaines et inexpliquées, cela pourrait être une attaque DDoS à sa phase initiale.

- Les adresses sources du trafic demandent le même jeu de données après l’expiration du délai de demande

Lorsqu’un client demande un ensemble de données via un serveur DNS, le serveur doit fournir ces données dans un laps de temps donné.

Pendant une attaque DDoS, le serveur est tellement submergé de demandes qu’il ne peut pas livrer ces jeux de données dans le délai imparti. C’est alors qu’un délai de demande se produit.

Si le client reçoit un délai de demande, il ne demandera plus les mêmes données pendant un certain temps, pensant que le serveur est hors service.

Cependant, si vous remarquez que les mêmes adresses sources de trafic demandent les mêmes jeux de données malgré le délai de demande, c’est un signal d’alerte.

Le trafic authentique ne se comporte pas ainsi. Une fois qu’il reçoit un délai de demande, il n’envoie plus de demandes pendant un certain temps.

- Une augmentation soudaine du trafic vers une seule page ou un seul service

Lorsqu’ils lancent une attaque DDoS, les pirates ciblent souvent quelques pages ou services et dirigent le botnet vers ces pages.

Donc, si vous remarquez une augmentation soudaine et inhabituelle du trafic vers une page ou un service, cela devrait vous alerter.

Cibles Courantes des Attaques DDoS et Motivations

Bien qu’il soit vrai que toute entreprise en ligne soit une cible potentielle d’une attaque DDoS, les pirates se concentrent généralement sur quelques industries clés et segments de marché.

Tout d’abord, laissez-moi vous parler des motivations les plus courantes des attaques DDoS :

- Raisons Idéologiques – le hacktivisme n’est pas un phénomène nouveau, il désigne les pirates qui attaquent des cibles qui ne partagent pas leur idéologie

- Extorsion – C’est la raison la plus courante d’une attaque DDoS, voler de l’argent à une cible ou voler des données précieuses que vous pouvez ensuite vendre à profit sur le Dark Web

- Conflits Commerciaux – De nombreuses entreprises engagent des attaques DDoS stratégiques contre leurs concurrents pour faire planter leurs sites web et obtenir un avantage

- Cyberguerre – Les attaques DDoS sont même utilisées par les gouvernements du monde entier contre des pays ennemis pour paralyser leur infrastructure et les affaiblir

- Ennui – Les cyber-voyous, comme j’aime les appeler, lancent des attaques DDoS aléatoires contre des cibles aléatoires sans but plus important en tête. Ils s’ennuient simplement et cherchent l’adrénaline

- Démonstrations – Les cyber-criminels lancent souvent des attaques DDoS pour prouver l’efficacité de leurs scripts afin d’inciter les acheteurs à acquérir leurs services

- Vengeance – Chercher à se venger d’un adversaire politique, d’un gouvernement ou d’une entreprise est très courant, et c’est souvent fait à travers des attaques DDoS. Les employés mécontents recourent souvent à ce schéma d’attaque lorsqu’ils ont un différend avec leur employeur et sont licenciés

- Préparation pour une Attaque Plus Importante – De nombreux pirates utilisent les attaques DDoS comme précurseurs d’autres attaques plus sophistiquées ou insidieuses. L’objectif est de fragiliser le réseau de la cible, puis de l’infiltrer avec une attaque parallèle

Ces dernières années, on a constaté une augmentation des attaques DDoS courtes et à haute intensité, ce qui suggère que les pirates deviennent plus efficaces et ciblés dans leurs attaques.

Maintenant que nous connaissons les motivations derrière les attaques DDoS, regardons les cibles les plus courantes en 2023 :

1. Secteur des Logiciels et de la Technologie

Selon une enquête d’AtlasVPN en juin 2021, 65% de toutes les organisations visées par des attaques DDoS se trouvaient aux États-Unis et au Royaume-Uni, dont 83% dans les secteurs de l’Internet et de l’Informatique.

Les entreprises de technologie SaaS, basées sur le cloud et autres organisations technologiques sont les cibles les plus courantes des attaques DDoS dans le monde entier.

Les attaques de réflexion et d’amplification DNS et NTP étaient les vecteurs d’attaque les plus utilisés, avec des taux d’utilisation de 33% et 26%, tandis que les inondations SYN et les inondations UDP représentaient respectivement 22% et 27% des attaques.

La raison pour laquelle le secteur technologique est la cible privilégiée des attaques DDoS réside dans l’interconnexion de l’industrie.

Les entreprises technologiques comprennent des fournisseurs d’hébergement, des fournisseurs de services Internet, des entreprises SaaS et des sociétés basées sur le cloud utilisées par de nombreuses autres entreprises et services.

Attaquer les fournisseurs de services affectera automatiquement aussi les clients en aval, dans une réaction en chaîne de proportions croissantes.

2. Secteur Financier

Le secteur financier est la deuxième industrie la plus ciblée par les attaques DDoS dans le monde. La raison en est simple : l’argent.

Les banques, les agences de prêt, les sociétés de crédit et toutes les organisations liées à l’argent sont des cibles privilégiées pour les pirates en raison des bénéfices potentiels en jeu.

Souvent, les attaques DDoS contre les sociétés financières sont suivies d’autres attaques telles que des ransomwares, des logiciels malveillants ou des attaques de phishing.

Les plateformes de cryptomonnaie ont connu une augmentation massive des attaques DDoS de 600%, avec une augmentation de 15% des attaques DDoS HTTP.

On a également constaté une augmentation de la complexité des attaques DDoS lancées contre les entreprises de cryptomonnaie, probablement en raison des mesures de cybersécurité de plus en plus importantes qu’elles utilisent.

3. Secteur des Services d’Information

Le secteur de l’information comprend toutes les entreprises ou organisations qui agrègent de l’information de quelque manière que ce soit.

Ces entreprises produisent ou traitent de l’information. Et l’information a de la valeur sur le Dark Web, comme nous le savons trop bien.

Il n’est donc pas surprenant que ce secteur soit le troisième plus ciblé par les attaques DDoS dans le monde. Une fois qu’ils ont entre leurs mains une adresse IP ou d’autres données personnelles, les pirates peuvent les vendre à profit sans être repérés par les autorités.

De plus, la quantité d’informations dans le monde ne cesse de croître car de plus en plus de personnes utilisent Internet, de nouvelles technologies sont créées et il y a de plus en plus de façons d’utiliser Internet.

Naturellement, les pirates redoubleront leur attention sur cette industrie pour un avenir prévisible.

4. Secteur du Jeu

Akamai Technologies, la société de cybersécurité et de cloud computing la plus réputée au monde, a signalé en 2022 que les attaques DDoS contre l’industrie du jeu avaient doublé au cours de l’année précédente.

Le rapport indique que l’industrie du jeu est la cible de 37% de toutes les attaques DDoS. Cela est probablement dû au passage aux jeux en cloud, qui créent de nouveaux vecteurs d’attaque pour les agresseurs.

Les microtransactions sont également devenues plus populaires, ce qui constitue une cible d’attaque très attrayante pour les pirates.

Jonathan Singer, stratège principal d’Akamai, a déclaré que « Avec l’augmentation et l’évolution de l’activité de jeu, la valeur de sa perturbation par des cyberattaques a également augmenté. De plus, avec l’expansion de l’industrie vers les jeux en cloud, de nouvelles surfaces d’attaque se sont ouvertes pour les attaquants en amenant de nouveaux acteurs qui sont des cibles privilégiées pour les acteurs malveillants. »

L’industrie du jeu est également peuplée de jeunes audiences moins conscientes des risques en matière de cybersécurité et facilement manipulables.

Comment les Attaquants DDoS se Dissimulent-ils ?

Pour s’assurer que leurs attaques sont aussi efficaces que possible, les pirates informatiques essaieront d’éviter d’être détectés et de cacher leurs traces lorsqu’ils lancent une attaque DDoS.

Voici comment ils s’y prennent :

1. Usurpation d’identité

Selon Forcepoint, « L’usurpation d’identité consiste à déguiser une communication provenant d’une source inconnue comme provenant d’une source connue et de confiance« .

Les pirates DDoS falsifieront les adresses source et destination à travers les réseaux IPv4, qui sont plus vulnérables que IPv6.

Les acteurs malveillants créeront des paquets avec des adresses source fictives, ce qui leur permettra de manipuler des appareils légitimes pour qu’ils répondent à ces paquets de bonne foi.

Les pirates enverront des millions de réponses à l’hôte victime, même si l’appareil hôte n’a jamais demandé ces réponses.

Cela s’explique par le fait que les réponses semblent légitimes grâce aux adresses source et destination falsifiées.

Voilà l’idée générale.

2. Réflexion

Les attaquants DDoS utiliseront plusieurs serveurs (DNS, NTP ou SNMP) pour cacher leur identité à la victime.

Des services Internet tels que le Système de Noms de Domaine (DNS) et la Gestion Simple de Réseau (SNMP) rendent difficile pour les victimes d’identifier l’origine de l’attaque ou les identités des attaquants.

Cela s’explique par le fait que ces serveurs ne conservent pas de journaux sur les services que les gens utilisent sur ces serveurs.

Cette politique de non-enregistrement est généralement une bonne chose, car vous ne voulez pas que quelqu’un suive vos activités en ligne.

Mais cela signifie aussi que les pirates ont plus de marge de manœuvre dans l’ampleur des attaques qu’ils mènent en raison de la facilité avec laquelle ils peuvent rester anonymes.

3. Amplification

J’ai mentionné précédemment l’amplification comme le facteur déterminant derrière les Attaques Volumétriques. Ce que je n’ai pas dit, c’est que l’amplification est également efficace pour masquer les traces de l’attaquant.

Le pirate n’envoie pas directement un paquet à la victime, mais « convainc » plutôt un service légitime d’envoyer des centaines et des milliers de réponses au réseau/serveur de la victime.

C’est une méthode d’attaque indirecte qui maintient l’anonymat du pirate en permanence.

Combien de Temps Durent les Attaques DDoS ?

Selon un rapport SecureList de 2019, 81,86% de toutes les attaques DDoS ont duré moins de 4 heures.

Il est très rare qu’une attaque DDoS dure plus de quelques heures, mais il y a eu des cas d’attaques durant plusieurs jours.

La plus longue attaque DDoS jamais enregistrée a duré 509 heures (presque 21 jours), et cela s’est produit en 2019, selon un rapport de Kaspersky.

Laissez-moi vous montrer la répartition des attaques DDoS par durée au cours des troisième et quatrième trimestres de 2019, d’après une étude de SecureList :

| Durée | Pourcentage des Attaques DDoS |

| Moins ou Égal à 4 Heures | 84,42% au T3 2019 81,86% au T4 2019 |

| Entre 5-9 Heures | 8,22% au T3 2019 10,19% au T4 2019 |

| Entre 10-19 Heures | 4,13% au T3 2019 5,33% au T4 2019 |

| Entre 20-49 Heures | 2,19% au T3 2019 2,05% au T4 2019 |

| Entre 50-99 Heures | 0,8% au T3 2019 0,36% au T4 2019 |

| Entre 100-139 Heures | 0,12% au T3 2019 0,14% au T4 2019 |

| Égal ou Supérieur à 140 Heures | 0,12% au T3 2019 0,08% au T4 2019 |

Il semble y avoir une augmentation de la durée des attaques DDoS du T3 au T4 2019. Le nombre d’attaques DDoS d’une durée inférieure ou égale à 4 heures a baissé d’environ 3%.

Les attaques DDoS de longue durée ont augmenté. Le même rapport mentionne qu’au quatrième trimestre 2019, il y a eu trois attaques DDoS qui ont duré plus de 20 jours, alors qu’au troisième trimestre 2019, aucune attaque n’a duré plus de 12 heures.

Voici le même rapport pour le deuxième et le troisième trimestre 2022 :

| Durée | Pourcentage des Attaques DDoS |

| Moins ou Égal à 4 Heures | 95,42% au T2 2022 94,29% au T3 2012 |

| Entre 5-9 Heures | 3,36% au T2 2022 3,16% au T3 2012 |

| Entre 10-19 Heures | 0,92% au T2 2022 1,60% au T3 2012 |

| Entre 20-49 Heures | 0,24% au T2 2022 0,75% au T3 2012 |

| Entre 50-99 Heures | 0,05% au T2 2022 0,14% au T3 2012 |

| Entre 100-139 Heures | 0% au T2 2022 0,14% au T3 2012 |

| Égal ou Supérieur à 140 Heures | 0,01% au T2 2022 0,01% au T3 2012 |

Il semble qu’en 2022, la durée des attaques DDoS a diminué, avec près de 95% d’entre elles durant moins de quatre heures au troisième trimestre 2022.

Moins de 0,01% de toutes les attaques DDoS en 2022 durent égales ou plus de 140 heures, et c’est presque la même histoire pour les attaques DDoS d’une durée de 100 à 139 heures.

Cependant, ce n’est pas nécessairement une bonne nouvelle. Bien que la durée des attaques DDoS ait diminué, leur nombre a augmenté.

La géographie des attaques DDoS

Les attaques DDoS ne sont pas aléatoires du point de vue géographique. Elles ciblent certains pays parce que c’est là que se trouvent les plus gros profits.

Regardons quels pays ont été les plus ciblés par les attaques DDoS au deuxième et au troisième trimestre de 2022 :

| Pays | Pourcentage des Attaques DDoS |

| États-Unis | 45,95% au T2 2022 39,60% au T3 2012 |

| Chine continentale | 7,67% au T2 2022 13,98% au T3 2012 |

| Allemagne | 6,47% au T2 2022 5,07% au T3 2012 |

| France | 4,60% au T2 2022 4,81% au T3 2012 |

| Hong Kong | 1,75% au T2 2022 4,62% au T3 2012 |

| Brésil | 3,20% au T2 2022 4,19% au T3 2012 |

| Canada | 3,57% au T2 2022 4,10% au T3 2012 |

| Grande-Bretagne | 3,51% au T2 2022 3,02% au T3 2012 |

| Singapour | 2,90% au T2 2022 2,13% au T3 2012 |

| Pays-Bas | 2,91% au T2 2022 2,06% au T3 2012 |

| Autres | 17,47% au T2 2012 16,42 au T3 2022 |

La plupart des attaques DDoS ciblent les États-Unis (39,60% au T3 2022), mais il y a eu une diminution de 6% des attaques contre les États-Unis entre le T2 et le T3 2022.

Au lieu de cela, les attaques contre la Chine continentale ont presque doublé, ce qui signifie un changement dans les intérêts des acteurs de la menace, peut-être.

Maintenant, laissez-moi vous montrer la répartition des cibles uniques des attaques DDoS par pays au deuxième et au troisième trimestre de 2022 :

| Pays | Pourcentage des Attaques DDoS uniques |

| États-Unis | 45,25% au T2 2022 39,61% au T3 2012 |

| Chine continentale | 7,91% au T2 2022 12,41% au T3 2012 |

| Allemagne | 6,64% au T2 2022 5,28% au T3 2012 |

| France | 4,42% au T2 2022 4,79% au T3 2012 |

| Hong Kong | 2,01% au T2 2022 4,36% au T3 2012 |

| Canada | 2,97% au T2 2022 3,21% au T3 2012 |

| Grande-Bretagne | 3,77% au T2 2022 2,96% au T3 2012 |

| Singapour | 3,22% au T2 2022 2,11% au T3 2012 |

| Pologne | 1,37% au T2 2022 2% au T3 2012 |

| Autres | 21,26% au T2 2022 18,90% au T3 2012 |

Les États-Unis restent en tête de liste en ce qui concerne les cibles uniques des attaques DDoS, mais les statistiques montrent une tendance positive entre le T2 et le T3 2022.

La Chine montre la même augmentation substantielle des cibles uniques que dans le cas des attaques totales, ce qui constitue une distinction importante.

Plus d’entreprises basées en Chine ont été touchées par des attaques DDoS au lieu que davantage d’attaques DDoS soient dirigées contre les mêmes cibles.

DDoS vs. Attaques DoS - Distinctions importantes

Les attaques DDoS et les attaques DoS ne sont pas les mêmes. Bien que l’objectif final reste le même – inonder le serveur de la victime de trafic pour le surcharger – les méthodes utilisées sont différentes.

Alors que les attaques DDoS reposent sur de multiples ordinateurs inondant une ressource cible unique, les attaques DoS sont en face-à-face, c’est-à-dire qu’un seul système attaque un autre système.

Essentiellement, les attaques DDoS sont du « un contre plusieurs », tandis que les attaques DoS sont du « un contre un ».

Il existe d’autres différences clés entre les deux, cependant :

- Facilité de détection et de protection – Les attaques DoS sont plus faciles à détecter et à protéger car elles proviennent d’une source unique. Les attaques DDoS sont réparties sur de multiples sources, ce qui les rend plus difficiles à détecter ou à atténuer

- Vitesse de l’attaque – Les attaques DoS sont plus lentes que les attaques DDoS car il est plus rapide de lancer une attaque à partir de sources multiples. La vitesse d’attaque plus élevée rend également la détection et l’atténuation plus difficiles

- Volume de trafic – Les attaques DDoS peuvent envoyer beaucoup plus de trafic vers le serveur de la victime car elles utilisent plusieurs dispositifs pour envoyer simultanément du trafic. Les attaques DoS utilisent une seule machine qui peut envoyer un trafic limité, rendant ces attaques moins efficaces

- Échelle des dommages infligés – Plus il y a de trafic envoyé en même temps, plus une attaque DDoS est efficace. Et comme les attaques DDoS envoient plus de trafic, cela les rend plus destructrices et plus difficiles à atténuer que les attaques DoS

- Méthode d’exécution – Les attaques DoS utilisent un script ou un outil pour lancer l’attaque à partir d’un seul dispositif. Les attaques DDoS coordonnent plusieurs bots (dispositifs infectés), créant un botnet que le pirate contrôle via un centre de commande et de contrôle. Les attaques DDoS sont donc plus complexes à mettre en œuvre

- Facilité de traçage de la source de l’attaque – Les attaques DDoS sont beaucoup plus difficiles à suivre en raison du botnet (multiples dispositifs) utilisé dans l’attaque. Les attaques DoS utilisent un seul dispositif, ce qui les rend beaucoup plus faciles à suivre

Il est assez clair que les attaques DDoS sont la forme la plus forte et la plus dangereuse des attaques DoS. Elles nécessitent plus de ressources et de connaissances techniques, mais elles ont des capacités d’attaque supérieures.

Impact des attaques DDoS

Les attaques DDoS peuvent avoir un impact significatif sur la productivité et les performances d’une entreprise de plusieurs manières, notamment :

- Perte de revenus

Lorsqu’une entreprise est victime d’une attaque DDoS, il y a des temps d’arrêt, les employés ne peuvent pas accéder à certains services, et la production s’arrête net.

Une période de temps d’arrêt total peut signifier des dizaines de milliers de dollars perdus pour les entreprises du secteur financier, par exemple, mais toute entreprise proposant un service en ligne perdra des revenus, en fin de compte.

Selon un rapport de Statista publié en 2019, 25 % des entreprises mondiales perdaient entre 301 000 et 400 000 dollars par heure d’arrêt en 2020.

Et 17 % de toutes les entreprises perdaient plus de 5 millions de dollars par heure d’arrêt, ce qui est une somme incroyable.

- Perte de productivité

Même si la production ne s’arrête pas complètement pendant une attaque DDoS, la productivité sera néanmoins impactée négativement.

Si certaines applications ou services deviennent inaccessibles, les employés ne pourront pas travailler efficacement, il y aura donc toujours une certaine période de temps d’arrêt.

Les chefs d’entreprise pourraient vouloir prendre en compte le coût par heure de temps d’arrêt des employés en cas d’attaque DDoS.

- Coûts de remédiation des dommages

Lorsqu’une attaque DDoS frappe, elle cause presque toujours des dommages aux systèmes, aux services, et elle affecte les performances. La récupération des systèmes, les coûts de main-d’œuvre, les coûts de dépassement, l’embauche de consultants externes pour évaluer les dommages causés par la DDoS, tout cela représente des coûts de remédiation des dommages.

Les conséquences d’une attaque DDoS peuvent en fait avoir un impact sur plus que le service informatique et les systèmes. Cela peut affecter les relations publiques, les équipes de support client pour répondre aux plaintes des clients et d’autres systèmes corrélés.

- Atteinte à la réputation

De nombreuses entreprises et industries (santé, hébergement, finance, etc.) subiront une atteinte à leur réputation lorsqu’elles sont frappées par une attaque DDoS. Le public perdra confiance dans la capacité de l’entreprise à protéger leurs données personnelles et à fournir des services de qualité constante.

De tels services doivent être disponibles de manière constante, sinon les clients laisseront des avis négatifs et feront circuler l’information sur les médias sociaux, ce qui nuira à la réputation de l’entreprise.

Les attaques DDoS créent une période d’arrêt de quelques heures à quelques jours, si l’attaque est particulièrement grave. Si cela se produit suffisamment souvent, cela laissera la réputation de l’entreprise en lambeaux.

- Atteinte à la part de marché

Les entreprises publiques doivent également préserver leur part de marché pour rester attractives aux investisseurs et satisfaire les actionnaires. Les temps d’arrêt constants dus aux attaques DDoS nuiront inévitablement à cette part de marché.

- Coûts potentiels de rançon

Bien que les rançongiciels diffèrent des attaques DDoS, les pirates ont commencé à combiner ces deux types d’attaques ces dernières années.

Ils lancent d’abord une attaque DDoS et demandent une rançon en échange de l’arrêt de l’assaut DDoS et de la restauration de la fonctionnalité de l’entreprise.

Ou ils envoient d’abord une demande de rançon et menacent de lancer une attaque DDoS s’ils ne sont pas payés.

Les attaques DDoS peuvent être très destructrices, en fonction du système de sécurité de la victime, de l’industrie, de la sophistication de l’attaque et d’autres facteurs.

Des pertes de productivité aux baisses de parts de marché et aux énormes dommages à la réputation, les entreprises frappées par des attaques DDoS ont beaucoup de remédiation à faire pour se rétablir.

L’assurance cyber permettrait de réduire la plupart de ces problèmes en couvrant la majorité de ces coûts. Cela vaut certainement la peine d’être envisagé pour les entreprises opérant dans des industries à haut risque.

Comment prévenir une attaque DDoS en 6 étapes

Bien que les attaques DDoS surviennent de manière inattendue, il existe des moyens de vous protéger contre elles avant qu’elles ne frappent.

Permettez-moi de vous donner un résumé de ces 6 méthodes de prévention :

1. Réduire la surface d’attaque

Les attaques DDoS sont d’autant plus dévastatrices qu’il y a plus de surface d’attaque. Ainsi, limiter la surface d’attaque atténuera la plupart des impacts d’une attaque DDoS sur vos serveurs. Cela vous permet également de mettre en place plus efficacement des mesures de sécurité en raison de la segmentation du réseau.

Vous devriez minimiser les points potentiels d’attaque en n’exposant pas vos ressources à des applications, protocoles ou ports inconnus ou obsolètes.

Vous devriez également utiliser des équilibreurs de charge, des réseaux de diffusion de contenu et des listes de contrôle d’accès (ou des pare-feu) pour contrôler le trafic atteignant votre serveur et vos applications.

2. Obtenir une redondance réseau

Les attaques DDoS fonctionnent en surchargeant votre capacité réseau avec de gros volumes de trafic. Par conséquent, si vous disposez de beaucoup de connectivité Internet inutilisée et redondante, les attaques DDoS ne fonctionneront pas.

Augmenter la capacité de bande passante (transit) et la capacité du serveur améliorera considérablement vos chances d’éviter une attaque DDoS.

Votre fournisseur d’hébergement gère votre capacité de bande passante, alors parlez-leur et exigez une connectivité Internet plus redondante.

En ce qui concerne la capacité du serveur, vous devriez utiliser des réseaux améliorés et des interfaces réseau étendues permettant d’utiliser simultanément de plus grands volumes de ressources.

Les équilibreurs de charge (mentionnés ci-dessus) sont une autre excellente solution pour surveiller et déplacer les charges de ressources de manière transparente afin d’éviter de surcharger un système particulier.

3. Surveillance proactive des menaces

Il n’y a pas d’échappatoire à une attitude proactive en matière de prévention des attaques DDoS. Vous devriez employer une surveillance constante des journaux pour identifier les modèles de trafic réseau étranges à un stade précoce.

Les pics de trafic inhabituels, les activités réseau inhabituelles, les demandes ou blocages IP anormaux, tout cela peut être identifié à l’avance.

Avoir plus de temps pour se préparer avant le début d’une attaque DDoS fait la différence entre une perturbation totale et une atténuation contrôlée des dommages.

4. Utiliser un réseau de diffusion de contenu

La mise en cache des ressources avec un réseau de diffusion de contenu réduira le nombre de demandes sur le serveur d’origine. Cela réduira le risque de surcharge lors d’une attaque DDoS.

Cette stratégie est souvent négligée par les webmasters et les propriétaires d’entreprises, mais c’est une solution facile qui vous aidera beaucoup à prévenir les attaques DDoS.

5. Limiter le débit

Avec la limitation du débit, vous pouvez limiter la quantité de trafic réseau qui traverse votre réseau pendant une période donnée.

Les serveurs web seront plus résistants aux attaques DDoS et aux demandes massives provenant d’adresses IP spécifiques. La limitation du débit est particulièrement utile contre les botnets qui inondent un point d’extrémité spécifique de nombreuses demandes simultanées.

6. Passer au Cloud

Migrer votre entreprise vers le cloud atténuera la plupart des attaques DDoS car le cloud dispose de plus de bande passante à utiliser. Vous ne dépendez plus de ressources locales limitées, mais de ressources basées sur le cloud qui peuvent être beaucoup plus importantes.

Un fournisseur d’hébergement basé sur le cloud comme CloudFlare peut réduire considérablement le risque d’attaques DDoS grâce à ses systèmes. Ces entreprises ont généralement une protection anti-DDoS en place également.

Ces six méthodes de prévention devraient vous aider à éviter la plupart des attaques DDoS avant qu’elles n’aient la possibilité d’impact sur votre entreprise.

Comme toujours, la prudence et la prévention sont essentielles pour survivre dans n’importe quelle industrie en ligne !

Comment réagir à une attaque DDoS

Nous avons déjà vu à quel point les attaques DDoS sont destructrices, et j’ai parlé des méthodes de prévention.

Mais que se passe-t-il si, malgré vos efforts, vos serveurs sont toujours victimes d’une cyberattaque sophistiquée par DDoS ? Comment réagir de la manière la plus efficace possible ?

C’est ce que je suis là pour expliquer. Voici les 4 méthodes de réponse les plus efficaces lorsque vous êtes victime d’une attaque DDoS :

1. Suivre les procédures établies

Lorsqu’une attaque DDoS touche les serveurs, chaque membre de l’équipe concernée doit suivre les procédures établies :

- Qui reçoit la notification de l’attaque DDoS ?

Il devrait y avoir un responsable de la sécurité chargé d’élaborer le plan de réponse et de coordonner tous les autres pour atténuer l’attaque DDoS.

Celui qui détecte l’attaque DDoS devrait en informer le responsable de la sécurité ou la personne chargée de la mitigation de l’attaque DDoS.

- Vérifier l’attaque DDoS

La prochaine étape consiste à déterminer si la crise actuelle est effectivement une attaque DDoS ou simplement une fluctuation anormale du trafic pendant une période d’activité intense de l’entreprise.

Toutes les procédures d’escalade seront suspendues jusqu’à ce que cette détermination soit faite par une personne ayant des connaissances suffisantes en cybersécurité.

- Mettre en œuvre les procédures d’escalade

Une fois que vous avez déterminé que vous êtes confronté à une attaque DDoS, vous devriez mettre en œuvre les procédures d’escalade.

Par exemple, vous pourriez rediriger le trafic vers des centres de filtrage, mettre en place une limitation du débit et un filtrage du trafic pour atténuer l’impact.

La prochaine étape consiste à identifier les adresses IP attaquantes et à les bloquer pour arrêter l’attaque DDoS.

Enfin, rétablissez les opérations de votre réseau après avoir complètement contenu l’attaque DDoS et tirez-en des leçons.

2. Mettre en place une limitation du débit

Selon Imperva, « La limitation du débit est une technique visant à limiter le trafic réseau pour empêcher les utilisateurs d’épuiser les ressources système« .

C’est l’une des meilleures méthodes d’atténuation contre les attaques par déni de service (DoS) et déni de service distribué (DDoS), et de nombreuses API l’ont implémentée par défaut.

Une fois que l’API détecte qu’un client effectue trop d’appels et envoie trop de demandes, elle le limitera ou le bloquera temporairement.

Il existe trois types de limites de taux :

- Limites de taux par utilisateur – elle suit l’adresse IP d’un utilisateur et la bloque s’il effectue trop de demandes dans un laps de temps donné. C’est la méthode de limitation de taux la plus couramment utilisée dans l’industrie

- Limites de taux géographiques – elle suit l’emplacement géographique des utilisateurs et définit une limite de taux pour eux. Cela est particulièrement utile lorsque vous avez des données comportementales sur les utilisateurs dans une région particulière, et que vous savez quand ils sont les plus actifs ou les moins actifs.

- Limites de taux par serveur – vous pouvez définir des limites de taux spécifiques pour n’importe quel serveur donné, si vous savez que certains serveurs seront plus fréquemment utilisés.

La limitation de taux agit à la fois comme une procédure de prévention et d’atténuation des attaques DDoS, car une fois que l’attaque DDoS commence, vous pouvez modifier les protocoles de limitation de taux en fonction des conditions actuelles de l’attaque.

3. Ajouter de nouveaux serveurs pour atténuer la surcharge

Une fois que vous êtes touché par une attaque DDOS, vous n’avez pas beaucoup de temps pour agir. L’une des premières choses que vous devriez faire est d’ajouter de nouveaux serveurs pour répartir la charge du trafic.

Cela réduira les chances de surcharge d’un serveur et de mise hors service des systèmes. C’est pourquoi vous devriez déjà disposer de redondance réseau et de serveurs de secours que vous n’utilisez pas.

Bien que cela n’arrête pas l’attaque DDoS, cela préserve votre système et vous permet de rester opérationnel jusqu’à ce que vous puissiez bloquer les adresses IP envahissantes.

4. Migrer vers une nouvelle adresse IP

Une autre solution (temporaire) à une attaque DDoS consiste à migrer le trafic légitime vers une autre adresse IP pour préserver la fonctionnalité de l’entreprise et éviter une mise hors service complète.

Il s’agit d’un processus peu coûteux qui vous permettra de gagner du temps pour d’autres méthodes d’atténuation plus à long terme.

Les attaquants finiront par trouver la nouvelle adresse IP et commenceront à l’inonder de demandes, alors ne vous attendez pas à ce que cette courte pause dure longtemps.

La migration vers une nouvelle adresse IP peut également être difficile d’un point de vue organisationnel. Vous devrez apporter des modifications internes pour adapter les ressources déplacées à la nouvelle adresse IP.

Conclusion

Les attaques par déni de service distribué (DDoS) figurent parmi les cyberattaques les plus courantes en 2023, et elles sont devenues une menace plus grande que ce que nous voudrions admettre.

De plus en plus d’entreprises sont victimes de DDoS, et les pirates deviennent de plus en plus sophistiqués.

La cybersécurité a bel et bien une chance de lutter, mais elle doit être mise en œuvre de la manière adéquate. Plus d’erreurs, pas de raccourcis, et plus d’espoir pour le meilleur !

La sensibilisation à la sécurité doit être la priorité absolue pour toute entreprise en ligne, quelle que soit son industrie.

Les employés doivent être en mesure d’identifier avec précision les signaux d’alerte des attaques DDoS et d’agir en conséquence pour les atténuer efficacement.

En tout cas, les entreprises doivent changer de cap si elles espèrent survivre dans l’écosystème actuel. La cybercriminalité atteint des niveaux records et la cybersécurité n’est plus une option, mais une nécessité !

Conclusion

The Guardian – Attaque DDoS qui a Perturbé Internet Était la Plus Grande de son Genre dans l’Histoire, Disent les Experts

CloudFlare – Qu’est-ce que le Modèle OSI ?

GeeksForGeeks – Modèle de Poignée de Main à 3 Voies TCP

eSecurityPlanet – Comment Savoir si Vous Avez Subi une Attaque DDoS : 5 Signes d’une Attaque DDoS

Imperva – Attaques DDoS

PropertyCasualty360 – Les 5 Industries les Plus Ciblées par les Attaques DDoS

AtlasVPN – 65 % de Toutes les Attaques DDoS Ciblent les États-Unis et le Royaume-Uni

Blog Cloudflare – Rapport sur la Menace DDoS pour le 2e Trimestre 2023

Akamai – La Recherche d’Akamai Révèle que les Attaques contre les Entreprises de Jeux Ont Plus que Doublé au Cours de la Dernière Année

Comptia – Qu’est-ce qu’une Attaque DDoS et Comment Fonctionne-t-elle ?

ForcePoint – Qu’est-ce que le Spoofing ?

SecureList – Attaques DDoS au 4e Trimestre 2019

Kasperski – Les Attaques DDoS Ont Augmenté de 18 % au Deuxième Trimestre Comparé à 2018

SecureList – Attaques DDoS au 3e Trimestre 2022

Fortinet – Attaque DoS vs. Attaque DDoS

Corero – Les Impacts Dommageables des Attaques DDoS

Statista – Coût Moyen par Heure de l’Indisponibilité des Serveurs d’Entreprise dans le Monde en 2019

Privacy Affairs – Qu’est-ce que l’Assurance Cyber et Comment Impacte-t-elle la Cybercriminalité ?

Cloudflare – Comment Prévenir les Attaques DDoS | Méthodes et Outils

SecurityScoreCard – Avantages de la Surveillance Continue de la Conformité dans le Cloud

Red Button – Comment Identifier et Réagir à une Attaque de Réseau DDoS

Imperva – Limitation de Taux