Protection Contre les Ransomwares 101 : Tout Ce Que Vous Devez Savoir

Ce guide expliquera ce qu’est le ransomware et comment vous pouvez vous protéger pour éviter d’en être victime.

Le ransomware est un logiciel malveillant conçu pour chiffrer les fichiers d’un ordinateur ou d’un système mobile afin de les rendre inaccessibles aux utilisateurs légitimes.

En cas d’attaque, il exige une rançon de la victime pour déchiffrer les fichiers et restaurer le système à son état d’origine. Il fournit à la victime des instructions pour payer la rançon, souvent une grosse somme d’argent qui doit être versée sous forme de transactions Bitcoin non traçables.

Si la victime ne suit pas les règles, elle peut même être menacée de divulguer les données sensibles à des tiers à des fins illégales.

Les ransomwares sont présents partout dans le monde et évoluent fréquemment avec de nouvelles variantes. Tout système informatique qui ne dispose pas de mesures préventives adéquates est vulnérable aux attaques de ransomware.

L’attaquant exige une rançon de la victime pour déchiffrer les fichiers et restaurer le système à son état d’origine. Les attaquants de ransomware planifient l’exécution en identifiant les victimes potentielles, en collectant leurs informations et en analysant les vulnérabilités de sécurité des ordinateurs et réseaux des victimes.

Ils utilisent plusieurs voies d’accès pour cela, y compris le hameçonnage, le hameçonnage ciblé, les téléchargements automatiques, les supports amovibles et les ports de protocole de bureau à distance (RDP) exposés. Une fois le ransomware livré dans un système, l’installation et l’exécution commencent.

Durant cette phase, il identifiera les fichiers de sauvegarde dans le système pour éviter la restauration des données à l’aide de sauvegardes. Puis, il causera les réels dommages au système, en chiffrant les fichiers du système.

Après avoir terminé la routine de chiffrement, il affichera un message à la victime lui indiquant qu’elle a été compromise et qu’elle doit payer pour déchiffrer les fichiers.

Lorsque la rançon est payée, l’attaquant fournira la clé de déchiffrement pour débloquer les fichiers chiffrés. Cependant, il y a des cas où des entreprises n’ont pas pu récupérer les données avec la clé de déchiffrement, perdant définitivement à la fois l’argent et les données.

Le plus souvent, les données volées sont vendues sur le dark web.

Comment fonctionne le Ransomware ?

Les attaquants de ransomware prévoient leur attaque en identifiant des victimes potentielles, en collectant leurs informations et en analysant les vulnérabilités de sécurité des ordinateurs et réseaux des victimes.

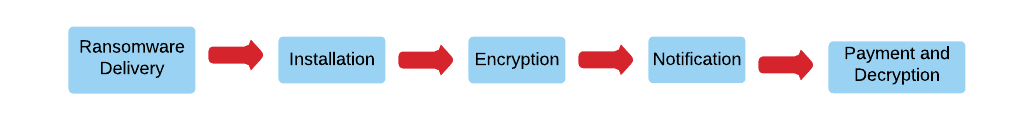

En général, un ransomware passe par 5 étapes, de l’infection à la décryption, que nous expliquerons en détail.

1. Livraison du ransomware

Pour qu’un ransomware pénètre dans un système, les attaquants doivent manipuler la victime pour qu’elle exécute une certaine action. Ils ont plusieurs moyens d’entrée pour cela.

Premièrement, les attaquants définissent comment le ransomware est livré au système cible. Ils planifient comment le ransomware sera introduit dans le système cible.

Comment le ransomware est-il introduit dans un système ?

| Méthode de Livraison du Ransomware | Comment est-il livré par cette méthode ? |

| Phishing | Les victimes reçoivent des e-mails ou des messages sur les réseaux sociaux avec un lien ou une pièce jointe malveillante, comme un document pdf qui semble inoffensif. Lorsque l’utilisateur clique sur le lien ou ouvre la pièce jointe, le ransomware est introduit dans le système. |

| Phishing ciblé | Les attaquants, se faisant passer pour des sources fiables, envoient des e-mails malveillants à des individus ou entreprises spécifiques. Ils utilisent des messages personnalisés pour persuader habilement la victime d’exécuter l’action et d’introduire le ransomware. Par exemple, l’expéditeur peut se faire passer pour votre service d’assistance vous demandant de changer de mot de passe sous peine de perdre l’accès. Même une personne très avertie pourrait se laisser piéger. |

| Téléchargements automatiques | Les attaquants compromettent une page web en utilisant des « kits d’exploitation » qui intègrent des codes malveillants. Lorsque la victime visite cette page, le code malveillant s’exécute et scanne silencieusement l’appareil pour identifier toute faille de sécurité. Si une faille est trouvée, les kits d’exploitation lancent l’exploit et téléchargent le ransomware. |

| Supports amovibles | Les clés USB offertes comme cadeaux promotionnels peuvent contenir du ransomware. Une fois branchées à un appareil, le ransomware est déployé sur l’ordinateur. |

| Ports RDP exposés | Lorsque les ports RDP sont ouverts sur Internet, ils sont vulnérables aux cyberattaques. Les attaquants recherchent les ports RDP exposés et utilisent des identifiants volés pour se connecter. Une fois l’accès obtenu, ils désactivent les systèmes de sécurité et délivrent la charge utile du ransomware. |

2. Installation et exécution

Après que le ransomware ait été introduit dans un système, l’installation et l’exécution commencent. Durant cette phase, il repère les fichiers de sauvegarde dans le système pour éviter la restauration des données via ces sauvegardes. Certains ransomwares désinstallent les logiciels de sécurité du système avant leur installation.

3. Chiffrement

La clé privée, la clé de déchiffrement, n’est connue que de l’attaquant.

Il causera ensuite de réels dommages au système en chiffrant les fichiers systèmes. Il utilise une méthode de chiffrement de niveau militaire, comme le chiffrement asymétrique, qui est impossible à craquer. Certains ransomwares, à cette étape, peuvent infecter le Master Boot Record (MBR), bloquant totalement l’accès au système. (Cependant, notez qu’il existe des types de ransomware qui ne chiffrent pas les fichiers, que nous aborderons dans la section sur les types de ransomware).

4. Notification de la rançon

Après avoir terminé le chiffrement, un message sera affiché à la victime indiquant qu’elle a été compromise et qu’elle doit payer pour déchiffrer les fichiers.

Parfois, il sera demandé à la victime de lire un fichier pour savoir comment les payer. Généralement, les attaquants demandent que la rançon soit payée en crypto-monnaie car elle est difficile à tracer.

Décryptage après le paiement de la rançon

Lorsque la rançon est payée, l’attaquant fournira la clé de déchiffrement pour débloquer les fichiers chiffrés. Cependant, il arrive que certaines entreprises ne puissent pas récupérer leurs données avec cette clé, perdant ainsi à la fois l’argent et les données.

Le plus souvent, les données volées sont vendues sur le dark web.

Faut-il Payer la Rançon ?

La décision de payer ou non la rançon dépend de l’importance et de l’urgence de vos données. Parfois, choisir de payer peut s’avérer être la pire des idées. Une actualité révélée par Kaspersky montre que plus de la moitié des victimes paient, mais seulement un quart d’entre elles parviennent à récupérer leurs données.

Ainsi, payer la rançon ne vous garantit pas la récupération de vos données. De plus, cela encourage les cybercriminels à poursuivre ces attaques.

Par conséquent, dans l’idéal, évitez de payer et informez plutôt les autorités compétentes de l’attaque afin d’agir sous leur conseil.

Qui est Responsable des Attaques par Ransomware ?

Qui se cache derrière ces attaques, et l’argent est-il leur unique motivation ? Selon les enquêtes de cybersécurité, deux types de criminels sont à l’origine des ransomwares.

Leurs motivations diffèrent, et ils sont généralement experts pour cacher leur véritable identité.

Les gangs de cybercriminels organisés

Ces cybercriminels sont parfaitement équipés avec tous les outils et technologies nécessaires pour planifier des attaques et identifier des cibles potentielles.

Il s’agit d’un réseau de criminels pour qui le ransomware est un métier. Ils ont des stratégies automatisées pour lancer les attaques, gérer les paiements des rançons et le processus de déchiffrement.

Ils arrivent à toucher plusieurs victimes en une seule attaque, demandant généralement des rançons plus modiques à chaque victime. Certains peuvent même être soutenus par des groupes terroristes pour blanchir de l’argent destiné à des activités terroristes.

Cybercriminels soutenus par des États

On a rapporté que des pays comme la Corée du Nord, la Russie et l’Iran, soumis à des sanctions par des gouvernements étrangers, seraient derrière certaines attaques de ransomware. Leur objectif n’est pas uniquement financier, mais aussi de semer le chaos dans des pays adverses en guise de revanche. Par exemple :

- L’attaque par le ransomware SamSam en 2018 aurait été orchestrée par deux hackers iraniens.

- NotPetya serait l’œuvre du renseignement militaire russe.

- L’attaque Wannacry aurait été menée par un groupe de cybercriminels nord-coréens appelé ‘Lazarus’. Plusieurs éléments, comme l’absence de clé de déchiffrement claire, l’utilisation de seulement trois adresses de paiement et le manque de communication avec les victimes, nous laissent penser que la motivation première n’était pas financière.

Cibles des Ransomwares

Les attaquants de ransomware ciblent des systèmes contenant des données critiques et sensibles. Ils visent aussi bien les grandes que les petites entreprises. Si l’accès aux données est immédiatement nécessaire, la victime pourrait être encline à payer la rançon rapidement.

Ils ciblent également les organisations ayant des systèmes de sécurité obsolètes avec des vulnérabilités et de mauvaises pratiques de sécurité. Dans cette section, nous identifierons les 3 principales cibles des ransomwares qui en sont souvent victimes.

Santé

Les établissements de santé conservent des dossiers médicaux essentiels pour les patients et nécessitent un accès immédiat à ceux-ci. Sinon, cela peut mettre la vie des patients en danger. Par exemple, le ransomware Wannacry a impacté le Service de Santé National du Royaume-Uni en 2017, les obligeant à annuler des chirurgies et des rendez-vous et à déplacer des patients en urgence.

Selon les rapports, à cause de l’attaque, le NHS a dû annuler 19 000 rendez-vous, moderniser ses systèmes informatiques et réaliser des nettoyages, ce qui leur a coûté 92 millions de livres.

Éducation

Les établissements éducatifs tels que les universités, les écoles et les collèges détiennent des données de recherche sensibles, de la propriété intellectuelle et des informations personnelles et financières du personnel.

En raison de contraintes budgétaires, ils manquent souvent de principes solides en matière de cybersécurité. La plupart des étudiants ne sont pas bien informés sur les cyberattaques et interagissent risquément avec le réseau.

Ainsi, ils sont particulièrement vulnérables aux cyberattaques. Par exemple, en 2016, l’Université de Calgary a payé 20 000 dollars en bitcoin à la suite d’une attaque ransomware sur son système informatique. Le secteur éducatif a connu une hausse des attaques de ransomware en raison de la croissance de l’enseignement en ligne.

Agences gouvernementales

Les agences gouvernementales, en particulier les départements de sécurité, gèrent des informations publiques sensibles telles que les données militaires et judiciaires.

Ces agences doivent réagir immédiatement en cas de violation de données et sont prêtes à payer la rançon pour restaurer le système attaqué le plus rapidement possible.

De plus, elles externalisent certains services à des entreprises privées. Les ransomwares peuvent cibler ces tiers pour infiltrer les infrastructures critiques des gouvernements.

Hormis les entreprises des catégories ci-dessus, les ransomwares ont également ciblé les secteurs suivants :

- Commerce et Finance

- Entreprises de services

- Fournisseurs de multimédia

- Départements RH

- Appareils mobiles

- Fournisseurs de cloud computing

- Cabinets d’avocats

- Entreprises pétrolières et énergétiques

Comment Éviter les Ransomwares

D’une attaque par ransomware jusqu’à votre récupération, les dommages pourraient être financièrement et émotionnellement insupportables. Par conséquent, concentrez-vous d’abord sur la prévention des ransomwares, car c’est la meilleure défense contre ces menaces. Dans cette section, nous discuterons de 10 façons d’empêcher le ransomware d’infecter votre système.

Méthodes de prévention contre les ransomwares

- Évitez de cliquer sur des liens suspects et d’ouvrir des pièces jointes non sécurisées – Les e-mails de phishing peuvent provenir d’expéditeurs se faisant passer pour des organismes de maintien de l’ordre, des cabinets comptables ou vos proches. Vérifiez toujours l’adresse e-mail et les informations de l’expéditeur. Si vous recevez des messages privés de personnes inconnues ou de proches contenant des liens, vérifiez toujours auprès de l’expéditeur pour confirmer sa légitimité.

- Évitez de divulguer des informations personnelles – Pour pénétrer dans votre système, les ransomwares peuvent collecter vos informations. Ils peuvent scruter vos profils sur les réseaux sociaux pour identifier des informations clés. Par conséquent, ne divulguez pas trop d’informations personnelles sauf si nécessaire.

- Mettez régulièrement à jour les systèmes d’exploitation et les logiciels – Assurez-vous que le système d’exploitation et les logiciels soient à jour en autorisant les mises à jour automatiques. Les mises à jour de l’OS contiennent non seulement les dernières fonctionnalités, mais aussi des correctifs de sécurité pour les failles du système.

- Effectuez des sauvegardes régulières – Conservez des copies de sauvegarde des fichiers, en particulier les plus importants, et stockez-les en dehors de votre réseau à plusieurs endroits. Car comme mentionné précédemment, les ransomwares ciblent les sauvegardes internes au système. Les plateformes cloud sont idéales pour stocker des sauvegardes car elles sont équipées de technologies de sauvegarde et de récupération de pointe.

- Téléchargez à partir de sites de confiance – Évitez de télécharger des logiciels depuis des sites non fiables. Vérifiez toujours l’URL et visitez uniquement les sites qui ont HTTPS dans l’URL ou des symboles de verrouillage dans la barre d’adresse. Soyez particulièrement prudent lorsque vous téléchargez des logiciels gratuits et des jeux.

- Proposez une formation en sécurité – Sensibilisez les utilisateurs de votre système aux causes et actions des ransomwares. Éduquez-les sur les meilleures pratiques et les règles à respecter pour éviter de telles attaques de logiciels malveillants en organisant régulièrement des formations sur la sensibilisation à la sécurité. Cette formation devrait inclure une simulation de phishing de ransomware pour identifier les utilisateurs ayant besoin de plus de formation en cybersécurité.

- Configurez une protection des e-mails – Utilisez un filtrage anti-spam pour identifier les types de fichiers ransomware les plus courants tels que .exe, .vbs et .scr. Analysez et surveillez les e-mails circulant dans votre système à l’aide de passerelles e-mail sécurisées, qui peuvent bloquer les attaques de phishing. Vous devriez également utiliser des services d’email chiffrés comme ProtonMail.

- Utilisez un logiciel anti-ransomware – Ce logiciel est conçu pour identifier les malwares, y compris les ransomwares. Ils disposent d’outils anti-ransomware légers qui analysent régulièrement votre PC et le nettoient si un ransomware est détecté. Pour les PC personnels, il existe des logiciels anti-ransomware gratuits.

- Utilisez une protection de point de terminaison – Certains flux de trafic pourraient être sensibles aux ransomwares. Les solutions de sécurité de point de terminaison fournissent la sécurité pour l’ensemble du réseau d’entreprise avec tous les points de terminaison qui y sont connectés. Elles peuvent protéger votre appareil contre le trafic sensible aux ransomwares qui tente d’accéder à votre PC.

- Définissez le contrôle d’accès – Utilisez le principe du moindre privilège où les utilisateurs de votre système se voient accorder le niveau minimal de permissions. Seuls les utilisateurs ayant des privilèges élevés peuvent accéder et manipuler les données sensibles du système.

Différents types de ransomware

Tous les ransomwares identifiés jusqu’à présent sont classés en deux catégories : Crypto-Ransomware et Ransomware de verrouillage.

Crypto-Ransomware et Ransomware de verrouillage

Crypto-Ransomware

Les crypto-ransomwares s’infiltrent généralement dans le système informatique de la victime et chiffrent les fichiers à l’aide d’une méthode de chiffrement robuste. En général, ils ne verrouillent pas tout le système. Les victimes peuvent encore accéder aux parties non chiffrées.

Ransomware de verrouillage

Ce type de ransomware verrouille et éteint les ordinateurs des victimes. Habituellement, il ne pénètre pas tout le système informatique ni ne chiffre les fichiers. Parfois, les utilisateurs peuvent même constater que leur souris ou clavier est bloqué, permettant uniquement d’interagir avec la fenêtre du ransomware.

Types de ransomware populaires

| Type de Ransomware | Méthode de distribution | Caractéristiques |

| CryptoLocker | Pièces jointes d’emails de phishing et via le botnet peer-to-peer Gameover Zeus | Créé en 2013, il utilise un chiffrement asymétrique pour chiffrer les fichiers. Son message d’alerte informe les victimes que la clé serait supprimée sauf si elles payaient la rançon. Pour déchiffrer les fichiers, les victimes devaient obtenir la clé privée via un service en ligne. Il a été totalement arrêté en 2014. |

| CryptoWall | Pièces jointes PDF malveillantes et kits d’exploit sur des sites web infectés | Il chiffre les fichiers et brouille les noms de fichiers, rendant plus difficile leur identification par les victimes. Il existe plusieurs variantes de CryptoWall, dont CryptoWall 3.0 et CryptoBit. |

| Jigsaw | Pièces jointes malveillantes dans des emails indésirables | L’un des types de ransomwares les plus destructeurs qui supprime progressivement les fichiers chiffrés pour persuader la victime de payer rapidement la rançon. En 72 heures, il supprime des fichiers chaque heure. Si la rançon n’est pas payée après ces 72 heures, il supprime le reste des fichiers chiffrés. |

| GoldenEye | Vulnérabilité Microsoft SMBv1 | Apparu en 2017, il a sévèrement touché de nombreuses entreprises ukrainiennes. Il ne se contente pas de chiffrer les fichiers, il chiffre également le Master Boot Record (MBR), bloquant totalement l’accès à l’ordinateur. |

| Locky | Emails de spear phishing avec un document Word joint. | Le document Word contient des macros malveillantes. Lorsque la victime active la macro, elle télécharge le ransomware qui commence alors à chiffrer les fichiers. |

| WannaCry | Via EternalBlue développé par la National Security Agency (NSA) pour d’anciennes versions de Windows | Lancé en 2017, ce ransomware ciblait les systèmes d’exploitation Windows. Il contient plusieurs composants : un initiateur, un chiffreur et un déchiffreur. Il exploite une vulnérabilité du protocole Server Message Block (SMB) de Microsoft. |

| BadRabbit | Téléchargement forcé – se faisant passer pour un installateur Adobe Flash sur des sites compromis | BadRabbit est apparu en 2017, infectant des entreprises en Russie et en Europe de l’Est. Les attaquants ont exigé un paiement de 0,05 bitcoin, soit environ 285 $ dans les 40 heures suivant l’attaque. |

| Cerber | Emails de phishing, sites web infectés et publicités | Cerber est un ransomware en tant que service qui fournit le ransomware à d’autres cyberattaquants en échange d’un pourcentage de la rançon. Il est apparu en 2016 et a ciblé des millions d’utilisateurs d’Office 365. |

| Crysis | Emails de phishing avec des extensions de fichier doubles, logiciels légitimes et via le protocole Windows RDP | Utilise à la fois les chiffrements AES-256 et RSA-1024 appliqués aux disques durs fixes, amovibles et réseau. |

| CTB-Locker alias Curve-Tor-Bitcoin Locker | Emails avec un fichier .zip infecté joint | Utilise la cryptographie à courbes elliptiques (ECC) pour chiffrer les fichiers sur le disque dur des victimes. Premières infections en 204, les attaquants ont exigé des paiements de rançon plus élevés pour le CTB-Locker par rapport à d’autres ransomwares. |

| KeRanger | Installateur infecté appelé Transmission | Apparu en 2016, il a réussi à infecter des ordinateurs Mac en s’exécutant à distance sur l’ordinateur de la victime. |

Principales Attaques de Ransomware

Le ransomware a touché de nombreuses organisations dans différents pays. Selon les statistiques de la cybersécurité, on estime que ces attaques coûteront 6 billions de dollars par an d’ici 2021.

Parlons des attaques de ransomware les plus marquantes et significatives qui ont eu lieu jusqu’à maintenant, et comment elles ont financièrement affecté les organisations.

Découvrez notre liste principale des plus grandes attaques de ransomware en 2021.

L’épidémie du Ransomware WannaCry

C’est considéré comme l’attaque ransomware la plus dévastatrice de l’histoire. Lancée en 2017, elle ciblait les ordinateurs Microsoft Windows dans le monde entier, en particulier les systèmes Windows n’ayant pas installé les mises à jour de sécurité de Microsoft après avril 2017.

Selon les rapports publiés, il a touché plus de 200 000 ordinateurs dans 150 pays, leur faisant perdre des milliards de dollars.

Les pays les plus touchés sont la Russie, l’Ukraine et l’Inde. Parmi les organisations affectées, citons le National Health Service (NHS) au Royaume-Uni, Honda, Hitachi, des universités en Chine, et des gouvernements régionaux en Inde.

Les États-Unis et le Royaume-Uni soupçonnent la Corée du Nord d’être à l’origine de cette attaque. Le « kill switch », créé par le chercheur Marcus Hutchins, a stoppé la propagation de WannaCry, et Microsoft a publié des correctifs d’urgence.

Attaque Ransomware de l’Université de Californie

Netwalker est un groupe de ransomware qui a attaqué l’Université de Californie à San Francisco, l’une des principales institutions de recherche travaillant sur la recherche de la pandémie de covid-19, en juin 2020.

Les rapports ont révélé que l’université a dû payer 1,14 million de dollars en bitcoin aux attaquants pour récupérer les données, somme négociée par rapport à la rançon initiale de 3 millions de dollars.

Le ransomware a chiffré des fichiers sur plusieurs serveurs de l’environnement informatique de la faculté de médecine. Cela peut être vu comme une des attaques opportunistes, car les données chiffrées étaient liées à la recherche sur le vaccin covid-19, essentielle à l’époque.

L’université a déclaré avoir accepté de payer la rançon car ces données étaient cruciales pour poursuivre leur travail académique.

Attaques Ransomware Ryuk

Ryuk a réussi à attaquer des organisations de renom telles que les journaux Los Angeles Times et Tribune, les hôpitaux Universal Health Services (UHS), et une entreprise de conseil en IT à Paris.

Une fois activé, il désactive les fonctions de restauration de Windows et ferme des services et processus. Il est à l’origine de certaines des demandes de rançon les plus élevées, comme entre 5 millions et 12,5 millions de dollars.

Apparu en 2018, on pensait d’abord que les cyberattaquants russes connus sous le nom de Wizard Spider étaient derrière le ransomware Ryuk. Cependant, des enquêtes plus récentes ont identifié deux criminels russes derrière cette attaque.

Attaques Petya et NotPetya

Les variantes de ransomware Petya et NotPetya ont commencé leur propagation en 2016 et 2017, principalement via des emails de phishing avec des pièces jointes malveillantes.

On estime que différentes variantes de Petya ont causé des pertes d’environ 10 milliards de dollars depuis leurs débuts. Petya cible spécifiquement les systèmes avec des systèmes d’exploitation Windows en infectant le MBR, ce qui signifie qu’il bloque totalement le système d’exploitation.

Tandis que NotPetya visait des entreprises ukrainiennes comme la centrale nucléaire de Tchernobyl, Petya a touché différentes organisations dans le monde entier.

Par exemple, le système de santé Heritage Valley aux USA, des compagnies pétrolières comme Rosneft en Russie, et des entreprises agroalimentaires comme l’usine de chocolat Cadbury à Hobart.

Outre ces attaques ransomware les plus notables, Conti, Maze, DopplePaymer et Revil sont les ransomwares à surveiller en 2021 qui pourraient devenir des épidémies.

Résumé

Dans ce guide, vous découvrirez tout ce qu’il faut savoir sur les ransomwares, y compris les types les plus courants et les attaques les plus répandues qui ont eu lieu jusqu’à présent dans le monde entier. Le ransomware est une arme redoutable qui ne cesse de perturber le monde.

Si un système qui contient des données sensibles, cruciales pour la continuité des opérations d’une entreprise, est victime d’une attaque de ransomware, il peut être complètement paralysé.

Cela entraîne des pertes financières considérables et nuit gravement à la réputation de l’entreprise. Ainsi, utilisez les techniques de prévention décrites dans ce guide pour protéger votre système contre les attaques de ransomware.