فن الخداع السيبراني: الهندسة الاجتماعية في أمن المعلومات

تقف الهندسة الاجتماعية وراء بعض أكثر الهجمات الإلكترونية المعطلة في التاريخ. إنها بمثابة البعبع في عالم أمن المعلومات لأنه من الصعب للغاية الحماية منها.

لقد بلغ هذا الظاهرة ذروتها في عام 2023، مع هجمات مثل اختراق بيانات إيكويفاكس وخدعة بيتكوين على تويتر التي شغلت عناوين الأخبار حول العالم.

وفقًا لاستطلاع أجرته شركة ستاتيستا عام 2023، تقول 87% من المنظمات المشاركة في الاستطلاع في السويد إنها فقدت معلومات حساسة خلال الأشهر الـ 12 الماضية. تأتي ألمانيا في المرتبة التالية بنسبة 85%، والولايات المتحدة بنسبة 76%.

على الصعيد العالمي، فقدت 63% من المنظمات نوعًا ما من البيانات الحساسة حتى عام 2023، وهو أمر غير مسبوق.

ومن جهة أخرى، يتفق معظم مسؤولي الأمن المعلوماتي (CISOs) في المملكة المتحدة (78%) على أن الخطأ البشري يمثل أكبر ثغرة أمنية سيبرانية في منظماتهم.

في هذا المقال، سأشرح كل شيء عن الهندسة الاجتماعية، من الدور الذي تلعبه في الهجمات الإلكترونية إلى الأسباب التي تجعلها فعالة، والتكتيكات الشائعة، وكيفية الوقاية منها. سأحاول أيضًا التنبؤ بمستقبل الهندسة الاجتماعية.

هيا بنا نبدأ!

فهم الهندسة الاجتماعية

أولاً، علينا أن نفهم ما هي الهندسة الاجتماعية ولماذا تعمل. من المهم أن نمتلك هذا الأساس قبل أن ننتقل إلى تحليل أكثر عمقًا!

1. ما هي الهندسة الاجتماعية؟

وفقًا لكاسبرسكي، “الهندسة الاجتماعية هي تقنية تلاعب تستغل الخطأ البشري للحصول على معلومات خاصة، أو الوصول، أو الأشياء ذات القيمة“.

إذًا، الخطأ البشري هو جوهر الهندسة الاجتماعية. إنه العنصر الذي يجمع كل شيء معًا.

للنجاح في هجوم الهندسة الاجتماعية، يحتاج القراصنة إلى تحديد الضحية لارتكاب خطأ مثل:

- النقر على رابط مصاب في بريد إلكتروني

- تنزيل وفتح مرفق بريد إلكتروني

- فتح رابط مصاب في رسالة نصية قصيرة

- الرد على بريد إلكتروني ضار بمعلومات حساسة

وكيف يقنعك القراصنة بارتكاب هذه الأخطاء؟ من خلال نسج قصة تعتقد أنها محتملة.

هذا هو عندما يظهر العنصر الثاني الأساسي في الهندسة الاجتماعية – التلاعب من خلال الخداع.

سيحاول القرصان الجيد دائمًا جمع بعض المعلومات عنك قبل محاولة خداعك. قد يعرفون أنك عميل للبنك X أو أنك قد اشتريت مؤخرًا المنتج Y، على سبيل المثال.

يحصلون على هذه المعلومات من خلال تسريبات البيانات، اختراقات بيانات الشركات، أو حتى هجوم التصيد ضدك.

وكلما كانت لديهم معلومات أكثر عنك، تصبح تكتيكاتهم في الهندسة الاجتماعية “أقوى”.

من خلال هذه التكتيكات، يمكن للقراصنة أن يجعلوك:

- تثبيت برمجيات خبيثة على جهازك، مما يفتح الباب أمام المزيد من الهجمات

- تسليم أسماء المستخدمين وكلمات المرور الخاصة بك بمحض إرادتك

- إرسال الأموال إليهم

- أن تصبح بغير علم مُهرب أموال لهم

ولكن لماذا تعمل الهندسة الاجتماعية ولماذا هي فعّالة ضدنا؟ دعونا نستكشف ذلك أدناه!

2. دور الإقناع، وهم الشرعية، والتلاعب

تعمل الهندسة الاجتماعية من خلال الإقناع، وهم الشرعية، والتلاعب. إليك كيف:

- الإقناع

أول مهمة للقرصان في هجوم الهندسة الاجتماعية هي إقناعك بالهوية التي يفترضها. يحتاجون إلى أن تصدقهم وتثق بهم حتى تشعر بالأمان عند التحدث معهم.

سيستخدمون تكتيكات بناء الثقة، ومحفزات عاطفية، ويستغلون تحيزات معرفية مختلفة شائعة بين البشر.

يحقق القراصنة ذلك من خلال ادعاء أنهم شخص آخر واستخدام هوية مزيفة لخداعك.

- وهم الشرعية

تعمل الهندسة الاجتماعية لأن القراصنة يستخدمون وهم الشرعية لخداعك وجعلك تثق بهم. سيدّعون أنهم من كيان شرعي ومعترف به على نطاق واسع تعرفه وتثق به.

على سبيل المثال، قد يدّعون أنهم ممثلين للبنك الذي لديك فيه حساب. أنت بالفعل تثق بالبنك بأموالك، لذا ستثق بسهولة بممثل البنك الذي يتواصل معك عبر البريد الإلكتروني.

من خلال الظهور بمظهر شرعي، يكسب القرصان ثقتك، مما يفتح طرقًا جديدة للهجوم. هذا عندما يبدأون في التلاعب بك لارتكاب خطأ ما.

- التلاعب

بمجرد أن يقنعك القرصان أنهم طرف شرعي، يبدأون المرحلة النهائية للهجوم الهندسي الاجتماعي – التلاعب.

حان الوقت للقرصان للحصول على ما يسعى إليه – أموالك، بياناتك الخاصة، أو الوصول إلى جهازك.

يحققون ذلك من خلال التلاعب بك للنقر على رابط تصيد، أو تنزيل مرفق بريد إلكتروني، أو الرد على بريدهم الإلكتروني بمعلومات حساسة.

أو قد يقنعونك بتحويل الأموال إليهم من خلال محادثات بريد إلكترونية متعددة حيث يستمرون في التلاعب بك.

قد تلاحظ أن كل المراحل الثلاثة لديها شيء مشترك. هذا صحيح، الهدف – أنت.

وأنت إنسان. وهذا يجعلك عرضة بشكل فطري للهندسة الاجتماعية.

لماذا؟ دعونا نرى أدناه!

3. لماذا البشر هم الحلقة الأضعف في أمن المعلومات

عامل الإنسان هو، بكل بساطة، العنصر الأكثر ضعفًا في أي منظمة، عندما يتعلق الأمر بأمن المعلومات.

إليك لماذا هذا:

- نحن غير متوقعين

كبشر، غالبًا ما نتصرف بناءً على عواطف ودوافع تتعارض مع الحقائق الصلبة وأفضل أحكامنا.

بالإضافة إلى ذلك، يتصرف كل شخص بشكل مختلف عندما يُعرض عليه نفس المعلومات أو الوضع. قد تعتقد أن بريدًا إلكترونيًا ما هو على الأرجح خدعة بينما قد أصدق أنه شرعي.

قد تكون أقل إقناعًا عندما يبدو أن القرصان يعرف تفاصيل شخصية عنك، بينما قد أكون مقتنعًا تمامًا بالثقة بهم.

هذا التناقض في التصرف ورد الفعل هو ما يعتمد عليه القراصنة للتلاعب بنا من خلال الهندسة الاجتماعية

- نرغب في الثقة ببعضنا البعض

وفقًا لعلم الأعصاب، البشر ميالون بطبيعتهم للثقة ببعضهم البعض. بينما قد يبدو هذا شاعريًا، إلا أنه يمثل عيبًا كبيرًا عندما نتحدث عن أمن المعلومات.

عندما يكون الآخرون يسعون لخداعنا، فإننا نميل بشكل طبيعي للثقة بهم. يتطلب الأمر جهدًا واعيًا لعدم الثقة بشخص ما، وبالتالي المزيد من العمل لأدمغتنا.

من الأسهل الثقة بشخص ما بدلاً من عدم الثقة به، هذا ما أعنيه. إذا قدم القرصان أسبابًا واعية لنا لنثق بهم، فهذا يجعل المهمة أسهل بالنسبة لأدمغتنا.

- نحن مغمورون بالمعلومات

في عام 2023، المعلومات موجودة في كل مكان، على هواتفنا، على المواقع التي نزورها، في بريدنا الإلكتروني، وهكذا.

نحن مغمورون بأطنان من المعلومات يوميًا، ويصبح من الصعب التمييز بين الحقيقة والكذب. بالنسبة لنا، قد يبدو بريد إلكتروني ما خداعًا مثل أي قطعة معلومات أخرى.

إذا كنت تعمل في شركة، فإن هذا الجانب يصبح أكثر أهمية حيث يوجد أيضًا اتصال داخلي يجب مراعاته.

رسائل البريد الإلكتروني، الرسائل النصية، Slack، Microsoft Teams، هناك معلومات تأتي من كل اتجاه تغمرنا وتؤدي إلى سلوك روتيني.

من الأسهل للقرصان أن يخدعك من خلال الاختباء بين هذا التدفق من المعلومات واستغلال نقص انتباهك.

4. ستة مبادئ للهندسة الاجتماعية

لشرح كيف تعمل الهندسة الاجتماعية بشكل أفضل، سنستخدم ستة مبادئ للتأثير للدكتور روبرت سيالديني، التي تنطبق تمامًا على أمن المعلومات:

I. السلطة – نميل إلى الثقة أكثر بالأشخاص الذين يبدو أنهم يعرفون أكثر منا أو يحتلون موقعًا اجتماعيًا/مهنيًا أعلى

II. المعاملة بالمثل – نشعر بالتزام داخلي للرد بنفس الطريقة عندما نتلقى هدية أو علامة حسن نية من الآخرين

III. الاتساق – نحب أن نظل ثابتين ونتابع ما قررناه بالفعل. إذا قنعنا القرصان بالموافقة على شيء صغير، نصبح أكثر قابلية للإقناع بفعل شيء أكبر في المرة القادمة

IV. الإعجاب – عندما نحب شخصًا ما، نميل إلى الموافقة بسهولة أكبر على أي شيء يطلبه منا. التنكر هو الاستراتيجية التي تستخدم هذا المبدأ في الهندسة الاجتماعية

V. الإجماع – نحن أكثر عرضة للموافقة على شيء إذا علمنا أن الآخرين يفعلون ذلك أيضًا. نحب أن نكون في توافق مع الجميع

VI. الندرة – كلما كان شيء أقل شيوعًا، كلما زادت قيمته لدينا. في أذهاننا، يصبح أكثر قيمة لأنه ليس بمقدور الجميع امتلاكه

يمكنك تتبع هذه المبادئ في جميع خدع الهندسة الاجتماعية الإلكترونية، سواء كانت خدعة بريد إلكتروني، أو محاولة تصيد، وهكذا.

علم النفس هو العنصر الأساسي للهندسة الاجتماعية، وهذا بالضبط سبب نجاحها. إنهم يستغلون نقاط الضعف الرئيسية في كيفية تفكيرنا، وتصرفنا، ورد فعلنا على معلومات وسياقات مختلفة.

أكثر المبادئ استخدامًا هي السلطة والإعجاب، عندما ينتحل القراصنة شخصية أشخاص ذوي سلطة أو أشخاص يحظون بإعجاب عام في المجتمع. سيطلبون باسمهم، آملين أن يوافق الضحية.

في العديد من الحالات، يقع الضحية فريسة لهذه الخدع ببساطة لأنهم ينخدعون بتلك المبادئ التي تعمل في عقلهم الباطن.

لكن دعونا نتحدث عن شيء أكثر جوهرية ونرى كيف يستخدم القراصنة الهندسة الاجتماعية لأنواع هجمات محددة!

تقنيات وتكتيكات شائعة

حان الوقت لنلقي نظرة على التقنيات والتكتيكات المحددة التي يستخدمها المجرمون عند شن هجمات الهندسة الاجتماعية الإلكترونية.

من المحتمل أنك قد شاهدت معظم هذه التكتيكات في العمل أو سمعت عنها. لكنك لا تعرف اسمها.

لا تقلق! دعنا نمر عليها الآن.

1. هجمات الصيد الإلكتروني (Phishing)

أصبحت هجمات الصيد الإلكتروني شائعة بشكل متزايد، وتعتمد تقريبًا بالكامل على الهندسة الاجتماعية. لقد تحدثت عن سبب شيوع هجمات الصيد الإلكتروني في مقال آخر. يمكنك قراءته هنا.

إليك كيفية عمل هجمات الصيد الإلكتروني، باختصار:

- الشرعية المفترضة – يدعي القرصان أنه شخص تثق به وتحترمه، مثل مؤسسة أو شركة

- الطعم – يخترع القرصان سببًا لماذا يجب عليك النقر على رابط، أو تنزيل مرفق، أو تزويدهم ببيانات شخصية (تجديد اشتراكك، تغيير إعدادات الأمان، إلخ)

- الحل – يقدم لك القرصان رابطًا، أو مرفقًا، أو عنصرًا مصابًا آخر يمكن أن يحل المشكلة التي ذكرتها سابقًا

- الخداع – بمجرد نقرك على الرابط المصاب، سيتم توجيهك إلى موقع ويب مزيف مصمم ليبدو قدر الإمكان مثل الأصلي

باستخدام هذه العناصر الأربعة، يحول القرصان هجوم الصيد الإلكتروني من هجوم إلكتروني بسيط إلى وباء عالمي يؤثر على ملايين المستخدمين.

هناك أنواع متعددة من هجمات الصيد الإلكتروني، بما في ذلك الصيد الصوتي، والصيد عبر البريد الإلكتروني، والصيد عبر الرسائل القصيرة، والصيد الموجه، وصيد الحيتان، والمزيد.

إنها واحدة من أكثر الهجمات الإلكترونية تنوعًا، وفعالية، وخطورة، ويرجع ذلك بشكل كبير إلى عامل الهندسة الاجتماعية.

2. البروتكستينج (Pretexting)

يعني هجوم البروتكستينج أن المهاجم يتبنى هوية مزيفة تتوافق مع توقعاتك للتواصل معها.

على سبيل المثال، قد ينتحل شخصية موظف شركة من قسم آخر، يطلب منك بعض الوثائق لأنهم بحاجة إليها لـ “شيء ما” (أدخل سببًا مبررًا هنا).

قد يكون هذا “الشيء” في الواقع حدثًا صالحًا في الشركة إذا تمكن القرصان من الوصول إلى الاتصالات الداخلية أو كان لديه معرفة مسبقة.

غالبًا ما يكون هذا الذريعة كافيًا ليقع الكثيرون ضحية لهذا الهجوم. لن يشككوا في الهوية المفترضة للقرصان ولن يفكروا في التحقق مرتين.

كان التواصل مع القرصان متوقعًا نظرًا للذريعة التي استخدمها القرصان.

3. الإغراء (Baiting)

هجمات الإغراء معقدة للغاية لكنها، لحسن الحظ، سهلة الاجتناب. يستخدم القرصان فضولك لجعلك تثبت برنامجًا مصابًا، أو تنزيل مرفق، أو إدخال محرك أقراص فلاش مصاب في جهازك.

قد يتركون هذه الأقراص المصغرة في مناطق بارزة حيث سيعثر عليها الضحايا. قد تحمل هذه الأقراص المصغرة ملصقات رسمية لزيادة اهتمامك.

يعمل هذا أيضًا رقميًا. فكر في بريد إلكتروني يتحدث عن برنامج لكسب المال يضمن أرباحًا ثابتة كل شهر. هل أثير اهتمامك الآن؟

نعم، هذا ما يعتمد عليه القراصنة. سيقدمون لك الطعم أولاً، وإذا استجبت له، سيبدأون الهجمات.

4. الذيل (Tailgating)

الذيل هو هجوم مادي بحت يستخدم الهندسة الاجتماعية لإقناع موظف مخول بالسماح للقرصان بالدخول إلى منطقة مقيدة.

عادةً ما ينتحل القرصان شخصية شخص آخر أو يقدم سببًا مبررًا لماذا يحتاج إلى الوصول إلى المنطقة المقيدة.

غالبًا ما يستخدم البروتكستينج كجزء من هجوم الذيل لتعزيز الاعتقاد بأن لدى القرصان أسبابًا شرعية للوصول إلى المنطقة المقيدة.

5. التنكر (Impersonation)

تعتمد هجمات التنكر على افتراض المهاجم لهوية مزيفة وخداعك بها. الهوية المزيفة هي العنصر الأساسي لهذا الهجوم.

قد يتظاهر القرصان بأنه جهة اتصال موثوقة، أو شخصية ذات سلطة، أو خبير تقني، أو ممثل بنك، أو أي شيء آخر قد يخدعك.

الهدف هو كسب ثقتك من خلال الاستفادة من ميلك اللاواعي للثقة ببعض الأشخاص أو الشخصيات.

6. القيد المتبادل (Quid Pro Quo)

يعني “القيد المتبادل” باللاتينية “شيء مقابل شيء“، وهذا بالضبط كيف ينفذ القرصان هذا الهجوم.

سيتبنى القرصان هوية مزيفة ويدّعي أنه يقدم لك شيئًا مقابل أشياء مختلفة مثل:

- بياناتك الشخصية

- إكمال استبيان

- تنزيل مرفق وقراءته للحصول على رأيك

غالبًا ما يقدمون لك المال مقابل “خدمتك” لهم. يبدون موثوقين لأنها معاملة. أنت لا تعطي أي شيء مجانًا.

علاوة على ذلك، تشعر بنوع من الالتزام لإعطاء شيء ما لهم في المقابل بعد أن يعدون بدفع المال لك.

أمثلة حقيقية على هجمات الهندسة الاجتماعية

دراسة حالة 1: هجوم BEC على جوجل وفيسبوك

بين عامي 2013 و2015، قام إيفالداس ريماسوسكاس (الجاني) بانتحال شخصية شركة كوانتا كومبيوتر، وهي شركة تايوانية لتصنيع الإلكترونيات كانت تتعاون مع جوجل وفيسبوك.

أرسلوا رسائل بريد إلكتروني إلى موظفي كلتا الشركتين، يطلبون فيها الدفع مقابل البضائع والخدمات.

قامت كلا الشركتين بتحويل الأموال، وقام ريماسوسكاس بتحويلها إلى حسابات بنكية مختلفة حول العالم.

بحلول الوقت الذي تم القبض عليه، كان قد نصب حوالي 100 مليون دولار من جوجل وفيسبوك. تمكن من فعل ذلك عن طريق تزوير توقيعات المديرين التنفيذيين للشركات على الرسائل والفواتير والعقود التي أرسلها إلى البنوك.

كانت هذه حالة كلاسيكية من انتحال الشخصية واختراق البريد الإلكتروني للأعمال (BEC) التي استحوذت على عناوين الأخبار في ذلك الوقت.

دراسة حالة 2: هجوم احتيال الرئيس التنفيذي على شركة FACC النمساوية لتصنيع أجزاء الطائرات

تعرضت شركة FACC، وهي شركة نمساوية لتصنيع أجزاء الطائرات، لـ هجوم احتيال الرئيس التنفيذي في عام 2016، خسرت فيه حوالي 47 مليون دولار. احتيال الرئيس التنفيذي هو نفسه اختراق البريد الإلكتروني للأعمال ولكن في هذه الحالة، تم استهداف الشركة بعملية تصيد موجهة.

قام المخترق بانتحال شخصية الرئيس التنفيذي، والتر ستيفان، وأرسل بريدًا إلكترونيًا مزيفًا إلى القسم المالي، طالبًا منهم تحويل 50 مليون يورو إلى حساب.

برروا التحويل كجزء من مشاريع الاستحواذ الأخيرة للشركة، لذلك لم يرى القسم المالي أي خطأ في ذلك.

بعد أن أدركت الشركة الخدعة، تمكنت من إيقاف تحويل 10.9 مليون يورو ولكنهم خسروا 39.1 مليون يورو.

كانت هذه هجمة هندسة اجتماعية كلاسيكية حيث كان لدى المخترق معلومات مسبقة واستخدم تكتيكات انتحال الشخصية للتلاعب بالضحايا لإرسال الأموال لهم.

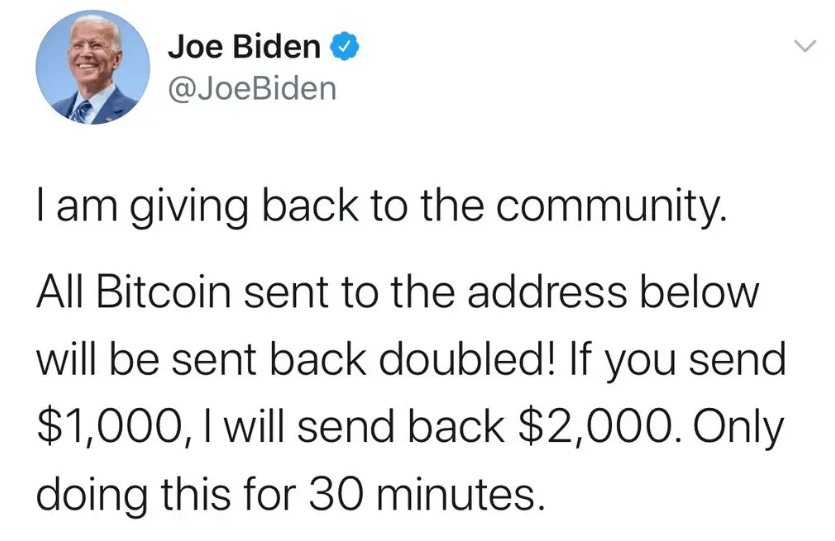

دراسة حالة 3: فن التأثير في خدعة بيتكوين على تويتر

أصبحت خدعة بيتكوين على تويتر الآن واحدة من أشهر الهجمات الإلكترونية في التاريخ بسبب طبيعتها الغريبة.

في فترة بعد الظهر من عام 2020، امتلأ تويتر بتغريدات من أسماء كبيرة مثل إيلون ماسك، كانيي ويست، بيل جيتس، جو بايدن، وباراك أوباما، وعدوا بإرسال ضعف مقدار البيتكوين الذي ترسله إلى حساباتهم.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

طبيعيًا، كانت كل هذه عملية احتيال واسعة النطاق نفذها عدة مهاجمين. اضطر تويتر في نهاية المطاف لتعطيل العديد من خدماته، بما في ذلك وظيفة التغريد للمستخدمين الموثقين، لبعض الوقت.

كان سبب هذا الهجوم الجريء هجومًا للهندسة الاجتماعية استهدف عدة موظفين في تويتر. حصل المهاجمون على الوصول إلى الأنظمة الداخلية للشركة وتمكنوا من اختراق حسابات عالية المستوى.

بحلول الوقت الذي كشفت فيه الخدعة، كان المحتالون قد تلقوا أكثر من 100,000 دولار من البيتكوين، والتي فقدت إلى الأبد في البلوكتشين.

علامات التحذير والوقاية

ليست كل الأمور سيئة، فهناك طرق لاكتشاف هجوم الهندسة الاجتماعية قبل أن تقع ضحيته.

فيما يلي، سأوجهك إلى أهم علامات التحذير وأفضل الممارسات التي يجب اتباعها لتجنب هجمات الهندسة الاجتماعية.

1. كيفية اكتشاف محاولات الهندسة الاجتماعية

لا توجد طريقة مضمونة لاكتشاف هجوم الهندسة الاجتماعية ولكن إذا تحققت عدة شروط من القائمة أدناه، فمن المحتمل أنك تتعامل مع عملية احتيال.

دعونا نستعرض بعض أهم علامات التحذير لهجمات الهندسة الاجتماعية:

I. رسائل غير متوقعة

عندما تفتح البريد الإلكتروني لأول مرة، اسأل نفسك – “هل أتوقع رسالة بهذا الموضوع؟“. بينما قد تختطف بعض هجمات الصيد الإلكتروني الاتصالات المتوقعة، فإن معظمها لا يتبع هذا النمط.

وذلك لأن معظم القراصنة لا يعرفون شيئًا عن ضحاياهم ولم يجمعوا أي معلومات عنك.

لذا، سيحاولون حظهم مع رسائل البريد الإلكتروني العامة المحتالة. ويمكن أن تكون هذه:

- رسائل بريد إلكتروني بنكية حول خروقات أمنية

- الفوز بميراث من جدة عجوز قررت التبرع بثروتها لك

- كونك الفائز بدورة باهظة الثمن في أمن المعلومات (حدث هذا معي)

حتى إذا كان موضوع البريد الإلكتروني يثير اهتمامك بعض الشيء، هل كنت حقًا تتوقعه؟ في معظم الحالات، الإجابة هي “لا“.

ثم هناك حالات تُخبر فيها بأنك فزت بيانصيب لم تشارك فيه أبدًا. هذه عملية احتيال واضحة.

إذا لم تكن تتوقع البريد الإلكتروني، يجب أن يزيد ذلك من يقظتك قليلاً. لا يعني ذلك بالضرورة أنه عملية احتيال، حيث أن العديد من الاتصالات الشرعية تأتي دون سابق إنذار، ولكن يجب أن تكون حذرًا من ذلك الحين فصاعدًا.

II. طلب أو مطالبة غير متوقعة

هل يطلب منك المرسل شيئًا غير متوقع أو طبيعي؟ ربما شيئًا لم تفعله من قبل، مثل:

- إرسال معلومات لم يطلبوها من قبل (إذا كانوا ينتحلون شخصية شخص تعرفه)

- إرسال الأموال لسبب غريب للغاية

- تشغيل ملف تنفيذي على جهازك، على الرغم من أن هذا الطلب يأتي من العدم والسبب ضعيف في أحسن الأحوال

- فتح مستند عشوائي لا تعرف شيئًا عنه

إذا كان الطرف الآخر يطلب منك القيام بشيء لم تقم به من قبل أو كنت تفكر فيه بشكل كبير قبل القيام به، يجب أن تفكر مرتين قبل الموافقة.

عندما ينتحل القراصنة شخصية أشخاص نعرفهم، يستخدمون الألفة والثقة اللاواعية التي لدينا تجاه الشخص الآخر للتلاعب بنا في الموافقة على طلبات غير معقولة.

III. المرفقات أو الروابط المشبوهة

تتضمن معظم هجمات الهندسة الاجتماعية مرفقًا مصابًا في البريد الإلكتروني ويحاولون خداعك لفتحه.

أو يمكن أن يتضمنوا روابط متشعبة في جسم البريد الإلكتروني، ويطلبون منك النقر عليها.

فيما يلي بعض الأمثلة:

- “لقد اكتشفنا نشاطًا مشبوهًا. انقر هنا لزيارة حسابك وتأكيد أنه كنت أنت”

- “أنت الفائز المحظوظ ببطاقة رسومات RTX 2080. قم بزيارة متجرنا من خلال الرابط التالي للمطالبة بجائزتك”

- “لقد أرفقنا نسخة من المستند الذي طلبته، لذا لا تتردد في فتحه في وقت فراغك”

يمكن أن تكون أي من هذه الروابط و/أو المرفقات مصابة، لذا يجب أن تكون حذرًا للغاية بشأن ما تنقر عليه أو تفتحه في جسم البريد الإلكتروني.

IV. روابط ومواقع ويب مزيفة

طريقة فعّالة للغاية لاكتشاف رابط تصيد في بريد إلكتروني هي تمرير الماوس فوقه وقراءة العنوان.

هل يتطابق عنوان الرابط مع نص الرابط والنص الذي قبل النقر عليه؟ إذا كان مختلفًا، فأنت تتعامل مع رابط مزيف.

جعلوا النص يبدو شرعيًا ولكنهم لم يتعبوا في تغيير عنوان موقع الويب الفعلي، على أمل أنك لن تتحقق منه.

ثم هناك حالات يبدو فيها العنوان مطابقًا بنسبة 99٪ للشيء الحقيقي. هذه هجمات هندسة اجتماعية معقدة يصعب اكتشافها.

تذكر شيئًا واحدًا – لا يمكن للقراصنة نسخ عنوان URL أو اسم نطاق موقع شرعي بنسبة 100٪. يجب عليهم تغيير شيء ما. على سبيل المثال:

- “https://www.paypalhome/us/home” بدلاً من “https://www.paypal.com/us/home”. إضافة عناصر مثل “home” في عنوان URL هي كيفية قيام القراصنة بتزوير مواقع ويب شرعية

- “https://www.gov.florida” بدلاً من “https://www.usa.gov/states/florida”. الرابط يبدو مختلفًا ولكن قد لا تعرف كيف يبدو الرابط الشرعي

أحيانًا، قد يكون اسم النطاق مكتوبًا بشكل خاطئ عن قصد على أمل ألا تلاحظ ذلك. خاصةً إذا كان موقع ويب قمت بزيارته عدة مرات في الماضي.

بحلول الآن، إما أنك لا تتحقق من عنوان URL أو أنك تتجاهل الأخطاء بسهولة دون ملاحظة.

V. عرض يبدو جيدًا جدًا ليكون حقيقيًا

هل يقدم لك البريد الإلكتروني شيئًا يبدو جيدًا جدًا ليكون حقيقيًا؟ صدقني، لقد بحثت كثيرًا في الهجمات الإلكترونية لأعرف أنه لا يوجد شيء مثل عرض شرعي يبدو جيدًا جدًا ليكون حقيقيًا.

كلها خدع متنكرة. لا يوجد شخص سيتبرع ببضعة ملايين من الدولارات لك، شخص عشوائي لم يقم بأي شيء لكسبها.

حتى إذا تم وعدك بالمال مقابل معلوماتك أو شيء من هذا القبيل، لا تقع في الفخ. لا يوجد شيء من هذا القبيل (في معظم الحالات).

تعد خدع الهندسة الاجتماعية الأخرى بإرسال لك مبلغ معين من المال ولكن سيتعين عليك دفع تكاليف المعاملة، والتي تعد ضئيلة مقارنة بالمبلغ الذي ستتلقاه.

لكنك لن تتلقى أي شيء لأنها خدعة. ستدفع فقط تكاليف المعاملة وهذا كل شيء. سيكون القراصنة قد ابتزوك ببعض المال مقابل وعد كاذب.

VI. الإلحاح في البريد الإلكتروني

إذا بدا موضوع البريد الإلكتروني عاجلاً جدًا ويضغط عليك للتصرف بسرعة، فكر مرتين قبل النقر على أي رابط أو فتح أي مرفق.

يعتمد القراصنة على الضغط النفسي للتلاعب بك للتصرف بسرعة دون إعادة التحقق. إما بسبب الخوف أو الطمع أو الخوف من تفويت الفرصة، تعمل الهندسة الاجتماعية بطرق عديدة وعجيبة.

إليك كيف قد تبدو هذه الرسائل الإلكترونية:

- “لا تفوت هذه الفرصة للفوز بـ 30,000 دولار في اليانصيب السنوي لفلوريدا. لقد تم اختيارك تلقائيًا للمشاركة! هذا العرض سينتهي في ساعة واحدة!!”

- “تحذير! لقد اكتشفنا نشاطًا مشبوهًا في حسابك. الرجاء النقر هنا لتغيير كلمة المرور الخاصة بك وتأمين حسابك على الفور!”

- “نأسف لإبلاغك أن حسابك كان جزءًا من خرق بيانات مؤخرًا. إذا كنت لا ترغب في تعريض أموالك للخطر، يرجى النقر على هذا الرابط لتأمين حسابك”

حاول ألا تدع عواطفك تتغلب عليك. ابق هادئًا وخذ لحظة لتحليل البريد الإلكتروني. في معظم الأحيان، ستكون هناك بعض الأخطاء الإملائية أو علامة تحذير أخرى موجودة.

VII. الإملاء السيء

الإملاء السيء هو غالبًا أول ما تراه عند التعامل مع هجوم هندسة اجتماعية. راحة، الإنجليزية غالباً ما تكون ليست اللغة الأولى للقراصنة، لذلك يصعب عليهم التحدث بها بشكل صحيح.

لذلك، سيقومون ب cometer أخطاء نحوية، وأخطاء إملائية، أو التحدث بطريقة غير محترفة ليست طبيعية بالنسبة لشركة محترفة.

سوف تلاحظ بسهولة أخطاء مثل:

- “إنقر” بدلاً من “انقر“

- “أكونت” بدلاً من “حساب“

- تنسيق غير متسق للجمل والعبارات

- هيكل جملة سيء

الشركات الموثوقة دائمًا تمتلك مصححين يتحققون من رسائلهم الإلكترونية قبل إرسالها. فكر في آخر مرة رأيت فيها مثل هذا الخطأ في رسالة إلكترونية شرعية.

إنها نادرة جدًا حتى درجة أنها غير موجودة تمامًا. تعلم الشركات أن مثل هذه الأخطاء تجعلها تبدو غير محترفة وغير دقيقة، وهذا هو آخر ما يرغبون في نقله إلى عملائهم.

VIII. التحية العامة وقسم التوقيع الفارغ

تحقق من مقدمة البريد الإلكتروني. هل هي عامة أم محددة؟ الشركة الشرعية التي لديها سبب جيد للاتصال بك يجب أن تعرف اسمك، على الأقل. ويجب أن تستخدمه في قسم التحية.

إذا كان كل ما تراه هو “عزيزي السيد/السيدة” أو “تحية، عميلنا العزيز”، فمن المرجح جدًا أنك تتعامل مع عملية احتيال عبر الإنترنت. القراصنة عمومًا لا يعرفون أسماء ضحاياهم أو معلومات شخصية أخرى. هذا ما يحاولون الحصول عليه منك.

بدلاً من ذلك، يقومون بإنشاء رسائل إلكترونية تبدو عامة ويقومون بإرسالها بكميات كبيرة إلى جميع عناوين البريد الإلكتروني التي سرقوها، على أمل أن يتم التصاق شيء ما.

يجب عليك أيضًا التحقق من قسم التوقيع نحو نهاية البريد الإلكتروني. هل يقدمون أي معلومات اتصال مثل رقم هاتف أو عنوان بريد إلكتروني لدعم العملاء؟

إذا لم يكن هناك شيء هناك، فهناك المزيد من الأسباب للشك.

معظم هجمات الهندسة الاجتماعية سهلة التعرف عليها إذا قمت بالتحقق من كافة الصناديق في هذه القائمة. ومع ذلك، تكون بعضها مصممة بشكل استثنائي ويصعب تجنبها بشكل أكبر.

ليس أمرًا مستحيلًا، على أية حال. ركز على تعليم أمان المعلومات وأفضل ممارسات الأمان لتحسين أمانك العام!

2. توعية الموظفين بمحاولات الهندسة الاجتماعية

يمكن أن تكون هجمات الهندسة الاجتماعية مدمرة بالنسبة للشركة التي تحتاج إلى الدفاع عن سمعتها. سقوط ضحية لانتهاك البيانات يمكن أن يفقدك ثقة عملائك ويعرض وضعك المالي للخطر.

لحسن الحظ، هناك عنصر رئيسي واحد في الدفاع ضد هجمات الهندسة الاجتماعية يمكنك التحكم فيه – موظفيك.

غالبًا ما تكون الموظفين هم الخط الأخير للدفاع ضد هذه الهجمات الصعبة. إنهم أيضًا أضعف رابط في نظام أمانك.

إذا قام موظف بتثبيت برنامج ملغوم على جهاز الشركة، الذي ينتشر بعد ذلك في جميع أنحاء شبكة الشركة، فأنت في مأزق كبير.

هذا هو السبب في أن تعليم موظفيك في مجال أمان المعلومات وخصوصًا الهندسة الاجتماعية ضروري.

فيما يلي بعض نصائح حول تدريب موظفيك على الهندسة الاجتماعية:

I. الفهم الأساسي لهندسة الاجتماع

أولًا، يجب عليك تعليم موظفيك حول مبادئ هندسة الاجتماع. ما هي، وكيف تظهر في العالم الحقيقي، وما إلى ذلك.

استخدم أمثلة من العالم الحقيقي لهجمات هندسة اجتماعية فعلية لتوضيح كيف استخدمت اختراقات البيانات هندسة اجتماعية لاختراق ناجح لأنظمة الشركة.

قم بالتأكيد على أن فكرة هندسة الاجتماع تعتمد على التلاعب والخداع وإيجاد انطباع بالشرعية لاصطياد الضحايا دون أن يشعروا.

II. تكتيكات هندسة الاجتماع الشائعة

قم بتعليم موظفيك عن أنواع الهجمات السيبرانية الشائعة التي تستخدم هندسة اجتماعية.

لقد تحدثنا بالفعل عن هذه، ولكن إليك القائمة، على أية حال:

- رسائل الصيد

- المبررات المزيفة

- المغريات

- الركوب على ظهر شخص آخر

- التنكيل بالهويات

- صفقة مقابل صفقة

الوعي هو اللاعب الرئيسي هنا. يجب على موظفيك أن يصبحوا على دراية بما يجب أن يتعقبوه. من خلال معرفتهم بكيفية ظهور هجمات هندسة اجتماعية، سيعرفون كيفية تجنبها.

III. البقاء هادئين والكشف عن الإشارات الحمراء

من المهم أن نؤكد على فكرة أنه بغض النظر عن مدى طارئ الاتصال قد يبدو، يجب على الموظفين البقاء هادئين وعدم اتخاذ قرارات عجلة.

حتى إذا كانت رسالة بريد إلكتروني تأتي من الرئيس التنفيذي، طالبة بتحويل مالي عاجل، يجب على قسم المالية التحقق أولاً من صحة البريد الإلكتروني.

إذا كانت عملية احتيال بالصيد، من المرجح أن تظهر إشارات حمراء. أخطاء إملائية، وأخطاء نحوية، وطلب غير عادي، أي شيء يبدو غريبًا وغير مكانه – يجب على الموظفين عدم تجاهله.

وحتى إذا لم تظهر أي إشارات حمراء، يجب عليهم مع ذلك الاتصال بالطرف الآخر باستخدام تفاصيل الاتصال العادية (ليس تلك المقدمة في البريد الإلكتروني) للتحقق.

IV. الإبلاغ عن الأنشطة المشبوهة

قم بتوضيح لموظفيك أنه يجب عليهم الإبلاغ عن أي شيء يبدو غريبًا أو مشبوهًا.

لا يهم ما إذا كان إعلانًا تسويقيًا لعلاج تساقط الشعر أو رسالة نصية غير متوقعة على هاتف العمل، يجب أن يتم الإبلاغ عنها جميعها على الفور.

قد تكون هذه الأحداث محاولات احتيال من قبل القراصنة الذين تمكنوا من الحصول على تفاصيل الاتصال بالشركة.

أو قد تكشف عن اختراق هاتف عمل أحد الموظفين وتعريض بيانات الشركة للخطر.

حتى إذا لم يروا موظفيك قيمة الإبلاغ عن كل نشاط مشبوه طفيف للمرؤوسين، فأكد على أهميته. يمكن أن يكون ضابط الأمان الخاص بك قادرًا على استخلاص مزيد من المعلومات من حدث يبدو طفيفًا إلى حد ما مما استبلغه الموظف الذي قدمه.

V. فرض سياسات أمان سيبراني صارمة

بغض النظر عن السياسات الأمنية التي تفرضها، تأكد من أن جميع موظفيك على دراية بها ويلتزمون بها في جميع الأوقات.

قد تحتاج إلى إجراء تقييمات دورية للتأكد من أن جميع الموظفين يلتزمون بالسياسات، ولكن هذا هو الثمن الذي يجب أن تكون سعيدًا بدفعه.

وإلا، قد تكلفك عواقب هجوم سيبراني ناتج عن عدم وعي الموظف الكثير أكثر.

وعي الموظفين والالتزام بسياسات الأمان السيبراني يشكلان أساس أمان المؤسسة السيبراني.

VI. توضيح عواقب هجوم سيبراني بوضوح

أخيرًا، يجب أن تكون واضحًا بدقة حول عواقب هجوم هندسة اجتماعية ناتج عن عدم وعي الموظف.

كل من المؤسسة والموظف المعني سيفقدان الكثير نتيجة لهجوم سيبراني.

يجب أن يكون هذا دافعًا لموظفيك للبقاء يقظين في جميع الأوقات. بعد كل شيء، عندما تمتد العواقب إليهم، هذا هو مزيد من الأسباب لتوخي الحذر.

سيكونون متحفزين بنفس قدر تحفيزك لمنع هجوم هندسة اجتماعية إذا لم يرغبوا في التخفيض في الرتبة أو ما هو أسوأ.

ولكن ماذا يمكنك أن تفعل أيضًا لوقف هجمات هندسة اجتماعية في مسارها؟

لنرى أدناه!

3. أفضل ممارسات الأمان السيبراني

من السعيد أن هناك نصائح قابلة للتنفيذ يمكنك تنفيذها لتجنب هجمات الهندسة الاجتماعية أو منعها.

ولكن قبل ذلك، يجب أن أعيد تأكيد أن الوعي هو أفضل وسيلة للحماية ضد هجمات الهندسة الاجتماعية.

هذا يعني معرفة:

- ما هي الهندسة الاجتماعية ومبادئها

- كيفية عمل أنواع مختلفة من هجمات الهندسة الاجتماعية

- كيفية اكتشاف هجوم هندسة اجتماعية بناءً على الإشارات الحمراء التي تجدها

تكفي من المعلومات العامة، دعني أقدم لك أفضل الممارسات التنفيذية للحفاظ على سلامتك أو سلامة شركتك من هجمات الهندسة الاجتماعية:

I. ضبط مرشحات البريد العشوائي على أقصى وضع

جميع مزودي البريد الإلكتروني لديهم مرشحات البريد العشوائي، وهم هنا لسبب ما. لذا، استخدمها. ضبطها على “عالي” للتصفية الخروجية للغالبية العظمى من رسائل الصيد.

كلمة حذر، على أية حال – قد تضع بعض الرسائل البريدية الشرعية في مجلد البريد العشوائي أيضًا، لذا قد ترغب في التحقق من ذلك.

علاوة على ذلك، لن تمنع مرشحات البريد العشوائي جميع هجمات الهندسة الاجتماعية. ستتجنب بعضها ببساطة المرشحات تمامًا وستصل إلى صندوق الوارد الخاص بك.

وعند معرفتك أن مرشحات البريد العشوائي مضبوطة على أقصى وضع، قد تبدأ في التفكير أن كل ما يصل إلى صندوق الوارد الخاص بك آمن.

ليس كذلك.

لا تدع مرشحات البريد العشوائي تمنحك شعوراً زائفاً بالأمان لأنها ليست مضمونة بنسبة 100٪. إذا كانت كذلك، لكانت أمان السيبرانية أبسط بكثير والجريمة السيبرانية أقل خطورة.

II. لا تقدم أبدًا معلومات شخصية عبر البريد الإلكتروني ما لم تكن متأكدًا بنسبة 100٪

أستطيع القول بأمان أن أي شركة شرعية لن تطلب منك أبدًا تقديم معلومات شخصية أو حساسة عبر البريد الإلكتروني ما لم تكن هذه المعلومات عامة حقًا لأغراض التأكيد.

قاعدة الإبهام هي كالتالي – كلما طلب منك البريد الإلكتروني معلومات شخصية، لا تقدمها حتى تتأكد بالكامل من أن الطرف الآخر لديه سبب شرعي لطلبها و أنهم شركة شرعية.

في كثير من الأحيان، يأتي القراصنة بتبريرات جيدة للغاية لسبب طلبهم لمعلوماتك. ولكن لا تدع هذا يخدعك.

قد يبدون مقنعين ولكن ذلك لا ينبغي أن يكون كافياً لإبعاد الشكوك. تحتاج إلى دليل قاطع على أنهم هم من يقولون أنهم عليه.

إليك كيف يمكنك الحصول على هذا الدليل:

- ابحث عن تلك الشركة عبر الإنترنت وابحث عن تفاصيل الاتصال بهم. ثم اتصل بهم باستخدام المعلومات الرسمية واسألهم عن البريد الإلكتروني الذي تلقيته

- قارن بين تفاصيل الاتصال الرسمية لهم وتلك المقدمة في البريد الإلكتروني، أو عنوان البريد الإلكتروني للمرسل

لا يُمكن القيام بذلك لكل بريد إلكتروني تتلقاه ولكن ليس عليك القيام بذلك إلا للرسائل الإلكترونية التي تطلب منك تقديم معلومات شخصية أو حساسة.

أنا أضمن لك أن هناك عددًا قليلاً جدًا من تلك الرسائل التي هي شرعية.

III. تنفيذ المصادقة متعددة العوامل

المصادقة متعددة العوامل هي أساس أمان قوي. إنها تضمن أن الموظفين الذين لديهم وصول مميز ليسوا ثغرة مضمونة حتى إذا وقعوا فريسة لهجوم صيد السمك.

التعرف بالبيانات الحيوية ورمز OTP هما بداية مستوى MFA ولكنهما ليسا بالضبط مضمونين أو حتى قويين. إنهما جيدين إلى حد ما كآلية أمان إضافية لمنع الوصول غير المصرح به.

حتى إذا نجح هاكر في الحصول على بيانات الوصول لموظف من خلال هندسة اجتماعية، لن يكون قادرًا على الوصول إلى أصول الشركة بدون الوصول إلى جهاز الموظف ذلك.

ومع ذلك، فإن البيانات الحيوية ورموز OTP عرضة لهجمات صيد السمك باستخدام هندسة اجتماعية. يمكن للجهات الخبيثة اعتراض هذه البيانات بسهولة نسبية.

إذا كنت بحاجة إلى نظام MFA صلب، أنصح باستخدام مفتاح أمان فيزيائي مثل YubiKey أو أحد بدائله. إنهما المعيار الذهبي عندما يتعلق الأمر بالمصادقة متعددة العوامل.

سأقوم بنشر دليل حول مفاتيح الأمان الفيزيائية قريبًا جدًا، لذا ترقبوا PrivacyAffairs للمزيد من المعلومات!

IV. تنفيذ مبدأ أقل الامتياز

مبدأ أقل الامتياز هو جزء من نموذج الأمان الثقة الصفرية، ويمنع الانتشار غير المرغوب فيه للامتيازات مع ضمان عدم قدرة الموظفين على الوصول إلى الموارد التي ليس من المفترض أن يصلوا إليها.

ببساطة، يقلل من تأثير اختراق البيانات المحتمل الذي يمكن أن يسببه عدم وعي الموظفين.

حتى إذا نجح هجوم هندسة اجتماعية، لن يضع الموظف الشركة بأكملها في خطر لأن امتيازاته محدودة بمبدأ أقل الامتياز.

لقد شرحت كيفية تنفيذ مبدأ أقل الامتياز في دليل آخر، لذا تأكد من الاطلاع على ذلك للمزيد من التفاصيل الإضافية!

الفكرة هي توفير أقل امتياز ممكن لكل موظف حتى يتمكنوا من إكمال مهامهم.

يجب عليك فرض ذلك على مستوى الشركة بأكملها وإجراء تقييمات منتظمة للتأكد من عدم وجود انحرافات عن هذا المبدأ.

ستكون هذه التقييمات أمرًا أساسيًا في منع انتشار الامتيازات غير المرغوب فيه، حيث يكون لدى الموظفين امتيازات مؤقتة أعلى من اللازم والتي لا تُسحب.

V. التحقق من جميع أجهزة النقطة النهائية

على الرغم من أن المصادقة متعددة العوامل ومبدأ أقل الامتياز هما بداية جيدة للدفاع ضد هجمات هندسة اجتماعية، إلا أنهما ليستا كافيين.

لتجنب الوصول غير المصرح به من أجهزة أجنبية، يجب عليك تنفيذ التحقق المطلوب لجميع أجهزة النقطة النهائية المتصلة بشبكة الشركة.

لا يجب السماح بأجهزة معتمدة مسبقًا بالوصول إلى الشبكة، حتى إذا كانت لديها بيانات الوصول الصحيحة.

إذا كانت جهاز أجنبي يحاول الاتصال بالشبكة، يجب تعليق وصوله حتى يتم التحقق منه.

بهذا ستكون لديك إجراء إضافي لمكافحة التهديدات الأمنية في حالة فشل كل شيء آخر. هذا مهم بشكل خاص عندما تكون سياسات Bring Your Own Device (BYOD) قائمة.

يجب عليك أن تفترض أن أي موظف قد يصبح ضحية هجوم هندسة اجتماعية في أي وقت. توقع الأسوأ سيساعدك في التحضير بشكل أفضل لهجوم إلكتروني.

سيساعد أيضًا التحقق من جميع أجهزة النقطة النهائية في تحديد الجهاز الذي تم استخدامه لتسبب اختراق البيانات، إذا اخترق الهاكر جهاز موظف للهجوم.

اتباع هذه الممارسات الأمنية الخمس يجب أن يضعك في مقدمة معظم هجمات هندسة اجتماعية!

VI. الحصول على تأمين السيبر

لقد كتبت بالفعل دليل شامل حول تأمين السيبر، لذا يمكنك قراءته للمزيد من التفاصيل.

للتلخيص، إليك الفوائد الرئيسية لتأمين السيبر:

- حماية ضد المخاطر السيبرانية من خلال تقديم المساعدة في الوقت المناسب للتصدي للهجمات السيبرانية

- تغطية أمنية على مستوى الشبكة ضد أي تهديدات سيبرانية، بما في ذلك الإرهاب السيبراني

- تغطية للأضرار المالية الناتجة عن هجمات سيبرانية، بما في ذلك رسوم التحقيق والمسؤوليات القانونية وخدمات مراقبة الائتمان، والمزيد

- تعويض عن انقطاع الأعمال أو فقدان الإيرادات في حالة وقوع هجوم سيبراني

- مساعدة قانونية بعد هجوم سيبراني، بدفع تكاليف المستشارين القانونيين وأي دعاوى قانونية تظهر بسبب انتهاكات الخصوصية أو انتهاكات البيانات

- ضمان استقرار مالي للشركة حتى في حالة وقوع هجمات سيبرانية شديدة

- تحسين سمعة الشركة من خلال التأكيد على التفاني في حماية بيانات العملاء

معظم تأمينات السيبر تغطي هجمات هندسة اجتماعية ولكن هناك بعض الأمور التي لا تغطيها. أحدها هو الخطأ البشري. إذا حدث الهجوم بسبب موظفيك، فإن التأمين لا يسري.

ولكن هناك العديد من حالات الاستخدام لتأمين السيبر. وسيتعين عليك إعادة مناقشة التفاصيل الخاصة مع شركة التأمين لمعرفة ما الذي يغطيه وماذا لا يغطي.

مستقبل هندسة الاجتماع

نحن نقترب من نهاية هذا الدليل، ولكن ليس قبل أن أقدم لك تحليلاً مستقبلاً للهندسة الاجتماعية في السنوات القادمة.

بالفعل، نرى عدة اتجاهات وتكتيكات ناشئة يستخدمها الهاكرز والتي قد تغير نظرتنا إلى أمان المعلومات.

فيما يلي، سأتحدث عن بعض هذه الاتجاهات وأناقش إمكانيتها المستقبلية!

1. الاتجاهات والتكتيكات الناشئة

السنوات الأخيرة جلبت تغييرات كبيرة في مجال الهندسة الاجتماعية. إليكم أهم الاتجاهات التي تمكنت من تحديدها:

I. هجمات اختراق البريد الإلكتروني التجاري تصبح أكثر تكلفة

هجمات اختراق البريد الإلكتروني التجاري (BEC) هي واحدة من أكثر الهجمات الاجتماعية شيوعًا.

إنها أيضًا من بين الهجمات الأكثر تدميرًا، وفقًا لما ذكرته مكتب التحقيقات الفيدرالي (FBI). من السهل أن نرى السبب وراء ذلك أيضًا، حيث أنها تتعامل حصريًا مع سرقة الأموال.

ذكرت Digital Guardian أن هجمات BEC كلفت الشركات حوالي 80,000 دولارًا في المتوسط في الربع الثاني من عام 2020، مقارنة ب 54,000 دولار في الربع الأول.

بحلول مايو 2023، كانت ثاني أكثر أنواع عمليات اختراق البريد الإلكتروني التجاري شيوعًا تستهدف معلومات الرواتب، حيث كانت الأكثر شيوعًا تشمل إغراءً.

أيضًا، إليك جدول من Statista يظهر توزيع هجمات اختراق البريد الإلكتروني التجاري على مستوى العالم من يناير إلى إبريل 2023:

| نوع هجوم BEC | نسبة الهجمات |

| إغراء | 62.35% |

| رواتب | 14.87% |

| فاتورة | 8.29% |

| بطاقة هدية | 4.87% |

| معلومات تجارية | 4.4% |

| أخرى | 5.22% |

الإغراء يتضمن جذب الهدف إلى صفحة تسجيل دخول مزيفة أو جذبهم لإجراء تحويلات مالية عبر اجتماعات Zoom.

يتنكرون كرئيس تنفيذي للشركة أو مسؤول تنفيذي آخر بارز في الشركة، يستخدمون صورتهم الشخصية، ويبدؤون مكالمة Zoom. سيعتبرون مشاكل التقنية سبباً لعدم وجود فيديو ويطلبون من الضحية إجراء تحويلات مالية عاجلة.

من الواضح أن هجمات اختراق البريد الإلكتروني التجاري (BEC) تصبح أكثر تدميرًا للشركات في جميع أنحاء العالم. هذا يستدعي مزيدًا من الوعي من جميع اللاعبين في السوق والمنظمات.

II. زيادة هجمات الهندسة الاجتماعية المدعومة من الدولة

هجمات الدولة المدعومة (SSA) هي هجمات سيبرانية مرتبطة رسميًا بدولة. تحدث لثلاثة أسباب:

- الحصول على معلومات استخباراتية عن الضحية

- استغلال الثغرات في البنية التحتية

- استغلال الأفراد والأنظمة لتحقيق الربح المالي

في عام 2020، خلال جائحة COVID-19، تم تحديد عدة حملات دولية لسرقة بيانات أبحاث COVID.

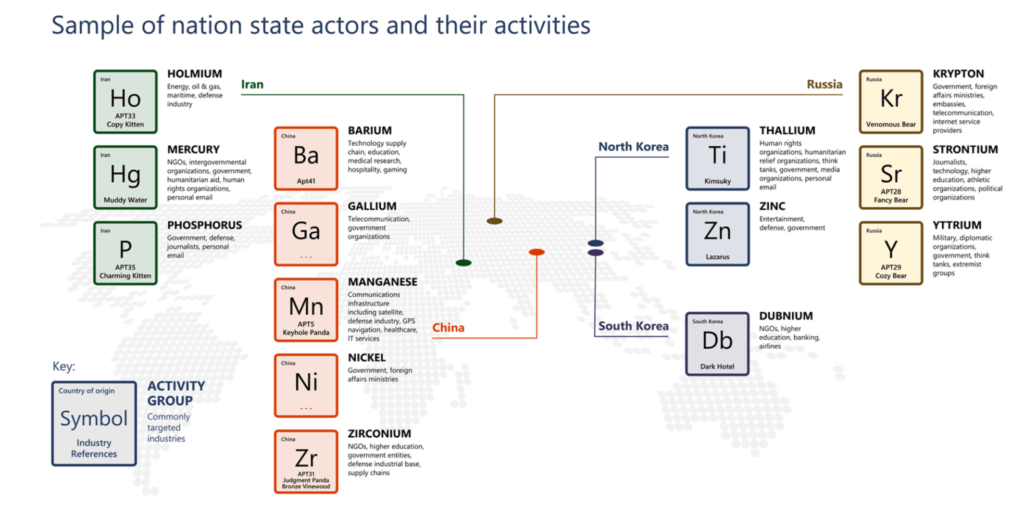

في نفس العام، أصدرت مايكروسوفت تقريرها السنوي “تقرير الدفاع الرقمي” الذي يستخدم بيانات من أكثر من 1.2 مليار كمبيوتر وخوادم وأجهزة. في المجمل، حوالي 1.8 بيتابايت (1.8 مليون غيغابايت) من البيانات.

وجدوا أن مهاجمي الدول كانوا يحولون انتباههم من هجمات استنادية إلى البرامج الضارة إلى هجمات استنادية إلى الهندسة الاجتماعية مثل هجمات BEC والتصيد وحشو الاعتمادات.

[تعليق id=”attachment_44526″ محاذاة=”محاذاة بدون” عرض=”1024″] https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/[/تعليق]

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/[/تعليق]

إليك ما قاله توم بيرت، نائب الرئيس للأمان والثقة في مايكروسوفت، قاله:

“في السنوات السابقة، كان القراصنة الإلكترونيين يركزون على هجمات البرامج الضارة. وفي الآونة الأخيرة، نقلوا تركيزهم إلى هجمات الصيد (~70%) كوسيلة أكثر مباشرة لتحقيق أهدافهم في جمع أوراق الاعتماد الشخصية للأفراد. لخداع الأشخاص وإقناعهم بالإفصاح عن بيانات اعتمادهم، يرسل المهاجمون في كثير من الأحيان رسائل بريد إلكتروني تحاكي أعلى العلامات التجارية.”

هذا أمر آخر للقلق بالنسبة للمنظمات في جميع أنحاء العالم، ولكن من الرائع أن لدينا هذه البيانات لزيادة الوعي حوله!

III. توسيع سوق التصيد كخدمة

ظاهرة الجريمة السيبرانية كخدمة (التي تتضمن التصيد كخدمة) تطورت خارج توقعاتنا في السنوات الأخيرة.

يمكن للقراصنة الإلكترونيين الحصول على مجموعات أدوات للتصيد بأقل من 50 دولارًا، وفقًا لشركة الأمان Cyren.

اكتشف فريق البحث التابع لهم وجود 5,334 مجموعة فريدة للتصيد تم نشرها على الإنترنت (حتى عام 2019)، ومن المرجح أن يكون هذا العدد قد نما بشكل متناسب منذ ذلك الحين.

جاذبية التصيد كخدمة واضحة – متطلبات مهارات تقنية أقل للمهاجمين. القدرة على دفع مبلغ مالي مقابل مجموعة جاهزة لاستخدامها في هجوم سيبراني قد غيرت إلى الأبد من منظر الأمان السيبراني.

في عام 2021، أفاد موقع ZDNet بوجود أداة احتيال جديدة تُسمى LogoKit يمكنها التكيف مع هجوم الصيد “في الوقت الحقيقي للتكيف مع الضحايا المستهدفين”. ستقوم بتغيير الشعارات والنصوص على الصفحة بسلاسة اعتمادًا على موقع الويب الذي يرغب الضحية في الوصول إليه.

وفقًا لـ ZDNet، تم تثبيت LogoKit على أكثر من 300 نطاق وأكثر من 700 موقع ويب حتى وقت كتابتهم للمقال.

إليك كيفية عمل LogoKit بشكل موجز:

- إنه يرسل روابط الصيد للمستخدمين تؤدي إلى صفحة مصادقة مزيفة تحاكي صفحة مصادقة الموقع المستهدف

- بمجرد دخول المستخدمين إلى الرابط المصاب، يحصل LogoKit تلقائيًا على شعار الشركة المستهدفة من خدمة خارجية مثل قاعدة بيانات favicon التابعة لـ Google

- إنه يضع الشعار بسلاسة في الجزء العلوي من صفحة تسجيل الدخول

- إنه يكمل تلقائيًا عنوان البريد الإلكتروني للمستخدم في حقل عنوان البريد الإلكتروني، مما يخلق انطباعًا بأن المستخدم قد سجل في الموقع مسبقًا

- عندما يدخل الضحية كلمة مروره، يقوم LogoKit بإجراء طلب AJAX، ويُرسل عنوان البريد الإلكتروني وكلمة المرور للضحية إلى مصدر خارجي، ويوجههم إلى موقع الشركة الشرعي

يحدث هذا العملية بأكملها بسلاسة، دون الحاجة إلى تدخل مستمر من القرصان. علاوة على ذلك، هذا الأمر يعتمد بشكل كبير على التعديل والتخصيص، لذا يعمل على مجموعة متنوعة من مواقع الويب.

لا يعتمد أيضًا على قوالب مثالية من ناحية البكسل لتقليد صفحة مصادقة موقع الويب، بل يستخدم وظائف JavaScript المضمنة التي تكون أسهل في الاستخدام.

هل أنت قلق الآن؟ نعم، أنا أيضًا.

وتذكر، كان ذلك في عام 2021. فكر في ما يمكن أن يحققه القراصنة باستخدام الذكاء الاصطناعي والتعلم الآلي…

IV. تبديل بطاقة SIM

تبديل بطاقة SIM، المعروف أيضًا بالاختطاف أو الاحتيال باستخدام تبديل SIM، هو هجوم سيبراني متزايد الانتشار يعتمد بالكامل على الهندسة الاجتماعية.

سيقنع المهاجم مزود خدمة الهاتف المحمول للضحية بنقل رقم هاتف الضحية إلى بطاقة SIM أخرى (التي تكون بحوزة القرصان).

ثم، عندما يستخدم الضحية المصادقة ثنائية العامل للوصول إلى الحسابات المرتبطة بذلك الرقم، يتلقى المهاجم الرموز ويكون قادرًا على الوصول إلى حسابات الضحية.

هذا يتيح للمهاجم الوصول إلى:

- حسابات البنوك

- البريد الإلكتروني

- رسائل النص

- ملفات التواصل الاجتماعي

أفادت مكتب التحقيقات الفيدرالي (FBI) في عام 2021 أن القراصنة نجحوا في جني 68 مليون دولار من عمليات الاختطاف باستخدام تبديل بطاقة SIM خلال تلك السنة وحدها.

مقارنةً بالفترة من عام 2018 إلى عام 2020، تكبد الضحايا خسائر مالية بلغت حوالي 12 مليون دولار. كانت هذه زيادة تقريبية بمعدل 7 مرات في الأضرار المالية من الفترة من عام 2018 إلى عام 2020 إلى عام 2021.

لكن بمتوسط 12 مليون دولار سنويًا، نجد أن الأضرار الناتجة عن تبديل بطاقة SIM كانت بقيمة 4 ملايين دولار سنويًا في عامي 2018 و2019 و2020.

في عام 2021، بلغت الأضرار الإجمالية في تبديل بطاقة SIM 68 مليون دولار، وهذا زيادة بنسبة 9.5 في السنة. وكان ذلك في عام 2021. نحن نقترب من عام 2024، ويجب أن تكون هذه الأرقام قد ارتفعت بشكل كبير مع ثورة الذكاء الاصطناعي.

من الواضح أن حالات تبديل بطاقة SIM تصبح أكثر ضررًا وانتشارًا وكارثية ماليًا على مر السنوات.

سأقدم ربما دليلًا على أنماط هجمات تبديل بطاقة SIM وأساليب الوقاية في المستقبل، لذا ترقبوا!

قال البروفيسور لويس غريفين من جامعة كليج لندن: “مع توسع قدرات التكنولوجيا التي تعتمد على الذكاء الاصطناعي، ازداد إمكان استغلالها في الجريمة. للتحضير الجيد للتهديدات المحتملة التي يمكن أن يشكلها الذكاء الاصطناعي، نحتاج إلى التعرف على ما قد تكون هذه التهديدات وكيف يمكن أن تؤثر على حياتنا.”

أشاروا أيضًا إلى أن جرائم الذكاء الاصطناعي قابلة للتكرار بشكل كبير ويمكن تسويقها بشكل جيد. يمكن نسخ تقنيات الجريمة وبيعها مقابل المال كخدمة.

هل يذكرك هذا بشيء؟ بالفعل، ظاهرة جرائم الإنترنت كخدمة التي ارتفعت منذ مدة.

إليكم بعض المخاطر الأمنية المتعلقة بالذكاء الاصطناعي:

I. تحسين هجمات الإنترنت

الذكاء الاصطناعي الناتج مثل ChatGPT هو قوة حقًا يجب مراعاتها، حتى في شكله المتميز. قدراته في مجال البحث تقترب تقريبًا من عدم المساواة.

لكن هل تعلم أنه يمكن كسره؟ وهذا يعني تجاوز القيود التي يفرضها المطورون للتحكم في إجابات الذكاء الاصطناعي على الاستفسارات.

على سبيل المثال، لن يشارك ChatGPT العادي في ردود غير موجهة أو عنصرية، ولن يقدم معلومات إذا شعر بنية خبيثة.

لن يقدم لك نصائح حول كيفية ارتكاب جريمة أو بناء قنبلة. ولكن الإصدار المخترق من ChatGPT؟ السماء هي الحد. أو… الهاوية.

يمكن لـ LLM المخترق مثل ChatGPT أن يقدم لك تعليمات واقعية حول كيفية تحسين البرامج الخبيثة الخاصة بك أو تحسين تقنيات هجومك.

يمكنه أن يعلمك تقنيات جديدة للتلاعب بالهندسة الاجتماعية يمكنك تنفيذها على ضحاياك.

الذكاء الاصطناعي الناتج جيد في شيء واحد – البحث عن المعلومات بالنيابة عنك وتقديمها لك بشكل سهل تمامًا في جزء صغير من الوقت الذي قد يستغرقه الأمر بالنسبة لك.

II. برامج البرمجيات التلقائية

الذكاء الاصطناعي الناتج مثل ChatGPT جيد أيضًا في البرمجة، كما هو الحال حاليًا. إنه لا يمكنه فقط كتابة الشيفرة الحاسوبية ولكنه يمكن أيضًا مراجعتها للأخطاء وتنفيذ أفكارك في الشيفرة.

الآن، ما هي معظم هجمات الإنترنت مكونة من؟ صحيح، الشيفرة الحاسوبية. عادةً ما يكون لدى ChatGPT حماية ضد طلبات إنشاء شيفرة خبيثة لهجوم إلكتروني.

لكن من خلال كسر النظام بشكل ذكي، تصبح هذه الحمايات غير ذات صلة ويظهر الإمكانات الحقيقية لـ ChatGPT.

فقط في هذا العام، قام باحث أمني في Facepoint بإنشاء برمجية خبيثة لسرقة البيانات لا يمكن اكتشافها وغاية في التطور باستخدام ChatGPT.

أخبر ChatGPT بما يحتاجه، ثم استخدم الذكاء الاصطناعي لإنشاء برمجية الخبيثة خطًا بخط. كان هو فقط، وجهاز الكمبيوتر، وChatGPT.

إليك كيف يعمل برامج البرمجيات الخبيثة:

- تأخذ برامج البرمجيات الخبيثة شكل تطبيق شاشة توقف يشغل نفسه تلقائيًا على أجهزة Windows

- بمجرد وصولها إلى الجهاز، ستبدأ في البحث عن البيانات التي يمكنها سرقتها

- ثم تقسم البيانات إلى أجزاء أصغر وتخفيها داخل الصور على الجهاز

- تقوم بتحميل هذه الصور على مجلد Google Drive لتجنب الكشف

هذا كل شيء. تمكن الباحث أيضًا من جعل البرامج الخبيثة قوية بشكل خاص ضد الكشف باستخدام تعليمات بسيطة.

كما ادعى أيضًا أنه ليس لديه معرفة متقدمة في البرمجة ومع ذلك، نجح في إنشاء برنامج برمجي خبيث على مستوى البرامج الخبيثة التي تم تصميمها من قبل الدول.

تخيل ما يمكن أن يقوم به هاكر محترف كامل…

III. الهجمات السيبرانية المادية

الذكاء الاصطناعي اخترق حياتنا أكثر فأكثر – سيارات ذاتية القيادة، أنظمة طبية متحكمة بالذكاء الاصطناعي، أدوات بناء وتصنيع متحكمة بالذكاء الاصطناعي، وغيرها.

على الرغم من أن هذه التقنيات تمثل تقدمًا تقنيًا يهدف إلى تسهيل حياتنا، إلا أنها تشكل أيضًا مخاطر أمانية كبيرة.

تخيل أن سيارتك ذاتية القيادة تم اختراقها من قبل مهاجم يتمكن من اختراق نظام التشغيل للسيارة.

في هذا الوقت، يمكن للهاكر التحكم بكفاءة في جميع أنظمة السيارة مع وجودك داخلها. يمكنه قيادة السيارة، ورؤية من خلال كاميراتها، واستخدام نظام الجي بي إس الخاص بها، واختراق أجهزة أخرى متصلة بها (مثل هاتفك)، والمزيد.

هذا ليس نظريًا على الإطلاق. تم ذلك في عام 2015. تمكن الباحثون من اختراق سيارة جيب شيروكي، والوصول والتحكم في نظام الراديو الخاص بها، والتحكم في نظام التحكم في درجة الحرارة، حتى ناقل الحركة، مما أدى إلى انقطاع وصول السائق إلى دواسة الوقود.

انظر، مع تقدم التكنولوجيا، تأتي الاستخدامات الجيدة والسيئة. وهذا لا يعني أننا يجب أن نتوقف عن التقدم كمجتمع، ولكن يجب أن نزيد بشكل كبير من وعينا بسيناريوهات الاستخدام الشريرة للتكنولوجيا التي نستخدمها.

زيادة الوعي من خلال التعليم يصبح النقطة المركزية لهذا النقاش. يجب علينا كمجتمع زيادة وعينا بأمان المعلومات لتجنب أن نصبح ضحايا للجرائم الإلكترونية.

لنُختم...

لنكن واضحين – الأمور لا تبدو جيدة بالنسبة لنا. حالات هندسة الاجتماع انتشرت بسرعة في السنوات الأخيرة.

وعلاوة على ذلك، هناك عدة عوامل تجعل الأمور أسوأ بالنسبة لأمان المعلومات:

- ضعف البشر طبيعيًا أمام تكتيكات هندسة الاجتماع والتلاعب

- ظهور ظاهرة الجريمة الإلكترونية كخدمة تجارية، مما يقلل من تعقيد الهجمات الإلكترونية، خاصة سوق الاحتيال الإلكتروني الذي انتشر بوتيرة مقلقة

- انتشار ثقافة العمل عن بُعد، مما يجعل الشركات أكثر عرضة للهجمات الإلكترونية بسبب عدم وجود رقابة سلسة على أمان المعلومات على أجهزة الموظفين

- الزيادة الحالية في إمكانيات الذكاء الاصطناعي وتعلم الآلة، مما يفتح أفاقًا جديدة لأساليب وتكتيكات الهجمات الإلكترونية

- زيادة الهجمات التي تُكرَّس من قبل الدول وتستهدف هندسة الاجتماع، مما يؤدي إلى مزيد من الضحايا ذوي الملف الشخصي العالي وفقدان ملايين الدولارات

ولكن سأنهي هذا بنفس نوتة مرتفعة.

الأمل لم يفقد بالتأكيد بعد. الذكاء الاصطناعي وتعلم الآلة أيضًا يحدثان ثورة في صناعة أمان المعلومات ونحن نتحدث.

من خلال استخدام قدرات الكشف عن الأنماط وإمكانيات التنبؤ في الذكاء الاصطناعي، ستكون أدوات أمان المعلومات قادرة على تقييم وتحديد التهديدات بشكل أسرع وأكثر دقة وأكثر اتساقًا.

علم سلوك المعلوماتية هو صناعة جديدة تمامًا تعد بأسلوب توثيق ثنائي العوامل ثوريًا لحماية المستخدم.

هناك أيضًا تطور سريع في مجال هندسة الثقة الصفرية، مع انتشارها بشكل متزايد بين الشركات وتضمين نماذج أمان متقدمة.

الحوسبة الكمية، على الرغم من أنها لا تزال في مرحلة تطويرها الأولى، تعد بأنها ستحدث ثورة جذرية في ميدان أمان المعلومات بفضل قدراتها الهائلة في معالجة البيانات.

ولكن حتى تتجسد هذه التقنيات، الشيء الوحيد الذي يمكننا القيام به الآن لحماية أنفسنا بشكل أفضل هو التعرف على المخاطر.

التعليم هو أفضل أداة نمتلكها للبقاء في المقدمة فيما يتعلق بأماننا على الإنترنت!

المصادر

Statista – نسبة المؤسسات في جميع أنحاء العالم التي تعرضت لفقدان معلومات حساسة حتى فبراير 2023، حسب البلد

Statista – نسبة مديري أمن المعلومات (CISOs) الذين يتفقون على أن الخطأ البشري هو أكبر ثغرة في أمان منظماتهم على مستوى العالم في عام 2023، حسب البلد

Kaspersky – ما هي هندسة الاجتماع؟

Malwarebytes – البغال المالية، إذا بدت أمورًا جيدة جدًا لتكون حقيقية…

Trava Security – أنت الحلقة الأضعف! (في مجال الأمان السيبراني)

Harvard Business Review – علم الأعصاب للثقة

Intuition – تأثير مبادئ الإقناع الستة على الأمان السيبراني

Tripwire – ما وراء الجدار الناري: كيف يستخدم مهندسو الاجتماع النفسي للتآمر على الأمان السيبراني للمؤسسات

Privacy Affairs – لماذا الاصطياد الاحتيالي شائع جدًا وكيفية الحماية منه؟

CNBC – فيسبوك وجوجل كانتا ضحيتين لعملية احتيال بقيمة 100 مليون دولار: فورتشن

Trend Micro – شركة طيران نمساوية تخسر أكثر من 42 مليون يورو بسبب عملية احتيال BEC

NY Times – هجوم جريء عبر الإنترنت يستهدف مستخدمي Twitter البارزين في عملية احتيال بيتكوين

Phish Grid – أهمية تدريب الهندسة الاجتماعية للموظفين – 2023

Fortinet – تصفية الرسائل العشوائية (Spam Filtering)

Threat Intelligence – هل MFA آمنة كما كانت في السابق؟

Checkpoint – ما هو حماية النقاط النهائية؟

Privacy Affairs – تحليل عميق في أمان المعلومات: ما هو مبدأ أقل الامتياز؟

Privacy Affairs – تحليل عميق في أمان المعلومات: ما هو Bring Your Own Device (BYOD) و9 مخاطر أمان

Privacy Affairs – ما هو التأمين السيبراني وكيف يؤثر على الجرائم السيبرانية؟

FBI – عمليات احتيال البريد الإلكتروني للشركات

Digital Guardian – عمليات الصيد الاحتيالي وعمليات الاحتيال BEC تجني متوسطًا 80,000 دولار في عام 2020

Forbes – حذار من التكتيكات المستخدمة في احتيال الرؤساء التنفيذيين من قبل محتالي BEC

Statista – توزيع أنواع احتيال البريد الإلكتروني للشركات (BEC) في منظمات العالم من يناير إلى إبريل 2023

Securance Consulting – الهجمات الممولة من الدولة وما تعنيه لأعمالك

CSO Online – حماية البيانات البحثية عالية القيمة من الهجمات الممولة من الدولة

Dark Reading – مايكروسوفت: ارتفاع هجمات الفدية والهجمات الممولة من الدولة وتصعيدها وزيادة تطورها

Microsoft – تقرير مايكروسوفت يظهر تصاعد تطور التهديدات السيبرانية

Privacy Affairs – تحليل عميق في أمان المعلومات: ما هو الجريمة السيبرانية كخدمة؟

Cyren – 6 تقنيات للصيد الاحتيالي تدفع بها عمليات الصيد الاحتيالي كخدمة

ZDNet – أداة جديدة للجريمة السيبرانية يمكنها بناء صفحات الصيد الاحتيالي في الوقت الحقيقي

ABC News – عمليات “تبديل SIM” تجني 68 مليون دولار في عام 2021: مكتب التحقيقات الفيدرالي (FBI)

Science Daily – “التزييف العميق” يصنف على أنه أخطر تهديد جريمة ذكاء صناعي

Malwarebytes – الذكاء الاصطناعي في أمان المعلومات: مخاطر الذكاء الاصطناعي

Malwarebytes – كسر حماية نماذج اللغة الكبيرة مثل ChatGPT ونماذج لغة أخرى بينما لا يزال بإمكاننا ذلك

CBS News – هذه الوظائف هي الأكثر احتمالاً للتعويض بواسطة الروبوتات الدردشة مثل ChatGPT

Fox News – برامج الضارة التي تم إنشاؤها بواسطة الذكاء الاصطناعي ترسل صدمات إلى عالم الأمان السيبراني

Wired – الهكرز يقومون بقتل سيارة جيب عن بعد على الطريق السريع – وأنا داخلها

EC-Council University – البقاء في طليعة التكنولوجيا: أحدث التقنيات في مجال الأمان السيبراني