Arta Decepției Cibernetice: Ingineria Socială în Securitatea Cibernetică

Ingineria socială este responsabilă pentru unele dintre cele mai devastatoare atacuri cibernetice din istorie. Este boogeyman-ul securității cibernetice deoarece este extrem de dificil de contracarat.

Acest fenomen a atins noi culmi în 2023, cu atacuri precum încălcarea datelor Equifax și scamul Bitcoin de pe Twitter făcând înconjurul lumii.

Potrivit unui sondaj Statista din 2023, 87% din organizațiile din Suedia declară că au pierdut informații sensibile în ultimele 12 luni. Germania se află la 85%, iar SUA la 76%.

La nivel global, 63% dintre organizații au pierdut anumite tipuri de date sensibile până în 2023, ceea ce este fără precedent.

Pentru a adăuga la aceasta, majoritatea CISO-urilor (Ofițerii șefi de Securitate a Informației) din Marea Britanie (78%) sunt de acord că eroarea umană reprezintă cea mai mare vulnerabilitate cibernetică în organizațiile lor.

În acest articol, voi explica totul despre ingineria socială, de la rolul pe care îl joacă în atacurile cibernetice, la motivul pentru care funcționează, tactici comune și cum să o prevenim. Voi încerca, de asemenea, să prevăd ce aduce viitorul pentru ingineria socială.

Să începem!

Înțelegerea Ingineriei Sociale

În primul rând, trebuie să înțelegem ce este ingineria socială și de ce funcționează. Este important să avem această bază înainte să trecem la o analiză mai detaliată!

1. Ce Este Ingineria Socială?

Potrivit Kaspersky, „Ingineria socială este o tehnică de manipulare care exploatează erorile umane pentru a obține informații private, acces sau bunuri valoroase”.

Deci, eroarea umană este nucleul ingineriei sociale. Este elementul care adună totul.

Pentru a reuși într-un atac de inginerie socială, hackerii trebuie să determine victima să comită o eroare, cum ar fi:

- Da click pe un link infectat dintr-un email

- Descarcă și deschide un atașament dintr-un email

- Deschide un link SMS infectat

- Răspundă la un email malițios cu informații sensibile

Și cum conving hackerii să faci aceste greșeli? Prin crearea unei povești în care ești probabil să crezi.

Aici apare cel de-al doilea element fundamental al ingineriei sociale – manipularea prin înșelăciune.

Un bun hacker va încerca întotdeauna să obțină informații despre tine înainte de a încerca să te înșele. Ar putea ști că ești client la banca X sau că ai cumpărat recent produsul Y, de exemplu.

Obțin aceste informații prin scurgeri de date, încălcări de date corporative sau chiar printr-un atac de phishing împotriva ta.

Și cu cât au mai multe informații despre tine, tactica lor de inginerie socială devine „mai puternică”.

Prin aceste tactici, hackerii te pot determina să:

- Instalezi malware pe dispozitivul tău, deschizându-ți calea către mai multe atacuri

- Surrenderezi cu bună voie numele de utilizator și parolele tale

- Le trimiți bani

- Să devii un mâță de bani neștiutoare pentru ei

Dar de ce funcționează ingineria socială și de ce este atât de eficientă împotriva noastră? Să explorăm mai jos!

2. Rolul Persuasiunii, Iluzia de Legitimitate și Manipulare

Ingineria socială funcționează prin persuasiune, iluzia de legitimitate și manipulare. Iată cum:

- Persuasiune

Primul lucru pe care îl face un hacker într-un atac de inginerie socială este să te convingă de identitatea lor asumată. Au nevoie să crezi și să ai încredere în ei pentru a te simți în siguranță vorbind cu ei.

Ei vor folosi tactici de construire a încrederii, declanșatoare emoționale și vor exploata diverse prejudecăți cognitive atât de comune la oameni.

Hackerii reușesc acest lucru prin pretinderea că sunt cineva ce nu sunt și folosind o identitate falsă pentru a te înșela.

- Iluzia de Legitimitate

Ingineria socială funcționează pentru că hackerii folosesc iluzia de legitimitate pentru a te înșela și a te face să ai încredere în ei. Vor pretinde că sunt de la o entitate legitimă și larg recunoscută pe care o știi și în care ai încredere.

De exemplu, ar putea pretinde că sunt un reprezentant al băncii la care ai un cont. Tu deja ai încredere în bancă cu banii tăi, deci vei avea ușor încredere într-un reprezentant bancar care te contactează prin email.

Aparend a fi legitimi, hackerul câștigă încrederea ta, ceea ce deschide noi căi de atac. Aici încep să te manipuleze pentru a face o greșeală.

- Manipulare

Odată ce un hacker te convinge că sunt o parte legitimă, încep faza finală a unui atac de inginerie socială – manipularea.

Este momentul ca hackerul să obțină ceea ce își doresc – banii tăi, datele private sau accesul la dispozitivul tău.

Ei reușesc acest lucru manipulându-te să dai click pe un link de phishing, să descarci un atașament dintr-un email sau să răspunzi la emailul lor cu informații sensibile.

Sau te-ar putea convinge să le transferi bani prin mai multe conversații prin email în care continuă să te manipuleze.

Poate observi că cele trei etape au ceva în comun. Da, ținta – tu.

Și tu ești un om. Acest lucru te face în mod innat vulnerabil la inginerie socială.

De ce? Să vedem mai jos!

3. De Ce Oamenii Sunt Cea Mai Slabă Legătură în Securitatea Cibernetică

Factorul uman este, de departe, elementul cel mai vulnerabil în orice organizație, când vine vorba de securitate cibernetică.

Iată de ce:

- Suntem Impracticabili

Ca oameni, adesea acționăm în funcție de emoții și impulsuri care merg împotriva faptelor concrete și judecăților noastre mai bune.

În plus, fiecare acționează diferit când este prezentat cu aceleași informații sau situații. Poate crezi că un email este probabil o înșelătorie în timp ce eu aș crede că este legitim.

S-ar putea să fii mai puțin convins când hackerul pare să știe detalii personale despre tine, în timp ce eu aș fi complet convins să le încredințez.

Această imprevizibilitate în acțiune și reacție este ceea ce hackerii se bazează să ne manipuleze prin inginerie socială.

- Vrem să Ne Încredem Unii Pe Alții

Potrivit neuroștiinței, oamenii au o predispoziție innată să aibă încredere unii în alții. Cu toate că acest lucru poate părea poetic, este un dezavantaj în ceea ce privește securitatea cibernetică.

Atunci când alții încearcă să ne înșele, suntem natural predispuși să avem încredere în ei. Este necesar un efort conștient să nu avem încredere în cineva, ceea ce înseamnă mai multă muncă pentru creierele noastre.

Este mai ușor să ai încredere în cineva decât să nu ai încredere în ei, asta vreau să spun. Dacă hackerul ne oferă motive conștiente să avem încredere în ei, acest lucru face munca și mai ușoară pentru creierele noastre.

- Suntem Inundați cu Informații

În 2023, informația este peste tot, pe telefonul nostru, pe site-urile pe care le vizităm, în emailul nostru, și așa mai departe.

Suntem înundați zilnic cu o mulțime de informații, și devine tot mai dificil să distingem adevărul de minciună. Pentru noi, un email de tip scam poate părea doar o altă bucată de informație ca toate celelalte.

Dacă lucrezi într-o corporație, acest aspect devine și mai relevant, deoarece există și comunicare internă de luat în considerare.

Emailuri, mesaje text, Slack, Microsoft Teams, informații vin din toate direcțiile și ne copleșesc, ducând la un comportament rutinat.

Este mai ușor pentru un hacker să te înșele ascunzându-se printre acest flux de informații și exploatând lipsa ta de atenție.

4. Cele Șase Principii ale Ingineriei Sociale

Pentru a explica mai bine cum funcționează ingineria socială, vom folosi Cele Șase Principii ale Influenței ale Dr. Robert Cialdini, care se aplică perfect în securitatea cibernetică:

I. Autoritate – Avem tendința să avem mai multă încredere în persoanele care par să știe mai mult decât noi sau să ocupe o poziție socială/profesională mai înaltă

II. Reciprocitate – Simțim o obligație internă de a răspunde la fel atunci când primim un cadou sau un semn de bunăvoință de la alții

III. Coerență – Ne place să rămânem consecvenți și să ducem la bun sfârșit ceea ce am decis deja. Dacă un hacker ne convinge să fim de acord cu ceva mic, suntem mai ușor convinși să facem ceva mai mare data viitoare

IV. Simpatie – Când ne place cineva, avem tendința de a fi mai ușor de acord cu orice ne cer. Imitarea este strategia care folosește acest principiu în ingineria socială

V. Consens – Suntem mai dispuși să fim de acord cu ceva dacă știm că și alte persoane fac același lucru. Ne place să fim în consens cu toată lumea

VI. Scăderea Disponibilității – Cu cât ceva este mai puțin comun, cu atât îi acordăm mai multă valoare. În mintea noastră, este mai valoros deoarece nu oricine poate avea

Aceste principii pot fi urmărite în toate înșelăciunile cibernetice cu inginerie socială, fie că este vorba despre o înșelătorie prin email, o tentativă de phishing, și așa mai departe.

Psihologia este elementul de bază al ingineriei sociale, și tocmai de aceea este atât de eficientă. Ei exploatează vulnerabilitățile cheie din modul în care gândim, acționăm și reacționăm la diverse informații și contexte.

Cele mai frecvent folosite principii sunt Autoritatea și Simpatia, atunci când hackerii impersonalizează persoane de autoritate sau persoane care sunt în general bine văzute în societate. Ei vor face cereri în numele lor, sperând că victima este de acord.

În multe cazuri, victima cade pradă acestor înșelăciuni doar pentru că este păcălită de aceste principii care acționează în subconștientul său.

Dar destul despre asta. Să vorbim despre ceva mai substanțial și să vedem cum hackerii folosesc ingineria socială pentru tipuri specifice de atacuri!

Tehnici și Tactici Comune

Este timpul să aruncăm o privire asupra tehnicilor și tacticii specifice utilizate de infractori atunci când lansează atacuri cibernetice de inginerie socială.

Probabil că ai văzut majoritatea acestor tactici în acțiune sau ai auzit despre ele. Dar nu știi cum se numesc.

Nicio grijă! Să le parcurgem acum.

1. Atacuri de Phishing

Atacurile de phishing au devenit din ce în ce mai comune și se bazează aproape în întregime pe inginerie socială. Am discutat de ce atacurile de phishing sunt atât de comune într-un alt articol. Poți să-l citești aici.

Iată cum funcționează atacurile de phishing, în linii mari:

- Legitimitate Asumată – Hackerul pretinde să fie cineva în care ai încredere și respect, precum o instituție sau companie

- Momeală – Hackerul vine cu un motiv pentru care ar trebui să dai clic pe un link, să descarci un atașament sau să le furnizezi date personale (reînnoirea abonamentului, schimbarea setărilor de securitate, etc.)

- Soluția – Hackerul îți oferă un link, un atașament sau alt element infectat care poate rezolva problema pe care ai menționat-o anterior

- Păcăleala – Odată ce dai clic pe link-ul infectat, vei fi redirecționat către un site web fals, creat pentru a arăta cât mai mult ca originalul

Cu aceste patru elemente, un hacker transformă un atac de phishing dintr-un simplu atac cibernetic într-o epidemie globală care afectează milioane de utilizatori.

Există mai multe tipuri de atacuri de phishing, inclusiv phishing vocal, phishing prin email, phishing prin SMS, phishing direcționat, phishing de tip „whale” și altele.

Este unul dintre cele mai variate, eficiente și periculoase atacuri cibernetice, și asta se datorează în mare măsură factorului de inginerie socială.

2. Pretexting

Un atac de pretexting presupune că atacatorul asumă o identitate falsă cu care este de așteptat să comunici.

De exemplu, ar putea să se deghizeze într-un angajat al companiei dintr-un alt departament, cerându-ți anumite documente pentru că le au nevoie pentru „ceva” (introduceți aici un motiv justificat).

„Această „ceva” ar putea fi într-adevăr un eveniment valid în companie, dacă hackerul a reușit să obțină acces la comunicările interne sau avea cunoștințe anterioare.

Pretextul acesta este adesea suficient pentru mulți să devină victime ale acestui atac. Nu vor pune la îndoială identitatea presupusă a hackerului și nu vor gândi să verifice din nou.

Comunicarea cu hackerul era ceva așteptat, dat fiind pretextul invocat de hacker.

3. Capcana

Atacurile de capcană sunt cu adevărat dificile, dar, din fericire, ușor de evitat. Hackerul folosește curiozitatea ta pentru a te determina să instalezi un software infectat, să descarci un atașament sau să introduci un stick de memorie infectat în dispozitivul tău.

Aceștia pot lăsa aceste stick-uri de memorie în zone vizibile, unde vor fi găsite de victime. Aceste stick-uri de memorie pot avea etichete oficiale pentru a-ți stârni și mai mult interesul.

Acest lucru funcționează și digital. Gândește-te la un email care vorbește despre un program de câștiguri care garantează venituri constante în fiecare lună. Ți-a stârnit interesul?

Da, asta se bazează pe ceea ce hackerii se bazează. Mai întâi îți dau momeala, și dacă o iei, încep atacurile.

4. „Tailgating” (Parazitarea)

„Tailgating” este strict un atac fizic care folosește ingineria socială pentru a convinge un angajat autorizat să permită hackerului accesul într-o zonă restricționată.

De obicei, hackerul se va deghiza în altcineva sau va furniza un motiv justificat pentru care au nevoie de acces la zona restricționată.

Pretexting este adesea folosit ca parte a unui atac de „tailgating” pentru a întări convingerea că hackerul are motive legitime de a accesa zona restricționată.

5. Impersonare

Atacurile de impersonare se bazează pe faptul că atacatorul asumă o identitate falsă și te păcălește cu ea. Identitatea falsă este elementul central al acestui atac.

Hackerul ar putea să pretindă că este un contact de încredere, o figură de autoritate, un expert tehnic, un reprezentant bancar sau orice altceva care te-ar putea înșela.

Scopul este de a câștiga încrederea ta apelând la tendința ta de a avea încredere în mod inconștient în anumite figuri sau persoane.

6. „Quid Pro Quo” (Ceva pentru Ceva)

„Quid pro quo” înseamnă „ceva pentru ceva” în latină, și asta este exact cum un hacker pune în aplicare acest atac.

Ei își asumă o identitate falsă și pretind că îți oferă ceva în schimbul a diverse lucruri, precum:

- Datele tale personale

- Completarea unui sondaj

- Descărcarea unui atașament și citirea lui pentru feedback

De cele mai multe ori, îți vor oferi bani în schimbul „serviciului” tău. Par a fi de încredere pentru că este o tranzacție. Nu oferi nimic gratuit.

Mai mult, te simți într-o oarecare măsură obligat să le oferi ceva în schimb după ce îți promit să îți plătească.

Exemple Reale de Atacuri de Inginerie Socială

Studiul de Caz 1: Atac BEC la Google și Facebook

Între 2013 și 2015, Evaldas Rimasauskas (vinovatul) s-a deghizat în Quanta Computer, un producător taiwanez de electronice care colabora cu Google și Facebook.

Au trimis emailuri de phishing angajaților ambelor companii, solicitând plăți pentru bunuri și servicii.

Ambele companii au transferat banii, iar Rimasauskas i-a mutat în diverse conturi bancare din întreaga lume.

Până când a fost prins, reușise să înșele în jur de 100 de milioane de dolari de la Google și Facebook. A reușit acest lucru falsificând semnăturile executivilor companiilor pe scrisorile, facturile și contractele pe care le-a trimis la bănci.

Acesta a fost un caz clasic de impersonare și compromitere a emailurilor de afaceri (BEC) care a făcut știrea la vremea respectivă.

Studiul de Caz 2: Atacul de Fraudă CEO la FACC, Producător de Piese de Avion din Austria

FACC, un producător austriac de piese de avion, a suferit un atac de fraudă CEO în 2016, pierzând aproximativ 47 de milioane de dolari. Frauda CEO este același lucru cu compromiterea emailurilor de afaceri, dar în acest caz, compania a fost vizată cu un atac de tip spear-phishing.

Hackerul s-a deghizat în CEO, Walter Stephan, și a trimis un email fals departamentului financiar, cerându-le să transfere 50 de milioane de euro către un cont.

Au justificat transferul ca parte a proiectelor recente de achiziții ale companiei, așa că departamentul financiar nu a văzut nimic în neregulă cu asta.

După ce compania a realizat înșelătoria, au reușit să oprească un transfer de 10,9 milioane de euro, dar tot au pierdut 39,1 milioane de euro.

Acesta a fost un atac clasic de inginerie socială în care hackerul avea informații anterioare și a folosit tactici de impersonare pentru a manipula victimele să le trimită banii.

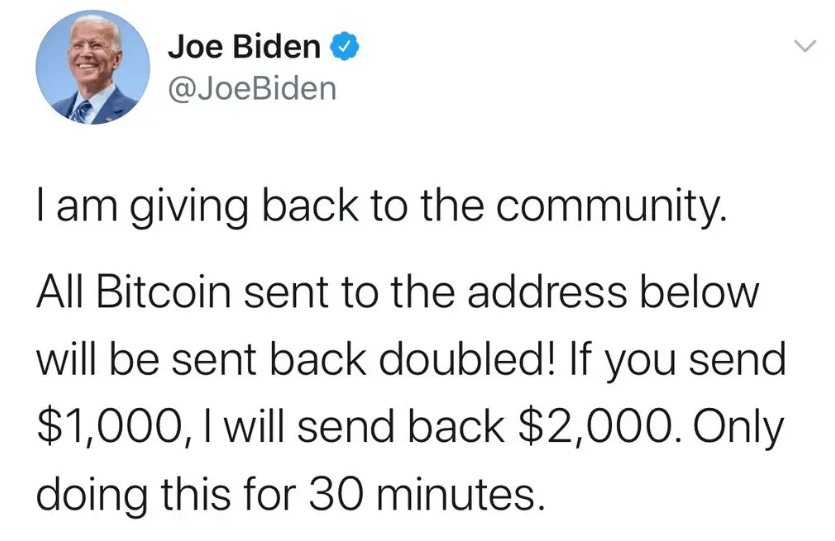

Studiul de Caz 3: Arta Influenței în Scamul Twitter Bitcoin

Scamul Bitcoin de pe Twitter este acum unul dintre cele mai infame atacuri cibernetice din istorie datorită naturii sale ciudate.

Într-o după-amiază însorită în 2020, Twitter a fost inundat de tweet-uri de la nume mari precum Elon Musk, Kanye West, Bill Gates, Joe Biden și Barack Obama, promițând să îți trimită dublul sumei de Bitcoin pe care ai trimis-o la conturile lor.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

În mod natural, acest lucru a fost o operațiune de escrocherie la scară largă pusă la cale de câțiva atacatori. Twitter a fost în cele din urmă forțat să dezactiveze mai multe dintre serviciile sale, inclusiv funcția de tweet pentru utilizatorii verificați, pentru o perioadă de timp.

Cauza acestui atac curajos a fost un atac de inginerie socială care viza mai mulți angajați ai Twitter. Atacatorii au obținut acces la sistemele interne ale companiei și au reușit să preia conturile unor personalități cu profil înalt.

Până când escrocheria a fost dezvăluită, escrocii primiseră peste 100.000 de dolari în Bitcoin, sumă pierdută pentru totdeauna în blockchain.

Semnale de Alarmă și Prevenire

Nu este totul rău, totuși. Există modalități de a detecta un atac de inginerie socială înainte de a cădea victimă.

Mai jos, te voi conduce prin cele mai comune semnale de alarmă și cele mai bune practici pe care ar trebui să le urmezi pentru a evita atacurile de inginerie socială.

1. Cum Să Detectezi Încercările de Inginerie Socială

Nu există o metodă infailibilă de detectare a unui atac de inginerie socială, dar dacă îndeplinești mai multe dintre condițiile de mai jos, atunci este probabil că te confrunți cu o escrocherie.

Să trecem prin unele dintre cele mai importante semnale de alarmă ale atacurilor de inginerie socială:

I. Mesaje Neașteptate

Când deschizi pentru prima dată acel email, întreabă-te: „Mă aștept la un email pe acest subiect?„. În timp ce unele atacuri de phishing interceptează comunicări așteptate, majoritatea nu urmează acest tipar.

Astfel, majoritatea hackerilor nu știu nimic despre victimele lor și nu au adunat nicio informație despre tine.

Așadar, încearcă norocul cu emailuri de scam generale. Acestea ar putea fi:

- Emailuri bancare despre încălcări de securitate

- Câștigarea unei moșteniri de la o bătrânică care a decis să-și doneze averea

- Faptul că ești câștigătorul unui curs ultra-scump despre securitate cibernetică (mi s-a întâmplat și mie)

Chiar dacă subiectul emailului te interesează într-o anumită măsură, chiar te așteptai la el? În cele mai multe cazuri, răspunsul este „nu„.

Apoi, există situații când ți se spune că ai câștigat la o loterie la care nici măcar nu ai participat. Este o escrocherie clară.

Dacă nu te aștepți la email, asta ar trebui să îți ridice atenția puțin. Nu înseamnă neapărat că este o escrocherie, deoarece multe comunicări legitime vin fără preaviz, dar ar trebui să fii precaut de acel moment înainte.

II. Cereri sau Cerințe Neașteptate

Expeditorul te roagă să faci ceva ce nu este așteptat sau natural? Poate este ceva ce nu ai făcut niciodată înainte, cum ar fi:

- Să le trimiți informații pe care nu le-au solicitat niciodată (dacă se deghizează în cineva cunoscut)

- Să le trimiți bani pentru un motiv absolut ciudat

- Să rulezi un fișier executabil pe dispozitivul tău, chiar dacă această solicitare apare din senin și motivul este cel mult dubios

- Să deschizi un document aleatoriu despre care nu știi nimic

Dacă cealaltă parte îți cere să faci ceva ce nu ai făcut niciodată înainte sau pe care, în mod normal, ai considera cu fermitate înainte de a-l face, ar trebui să te gândești de două ori înainte de a accepta.

Atunci când impersonalizează persoanele pe care le cunoaștem, hackerii folosesc familiaritatea și încrederea noastră inconștientă în cealaltă persoană pentru a ne manipula să fim de acord cu solicitări nerezonabile.

III. Atașamente sau URL-uri Suspecte

Majoritatea atacurilor de inginerie socială vor include un atașament infectat în email și vor încerca să te înșele să-l deschizi.

Sau ar putea include URL-uri cu hiperlinkuri în corpul emailului și să te roage să dai clic pe ele.

Iată câteva exemple:

- „Am detectat o activitate suspectă. Dă clic AICI pentru a-ți vizita contul și a confirma că ai fost tu„

- „Ești norocosul câștigător al unei plăci grafice RTX 2080. Vizitează magazinul nostru prin următorul link pentru a-ți revendica premiul„

- „Am atasat o copie a documentului pe care l-ai solicitat, așa că nu ezita să-l deschizi când dorești„

Oricare dintre aceste linkuri și/sau atașamente ar putea fi infectate, așa că trebuie să fii extrem de atent la ce dai clic sau deschizi în corpul emailului.

IV. Hyperlinkuri și Website-uri Spoofed

O modalitate foarte eficientă de a detecta un hyperlink de scam într-un email este să plasezi mouse-ul deasupra lui și să citești adresa.

Se potrivește adresa cu textul hyperlinkului și textul înainte de a da clic pe el? Dacă arată diferit, atunci te confrunți cu un hyperlink fals.

Au făcut textul să pară legitim, dar nu s-au obosit să schimbe adresa reală a site-ului, sperând că nu vei verifica.

Apoi, există situații când adresa pare 99% identică cu cea reală. Acestea sunt atacuri complexe de inginerie socială care sunt mai greu de detectat.

Ține minte un lucru – hackerii nu pot copia 100% adresa URL sau numele de domeniu al unui site legitim. Trebuie să schimbe ceva. De exemplu:

- „https://www.paypalhome/us/home” în loc de „https://www.paypal.com/us/home”. Adăugarea elementelor precum „home” în adresa URL este modul în care hackerii falsifică site-urile legitime

- „https://www.gov.florida” în loc de „https://www.usa.gov/states/florida”. Link-ul arată clar diferit, dar s-ar putea să nu știi cum arată link-ul legitim

Uneori, numele de domeniu poate fi intenționat scris greșit, sperând că nu vei observa. Mai ales dacă este un site pe care l-ai vizitat de multe ori în trecut.

Până acum, fie nu verifici URL-ul sau treci cu ușurință cu vederea greșelile fără să le observi.

V. O Ofertă Care Pare Prea Bună Ca Să Fie Adevărată

Emailul îți oferă ceva ce sună prea bine pentru a fi adevărat? Crede-mă, am cercetat suficient de multe atacuri cibernetice pentru a ști că nu există așa ceva ca o ofertă legitimă care să fie prea bună pentru a fi adevărată.

Toate sunt escrocherii mascate. Nu există nimeni care să doneze câteva milioane de dolari unui om obișnuit care nu a făcut nimic pentru a-i câștiga.

Chiar dacă ți se promite bani în schimbul informațiilor tale sau a altor lucruri de acest gen, nu te lăsa înșelat. Nu există așa ceva (în cele mai multe cazuri).

Alte escrocherii de inginerie socială promit să-ți trimită o anumită sumă de bani, dar va trebui să plătești costurile de tranzacție, care sunt nesemnificative în comparație cu suma pe care ai primi-o.

Dar nu vei primi nimic, deoarece este o escrocherie. Vei plăti doar costurile de tranzacție și atât. Hackerii te vor fi șantajat de bani în schimbul unei promisiuni false.

VI. Urgența Emailului

Dacă subiectul emailului pare foarte urgent și pune presiune asupra ta să acționezi rapid, gândește-te de două ori înainte de a da clic pe orice link sau de a deschide orice atașament.

Hackerii se bazează pe presiunea psihologică pentru a te manipula să acționezi rapid, fără să dublezi verificarea. Fie din frică, lăcomie sau FOMO (teamă de a pierde), ingineria socială funcționează în multe moduri miraculoase.

Iată cum pot arăta aceste emailuri:

- „Nu rata șansa de a câștiga 30.000 de dolari în loteria anuală din Florida. Ai fost selectat automat pentru participare! Această ofertă va expira înTR-O ORĂ!!”

- „ATENȚIE! Am detectat activitate suspectă în contul tău. Te rugăm să dai clic aici pentru a-ți schimba parola și pentru a-ți securiza contul imediat!”

- „Regretăm să vă informăm că contul dvs. a fost recent implicat într-o încălcare de date. Dacă nu doriți ca fondurile dvs. să fie în pericol, vă rugăm să dați clic pe acest link pentru a vă securiza contul”

Încearcă să nu îți lași emoțiile să te învingă. Rămâi calm și ia-ți un moment pentru a analiza emailul. De cele mai multe ori, vor exista greșeli de ortografie sau alte semne de avertizare.

VII. Ortografia Proastă

Ortografia proastă este adesea primul lucru pe care îl observi când te confrunți cu un atac de inginerie socială. Vezi, în multe cazuri, engleza nu este limba maternă a hackerilor, așa că au dificultăți în a o vorbi corect.

Prin urmare, fac greșeli de gramatică, greșeli de ortografie sau vorbesc într-un mod neprofesional care nu este normal pentru o companie profesionistă.

Vei observa ușor greșeli precum:

- „Clic” în loc de „Click„

- „Acount” în loc de „Account„

- Formatarea inconsistentă a propozițiilor și frazelor

- Structura slabă a propozițiilor

Companiile de încredere au întotdeauna corectori care verifică emailurile lor înainte de a le trimite. Gândește-te când ai văzut ultima dată o astfel de greșeală într-un email legitim.

Ele sunt foarte rare până la punctul de a fi inexistente. Companiile știu că aceste tipuri de greșeli le fac să pară neserioase și neglijente, iar asta este ultima idee pe care vor să o transmită clienților lor.

VIII. Salutarea Generică și Secțiunea de Semnătură Goală

Verifică introducerea din email. Este generică sau specifică? O companie legitimă care are un motiv întemeiat să te contacteze ar trebui să știe numele tău, cel puțin. Și ar trebui să-l folosească în secțiunea de salut.

Dacă tot ce vezi este un „Stimate Domn/Doamnă” sau „Salutare, Client Valoros”, atunci este foarte probabil că te confrunți cu o tentativă de phishing. Hackerii, în general, nu cunosc numele sau alte informații personale ale victimelor lor. Asta încearcă să le obțină de la tine.

În schimb, construiesc emailuri cu aspect generic și le trimit în masă la toate adresele de email pe care le-au furat, sperând că ceva se va prinde.

Ar trebui să verifici și secțiunea de semnătură spre sfârșitul emailului. Furnizează ei informații de contact, cum ar fi un număr de telefon sau o adresă de email pentru asistență pentru clienți?

Dacă nu există nimic acolo, există și mai multe motive să suspectezi răul.

Cele mai multe escrocherii de inginerie socială sunt ușor de detectat dacă verifici toate casetele din această listă. Cu toate acestea, unele sunt foarte bine făcute și este mult mai greu să le eviți.

Nu este imposibil totuși. Pune accent pe educația în domeniul securității cibernetice și pe cele mai bune practici de securitate pentru a îmbunătăți în general securitatea ta!

2. Educarea Angajaților cu Privire la Tentativele de Inginerie Socială

Atacurile de inginerie socială pot fi dezastruoase pentru o companie cu o reputație de apărat. A deveni victimă a unei încălcări de date te poate face să pierzi încrederea clienților și să îți pui situația financiară în pericol.

În mod fericit, există un element major de apărare împotriva atacurilor de inginerie socială pe care îl poți controla – angajații tăi.

Adesea, angajații tăi sunt ultima linie de apărare împotriva acestor atacuri ingenioase. Sunt și cea mai slabă legătură din sistemul tău de securitate.

Dacă un angajat instalează un software infectat pe dispozitivul companiei, care apoi se răspândește în întreaga rețea a companiei, te afli în mare necaz.

De aceea, educarea angajaților tăi în domeniul securității cibernetice și, în special, a ingineriei sociale, este esențială.

Iată câteva sfaturi privind instruirea în inginerie socială pentru angajații tăi:

I. Înțelegere de Bază a Ingineriei Sociale

În primul rând, ar trebui să îi înveți pe angajații tăi despre principiile ingineriei sociale. Ce este, cum arată în lumea reală, etc.

Folosește exemple din lumea reală de atacuri reale de inginerie socială pentru a exemplifica cum breșele de date au folosit ingineria socială pentru o infiltrare de succes a sistemelor companiei.

Subliniază ideea că ingineria socială se bazează pe manipulare, înșelătorie și iluzia legitimității pentru a prinde victimele nepregătite.

II. Tactici Comune de Inginerie Socială

Învață-ți angajații despre cele mai comune tipuri de atacuri cibernetice care folosesc ingineria socială.

Am discutat deja despre acestea, dar iată lista, oricum:

- Emailuri de phishing

- Pretexting

- Înșelătorie

- Momeală

- Înlocuire de identitate

- Quid pro Quo

Conștientizarea este cheia aici. Angajații tăi ar trebui să devină conștienți de ce să fie atenți. Știind cum arată atacurile de inginerie socială, ei vor ști cum să le evite.

III. Păstrarea Calmului și Identificarea Steagurilor Roșii

Este important să subliniezi ideea că, indiferent cât de urgentă poate părea o comunicare, angajații ar trebui să rămână calmi și să nu ia decizii pripite.

Chiar dacă un email vine de la CEO și solicită o transferare de bani urgentă, departamentul financiar ar trebui să verifice mai întâi autenticitatea emailului.

Dacă este o înșelăciune de tip phishing, probabil că vor apărea steaguri roșii. Greșeli de scriere, erori gramaticale, o solicitare neobișnuită, orice pare ciudat și nepotrivit – angajații nu ar trebui să ignore aceste semne.

Și chiar dacă nu există steaguri roșii, ei ar trebui să contacteze totuși cealaltă parte folosind detaliile de contact obișnuite (nu cele furnizate în email) pentru confirmare.

IV. Raportarea Activităților Suspecte

Fă clar angajaților tăi că ar trebui să raporteze orice pare ciudat sau suspect.

Nu contează dacă este o reclamă de marketing pentru tratamentul cheliei sau un SMS neașteptat pe telefonul de serviciu, toate ar trebui raportate imediat.

Aceste evenimente ar putea fi încercări de înșelăciune ale hackerilor care au reușit să pună mâna pe detaliile de contact ale companiei.

Sau ar putea dezvălui că telefonul de serviciu al unui angajat a fost compromis și datele companiei sunt puse în pericol.

Chiar dacă angajații tăi nu văd meritele de a raporta fiecare activitate minoră suspectă superiorilor, subliniază importanța sa.

Ofițerul tău de securitate ar putea să obțină mai multe informații dintr-un eveniment raportat aparent minor decât angajatul care l-a raportat.

V. Aplicarea Riguroasă a Politicilor de Cibernetică

Indiferent de politicile de cibernetică pe care le aplici, asigură-te că toți angajații tăi sunt familiarizați cu ele și le respectă în permanență.

S-ar putea să fie nevoie să efectuezi evaluări regulate pentru a te asigura că toți angajații se conformează politicilor, dar este un preț pe care ar trebui să fii bucuros să-l plătești.

În caz contrar, consecințele unui atac cibernetic cauzat de un angajat neinformat ar putea să te coste mult mai mult.

Conștientizarea angajaților și respectarea politicilor de cibernetică reprezintă baza securității cibernetice a unei organizații.

VI. Comunicarea Clară a Consecințelor unui Atac Cibernetic

În cele din urmă, ar trebui să fii extrem de clar cu privire la consecințele unui atac de inginerie socială cauzat de lipsa de conștientizare a angajaților.

Atât organizația, cât și angajatul în cauză vor avea mult de pierdut dintr-un atac cibernetic.

Acest lucru ar trebui să îi motiveze pe angajații tăi să rămână vigilenți în orice moment. Până la urmă, când consecințele se extind și asupra lor, asta este și mai multă motivare să fie atenți.

Ei vor fi la fel de motivați ca tine să prevină un atac de inginerie socială dacă nu vor să fie retrogradați sau mai rău.

Dar ce altceva poți face pentru a opri atacurile de inginerie socială pe loc?

Să vedem mai jos!

3. Cele mai Bune Practici în Securitatea Cibernetică

În fericire, există sfaturi practice pe care le poți implementa pentru a evita sau preveni atacurile de inginerie socială.

Înainte de asta, totuși, trebuie să reiterez că conștientizarea este cea mai bună protecție împotriva atacurilor de inginerie socială.

Asta înseamnă să știi:

- Ce este ingineria socială și principiile sale

- Cum funcționează diferitele tipuri de atacuri de inginerie socială

- Cum să identifici un atac de inginerie socială bazat pe semnalele de avertizare pe care le găsești

Destul cu informațiile generale însă. Haide să-ți ofer câteva practici eficiente pentru a te păstra pe tine sau compania ta în siguranță împotriva atacurilor de inginerie socială:

I. Setează Filtrele Anti-Spam la Nivel Înalt

Toți furnizorii de email au filtre anti-spam, și există dintr-un motiv. Așa că folosește-le. Setează-le la „Înalt” pentru a filtra cea mai mare parte a emailurilor de phishing.

Totuși, o mică precauție – asta poate plasa unele emailuri legitime în dosarul Spam, așa că ar trebui să verifici acest lucru.

În plus, filtrele anti-spam nu vor opri toate atacurile de inginerie socială. Unele vor evita pur și simplu filtrele și vor ajunge în inbox-ul tău.

Și știind că filtrele tale anti-spam sunt la maxim, ai putea începe să crezi că tot ceea ce ajunge în inbox-ul tău este în siguranță.

Nu este.

Nu lăsa filtrele anti-spam să te ademenească într-un fals sentiment de securitate, pentru că nu sunt infailibile. Dacă ar fi, securitatea cibernetică ar fi mult mai simplă și criminalitatea cibernetică mult mai puțin periculoasă.

II. Nu Furniza Niciodată Informații Personale prin Email Decât Dacă Ești 100% Sigur

Pot spune în siguranță că nicio companie legitimă nu te va întreba vreodată pentru informații personale sau sensibile prin email, decât dacă sunt informații cu adevărat generale în scopuri de confirmare.

Regula de bază este următoarea – ori de câte ori un email te întreabă pentru informații personale, nu le oferi până când nu ai stabilit complet că cealaltă parte are un motiv legitim să le ceară și că sunt o companie legitimă.

De multe ori, hackerii vin cu justificări destul de bune pentru motivul pentru care au nevoie de informațiile tale. Dar nu te lăsa păcălit.

Ar putea suna convingători, dar asta nu ar trebui să fie suficient pentru a-ți reduce suspiciunile. Ai nevoie de dovezi solide că sunt cine spun ei că sunt.

Iată cum poți obține acele dovezi:

- Caută compania online și găsește detaliile lor de contact. Apoi, contactează-i folosind informațiile oficiale și întreabă-i despre emailul pe care l-ai primit

- Compară detaliile lor de contact oficiale cu cele furnizate în email sau cu adresa de email a expeditorului

Nu este fezabil să faci asta pentru fiecare email pe care-l primești, dar nu trebuie să o faci. Fă asta doar pentru emailurile care te întreabă pentru informații personale sau sensibile.

Îți garantez că nu vor fi prea multe dintre acelea care sunt legitime.

III. Implementează Autentificarea Multi-Factor

Autentificarea multi-factor este piatra de temelie a securității cibernetice robuste. Ea asigură că angajații cu acces privilegiat nu sunt o vulnerabilitate sigură chiar și dacă devin victime ale unui atac de phishing.

Biometria și codurile OTP sunt nivelul de bază al autentificării multi-factor, dar nu sunt exact infailibile sau chiar robuste. Ele sunt destul de bune ca mecanisme de securitate suplimentare pentru a preveni accesul neautorizat.

Chiar dacă un hacker reușește să obțină credențialele de acces ale unui angajat prin inginerie socială, nu vor putea accesa activele companiei fără acces la dispozitivul angajatului.

Cu toate acestea, atât biometria, cât și codurile OTP sunt vulnerabile la atacuri de phishing prin inginerie socială. Atacatorii malefici le pot intercepta destul de ușor.

Dacă ai nevoie de un sistem MFA sigur, îți recomand o cheie de securitate fizică precum YubiKey sau una dintre alternativele sale. Ele sunt standardul de aur când vine vorba de Autentificare în Două Factori.

În curând voi avea un ghid despre cheile de securitate fizică, așa că fii cu ochii pe PrivacyAffairs pentru mai multe informații despre ele!

IV. Implementează Principiul Celei Mai Mici Privilegii

Principiul Celei Mai Mici Privilegii face parte din modelul de securitate Zero Trust și previne Creșterea Privilegiilor, asigurând în același timp că angajații nu pot accesa resurse la care nu ar trebui să aibă acces.

În esență, acesta minimizează impactul unei potențiale breșe de date cauzate de lipsa de conștientizare a angajaților.

Chiar dacă un atac de inginerie socială reușește, angajatul nu va pune întreaga companie în pericol, deoarece privilegiile lor sunt limitate de Principiul Celei Mai Mici Privilegii.

Am explicat cum să implementezi acest principiu în alt ghid, așa că asigură-te să-l verifici pentru detalii suplimentare!

Ideea este să oferi fiecărui angajat doar privilegiile minime de care au nevoie pentru a-și îndeplini sarcinile.

Ar trebui să aplici acest lucru la nivelul întregii companii și să efectuezi evaluări regulate pentru a te asigura că nu există abateri de la acest principiu.

Aceste evaluări vor fi esențiale în prevenirea Creșterii Privilegiilor, unde angajații au privilegii temporare mai mari decât ar trebui și care nu sunt retrase.

V. Validează Toate Dispozitivele de Endpoint

În timp ce Autentificarea Multi-Factor și Principiul Celei Mai Mici Privilegii sunt un bun început pentru a te apăra împotriva atacurilor de inginerie socială, ele nu sunt suficiente.

Pentru a evita accesul neautorizat de pe dispozitive străine, ar trebui să implementezi validarea obligatorie a tuturor dispozitivelor de endpoint conectate la rețeaua companiei.

Nu ar trebui să fie permise dispozitive pre-validate să aibă acces la rețea, chiar dacă au credențialele corecte.

Dacă un dispozitiv străin încearcă să se conecteze la rețea, accesul lor ar trebui suspendat până când este validat.

Cu aceasta, vei avea o altă contramăsură de securitate în cazul în care toate celelalte eșuează. Acest lucru este deosebit de important atunci când sunt în vigoare politicile BYOD.

Ar trebui să presupui că orice angajat ar putea și va cădea victimă a unui atac de inginerie socială la un moment dat. Așteptarea celor mai rele te va ajuta să te pregătești mai bine pentru un atac cibernetic.

Validarea tuturor dispozitivelor de endpoint te va ajuta, de asemenea, să identifici care dispozitiv a fost folosit pentru a cauza o breșă de date, dacă un atacator a preluat un dispozitiv al unui angajat pentru atac.

Urmatul acestor 5 practici de securitate cibernetică ar trebui să te plaseze înaintea majorității atacurilor de inginerie socială!

VI. Obține Asigurare Cibernetică

Am scris deja un ghid cuprinzător despre asigurarea cibernetică, așa că poți să-l citești pentru mai multe detalii.

Pe scurt, iată principalele beneficii ale asigurării cibernetice:

- Protecție împotriva riscurilor cibernetice prin oferirea de asistență rapidă în mitigarea atacurilor cibernetice

- Acoperire a securității întregii rețele împotriva oricărui tip de amenințare cibernetică, inclusiv terorismul cibernetic

- Acoperirea daunelor financiare cauzate de atacurile cibernetice, inclusiv costuri pentru investigații, responsabilități legale, servicii de monitorizare a creditului și multe altele

- Compensații pentru întreruperea afacerii sau pierderea de venit în cazul unui atac cibernetic

- Asistență legală în urma unui atac cibernetic, platind pentru consiliere legală și pentru orice procese care apar din cauza încălcărilor de confidențialitate sau încălcărilor de date

- Garantarea stabilității financiare a unei afaceri chiar și în cazul unor atacuri cibernetice grave

- Îmbunătățirea reputației unei afaceri prin evidențierea dedicării lor de a proteja datele clienților

Majoritatea asigurărilor cibernetice acoperă atacurile de inginerie socială, dar există câteva lucruri pe care nu le acoperă. Unul dintre ele este eroarea umană. Dacă atacul se întâmplă din cauza angajaților tăi, atunci asigurarea este nulă.

Dar există încă multe cazuri de utilizare pentru asigurarea cibernetică. Și va trebui să discuți detaliile specifice cu asigurătorul tău pentru a afla ce acoperă și ce nu.

Viitorul Ingineriei Sociale

Ne apropiem de sfârșitul acestui ghid, dar nu înainte să vă ofer o analiză prospectivă a ingineriei sociale pentru anii ce urmează.

Deja, observăm mai multe tendințe emergente și tactici folosite de hackeri care ar putea schimba modul în care privim securitatea cibernetică.

Mai jos, voi trece prin câteva dintre acestea și voi discuta despre potențialul lor viitor!

1. Tendințe și Tactici Emergente

Anii recenti au adus multe schimbări în domeniul ingineriei sociale. Iată tendințele esențiale pe care am reușit să le identific:

I. Atacurile de Compromitere a Emailului de Afaceri Devin Tot Mai Costisitoare

Atacurile de Compromitere a Emailului de Afaceri (BEC) sunt printre cele mai comune atacuri de inginerie socială.

Ele sunt și printre cele mai distructive, conform FBI. Este ușor de înțeles de ce. Ele se ocupă exclusiv cu furtul financiar.

Digital Guardian a declarat că atacurile BEC au costat companiile în medie 80.000 de dolari în T2 2020, în creștere față de 54.000 de dolari în T1.

La începutul lunii mai 2023, al doilea cel mai comun tip de escrocherie BEC a vizat informațiile de plată, iar cel mai comun a implicat amăgirea.

Iată și o tabelă Statista care arată distribuția atacurilor BEC la nivel mondial din ianuarie până în aprilie 2023:

| Tip de Atac BEC | Procentajul Atacurilor |

| Amăgire | 62.35% |

| Plată | 14.87% |

| Factură | 8.29% |

| Cărți Cadou | 4.87% |

| Informații de Afaceri | 4.4% |

| Altele | 5.22% |

Amăgirea implică momirea țintei către o pagină falsă de autentificare sau în a-i determina să efectueze transferuri bancare prin întâlniri Zoom.

Ei se prezintă ca CEO-ul companiei sau ca un alt executiv de înaltă ținută din companie, folosind fotografia lor de profil, și inițiază o videoconferință Zoom. Ei vor atribui probleme tehnice lipsei de video și vor cere victimei să efectueze transferuri bancare urgente.

Este clar că escrocheriile BEC devin tot mai distructive pentru companii din întreaga lume. Acest lucru justifică o mai mare conștientizare din partea tuturor jucătorilor de pe piață și a organizațiilor.

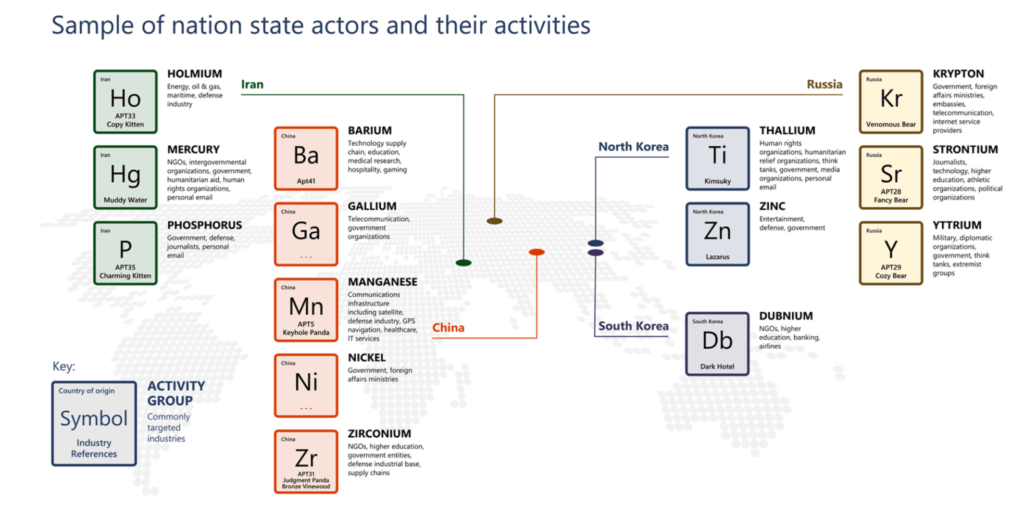

II. Atacurile de Inginerie Socială Sponsorizate de Stat cresc în Număr

Atacurile sponsorizate de stat (ASS) sunt atacuri cibernetice oficial legate de un stat național. Acestea au loc din trei motive:

- Obținerea de informații despre victimă

- Exploatarea vulnerabilităților în infrastructură

- Exploatarea persoanelor și sistemelor în scop financiar

În 2020, în timpul pandemiei de COVID-19, au fost identificate mai multe campanii ale statelor naționale pentru furtul de date de cercetare COVID.

În același an, Microsoft a lansat raportul său anual „Raportul de Apărare Digitală” care folosește date de pe peste 1,2 miliarde de PC-uri, servere și dispozitive. În total, aproximativ 1,8 petabiți (1,8 milioane de GB) de date.

Au descoperit că atacatorii de stat se concentrează mai mult pe atacurile bazate pe inginerie socială precum BEC, phishing și umplerea de acreditări.

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

Iată ce a avut de spus Tom Burt, Vicepreședinte al Securității și Încrederii Clienților Microsoft, în legătură cu acest lucru:

„În anii trecuți, criminalii cibernetici s-au concentrat pe atacurile de malware. În ultima vreme, ei și-au îndreptat atenția către atacurile de phishing (~70%) ca un mijloc mai direct de a-și atinge obiectivele de a culege acreditările oamenilor. Pentru a înșela oamenii să-și dezvăluie acreditările, atacatorii trimit adesea e-mailuri care imită branduri de top.”

Aceasta este încă o îngrijorare pentru organizațiile din întreaga lume, dar este minunat că avem aceste date pentru a crește conștientizarea asupra acestui aspect!

III. Extinderea Pieței Phishing-ca-Serviciu

Fenomenul Cybercrime-ca-Serviciu (care include Phishing-ca-Serviciu) a evoluat dincolo de așteptările noastre în ultimii ani.

Potrivit firmei de securitate Cyren, infractorii cibernetici pot obține kituri de phishing cu doar 50 de dolari.

Laboratorul lor de cercetare a descoperit 5.334 de kituri de phishing unice desfășurate online (în 2019), iar acest număr probabil că a crescut disproporționat de atunci.

Atracția phishingului-ca-serviciu este evidentă – cerințe tehnice mai reduse pentru atacatori. Posibilitatea de a plăti pentru un kit de cyberatac gata de utilizare a schimbat pentru totdeauna peisajul cibernetic al securității.

În 2021, ZDNet a raportat despre o unealtă nouă de phishing numită LogoKit care putea adapta un atac de phishing „în timp real pentru a se adapta victimelor vizate„. Aceasta ar schimba logourile și textul pe pagină în mod fluid, în funcție de site-ul la care victima dorește să aibă acces.

Potrivit ZDNet, LogoKit a fost instalat pe mai mult de 300 de domenii și peste 700 de site-uri în momentul redactării articolului lor.

Iată cum funcționează LogoKit, pe scurt:

- Trimite utilizatorilor un link de phishing către o pagină falsă de autentificare care imită pagina de autentificare a site-ului dorit

- Odată ce utilizatorii accesează linkul infectat, LogoKit obține automat logo-ul companiei dorite dintr-un serviciu terț, precum baza de date a faviconurilor Google

- Poziționează logo-ul în mod transparent în partea de sus a paginii de autentificare

- Completează automat adresa de e-mail a utilizatorului în câmpul de adresa de e-mail, creând impresia că utilizatorul s-a autentificat anterior pe site

- Odată ce victimă introduce parola, LogoKit face o cerere AJAX, trimite adresa de e-mail și parola victimei către o sursă externă și o redirectionează către site-ul legitim al companiei

Întregul proces se desfășoară fără intervenția continuă a hackerului. Mai mult, kitul este foarte modular și personalizabil, astfel că funcționează pe o mare varietate de site-uri web.

Și nu se bazează pe șabloane pixel-perfect pentru a imita pagina de autentificare a unui site web, ci folosește funcții JavaScript încorporate care sunt mai ușor de utilizat.

Te simți paranoic acum? Da, eu la fel.

Și amintește-ți, asta se întâmpla în 2021. Gândește-te la ce ar putea realiza hackerii cu Inteligență Artificială și învățare automată…

IV. SIM Swapping

SIM swapping, cunoscut și sub numele de deturnare SIM sau fraudă prin schimbare SIM, este o creștere a atacurilor cibernetice care se bazează în întregime pe ingineria socială.

Atacatorul va convinge furnizorul de servicii mobile al victimei să transfere numărul de telefon al victimei la o altă cartelă SIM (care se află în posesia hackerului).

Apoi, atunci când victima utilizează autentificarea în doi pași pentru a accesa conturile asociate cu acel număr de telefon, hackerul primește codurile și poate accesa conturile victimei.

Acest lucru permite hackerului să aibă acces la:

- Conturi bancare

- Email-uri

- Mesaje text

- Profile de social media

În 2021, FBI a raportat că hackerii au reușit să obțină 68 de milioane de dolari din escrocheriile SIM swapping numai în acel an.

Comparativ, în perioada 2018-2020, victimele au suferit pierderi financiare de aproximativ 12 milioane de dolari. Acest lucru a reprezentat o creștere de aproape 7 ori a daunelor financiare din perioada 2018 – 2020 până în 2021.

Dar, media pe an pentru cele 12 milioane de dolari ne duce la 4 milioane de dolari în daune SIM swapping pe an în 2018, 2019 și 2020.

În 2021, dauna totală în urma schimbului SIM a fost de 68 de milioane de dolari, ceea ce reprezintă o creștere de 9,5 ori pe an. Și asta a fost în 2021. Suntem aproape de 2024 și aceste cifre ar trebui să crească semnificativ mai mult cu revoluția Inteligenței Artificiale.

Evident, cazurile de schimb SIM devin din ce în ce mai distructive, mai comune și mai dezastruoase financiar de-a lungul anilor.

Probabil voi dedica în viitor un ghid despre modelele de atac și metodele de prevenire a atacurilor de schimb SIM, așa că rămâi conectat!

2. Inteligență Artificială și Automatizare în Ingineria Socială și Alte Atacuri Cibernetice

Recenta creștere tehnologică în domeniul Inteligenței Artificiale și învățării automate deschide noi direcții de atac pentru teroriștii cibernetici.

Una dintre metodele de atac care s-a dezvoltat constant în ultimii ani este deepfake. Deși este adesea folosit în scopuri de divertisment, nu putem ignora potențialul său evident de manipulare.

Un studiu al University College London publicat în 2020 numește deepfake-urile ca fiind „cea mai gravă amenințare de crimă AI”. A fost publicat de Dawes Centre for Future Crime la UCL.

Autorii au subliniat faptul că deepfake-urile, printre alte astfel de conținuturi manipulative, ar conduce la o lipsă generală de încredere în materialele video și audio online.

Profesorul Lewis Griffin de la UCL a declarat că „Pe măsură ce capacitățile tehnologiilor bazate pe AI se extind, așa crește și potențialul lor de exploatare criminală. Pentru a ne pregăti adecvat pentru posibilele amenințări AI, trebuie să identificăm ce ar putea fi aceste amenințări și cum pot afecta viața noastră.”

De asemenea, au accentuat ideea că infracțiunile AI sunt foarte repetabile și comercializabile. Tehnicile criminale ar putea fi copiate și vândute pentru bani, ca serviciu.

Vă amintește asta ceva? Cu siguranță, fenomenul cybercrime-ca-serviciu care este în creștere de ceva timp acum.

Iată câteva riscuri legate de securitatea cibernetică legate de AI:

I. Optimizarea Atacurilor Cibernetice

Generative AI precum ChatGPT este cu adevărat o forță cu care trebuie să se țină cont, chiar și în forma sa premium. Capabilitățile sale de cercetare sunt aproape de neegalat.

Dar știai că poate fi jailbroken? Asta înseamnă să treci peste restricțiile impuse de dezvoltatori pentru a controla răspunsurile AI la întrebări.

De exemplu, ChatGPT-ul obișnuit nu va da răspunsuri discriminatorii sau rasiste și nici nu va oferi informații dacă detectează o intenție malefică.

Nu îți va oferi sfaturi despre cum să comiți o crimă sau să construiești o bombă. Dar versiunea jailbroken a lui ChatGPT? Cerul este limita. Sau…abisul.

Un LLM jailbroken precum ChatGPT îți poate oferi instrucțiuni factuale despre cum să îți îmbunătățești malware-ul sau să optimizezi tehnicile tale de atac.

Te poate învăța noi tehnici de manipulare a ingineriei sociale pe care le poți implementa asupra victimelor tale.

Inteligența generativă este bună la un singur lucru – să facă cercetările pentru tine și să îți servească informațiile sub o formă ușor de înțeles într-o fracțiune din timpul pe care ți-ar lua să o faci tu.

II. Malware Automatizat

Inteligența generativă precum ChatGPT este, de asemenea, bună la programare, așa cum stă treaba acum. Nu doar că poate scrie cod de calculator, dar poate să îl și corecteze pentru erori și să implementeze ideile tale în cod.

Acum, din ce sunt făcute majoritatea cyberatacurilor? Exact, din cod de calculator. În mod normal, ChatGPT are protecții împotriva cererilor de a crea cod malefic pentru un atac cibernetic.

Dar prin jailbreaking inteligent, aceste protecții devin irelevante și potențialul real al lui ChatGPT devine evident.

Chiar în acest an, un cercetător de securitate de la Facepoint a creat un malware nedetectabil și extrem de sofisticat pentru furat date cu ChatGPT.

I-a spus lui ChatGPT de ce avea nevoie și apoi a folosit AI-ul pentru a construi malware-ul rând cu rând de cod. A fost doar el, un computer și ChatGPT.

Iată cum funcționează malware-ul:

- Malware-ul ia forma unei aplicații de economizoare de ecran care se lansează automat pe dispozitivele Windows

- Odată ajuns pe dispozitiv, începe să caute date de furat

- Apoi împarte datele în bucăți mai mici și le ascunde în imagini de pe dispozitiv

- Încarcă aceste imagini pe un folder Google Drive pentru a evita detectarea

Atât. Cercetătorul a reușit să facă malware-ul în special rezistent la detectare cu prompturi simple.

El a susținut, de asemenea, că nu are cunoștințe avansate de programare și totuși a reușit să creeze un program malware la nivelul malware-ului de stat.

Imaginează-ți ce ar putea face un hacker cu experiență completă…

III. Cyberatacuri Fizice

Inteligența Artificială s-a infiltrat din ce în ce mai mult în viața noastră – vehicule autonome, sisteme medicale controlate de AI, instrumente de construcție și fabricație controlate de AI, etc.

În timp ce acestea sunt în mod clar avansuri tehnologice menite să ne facă viața mai ușoară, ele reprezintă și un risc semnificativ pentru securitatea cibernetică.

Imaginează-ți că mașina ta autonomă a fost infiltrată de un actor de amenințare care reușește să preia sistemul de operare al mașinii.

În acel moment, hackerul poate controla efectiv toate sistemele mașinii în timp ce te afli în ea. Poate conduce mașina, poate vedea prin camerele ei, poate utiliza sistemul GPS, se poate infiltra în alte dispozitive conectate la ea (ca telefonul tău) și multe altele.

Acest lucru nu este deloc teoretic, s-a întâmplat în 2015. Cercetătorii au reușit să spargă un Jeep Cherokee, să acceseze și să controleze radio-ul, controlul climatic, chiar transmisia, tăind accesul șoferului la accelerație.

Vezi, odată cu avansarea tehnologiei, aduce cu sine atât utilizări bune, cât și rele. Asta nu înseamnă că ar trebui să ne oprim din avansarea ca societate, dar ar trebui să fim mult mai conștienți de scenariile malefice de utilizare a tehnologiei pe care o folosim.

Conștientizarea prin educație devine punctul central al acestei discuții. Noi, ca societate, ar trebui să ne sporim conștientizarea în ceea ce privește securitatea cibernetică pentru a evita să devenim victime ale cyberatacurilor.

La Final...

Nu voi îndulci lucrurile – nu arată bine pentru noi. Cazurile de inginerie socială s-au multiplicat rapid în ultimii ani.

În plus, mai mulți factori agravează situația în ceea ce privește securitatea cibernetică:

- Slăbiciunea naturală a oamenilor față de tactici și manipulări de inginerie socială

- Apariția fenomenului Cybercrime-as-a-Service care trivializează atacurile cibernetice, în special piața Phishing-as-a-Service care s-a extins la o rată îngrijorătoare

- Popularizarea culturii de lucru de acasă, ceea ce face companiile mai vulnerabile la atacuri cibernetice din cauza lipsei de control eficient asupra securității dispozitivelor angajaților

- Cresterea recenta a capacităților de Inteligență Artificială și Machine Learning, care deschide noi metode și tactici de atac cibernetic

- Cresterea atacurilor de inginerie socială finanțate de stat, ceea ce duce la mai mulți victime cunoscute care pierd milioane de dolari

Dar voi încheia pe o notă pozitivă.

Speranța cu siguranță nu este pierdută încă. Inteligența Artificială și Machine Learning sunt de asemenea revoluționând industria securității cibernetice în acest moment.

Prin utilizarea capacităților de recunoaștere a modelelor AI și a potențialului său de predicție, instrumentele de securitate cibernetică vor putea evalua și identifica amenințările mai rapid, mai precis și mai consecvent.

Biometria comportamentală reprezintă o industrie cu totul nouă care promite o metodă revoluționară de protecție a utilizatorilor.

Arhitectura Zero Trust evoluează rapid și câștigă popularitate în rândul afacerilor, incorporând modele de securitate tot mai sofisticate.

Calculul cuantic, deși încă în stadiul său de dezvoltare infantil, promite să revoluționeze radical domeniul securității cibernetice cu capacitățile sale masive de procesare a datelor.

Dar până când aceste tehnologii se materializează, singurul lucru pe care îl putem face acum pentru a ne proteja mai bine este să fim conștienți de riscuri.

Educația este cel mai bun instrument pe care îl avem pentru a fi înaintea curbei în ceea ce privește securitatea online!

Surse

Statista – Procentul Organizațiilor la nivel mondial care au experimentat pierderi de informații sensibile în februarie 2023, pe țări

Statista – Procentul CISO-urilor care sunt de acord că eroarea umană reprezintă cea mai mare vulnerabilitate cibernetică a organizațiilor lor la nivel mondial în 2023, pe țări

Kaspersky – Ce este Ingineria Socială?

Malwarebytes – Money Mules, Dacă Pare Prea Bun ca să Fie Adevărat…

Trava Security – Tu Ești Cea Mai Slabă Legătură! (În Cibernetică)

Harvard Business Review – Neuroștiința Încrederii

Intuition – Impactul celor 6 Principii ale Influenței asupra Ciberneticii

Tripwire – Mai Allături de Firewall: Cum Folosesc Inginerii Sociali Psihologia pentru a Compromite Cibernetica Organizațională

Privacy Affairs – De ce este Phishing Atât de Comun & Cum ne Putem Proteja?

CNBC – Facebook și Google au Fost Victimele unei Escrocherii de 100 de Milioane de Dolari: Fortune

Trend Micro – Compania Aeronautică Austriacă Pierde Peste 42 de Milioane de Euro în urma unei Escrocherii BEC

NY Times – Un Atac Online Obraznic Vizează Utilizatori VIP de pe Twitter într-o Escrocherie cu Bitcoin

Phish Grid – Importanța Formării în Inginerie Socială pentru Angajați – 2023

Fortinet – Filtrarea Spamului

Threat Intelligence – Este MFA la fel de Sigur ca Înainte?

Checkpoint – Ce este Protecția la Capătul Dispozitivului?

Privacy Affairs – Scufundare Adâncă în Securitatea Cibernetică: Ce este Principiul Celei Mai Mici Priviri?

Privacy Affairs – Scufundare Adâncă în Securitatea Cibernetică: Ce este BYOD & Cele 9 Riscuri de Securitate

Privacy Affairs – Ce este Asigurarea Cibernetică și Cum Afectează Criminalitatea Cibernetică?

FBI – Escrocheriile cu Emailuri de Afaceri

Digital Guardian – 6 Tehnici de Phishing care Impulsionază Operațiunile Phishing-as-a-Service

ZDNet – Noua Unealtă de Cybercrime Poate Construi Pagini de Phishing în Timp Real

ABC News – Escrocheriile „SIM Swap” au adus 68 de Milioane de Dolari în 2021: FBI

Science Daily – „Deepfakes” Clasate ca cea Mai Serioasă Amenințare cu Crimă AI

Malwarebytes – AI în Securitatea Cibernetică: Riscurile AI

Malwarebytes – Jailbreaking ChatGPT și Alte Modele de Limbă În timp Ce Mai Putem

CBS News – Aceste Joburi Sunt Cele Mai Probabil să Fie Înlocuite de Chatbot-uri Precum ChatGPT

Fox News – Malware Creaț AI Trimite Unde de Șoc Prin Lumea Cibernetică

Wired – Hackerii Ucigând o Jeep de la Distanță – Cu Mine în Ea

EC-Council University – În Pas cu Cele Mai Recente Tehnologii în Securitatea Cibernetică