Искусство Кибер Обмана: Социальная Инженерия в Кибербезопасности

Социальная инженерия стоит за некоторыми из самых разрушительных кибератак в истории. Это бурундук кибербезопасности, потому что ее очень сложно охранять.

Это явление достигло новых вершин в 2023 году, с атаками, такими как утечка данных Equifax и мошенничество с биткоином в Twitter, сделавшими заголовки во всем мире.

Согласно опросу Statista 2023 года, 87% организаций-респондентов в Швеции говорят, что они потеряли чувствительную информацию за последние 12 месяцев. Германия находится на уровне 85%, а США — 76%.

Глобально, 63% организаций потеряли какой-либо вид чувствительных данных к 2023 году, что ранее никогда не слышали.

Чтобы добавить к этому, большинство главных информационных офицеров (CISO) в Великобритании (78%) соглашаются, что человеческая ошибка является самой большой кибер-уязвимостью в их организации.

В этой статье я расскажу все о социальной инженерии, начиная с роли, которую она играет в кибератаках, заканчивая тем, почему она работает, распространенными тактиками и как ее предотвратить. Я также попробую предугадать, что принесет будущее социальной инженерии.

Давайте начнем!

Понимание Социальной Инженерии

Сначала нам нужно понять, что такое социальная инженерия и почему она работает. Важно иметь этот фундамент, прежде чем мы перейдем к более глубокому анализу!

1. Что такое Социальная Инженерия?

Согласно Kaspersky, «Социальная инженерия — это метод манипуляции, который использует человеческую ошибку для получения личной информации, доступа или ценностей».

Таким образом, человеческая ошибка является основой социальной инженерии. Это элемент, который объединяет все воедино.

Чтобы достичь успеха в атаке социальной инженерии, хакерам нужно заставить жертву совершить ошибку, такую как:

- Кликнуть по зараженной ссылке в электронном письме

- Скачать и открыть вложение в электронном письме

- Открыть зараженную SMS-ссылку

- Ответить на зловредное письмо с чувствительной информацией

И как хакеры убеждают вас совершить эти ошибки? Путем выдумывания истории, которой вы, вероятно, поверите.

И вот тогда появляется второй ключевой элемент социальной инженерии — манипуляция через обман.

Хороший хакер всегда будет пытаться собрать информацию о вас, прежде чем попытаться вас обмануть. Например, они могут знать, что вы клиент банка X или недавно приобрели продукт Y.

Эту информацию они получают через утечки данных, корпоративные нарушения данных или даже фишинговую атаку против вас.

И чем больше информации они имеют о вас, тем «сильнее» становятся их тактики социальной инженерии.

С помощью этих тактик хакеры могут заставить вас:

- Установить вредоносное ПО на вашем устройстве, открывая себя для дополнительных атак

- Добровольно предоставить свои имена пользователя и пароли

- Отправить им деньги

- Стать невольным «денежным ослом» для них

Но почему социальная инженерия работает и почему она так эффективна против нас? Давайте рассмотрим это ниже!

2. Роль убеждения, иллюзии легитимности и манипуляции

Социальная инженерия работает через убеждение, иллюзию легитимности и манипуляцию. Вот как:

- Убеждение

Первая задача хакера в атаке социальной инженерии — убедить вас в своей предполагаемой личности. Они нуждаются в том, чтобы вы верили и доверяли им, чтобы вы чувствовали себя в безопасности, разговаривая с ними.

Они будут использовать тактику построения доверия, эмоциональные триггеры и эксплуатировать различные когнитивные предвзятости, которые так часто встречаются у людей.

Хакеры достигают этого, притворяясь тем, кем они не являются, и используя фальшивую личность, чтобы вас обмануть.

Вот иллюзия легитимности.

- Иллюзия Легитимности

Социальная инженерия работает, потому что хакеры используют иллюзию легитимности, чтобы обмануть вас и заставить вас им доверять. Они будут утверждать, что они представляют легитимную и широко признанную сущность, которую вы знаете и доверяете.

Например, они могут утверждать, что они представляют банк, в котором у вас есть счет. Вы уже доверяете банку своими деньгами, поэтому вы легко поверите представителю банка, связавшемуся с вами по электронной почте.

Появляясь как легитимные, хакеры завоевывают ваше доверие, что открывает новые возможности для атаки. И вот тогда они начинают манипулировать вас, чтобы совершить ошибку.

- Манипуляция

Как только хакер убедил вас в своей легитимности, начинается последний этап атаки социальной инженерии — манипуляция.

Пришло время для хакера получить то, что им нужно — ваши деньги, личные данные или доступ к вашему устройству.

Они достигают этого, манипулируя вас, чтобы вы кликнули по фишинговой ссылке, скачали вложение в электронном письме или ответили на их письмо с чувствительной информацией.

Или они могли бы убедить вас отправить им деньги через несколько электронных переписок, где они продолжают манипулировать вами.

Вы, возможно, заметите, что все три этапа имеют общее что-то. Верно, цель — вы.

И вы — человек. Это делает вас по природе уязвимым для социальной инженерии.

Почему? Давайте разберемся ниже!

3. Почему Люди — Самое Слабое Звено в Кибербезопасности

Фактор человека, безусловно, является самым уязвимым элементом в любой организации, когда речь идет о кибербезопасности.

- Мы Непредсказуемы

Как люди, мы часто действуем на основе эмоций и порывов, которые противоречат холодным фактам и нашему лучшему суждению.

Плюс, каждый по-разному реагирует на одну и ту же информацию или ситуацию. Вы можете подумать, что электронное письмо, возможно, мошенническое, в то время как я могу считать его законным.

Вас могут меньше убедить, если хакер знает личные детали о вас, в то время как я могу полностью уверенно им довериться.

Именно на этой непредсказуемости в действиях и реакциях хакеры и полагаются, чтобы манипулировать нами через социальную инженерию.

- Мы Хотим Доверять Друг Другу

Согласно нейробиологии, люди по природе склонны доверять друг другу. Хотя это может показаться поэтическим, это довольно недостаток, когда речь идет о кибербезопасности.

Когда другие стремятся нас обмануть, мы по природе предрасположены доверять им. Нам требуется сознательное усилие, чтобы не доверять кому-то, что требует больше работы для нашего мозга.

Проще доверять кому-то, чем не доверять, вот что я хочу сказать. Если хакер даёт нам сознательные причины доверять ему, то это делает задачу еще проще для наших мозгов.

- Мы Загружены Информацией

В 2023 году информация повсюду — на наших телефонах, на посещаемых нами веб-сайтах, в нашей электронной почте и так далее.

Мы ежедневно затоплены огромным объемом информации, и становится сложно различить правду от лжи. Для нас мошенническое электронное письмо может показаться всего лишь еще одним куском информации, как и все остальные.

Если вы работаете в корпорации, это становится более актуальным аспектом, так как есть также внутреннее общение, о котором нужно помнить.

Электронная почта, текстовые сообщения, Slack, Microsoft Teams — информация идет со всех сторон и переполняет нас, приводя к рутинному поведению.

Для хакера легче обмануть вас, скрываясь среди этого потока информации и используя ваше отсутствие внимания.

4. Шесть принципов социальной инженерии

Чтобы лучше объяснить, как работает социальная инженерия, мы воспользуемся Шестью принципами влияния доктора Роберта Чалдини, которые идеально применимы к кибербезопасности:

I. Авторитет — Мы чаще доверяем людям, которые, кажется, знают больше нас или занимают более высокое социальное/профессиональное положение

II. Взаимность — Мы чувствуем внутреннее обязательство ответить взаимностью, когда нам делают подарок или же проявляют добрую волю

III. Последовательность – Мы стремимся оставаться последовательными и выполнять то, что мы уже решили. Если хакер убедит нас согласиться на что-то маленькое, нам легче убедиться сделать что-то большее в следующий раз

IV. Симпатия — Когда нам кто-то нравится, мы склонны легче согласиться на то, что они просят. Имитация — это стратегия, которая использует этот принцип в социальной инженерии

V. Консенсус — Мы склонны больше согласиться на что-то, если знаем, что другие люди тоже это делают. Мы хотим находиться в консенсусе с остальными

VI. Дефицит — Чем реже что-то встречается, тем большую ценность мы придаём этому. В наших умах это более ценное, потому что не каждый может это иметь

Вы можете отслеживать эти принципы во всех случаях социальной инженерии в сфере кибербезопасности, будь то мошенничество по электронной почте, попытка фишинга и так далее.

Психология — это основной элемент социальной инженерии, и вот почему она так успешна. Они используют ключевые уязвимости в нашем способе мышления, действия и реакции на различные информации и контексты.

Наиболее часто используемыми принципами являются Авторитет и Симпатия, когда хакеры выдают себя за людей с авторитетом или за людей, которых общество обычно любит. Они будут выдвигать требования от их имени, надеясь, что жертва согласится.

Во многих случаях жертва попадает в ловушку этих мошеннических схем просто потому, что эти принципы действуют в их подсознании.

Но хватит об этом. Давайте поговорим о чем-то более существенном и посмотрим, как хакеры используют социальную инженерию для конкретных типов атак!

Общие Техники и Тактики

Пора рассмотреть конкретные техники и тактики, используемые преступниками при запуске кибератак с использованием социальной инженерии.

Вы, вероятно, видели большинство из этих тактик в действии или слышали о них. Но вы не знаете их названия.

Но не волнуйтесь! Давайте теперь разберемся с ними.

1. Атаки Фишинга

Атаки фишинга стали все более распространенными и практически полностью зависят от социальной инженерии. Я уже рассказывал о том, почему атаки фишинга так часты, в другой статье. Вы можете прочитать ее здесь.

Вот как работают атаки фишинга, вкратце:

- Подразумеваемая Легитимность – Хакер притворяется кем-то, кому вы доверяете и уважаете, например, учреждением или компанией

- Приманка – Хакер придумывает причину, почему вам стоит кликнуть по ссылке, скачать вложение или предоставить им личные данные (обновление вашей подписки, изменение настроек безопасности и т. д.)

- Решение – Хакер предоставляет вам ссылку, вложение или другой инфицированный элемент, который может решить вашу ранее указанную проблему

- Обман – После того как вы кликаете по инфицированной ссылке, вас перенаправляют на поддельный веб-сайт, который создан, чтобы максимально походить на оригинал

С помощью этих четырех элементов хакер превращает атаку фишинга из простой кибератаки в глобальную эпидемию, затрагивающую миллионы пользователей.

Существует множество видов атак фишинга, включая голосовой фишинг, электронный фишинг, SMS-фишинг, спиральный фишинг, фишинг крупных рыб и многое другое.

Это одна из самых разнообразных, эффективных и опасных кибератак, и это в значительной степени связано с фактором социальной инженерии.

2. Претекстинг

Атака методом претекстинга подразумевает, что злоумышленник принимает фальшивую личность, которая соответствует вашим ожиданиям в общении.

Например, они могут выдавать себя за сотрудника компании из другого отдела, просить вас предоставить какие-то документы, потому что им нужны они для «чего-то» (вставьте обоснованную причину здесь).

Это «что-то» может на самом деле быть действительным событием в компании, если хакеру удалось получить доступ к внутренним коммуникациям или если у него было предварительное знание.

Этот предлог часто бывает достаточным для того, чтобы многие стали жертвами этой атаки. Они не будут сомневаться в подразумеваемой личности хакера и не подумают о дополнительной проверке.

Общение с хакером было чем-то ожидаемым, учитывая предлог, поданный хакером.

3. Приманка

Атаки методом приманивания действительно хитры, но, к счастью, их легко избежать. Хакер использует ваше любопытство, чтобы заставить вас установить инфицированное программное обеспечение, скачать вложение или вставить инфицированный флеш-накопитель в ваше устройство.

Они могут оставить эти флеш-накопители на заметных местах, где их найдут жертвы. Эти флеш-накопители могут иметь официальные этикетки, чтобы привлечь ваш интерес еще больше.

Это также работает в цифровой форме. Представьте себе электронное письмо, в котором говорится о программе для заработка денег, которая гарантирует постоянный доход каждый месяц. Вас уже заинтересовало?

Да, именно на это и рассчитывают хакеры. Сначала они дают вам приманку, и если вы в нее ухватитесь, они начнут атаку.

4. Подкрадывание

Подкрадывание — это исключительно физическая атака, которая использует социальную инженерию для убеждения уполномоченного сотрудника разрешить хакеру доступ в ограниченную зону.

Обычно хакер выдает себя за кого-то другого или предоставляет обоснованную причину того, почему ему нужен доступ к ограниченной зоне.

Претекстинг часто используется как часть атаки методом подкрадывания, чтобы усилить убеждение в том, что у хакера есть законные основания для доступа к ограниченной зоне.

5. Притворство

Атаки методом притворства основаны на том, что злоумышленник принимает фальшивую личность и обманывает вас с ее помощью. Фальшивая личность — это основной элемент этой атаки.

Хакер может выдавать себя за доверенный контакт, высокопоставленного лица, технического эксперта, представителя банка или что-либо еще, что могло бы вас обмануть.

Цель — завоевать ваше доверие, обращаясь к вашей тенденции бессознательно доверять определенным фигурам или личностям.

6. Quid Pro Quo

Quid pro quo означает «что-то на что-то» на латыни, и именно так хакер осуществляет эту атаку.

Он выдает себя за кого-то другого и делает вид, что предлагает вам что-то в обмен на разные вещи, такие как:

- Ваши личные данные

- Заполнение опроса

- Скачивание вложения и его прочтение для обратной связи

Чаще всего они предлагают вам деньги в обмен на вашу «услугу» для них. Они выглядят надежно, потому что это сделка. Вы ничего не даёте бесплатно.

Кроме того, после обещания заплатить вам, вы чувствуете себя как бы обязанными дать что-то взамен.

Реальные примеры атак с использованием социальной инженерии

Исследование случая 1: Атака BEC на Google и Facebook

Между 2013 и 2015 годами Эвальдас Римашаускас (преступник) выдавал себя за компанию Quanta Computer, тайваньского производителя электроники, сотрудничавшего с Google и Facebook.

Он отправлял фишинговые письма сотрудникам обеих компаний, запрашивая платежи за товары и услуги.

Обе компании перевели деньги, и Римашаускас перевел их на различные банковские счета по всему миру.

К моменту его задержания, он успел выманить около 100 миллионов долларов у Google и Facebook. Ему удалось сделать это, подделав подписи руководителей компаний на письмах, счетах и контрактах, которые он отправил в банки.

Это был классический случай подделки личности и компрометации бизнес-почты (BEC), который тогда оказался на первых полосах газет.

Исследование случая 2: Атака CEO Fraud на австрийского производителя авиационных деталей FACC

Австрийский производитель авиационных деталей FACC стал жертвой атаки CEO Fraud в 2016 году, потеряв около 47 миллионов долларов. Атака CEO Fraud — это то же самое, что и компрометация бизнес-почты, но в этом случае компания была атакована методом спецфишинга.

Хакер выдавал себя за генерального директора Вальтера Штефана и отправил фальшивое письмо в финансовый отдел, с просьбой перевести 50 миллионов евро на счет.

Они оправдывали перевод как часть проектов по приобретению компании, поэтому финансовый отдел не усмотрел ничего неправильного.

После того как компания распознала обман, ей удалось остановить перевод 10,9 миллиона евро, но они все равно потеряли 39,1 миллиона евро.

Это была классическая атака с использованием социальной инженерии, в которой хакер располагал предварительной информацией и использовал тактику подделки, чтобы манипулировать жертвами и заставить их перевести деньги.

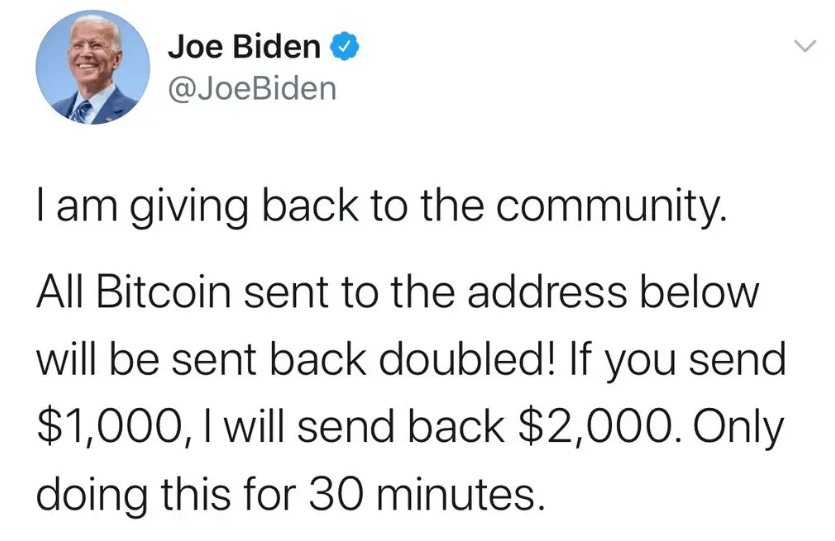

Исследование случая 3: Искусство влияния в атаке Twitter Bitcoin Scam

Twitter Bitcoin Scam теперь одна из самых известных кибератак в истории из-за своей странной природы.

В один солнечный день в 2020 году Twitter был засыпан твитами от известных имен, таких как Илон Маск, Канье Уэст, Билл Гейтс, Джо Байден и Барак Обама, обещая отправить вам вдвое больше биткоинов, чем вы отправите им на их счета.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

Естественно, это была масштабная операция мошенничества, организованная несколькими атакующими. Twitter в конечном итоге был вынужден отключить несколько своих услуг, включая функцию твиттинга для верифицированных пользователей, на какое-то время.

Причиной этой дерзкой атаки была атака методом социальной инженерии, нацелившаяся на нескольких сотрудников Twitter. Атакующие получили доступ к внутренним системам компании и смогли захватить аккаунты высокопоставленных личностей.

К моменту раскрытия мошенничества мошенники получили более 100 000 долларов в биткоинах, которые навсегда остались в блокчейне.

Красные флаги и меры предосторожности

Однако все не так плохо. Существуют способы выявления атак социальной инженерии до того, как вы станете их жертвой.

Ниже я расскажу вам о самых распространенных красных флагах и bewt практиках, которых следует придерживаться, чтобы избежать атак социальной инженерии.

1. Как определить попытки социальной инженерии

Не существует абсолютно надежного способа определения атак социальной инженерии, но если у вас есть несколько признаков из нижеперечисленных, то, скорее всего, перед вами мошенничество.

Давайте рассмотрим некоторые из наиболее важных красных флагов атак социальной инженерии:

I. Неожиданные сообщения

Когда вы впервые открываете это письмо, спросите себя: “Ожидаю ли я письма на эту тему?”. Хотя некоторые фишинговые атаки могут перехватывать ожидаемые коммуникации, большинство из них этот шаблон не соблюдают.

Это потому, что большинство хакеров ничего не знают о своих жертвах и не собрали никакой информации о вас.

Поэтому они пробуют удачу с общими мошенническими электронными письмами. К ним можно отнести:

- Банковские письма о нарушениях безопасности

- Выигрыш наследства от какой-то старой бабушки, которая решила оставить вам свое состояние

- Победа в сверхдорогом курсе по кибербезопасности (со мной это случилось)

Даже если тема письма вас как-то интересует, вы действительно ожидали его? В большинстве случаев ответ — «нет».

Затем бывают ситуации, когда вам сообщают, что вы выиграли лотерею, в которой вы даже не участвовали. Это четкий признак мошенничества.

Если вы не ожидаете письмо, это должно вызвать у вас некоторую осторожность. Это не обязательно означает, что это мошенничество, так как многие законные коммуникации приходят без предварительного уведомления, но с этого момента вы должны быть осторожны.

II. Неожиданные просьбы или требования

Спрашивает ли отправитель у вас что-то, чего вы не ожидаете или что не является естественным? Возможно, это то, что вы никогда раньше не делали, например:

- Отправить им информацию, которую они раньше не запрашивали (если они выдают себя за кого-то, кого вы знаете)

- Перевести им деньги по совершенно странной причине

- Запустить исполняемый файл на вашем устройстве, хотя такой запрос возникает из ниоткуда и причина слаба в лучшем случае

- Открыть случайный документ, о котором вы ничего не знаете

Если другая сторона просит вас сделать что-то, что вы никогда раньше не делали или что вы бы обычно тщательно обдумали, прежде чем согласиться, вам следует подумать дважды перед тем, как соглашаться.

Подражая людям, которых мы знаем, хакеры используют наше бессознательное чувство знакомства и доверия к другому человеку, чтобы убедить нас согласиться на неразумные запросы.

III. Подозрительные вложения или URL-адреса

Большинство атак социальной инженерии включают в себя зараженное вложение в электронном письме, и они постараются обмануть вас, чтобы вы его открыли.

Или они могут включить гиперссылки в теле электронного письма и попросить вас кликнуть по ним.

Вот несколько примеров:

- “Мы выявили подозрительную активность. Нажмите ЗДЕСЬ, чтобы посетить свой аккаунт и подтвердить, что это были вы”

- “Вы счастливый обладатель графической карты RTX 2080. Перейдите в наш магазин по следующей ссылке, чтобы получить свой приз”

- “Мы прикрепили копию документа, который вы запросили, поэтому не стесняйтесь открывать его в вашем удовольствии”

Любая из этих ссылок и/или вложений может быть заражена, поэтому вам следует крайне осторожно выбирать, что вы нажимаете или открываете в теле электронного письма.

IV. Поддельные гиперссылки и веб-сайты

Очень эффективным способом выявления мошеннической гиперссылки в электронном письме является наведение указателя мыши на нее и прочтение адреса.

Соответствует ли адрес тексту гиперссылки и тексту перед кликом? Если он выглядит по-другому, то вы имеете дело с поддельной гиперссылкой.

Они сделали текст похожим на настоящий, но не заморачивались с изменением фактического веб-сайта, надеясь, что вы не проверите это.

Затем бывают ситуации, когда адрес выглядит на 99% идентичным настоящему. Это сложные атаки социальной инженерии, которые сложнее заметить.

Помните одну вещь — хакеры не могут 100% скопировать URL-адрес или доменное имя законного сайта. Они должны что-то изменить. Например:

- “https://www.paypalhome/us/home” вместо «https://www.paypal.com/us/home». Добавление элементов, таких как “home” в адрес URL, — это то, как хакеры подделывают настоящие веб-сайты

- “https://www.gov.florida” вместо “https://www.usa.gov/states/florida”. Ссылка, конечно, выглядит иначе, но вы можете не знать, как выглядит настоящая ссылка

Иногда доменное имя может быть специально написано с опечатками в надежде, что вы не заметите. Особенно если это веб-сайт, который вы много раз посещали в прошлом.

К этому времени либо вы не проверяете URL, либо легко проходите мимо ошибок, не обращая внимания.

V. Предложение, которое кажется слишком хорошим, чтобы быть правдой

Предлагает ли электронное письмо вам что-то, что звучит слишком хорошо, чтобы быть правдой? Поверьте мне, я исследовал кибератаки достаточно, чтобы знать, что не существует таких предложений, которые были бы слишком хороши, чтобы быть правдой.

Все они маскируются под мошенничество. Никто не пожертвует вам несколько миллионов долларов, случайному человеку, который ничего не сделал, чтобы это заслужить.

Даже если вам обещают деньги в обмен на вашу информацию или что-то подобное, не поддавайтесь. В большинстве случаев такого не бывает.

Другие атаки социальной инженерии обещают отправить вам определенную сумму денег, но вы должны будете оплатить расходы на транзакцию, которые ничтожно малы по сравнению с суммой, которую вы получите.

Но вы ничего не получите, потому что это мошенничество. Вы просто заплатите расходы на транзакцию, и все. Хакеры будут вымогать у вас некоторые деньги в обмен на фальшивое обещание.

VI. Срочность письма

Если тема электронного письма выглядит очень срочной и оказывает давление на вас, чтобы действовать быстро, подумайте дважды, прежде чем кликать по какой-либо ссылке или открывать какие-либо вложения.

Хакеры полагаются на психологическое давление, чтобы вы действовали быстро, не проверяя. Будь то из-за страха, жадности или FOMO, социальная инженерия действует во многих удивительных способах.

Вот как могут выглядеть такие письма:

- “Не упустите шанс выиграть $30,000 в ежегодной лотерее Флориды. Вас автоматически проверили на участие! Предложение истекает ЧЕРЕЗ ОДИН ЧАС!!”

- “ПРЕДУПРЕЖДЕНИЕ! Мы выявили подозрительную активность в вашем аккаунте. Пожалуйста, нажмите здесь, чтобы изменить пароль и немедленно защитить свой аккаунт!”

- “С сожалением сообщаем вам, что ваш аккаунт недавно попал в утечку данных. Если вы не хотите, чтобы ваши средства были в опасности, перейдите по этой ссылке, чтобы защитить свой аккаунт”

Постарайтесь не поддаваться эмоциям. Оставайтесь спокойными и уделите момент для анализа электронного письма. В большинстве случаев будет какая-то ошибка в написании или другой признак мошенничества.

VII. Плохая орфография

Плохая орфография часто является первым, что вы замечаете, когда сталкиваетесь с атакой социальной инженерии. Вы видите, английский часто не является родным языком для хакеров, поэтому они борются, чтобы говорить на нем правильно.

Итак, они делают грамматические ошибки, орфографические ошибки или говорят непрофессиональным образом, что не характерно для профессиональной компании.

Вы легко заметите ошибки вроде:

- “Clic” вместо “Click”

- “Acount” вместо “Account”’

- Несогласованное оформление предложений и фраз

- Плохая структура предложения

У уважаемых компаний всегда есть редакторы, проверяющие их электронные письма перед отправкой. Подумайте, когда вы в последний раз замечали подобные ошибки в легитимном электронном письме.

Они очень редки, до того же уровня, что они фактически не существуют. Компании знают, что такие ошибки делают их взгляд несерьезным и неряшливым, и это последняя идея, которую они хотят передать своим клиентам.

VIII. Общие приветствие и пустая секция с подписью

Проверьте вступление в электронном письме. Оно общее или конкретное? Легитимная компания, которой есть хороший повод связаться с вами, должна знать ваше имя, по крайней мере. И они должны использовать его в разделе приветствия.

Если вы видите только общее “Уважаемый господин/госпожа” или “Приветствуем, уважаемый клиент”, то с большой вероятностью вы имеете дело с мошеннической атакой. Хакеры, как правило, не знают имен своих жертв или другой личной информации. Именно это они пытаются получить от вас.

Вместо этого они создают обще выглядящие электронные письма и массово отправляют их на все адреса электронной почты, которые они украли, надеясь, что что-то прилипнет.

Вы также должны проверить секцию с подписью к концу электронного письма. Предоставляют ли они какую-либо контактную информацию, такую как телефонный номер или адрес электронной почты службы поддержки клиентов?

Если там ничего нет, есть еще больше причин подозревать худшее.

Большинство атак социальной инженерии легко выявить, если вы проверяете все пункты этого списка. Однако некоторые из них делаются исключительно качественно, и их гораздо сложнее избегать.

Это не невозможно, однако. Уделяйте внимание обучению в области кибербезопасности и лучшим практикам в области безопасности, чтобы повысить свою общую безопасность!

2. Обучение сотрудников распознавать попытки социальной инженерии

Социальные атаки инженерии могут быть катастрофическими для компании, которая должна защищать свою репутацию. Попадание в жертвы утечки данных может лишить вас доверия ваших клиентов и поставить ваше финансовое положение под угрозу.

К счастью, есть один важный элемент обороны против атак социальной инженерии, который вы можете контролировать — ваши сотрудники.

Часто сотрудники — ваша последняя линия обороны против этих хитрых атак. Они также являются самым слабым звеном в вашей системе безопасности.

Если сотрудник устанавливает зараженное программное обеспечение на устройство компании, которое затем распространяется по сети компании, у вас могут возникнуть большие проблемы.

Поэтому обучение ваших сотрудников кибербезопасности и, в частности, социальной инженерии, является важным.

Вот несколько советов по обучению сотрудников социальной инженерии:

I. Основное понимание социальной инженерии

Сначала вы должны научить ваших сотрудников принципам социальной инженерии. Что это такое, как оно выглядит в реальном мире и так далее.

Используйте реальные примеры фактических атак социальной инженерии, чтобы показать, как при успешном вторжении в системы компании злоумышленники использовали социальную инженерию для утечки данных.

Подчеркните идею того, что социальная инженерия полагается на манипуляцию, обман и иллюзию легитимности, чтобы поймать жертв врасплох.

II. Общие тактики социальной инженерии

Научите ваших сотрудников наиболее распространенным типам кибератак, использующим социальную инженерию.

Мы уже говорили об этом, но вот список, на всякий случай:

- Фишинговые электронные письма

- Предтекстовые атаки

- Заманивание (Baiting)

- Подкрадывание (Tailgating)

- Выдача себя за другого (Impersonation)

- Деловое предложение (Quid pro Quo)

Здесь ключевое слово — это осведомленность. Ваши сотрудники должны знать, на что обращать внимание. Зная, как выглядят атаки социальной инженерии, они будут знать, как их избегать.

III. Оставайтесь спокойными и выявляйте красные флаги

Важно донести идею, что несмотря на то, как срочно может звучать коммуникация, сотрудники должны оставаться спокойными и не принимать поспешных решений.

Даже если электронное письмо приходит от генерального директора и просит срочно перевести деньги, финансовый отдел должен первым делом проверить подлинность письма.

Если это фишинговая атака, там, вероятно, будут красные флаги. Орфографические ошибки, грамматические ошибки, необычная просьба, что-то странное и не на своем месте — сотрудники не должны это игнорировать.

И даже если красных флагов нет, они все равно должны связаться с другой стороной, используя обычные контактные данные (не те, которые указаны в электронном письме), чтобы подтвердить.

IV. Сообщение о подозрительной активности

Сделайте понятным для ваших сотрудников, что они должны сообщать о любых событиях, которые кажутся им странными или подозрительными.

Неважно, является ли это рекламой медикамента от облысения или неожиданным SMS-сообщением на рабочем телефоне, все они должны быть немедленно сообщены.

Эти события могут быть попытками обмана со стороны хакеров, которые сумели получить контактные данные компании.

Или они могут выявить, что рабочий телефон сотрудника был взломан, и данные компании находятся под угрозой.

Даже если ваши сотрудники не видят смысла сообщать о каждой мелкой подозрительной активности руководству, подчеркните важность этого. Ваш офицер по безопасности может получить больше информации из кажущегося мелким события, чем сотрудник, который его сообщил.

V. Строгое соблюдение политики кибербезопасности

Независимо от того, какие политики кибербезопасности вы внедряете, убедитесь, что все ваши сотрудники хорошо их знают и всегда им следуют.

Возможно, вам придется проводить регулярные оценки, чтобы убедиться, что все сотрудники придерживаются политики, но это цена, которую вы должны быть рады заплатить.

В противном случае последствия кибератаки, вызванной непосвященным сотрудником, могут обойтись вам гораздо дороже.

Осведомленность сотрудников и соблюдение политики кибербезопасности составляют основу кибербезопасности организации.

VI. Четко излагайте последствия кибератаки

В последнюю очередь вам следует ясно и подробно рассказать о последствиях атаки методом социальной инженерии, вызванной недостатком осведомленности сотрудников.

И организация, и сотрудник, на которого это повлияло, понесут большие потери от кибератаки.

Это должно мотивировать ваших сотрудников оставаться бдительными всегда. В конце концов, когда последствия касаются их самих, есть веские причины для осторожности.

Им будет так же мотивировать, как и вас, предотвращать атаку методом социальной инженерии, если они не хотят быть пониженными в должности или еще чего-то хуже.

Но что еще можно сделать, чтобы полностью остановить атаки методом социальной инженерии?

Давайте посмотрим ниже!

3. Практика наилучших методов в области кибербезопасности

К счастью, существуют действенные советы, которые можно применить, чтобы избежать или предотвратить атаки методом социальной инженерии.

Прежде чем продолжить, я должен подчеркнуть, что осведомленность является лучшей защитой от атак методом социальной инженерии.

Это означает знание:

- Что такое социальная инженерия и ее принципы

- Как работают различные атаки методом социальной инженерии

- Как выявить атаку методом социальной инженерии по признакам, которые вы обнаруживаете

Достаточно общей информации. Позвольте мне дать вам действенные советы для обеспечения вашей безопасности или безопасности вашей компании от атак методом социальной инженерии:

I. Установите высокий уровень фильтрации спама

У всех почтовых провайдеров есть фильтры спама, и они существуют не просто так. Поэтому используйте их. Установите уровень «высокий», чтобы отсеять подавляющее большинство фишинговых электронных писем.

Однако будьте осторожны — это может поместить некоторые легитимные электронные письма в вашу папку «Спам», поэтому вам, возможно, захочется проверить это.

Кроме того, фильтры спама не остановят все атаки методом социальной инженерии. Некоторые из них просто избегут фильтров и попадут в вашу почту.

И зная, что ваши фильтры спама установлены на максимум, вы можете начать думать, что все, что достигает вашей почты, безопасно.

Это не так.

II. Никогда не предоставляйте личную информацию по электронной почте, если вы на 100% уверены

Могу с уверенностью сказать, что ни одна законная компания никогда не попросит вас предоставить личную или чувствительную информацию по электронной почте, если это не очень общая информация для подтверждения.

Здесь действует правило: когда электронное письмо просит вас предоставить личную информацию, не предоставляйте ее, пока вы полностью не удостоверитесь, что другая сторона имеет законное основание для ее запроса и что это действительно законная компания.

Многократно злоумышленники придумывают достаточно убедительные обоснования того, почему им нужна ваша информация. Но не дайте себя обмануть.

Они могут звучать убедительно, но это не должно быть достаточным для того, чтобы развеять ваши подозрения. Вам нужны неопровержимые доказательства того, что они те, за кого они себя выдают.

Вот как вы можете получить эти доказательства:

- Поищите информацию о компании в Интернете и найдите ее контактные данные. Затем свяжитесь с ними, используя официальную информацию, и спросите их о полученном вами электронном письме

- Сравните официальные контактные данные с теми, которые указаны в электронном письме, или с адресом отправителя

Нецелесообразно делать это для каждого полученного вами электронного письма, но вам и не нужно. Делайте это только для электронных писем, которые просят предоставить личную или чувствительную информацию.

Могу вам гарантировать, что законных таких электронных писем не будет так много.

III. Внедрите многопроходную аутентификацию

Многопроходная аутентификация (MFA) — это основа надежной кибербезопасности. Она обеспечивает, что сотрудники с привилегированным доступом не становятся уязвимостью, даже если попадаются на удочку фишинга.

Биометрия и OTP — это начальный уровень MFA, но они достаточно надежными или даже надежными. Они действительно хороши как дополнительные механизмы безопасности для предотвращения несанкционированного доступа.

Даже если хакеру удается получить учетные данные сотрудника с помощью социальной инженерии, он не сможет получить доступ к активам компании без доступа к устройству этого сотрудника.

Однако как биометрия, так и OTP-коды уязвимы для атак фишинга с социальной инженерией. Злоумышленники могут легко перехватить их.

Если вам нужна надежная система MFA, я рекомендую использовать физический ключ безопасности, такой как YubiKey или один из его аналогов. Они являются золотым стандартом в области двухфакторной аутентификации.

У меня скоро появится руководство по физическим ключам безопасности, так что следите за новостями на PrivacyAffairs для получения дополнительной информации о них!

IV. Внедрите принцип минимальных привилегий

Принцип минимальных привилегий является частью модели безопасности Zero Trust и предотвращает распространение привилегий, обеспечивая при этом невозможность доступа сотрудников к ресурсам, к которым у них нет доступа по правилам.

По сути, это минимизирует возможные последствия утечки данных, вызванные незнанием сотрудниками.

Даже если атака с использованием социальной инженерии будет успешной, сотрудник не поставит компанию в целом под угрозу, потому что его привилегии ограничены принципом минимальных привилегий.

Я уже объяснил, как внедрить принцип минимальных привилегий в другом руководстве, так что обязательно ознакомьтесь с ним для получения дополнительной информации!

Идея заключается в том, чтобы предоставлять каждому сотруднику только те привилегии, которые необходимы для выполнения его задач.

Вы должны обеспечить выполнение этого принципа на уровне всей компании и проводить регулярные оценки, чтобы убедиться, что нет отклонений от этого принципа.

Эти оценки будут важными для предотвращения распространения привилегий, когда сотрудники получают временные привилегии, которые не отменяются.

V. Проверяйте все конечные устройства

Хотя многопроходная аутентификация и принцип минимальных привилегий — это хороший способ защиты от атак социальной инженерии, этого недостаточно.

Чтобы избежать несанкционированного доступа с чужих устройств, вам следует обеспечить обязательную проверку всех конечных устройств, подключенных к сети компании.

Никакие предварительно проверенные устройства не должны иметь доступ к сети, даже если у них есть правильные учетные данные.

Если чужое устройство пытается подключиться к сети, его доступ должен быть заблокирован до проверки.

Таким образом, вы создадите еще одно средство безопасности в случае, если все остальное потерпит неудачу. Это особенно важно, когда действует политика Bring Your Own Device (BYOD).

Вы должны предполагать, что любой сотрудник может поддаться атаке социальной инженерии в какой-то момент. Ожидание худшего поможет вам лучше подготовиться к кибератаке.

Проверка всех конечных устройств также поможет вам выяснить, какое устройство использовалось для утечки данных, если злоумышленник захватил устройство сотрудника для атаки.

Следуя этим 5 лучшим практикам в области кибербезопасности, вы будете впереди большинства атак социальной инженерии!

VI. Получите киберстрахование

Я уже написал подробное руководство по киберстрахованию, так что вы можете почитать его для получения более подробной информации.

Для краткости вот основные преимущества киберстрахования:

- Защита от киберрисков, предоставление своевременной помощи в минимизации кибератак

- Обеспечение защиты сети от любых киберугроз, включая кибертерроризм

- Покрытие финансовых убытков, возникающих из-за кибератак, включая расходы на расследование, юридическую ответственность, услуги мониторинга кредита и многое другое

- Компенсация за простой в бизнесе или потерю дохода в случае кибератаки

- Правовая помощь после кибератаки, оплата юридической консультации и любых судебных процессов, возникающих из-за нарушений конфиденциальности или утечек данных

- Гарантия финансовой устойчивости компании даже в случае серьезных кибератак

- Повышение репутации бизнеса за счет подчеркивания его приверженности защите данных клиентов

Большинство киберстраховок охватывают атаки социальной инженерии, но есть некоторые моменты, которые они не покрывают. Один из них — это человеческая ошибка. Если атака произошла из-за ваших сотрудников, то страхование аннулируется.

Но есть еще много случаев, когда киберстрахование может пригодиться. И вам придется обсудить конкретные детали со своим страховщиком, чтобы выяснить, что они покрывают, а что нет.

Будущее социальной инженерии

Мы приближаемся к завершению этого руководства, но не прежде, чем я дам вам перспективный анализ социальной инженерии на предстоящие годы.

Уже сейчас мы видим несколько важных тенденций и тактик, используемых хакерами, которые могут изменить наше представление о кибербезопасности.

Ниже я рассмотрю некоторые из них и обсудим их потенциал для будущего!

1. Новые тенденции и тактики

Последние годы принесли много изменений в области социальной инженерии. Вот основные тенденции, которые мне удалось выявить:

I. Атаки на компрометацию бизнес-почты становятся более дорогостоящими

Атаки на компрометацию бизнес-почты (BEC) — одни из самых распространенных атак социальной инженерии.

Они также являются одними из самых разрушительных, согласно ФБР. Понять почему легко. Они связаны исключительно с финансовой кражей.

Digital Guardian сообщил, что атаки BEC в среднем обошлись бизнесам в $80,000 во втором квартале 2020 года, по сравнению с $54,000 в первом квартале.

К маю 2023 года второй по популярности тип мошенничества с использованием BEC направлен на информацию о заработной плате, а самый распространенный — это ловля.

Кроме того, вот таблица Statista, которая показывает распределение атак BEC по всему миру с января по апрель 2023 года:

| Тип атаки BEC | Процент атак |

| Ловля | 62.35% |

| Зарплата | 14.87% |

| Счет | 8.29% |

| Подарочная карта | 4.87% |

| Бизнес-информация | 4.4% |

| Другое | 5.22% |

Ловля включает в себя приманку цели на фальшивую страницу входа или уговаривание их совершить переводы по средствам Zoom-сессий.

Злоумышленники выдают себя за генерального директора компании или другого высокопоставленного руководителя в компании, используют их фотографии и начинают звонок в Zoom. Они объявляют о технических проблемах, связанных с отсутствием видео, и просят жертву совершить срочные банковские переводы.

Очевидно, что атаки BEC становятся все более разрушительными для компаний по всему миру. Это требует большего внимания со стороны всех участников рынка и организаций.

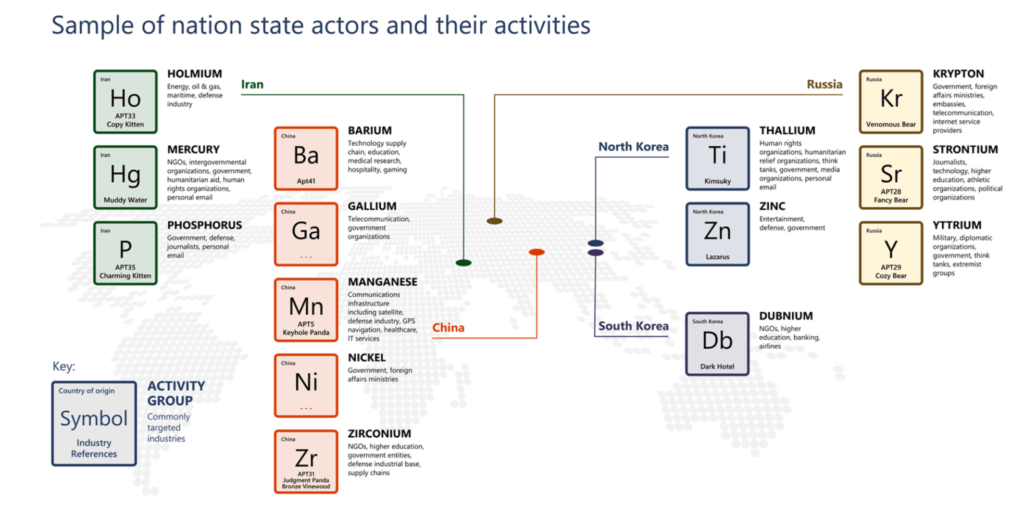

II. Атаки социальной инженерии, поддерживаемые государством, увеличиваются в числе

Атаки, поддерживаемые государством (SSA), — это кибератаки, официально связанные с национальным государством. Они происходят по трём причинам:

- Получение разведывательной информации о жертве

- Использование уязвимостей в инфраструктуре

- Использование людей и систем для финансовой выгоды

Ещё в 2020 году, во время пандемии COVID-19, было выявлено несколько кампаний государственных атак для кражи данных о COVID-19 исследованиях.

В том же году Microsoft выпустила свой ежегодный «Отчет о цифровой защите», который использует данные от более чем 1,2 миллиарда ПК, серверов и устройств. В общей сложности около 1,8 петабайт (1,8 миллиона ГБ) данных.

Они обнаружили, что государственные атакующие переключили свое внимание с атак, основанных на вредоносных программных средствах, на атаки, основанные на социальной инженерии, такие как BEC, фишинг и атаки на переполнение учетных данных.

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

Вот что сказал Том Бёрт, вице-президент по безопасности и доверию клиентов в Microsoft, о ситуации:

“В предыдущие годы киберпреступники сосредотачивали свое внимание на атаках с использованием вредоносных программ. В последнее время они сместили свое внимание на атаки фишингом (~70%) как на более прямое средство достижения своей цели — похищения учетных данных людей. Чтобы обмануть людей и заставить их предоставить свои учетные данные, атакующие часто отправляют электронные письма, имитирующие топовые бренды.”

Это ещё одна проблема для организаций по всему миру, но здорово, что у нас есть эти данные, чтобы повысить осведомленность об этом!

III. Расширение рынка «Фишинг-как-сервис»

Феномен Киберпреступность-как-сервис (включая «Фишинг-как-сервис») вышел за пределы наших самых диких ожиданий в последние годы.

Киберпреступники могут получить наборы инструментов для фишинга всего за $50, согласно компании по безопасности Cyren.

Их исследовательская лаборатория обнаружила 5 334 уникальных набора для фишинга, развернутых в сети (на момент 2019 года), и это число, вероятно, выросло пропорционально с тех пор.

Привлекательность фишинга-как-сервиса очевидна — меньшие требования к техническим навыкам для атакующих. Возможность оплатить готовый кибератакующий набор навсегда изменила ландшафт кибербезопасности.

В 2021 году ZDNet сообщил о совершенно новом инструменте для фишинга под названием LogoKit, который мог адаптировать атаку фишингом «в реальном времени под целевых жертв«. Он менял логотипы и текст на странице плавно в зависимости от веб-сайта, к которому хотел получить доступ жертва.

По данным ZDNet, LogoKit был установлен на более чем 300 доменах и более чем 700 веб-сайтах на момент написания их статьи.

Вот как работает LogoKit, вкратце:

- Он отправляет пользователям фишинг-ссылку, ведущую на фальшивую страницу аутентификации, имитирующую страницу аутентификации целевого веб-сайта

- Как только пользователи переходят по зараженной ссылке, LogoKit автоматически получает логотип целевой компании из стороннего сервиса, например, из базы данных фавиконов Google

- Он без проблем помещает логотип вверху страницы входа

- Он автоматически заполняет поле адреса электронной почты адресом электронной почты пользователя, создавая впечатление, что пользователь ранее входил на сайт

- После того как жертва вводит свой пароль, LogoKit делает запрос AJAX, отправляет адрес электронной почты жертвы и пароль на внешний источник и перенаправляет их на легитимный веб-сайт компании

Вся эта процедура происходит незаметно, без дополнительного ввода хакера. Кроме того, набор очень модульный и настраиваемый, поэтому он работает на широком спектре веб-сайтов.

Кроме того, он не зависит от шаблонов с пиксельной точностью для имитации страницы аутентификации веб-сайта, а использует встроенные функции JavaScript, которые легче использовать.

Ты уже параноик? Да, я тоже.

И помни, что это было в 2021 году. Подумай, что могли бы достичь хакеры с искусственным интеллектом и машинным обучением…

IV. SIM-своп

SIM-своп, также известный как SIM-хищение или мошенничество с SIM-свопом, — это растущая кибератака, которая полностью зависит от социальной инженерии.

Атакующий убедит поставщика мобильных услуг жертвы перевести номер телефона жертвы на другую SIM-карту (которая находится в распоряжении хакера).

Затем, когда жертва использует двухфакторную аутентификацию для доступа к учетным записям, связанным с этим номером телефона, хакер получает коды и может получить доступ к учетным записям жертвы.

Это позволяет хакеру получить доступ к следующему:

- Банковские счета

- Электронные письма

- Текстовые сообщения

- Профили в социальных сетях

ФБР сообщило в 2021 году, что хакеры смогли заработать 68 миллионов долларов от мошенничества с SIM-свопом только в том году.

В сравнении, с 2018 по 2020 год жертвы понесли убытки около 12 миллионов долларов. Это почти в 7 раз увеличение финансовых убытков с 2018 по 2020 год к 2021 году.

Но, среднее значение 12 миллионов долларов в год, дает нам 4 миллиона долларов ущерба от SIM-свопа в год в 2018, 2019 и 2020 годах.

В 2021 году общий ущерб от SIM-свопа составил 68 миллионов долларов, что в 9,5 раза больше в год. И это было в 2021 году. Мы почти в 2024 году, и эти цифры должны были значительно увеличиться с революцией искусственного интеллекта.

Очевидно, случаи SIM-свопа становятся все более разрушительными, более распространенными и финансово более разорительными с годами.

Возможно, в будущем я посвятю отдельное руководство атакам с SIM-свопом и методам их предотвращения, так что оставайтесь с нами!

2. Искусственный интеллект и автоматизация в социальной инженерии и других кибератаках

Свежий технологический бум в области искусственного интеллекта и машинного обучения открывает совершенно новые возможности для кибертеррористов.

Один из таких методов атаки, который последние годы последовательно развивается, — это глубокое фейкование (deepfaking). Несмотря на то что его часто используют в развлекательных целях, нельзя игнорировать его очевидный потенциал для манипуляции.

Исследование University College London, опубликованное в 2020 году, называет deepfakes «самой серьезной угрозой в области искусственного интеллекта«. Оно было опубликовано Dawes Centre for Future Crime в UCL.

Авторы подчеркивают, что deepfakes, среди прочего манипулятивного контента, приведут к широкому недоверию к видео- и аудиоматериалам в сети.

Профессор Льюис Гриффин из UCL сказал: «По мере расширения возможностей технологий на основе искусственного интеллекта также возрастает их потенциал для криминальной эксплуатации. Чтобы адекватно подготовиться к возможным угрозам со стороны искусственного интеллекта, нам нужно определить, чем могут быть эти угрозы, и как они могут повлиять на нашу жизнь«.

Они также подчеркивают идею того, что преступления с использованием искусственного интеллекта чрезвычайно воспроизводимы и могут продаваться за деньги как услуга.

Вам это не напоминает что-то? Действительно, это явление киберпреступности-как-сервис, которое набирает обороты уже некоторое время.

Вот еще пара кибербезопасных рисков, связанных с искусственным интеллектом:

I. Оптимизация кибератак

Генеративный искусственный интеллект, как, например, ChatGPT, действительно является мощным инструментом, даже в его премиальной форме. Его исследовательские возможности практически беспрецедентны.

Но вы знаете, что его можно взломать? Это означает обход ограничений, наложенных разработчиками, чтобы контролировать ответы ИИ на запросы.

Например, обычная версия ChatGPT не будет вовлечена в предвзятые или расистские ответы, и также не предоставит информацию, если почувствует злонамеренные намерения.

Она не даст вам советов по совершению преступления или созданию бомбы. Но взломанная версия ChatGPT? Здесь нет ограничений. Скайз — это предел. Или… бездна.

Взломанный LLM, такой как ChatGPT, может предоставить вам фактические инструкции по улучшению вашего вредоносного ПО или оптимизации ваших методов атаки.

Он может научить вас новым техникам манипуляции в социальной инженерии, которые вы можете использовать в отношении своих жертв.

Генеративный искусственный интеллект хорош в одном — он делает исследования за вас и предоставляет информацию в усвояемой форме в доли времени, которое вам потребовалось бы для этого.

II. Автоматизированное вредоносное ПО

Генеративный искусственный интеллект, такой как ChatGPT, также хорош в программировании. Он способен не только писать компьютерный код, но также проверять его на ошибки и внедрять в него ваши идеи.

Итак, из чего в основном состоят кибератаки? Правильно, из компьютерного кода. Обычно ChatGPT обладает защитой от создания злонамеренного кода для кибератак.

Но с помощью умного взлома эти защиты становятся неактуальными, и истинный потенциал ChatGPT становится очевидным.

Вот в этом году исследователь из компании Facepoint создал недетектируемое и чрезвычайно сложное вредоносное ПО для кражи данных с помощью ChatGPT.

Он сказал ChatGPT, что ему нужно, а затем использовал ИИ для создания вредоносного ПО по одной строке кода. Это были просто он, компьютер и ChatGPT.

Вот как работает это вредоносное ПО:

- Вредоносное ПО принимает форму экранной заставки, которая автоматически запускается на устройствах с Windows

- Как только оно попадает на устройство, оно начинает поиск данных для кражи

- Затем оно разбивает данные на меньшие части и скрывает их в изображениях на устройстве

- Оно загружает эти изображения в папку Google Drive, чтобы избежать обнаружения

Вот и всё. Исследователь смог сделать вредоносное ПО особенно надежным против обнаружения с помощью простых запросов.

Он также утверждал, что не обладает продвинутыми навыками программирования, и всё же ему удалось создать вредоносную программу на уровне вредоносного ПО государственного уровня.

Представьте, что смог бы сделать настоящий хакер…

III. Физические кибератаки

Искусственный интеллект все больше и больше внедряется в нашу жизнь — автономные автомобили, медицинские системы с управлением ИИ, строительные и производственные инструменты с управлением ИИ и так далее.

Хотя это явно технологические достижения, предназначенные для упрощения нашей жизни, они также представляют собой значительный кибербезопасностный риск.

Представьте себе, что ваш автономный автомобиль был атакован хакером, который смог взломать операционную систему автомобиля.

На этом этапе хакер может эффективно контролировать все системы автомобиля с вами внутри. Он может управлять движением автомобиля, видеть через его камеры, использовать его систему GPS, внедряться в другие устройства, подключенные к нему (например, ваш телефон), и многое другое.

Это вовсе не теория, это было сделано в 2015 году. Исследователи смогли взломать автомобиль Jeep Cherokee, получить доступ и управлять его радио, климатическим контролем, даже трансмиссией, лишив водителя доступа к акселерации.

Видите ли, по мере того, как технологии развиваются, они приносят как хорошие, так и плохие стороны. Это не означает, что мы должны прекращать развиваться как общество, но мы должны гораздо осознаннее относиться к злонамеренным сценариям использования технологии, которой мы пользуемся.

Пробуждение через образование становится центральной точкой этой дискуссии. Мы, как общество, должны повысить осведомленность в области кибербезопасности, чтобы избежать стать жертвами кибератак.

В заключение...

Я не буду прикрашивать ситуацию — у нас не лучшие времена. Случаи социальной инженерии стремительно увеличиваются в последние годы.

Более того, несколько факторов ухудшают ситуацию в области кибербезопасности:

- Природная слабость человека перед тактикой социальной инженерии и манипуляцией

- Появление явления «Киберпреступность как услуга», которое упрощает кибератаки, особенно рынок «Фишинг как услуга», который расширяется с беспокойным темпом

- Популяризация культуры удаленной работы, что делает компании более уязвимыми к кибератакам из-за отсутствия упрощенного контроля над кибербезопасностью на устройствах сотрудников

- Недавний взлет возможностей искусственного интеллекта и машинного обучения, что открывает новые методы и тактику кибератак

- Увеличение государственных социальных инженерных атак, что приводит к потере многомиллионных сумм более заметными жертвами

Но я закончу это на позитивной ноте.

Надежда определенно еще не утрачена. Искусственный интеллект и машинное обучение также революционизируют индустрию кибербезопасности уже сейчас.

Используя способности к распознаванию образов и потенциал для прогнозирования ИИ, инструменты кибербезопасности смогут быстрее, точнее и последовательнее оценивать и выявлять угрозы.

Поведенческая биометрия — это совершенно новая отрасль, которая обещает революционный метод двухфакторной аутентификации для защиты пользователей.

Архитектура Zero Trust также стремительно развивается, набирая популярность среди бизнеса и включая всё более сложные модели безопасности.

Квантовые вычисления, хотя и находятся на начальном этапе развития, обещают радикально изменить сферу кибербезопасности своими массово улучшенными возможностями обработки данных.

Но пока эти технологии не станут реальностью, единственное, что мы можем начать делать сейчас, чтобы лучше защищать себя, — это осознавать риски.

Образование — это лучший инструмент, который у нас есть, чтобы опережать события в области онлайн-безопасности!

Источники

Statista – Доля организаций по всему миру, которые столкнулись с утратой чувствительной информации к февралю 2023 года по странам

Statista – Процент CISO, согласных, что человеческая ошибка — наибольшая уязвимость их организаций по всему миру в 2023 году, по странам

Kaspersky – Что такое социальная инженерия?

Malwarebytes – Денежные ослики: если выглядит слишком хорошо, чтобы быть правдой…

Trava Security – Вы самое слабое звено! (В кибербезопасности)

Harvard Business Review – Нейронаука доверия

Intuition – Воздействие 6 принципов влияния на кибербезопасность

Tripwire – За пределами брандмауэра: как социальные инженеры используют психологию для компрометации организационной кибербезопасности

Privacy Affairs – Почему фишинг так распространен и как защититься?

CNBC – Facebook и Google стали жертвами фишинговой атаки на 100 миллионов долларов: Fortune

Trend Micro – Австрийская авиационная компания потеряла более 42 миллионов евро из-за BEC-мошенничества

NY Times – Дерзкая атака в Интернете на VIP-пользователей Twitter в рамках биткоинового мошенничества

Phish Grid – Значение обучения социальной инженерии для сотрудников — 2023 год

Fortinet – Фильтрация спама

Threat Intelligence – МФА: насколько безопасна она теперь?

Checkpoint – Что такое защита конечных точек?

Privacy Affairs — Глубокий погружение в кибербезопасность: что такое принцип минимальных привилегий?

Privacy Affairs — Глубокий погружение в кибербезопасность: что такое BYOD и 9 рисков безопасности

Privacy Affairs – Что такое киберстрахование и как оно влияет на киберпреступность?

FBI – Мошенничества по электронной почте организаций

Digital Guardian – 6 приемов фишинга, стоящих за операциями фишинга-как-сервис

ZDNet – Новый инструмент для киберпреступников позволяет создавать фишинговые страницы в реальном времени

ABC News – Мошенничества с «SIM Swap» приносят 68 миллионов долларов в 2021 году: FBI

Science Daily – «Deepfakes» признаны самой серьезной угрозой ИИ

Malwarebytes – ИИ в кибербезопасности: риски ИИ

Malwarebytes – Взлом крупных языковых моделей, таких как ChatGPT, пока мы можем

CBS News – Эти профессии наиболее вероятно будут замещены чатботами, подобными ChatGPT

Fox News – Созданный с помощью ИИ вредонос создает шок в мире кибербезопасности

Wired — Хакеры дистанционно убивают джип на автостраде — со мной внутри

EC-Council University – Быть впереди кривой: последние технологии в кибербезопасности