El Arte del Engaño Cibernético: Ingeniería Social en la Ciberseguridad

La ingeniería social está detrás de algunos de los ciberataques más devastadores de la historia. Es el coco de la ciberseguridad porque es extremadamente difícil de prevenir.

Este fenómeno ha alcanzado nuevas cotas en 2023, con ataques como la violación de datos de Equifax y la estafa de Bitcoin en Twitter acaparando titulares en todo el mundo.

Según una encuesta de Statista de 2023, el 87% de las organizaciones encuestadas en Suecia afirman que han perdido información sensible en los últimos 12 meses. Alemania está en un 85%, y Estados Unidos en un 76%.

A nivel mundial, el 63% de las organizaciones han perdido algún tipo de dato sensible en 2023, algo nunca antes visto.

Además, la mayoría de los CISOs (Directores de Seguridad de la Información) en el Reino Unido (78%) coinciden en que el error humano es la mayor vulnerabilidad cibernética en su organización.

En este artículo, explicaré todo sobre la ingeniería social, desde el papel que juega en los ciberataques hasta por qué funciona, tácticas comunes y cómo prevenirla. También intentaré prever qué nos depara el futuro de la ingeniería social.

¡Empecemos!

Entendiendo la Ingeniería Social

Primero, necesitamos entender qué es la ingeniería social y por qué funciona. ¡Es importante tener esta base antes de pasar a un análisis más profundo!

1. ¿Qué es la Ingeniería Social?

Según Kaspersky, “La ingeniería social es una técnica de manipulación que explota el error humano para obtener información privada, acceso o bienes valiosos”.

Entonces, el error humano es el núcleo de la ingeniería social. Es el elemento que une todo.

Para tener éxito en un ataque de ingeniería social, los hackers necesitan que la víctima cometa un error como:

- Hacer clic en un enlace infectado en un correo electrónico

- Descargar y abrir un adjunto de correo electrónico

- Abrir un enlace infectado de SMS

- Responder a un correo electrónico malicioso con información sensible

Y, ¿cómo convencen los hackers para que cometas estos errores? Creando una historia en la que probablemente creerás.

Aquí es cuando aparece el segundo elemento central de la ingeniería social – la manipulación mediante el engaño.

Un buen hacker siempre intentará recopilar información sobre ti antes de intentar engañarte. Podrían saber que eres cliente del banco X o que recientemente compraste el producto Y, por ejemplo.

Obtienen esta información a través de fugas de datos, brechas de datos corporativos o incluso un ataque de phishing contra ti.

Y cuanto más información tengan sobre ti, más «fuertes» se vuelven sus tácticas de ingeniería social.

A través de estas tácticas, los hackers pueden hacerte:

- Instalar malware en tu dispositivo, abriéndote a más ataques

- Entregar voluntariamente tus nombres de usuario y contraseñas

- Enviarles dinero

- Convertirte en un mula de dinero sin saberlo para ellos

Pero, ¿por qué funciona la ingeniería social y por qué es tan efectiva contra nosotros? ¡Vamos a explorar eso a continuación!

2. El Papel de la

Persuasión, la Ilusión de Legitimidad y la Manipulación

La ingeniería social funciona a través de la persuasión, la ilusión de legitimidad y la manipulación. Así es cómo:

- Persuasión

El primer trabajo de un hacker en un ataque de ingeniería social es persuadirte de su identidad asumida. Necesitan que creas y confíes en ellos para que te sientas seguro hablando con ellos.

Emplearán tácticas de construcción de confianza, gatillos emocionales y explotarán varios sesgos cognitivos que son tan comunes en los humanos.

Los hackers logran esto pretendiendo ser alguien que no son y utilizando una identidad falsa para engañarte.

Esa es la ilusión de legitimidad.

- La Ilusión de Legitimidad

La ingeniería social funciona porque los hackers usan la ilusión de legitimidad para engañarte y que confíes en ellos. Afirmarán ser de una entidad legítima y ampliamente reconocida que conoces y en la que confías.

Por ejemplo, pueden afirmar ser un representante del banco con el que tienes una cuenta. Ya confías en el banco con tu dinero, por lo que fácilmente confiarás en un representante del banco que te contacte por correo electrónico.

Al parecer legítimos, el hacker gana tu confianza, lo que abre nuevas vías de ataque. Es entonces cuando comienzan a manipularte para que cometas un error.

- Manipulación

Una vez que un hacker te convence de que son una parte legítima, comienzan la fase final de un ataque de ingeniería social: la manipulación.

Es el momento de que el hacker consiga lo que busca: tu dinero, datos privados o acceso a tu dispositivo.

Lo logran manipulándote para que hagas clic en un enlace de phishing, descargues un adjunto de correo electrónico o respondas a su correo con información sensible.

O podrían convencerte de transferirles dinero a través de múltiples conversaciones por correo electrónico donde siguen manipulándote.

Podrías notar que las tres etapas tienen algo en común. Así es, el objetivo: tú.

Y eres humano. Eso te hace innatamente vulnerable a la ingeniería social.

¿Por qué? ¡Vamos a ver a continuación!

3. Por Qué los Humanos Son el Eslabón Más Débil en la Ciberseguridad

El factor humano es, con diferencia, el elemento más vulnerable en cualquier organización en lo que respecta a la ciberseguridad.

Aquí está por qué es así:

- Somos Impredecibles

Como humanos, a menudo actuamos basados en emociones e impulsos que van en contra de los hechos duros y fríos y de nuestro mejor juicio.

Además, cada persona actúa de manera diferente cuando se le presenta la misma información o situación. Tú podrías pensar que un correo electrónico es probablemente una estafa, mientras que yo podría creer que es legítimo.

Tú podrías estar menos convencido cuando el hacker parece conocer detalles personales sobre ti, mientras que yo podría estar completamente persuadido de confiar en ellos.

Esta imprevisibilidad en actuar y reaccionar es en lo que los hackers confían para manipularnos a través de la ingeniería social.

- Queremos Confiar los Unos en los Otros

Según la neurociencia, los humanos estamos naturalmente inclinados a confiar unos en otros. Aunque esto pueda parecer poético, es bastante desventajoso cuando hablamos de ciberseguridad.

Cuando otros intentan engañarnos, estamos naturalmente predispuestos a confiar en ellos. Se necesita un esfuerzo consciente para desconfiar de alguien, así que es más trabajo para nuestro cerebro.

Es más fácil confiar en alguien que desconfiar, es lo que estoy diciendo. Si el hacker nos da razones conscientes para confiar en ellos, eso hace el trabajo aún más fácil para nuestro cerebro.

- Estamos Inundados de Información

En 2023, la información está por todas partes, en nuestro teléfono, en los sitios web que visitamos, en nuestro correo electrónico, etc.

Estamos inundados con toneladas de información a diario, y se vuelve más difícil discernir la verdad de las mentiras. Para nosotros, un correo electrónico fraudulento podría parecer solo otra pieza de información como todas las demás.

Si trabajas en una corporación, este aspecto se vuelve más relevante ya que también hay que tener en cuenta la comunicación interna.

Correos electrónicos, mensajes de texto, Slack, Microsoft Teams, hay información llegando de todas direcciones que nos abruman y conducen a un comportamiento rutinario.

Es más fácil para un hacker engañarte escondiéndose entre este flujo de información y explotando tu falta de atención.

4. Seis Principios de la Ingeniería Social

Para explicar mejor cómo funciona la ingeniería social, usaremos los Seis Principios de Influencia del Dr. Robert Cialdini, que se aplican perfectamente a la ciberseguridad:

I. Autoridad – Tendemos a confiar más en personas que parecen saber más que nosotros o que ocupan una posición social/profesional más alta

II. Reciprocidad – Sentimos una obligación interna de responder de la misma manera cuando recibimos un regalo o un gesto de buena voluntad de otros

III. Consistencia – Nos gusta ser consistentes y seguir adelante con lo que ya hemos decidido. Si un hacker nos convence de acordar algo pequeño, es más fácil convencernos de hacer algo más grande la próxima vez

IV. Simpatía – Cuando nos gusta alguien, tendemos a estar más dispuestos a acceder a lo que nos piden. La suplantación de identidad es la estrategia que usa este principio en la ingeniería social

V. Consenso – Es más probable que estemos de acuerdo con algo si sabemos que otras personas también lo están haciendo. Nos gusta estar en consenso con los demás

VI. Escasez – Cuanto menos común es algo, más valor le asignamos. En nuestra mente, es más valioso porque no todos pueden tenerlo

Puedes rastrear estos principios en todos los ciber-engaños de ingeniería social, ya sea un fraude por correo electrónico, un intento de phishing, etc.

La psicología es el elemento central de la ingeniería social, y eso es exactamente por qué tiene tanto éxito. Explotan vulnerabilidades clave en la forma en que pensamos, actuamos y reaccionamos ante diversas informaciones y contextos.

Los principios más utilizados son la Autoridad y la Simpatía, cuando los hackers se hacen pasar por personas de autoridad o personas generalmente bien vistas en la sociedad. Harán demandas en su nombre, esperando que la víctima acceda.

En muchos casos, la víctima cae en estas estafas simplemente porque estos principios actúan en su subconsciente.

Pero basta de eso. Hablemos de algo más sustancial y veamos cómo los hackers usan la ingeniería social para tipos específicos de ataques!

Técnicas y Tácticas Comunes

Es hora de echar un vistazo a las técnicas y tácticas específicas utilizadas por los criminales al lanzar ciberataques de ingeniería social.

Probablemente has visto la mayoría de estas tácticas en acción o has oído hablar de ellas. Pero no conoces su nombre.

¡No te preocupes! Vamos a repasarlas ahora.

1. Ataques de Phishing

Los ataques de phishing se han vuelto cada vez más comunes y dependen casi enteramente de la ingeniería social. He hablado de por qué los ataques de phishing son tan comunes en otro artículo. Puedes leerlo aquí.

Así es cómo funcionan los ataques de phishing, en resumen:

- Legitimidad Asumida – El hacker finge ser alguien en quien confías y respetas, como una institución o empresa

- El Anzuelo – El hacker inventa una razón por la que deberías hacer clic en un enlace, descargar un adjunto o proporcionarles datos personales (renovar tu suscripción, cambiar tus configuraciones de seguridad, etc.)

- La Solución – El hacker te da un enlace, adjunto u otro elemento infectado que puede resolver tu problema previamente mencionado

- El Engaño – Una vez que haces clic en el enlace infectado, serás redirigido a un sitio web falso diseñado para parecerse lo más posible al original

Con estos cuatro elementos, un hacker transforma un ataque de phishing de un simple ciberataque en una epidemia global que afecta a millones de usuarios.

Hay múltiples tipos de ataques de phishing, incluyendo el phishing por voz, phishing por correo electrónico, phishing por SMS, spear phishing, whale phishing y más.

Es uno de los ciberataques más variados, efectivos y peligrosos, y se debe en gran parte al factor de la ingeniería social.

2. Pretexto

Un ataque de pretexto implica que el atacante asume una identidad falsa que está dentro de tus expectativas para comunicarse.

Por ejemplo, pueden hacerse pasar por un empleado de la empresa de otro departamento, pidiéndote algunos documentos porque los necesitan para «algo» (inserta una razón justificada aquí).

Ese «algo» podría ser un evento válido en la empresa si el hacker logró acceder a comunicaciones internas o tenía conocimiento previo.

Este pretexto a menudo es suficiente para que muchos caigan víctimas de este ataque. No cuestionarán la identidad asumida por el hacker y no pensarán en verificar dos veces.

La comunicación con el hacker era algo esperado dado el pretexto invocado por el hacker.

3. Cebo

Los ataques de cebo son realmente complicados pero afortunadamente, fáciles de evitar. El hacker usa tu curiosidad para hacerte instalar un software infectado, descargar un adjunto o insertar una memoria USB infectada en tu dispositivo.

Pueden dejar estas memorias USB en áreas conspicuas donde serán encontradas por las víctimas. Estas memorias podrían tener etiquetas oficiales para despertar aún más tu interés.

Esto también funciona digitalmente. Piensa en un correo electrónico que habla de un programa para ganar dinero que garantiza ingresos constantes cada mes. ¿Ya te interesa?

Sí, eso es en lo que confían los hackers. Primero te dan el cebo, y si lo tomas, comienzan los ata

ques.

4. Cola de Rata

El ataque de cola de rata es estrictamente un ataque físico que usa ingeniería social para convencer a un empleado autorizado de permitir el acceso del hacker a un área restringida.

Normalmente, el hacker se hará pasar por alguien más o proporcionará una razón justificada para necesitar acceso al área restringida.

El pretexto a menudo se usa como parte de un ataque de cola de rata para reforzar la creencia de que el hacker tiene razones legítimas para acceder al área restringida.

5. Suplantación de Identidad

Los ataques de suplantación de identidad dependen de que el atacante asuma una identidad falsa y te engañe con ella. La identidad falsa es el elemento central de este ataque.

El hacker podría fingir ser un contacto de confianza, una figura de autoridad, un experto técnico, un representante del banco o cualquier otra cosa que pueda engañarte.

El objetivo es ganar tu confianza apelando a tu tendencia a confiar inconscientemente en ciertas figuras o individuos.

6. Quid Pro Quo

Quid pro quo significa «algo por algo» en latín, y eso es exactamente cómo un hacker lleva a cabo este ataque.

Asumirán una identidad falsa y fingirán ofrecerte algo a cambio de varias cosas como:

- Tus datos personales

- Completar una encuesta

- Descargar un adjunto y leerlo para dar retroalimentación

La mayoría de las veces, te ofrecerán dinero a cambio de tu «servicio» a ellos. Se presentan como confiables porque es una transacción. No das nada gratis.

Además, te sientes algo obligado a darles algo a cambio después de que prometen pagarte.

Ejemplos Reales de Ataques de Ingeniería Social

Caso de Estudio 1: Ataque BEC a Google y Facebook

Entre 2013 y 2015, Evaldas Rimasauskas (el perpetrador) se hizo pasar por Quanta Computer, un fabricante taiwanés de electrónica que colaboraba con Google y Facebook.

Envío correos electrónicos de phishing a empleados de ambas compañías, solicitando pagos por bienes y servicios.

Ambas compañías transfirieron el dinero, y Rimasauskas lo movió a varias cuentas bancarias alrededor del mundo.

Para cuando fue capturado, había estafado alrededor de 100 millones de dólares de Google y Facebook. Lo logró falsificando las firmas de los ejecutivos de las compañías en las cartas, facturas y contratos que había enviado a los bancos.

Este fue un caso clásico de suplantación de identidad y compromiso de correo electrónico empresarial (BEC) que ocupó titulares en aquel entonces.

Caso de Estudio 2: Ataque de Fraude al CEO en el Fabricante de Piezas de Aviones Austríaco FACC

FACC, un fabricante austríaco de piezas de aviones sufrió un ataque de fraude al CEO en 2016, perdiendo alrededor de 47 millones de dólares. El fraude al CEO es lo mismo que el compromiso de correo electrónico empresarial, pero en este caso, la compañía fue objetivo de un ataque de spear-phishing.

El hacker se hizo pasar por el CEO, Walter Stephan, y envió un correo electrónico falso al departamento financiero, pidiéndoles transferir 50 millones de euros a una cuenta.

Justificaron la transferencia como parte de los recientes proyectos de adquisición de la compañía, por lo que el departamento financiero no vio nada malo en ello.

Después de que la compañía se dio cuenta del engaño, lograron detener una transferencia de 10.9 millones de euros pero aún así perdieron 39.1 millones de euros.

Este fue un ataque cl

ásico de ingeniería social donde el hacker tenía información previa y utilizó tácticas de suplantación de identidad para manipular a las víctimas y hacerles enviar el dinero.

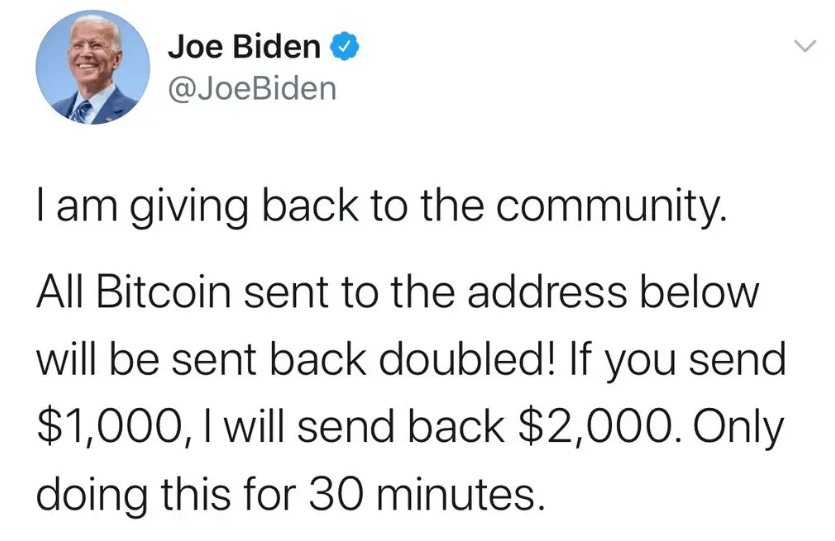

Caso de Estudio 3: El Arte de la Influencia en la Estafa de Bitcoin de Twitter

La estafa de Bitcoin en Twitter es ahora uno de los ciberataques más infames de la historia debido a su naturaleza peculiar.

En una tarde soleada de 2020, Twitter se inundó de tuits de grandes nombres como Elon Musk, Kanye West, Bill Gates, Joe Biden y Barack Obama, prometiendo enviarte el doble de la cantidad de Bitcoin que les enviaras a sus cuentas.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

Naturalmente, todo esto fue una gran operación de estafa organizada por unos pocos atacantes. Twitter finalmente se vio obligado a desactivar varios de sus servicios, incluyendo la función de tuitear de usuarios verificados, por algún tiempo.

La causa de este atrevido ataque fue un ataque de ingeniería social dirigido a varios empleados de Twitter. Los atacantes obtuvieron acceso a los sistemas internos de la compañía y lograron secuestrar las cuentas de perfiles de alto perfil.

Para cuando se reveló la estafa, los estafadores habían recibido más de 100,000 dólares en Bitcoin, todo lo cual se perdió para siempre en la cadena de bloques.

Señales de Alerta y Prevención

No todo es malo, sin embargo. Hay formas de detectar un ataque de ingeniería social antes de que te conviertas en una víctima.

A continuación, te guiaré a través de las señales de alerta más comunes y las mejores prácticas que debes seguir para evitar ataques de ingeniería social.

1. Cómo Identificar Intentos de Ingeniería Social

No hay una forma infalible de detectar un ataque de ingeniería social, pero si cumples con varios de los puntos a continuación, es probable que estés frente a una estafa.

Veamos algunas de las señales de alerta más importantes de ataques de ingeniería social:

I. Mensajes Inesperados

Cuando abras ese correo electrónico por primera vez, pregúntate: “¿Esperaba un correo sobre este tema?”. Aunque algunos ataques de phishing secuestran comunicaciones esperadas, la mayoría no sigue este patrón.

Esto se debe a que la mayoría de los hackers no saben nada sobre sus víctimas y no han recopilado información sobre ti.

Entonces, intentarán suerte con correos electrónicos generales de estafa. Estos podrían ser:

- Correos electrónicos bancarios sobre brechas de seguridad

- Ganar una herencia de alguna anciana que ha decidido donar su fortuna a ti

- Ser el ganador de un curso ultra caro de ciberseguridad (esto me sucedió a mí)

Incluso si el tema del correo electrónico es de algún interés para ti, ¿realmente lo esperabas? En la mayoría de los casos, la respuesta es “no”.

Luego, están situaciones en las que te dicen que has ganado alguna lotería en la que ni siquiera participaste. Eso es claramente una estafa.

Si no esperabas el correo electrónico, eso debería aumentar tu conciencia un poco. No necesariamente significa que sea una estafa, ya que muchas comunicaciones legítimas llegan sin aviso, pero debes ejercer precaución desde ese momento.

II. Solicitud o Demanda Inesperada

¿Te pide el remitente algo que no se espera o no es natural? Quizás sea algo que nunca has hecho antes, como:

- Enviarte información que nunca habían pedido antes (si están suplantando a alguien que conoces)

- Enviarte dinero por una razón completamente extraña

- Ejecutar un archivo en tu dispositivo, aunque esta solicitud aparezca de la nada y la razón sea dudosa en el mejor de los casos

- Abrir un documento aleatorio del que no sabes nada

Si la otra parte te pide que hagas algo que nunca has hecho antes o que normalmente considerarías seriamente antes de hacer, deberías pensarlo dos veces antes de aceptar.

Cuando los hackers suplantan a personas que conocemos, utilizan la familiaridad y confianza inconsciente que tenemos hacia la otra persona para manipularnos y hacernos aceptar solicitudes irrazonables.

III. Adjuntos o URLs Sospechosos

La mayoría de los ataques de ingeniería social incluirán un adjunto infectado en el correo electrónico y tratarán de engañarte para que lo abras.

O podrían incluir URLs hipervinculadas en el cuerpo del correo electrónico y pedirte que hagas clic en ellas.

Aquí hay algunos ejemplos:

- “Hemos detectado una actividad sospechosa. Haz clic AQUÍ para visitar tu cuenta y confirmar que fuiste tú”

- “Eres el afortunado ganador de una tarjeta gráfica RTX 2080. Visita nuestra tienda a través del siguiente enlace para reclamar tu premio”

- “Hemos adjuntado una copia del documento que solicitaste, así que siéntete libre de abrirlo cuando quieras”

Cualquiera de estos enlaces y/o adjuntos podría estar infectado, por lo que debes tener mucho cuidado con lo que haces clic o abres en el cuerpo del correo electrónico.

IV. Hiperenlaces y Sitios Web Falsificados

Una forma muy efectiva de detectar un hiperenlace fraudulento en un correo electrónico es pasar el ratón por encima y leer la dirección.

¿La dirección coincide con el texto del hipervínculo y el texto antes de hacer clic en él? Si parece diferente, entonces estás ante un hipervínculo falsificado.

Han hecho que el texto parezca legítimo pero no se molestaron en cambiar la dirección real del sitio web, esperando que no lo revises.

Luego, hay situaciones en las que la dirección parece idéntica en un 99% a la real. Estos son ataques de ingeniería social complejos que son más difíciles de detectar.

Recuerda una cosa: los hackers no pueden copiar al 100% la dirección URL o el nombre de dominio de un sitio legítimo. Tienen que cambiar algo. Por ejemplo:

- “https://www.paypalhome/us/home” en lugar de «https://www.paypal.com/us/home». La adición de elementos como “home” en la dirección URL es cómo los hackers falsifican sitios web legítimos

- “https://www.gov.florida” en lugar de “https://www.usa.gov/states/florida”. El enlace claramente se ve diferente, pero es posible que no sepas cómo es el enlace legítimo

A veces, el nombre de dominio puede estar intencionadamente mal escrito con la esperanza de que no lo notes. Especialmente si es un sitio web que has visitado muchas veces en el pasado.

Para este punto, o no revisas la URL o fácilmente ignoras errores sin darte cuenta.

V. Una Oferta Demasiado Buena para Ser Verdad

¿Te ofrece el correo electrónico algo que suena demasiado bueno para ser verdad? Créeme, he investigado suficientes ciberataques como para saber que no existe tal cosa como una oferta legítima que sea demasiado buena para ser verdad.

Todos son estafas disfrazadas. No hay nadie que te done unos cuantos millones de dólares, a ti, una persona al azar que no ha hecho nada para ganárselo.

Incluso si te prometen dinero a cambio de tu información o algo por el estilo, no caigas en ello. No existe tal cosa (en la mayoría de los casos).

Otras estafas de ingeniería social prometen enviarte una cierta suma de dinero, pero tendrás que pagar los costos de la transacción, que son insignificantes en comparación con la suma que recibirías.

Pero no recibirás nada porque es una estafa. Simplemente pagarás los costos de la transacción y eso es todo. Los hackers te habrán extorsionado dinero a cambio de una falsa promesa.

VI. La Urgencia del Correo Electrónico

Si el asunto del correo electrónico parece muy urgente y te presiona para actuar rápidamente, piénsalo dos veces antes de hacer clic en cualquier enlace o abrir cualquier adjunto.

Los hackers se basan en la presión psicológica para manipularte

para actuar rápidamente sin verificar dos veces. Ya sea por miedo, avaricia o FOMO (miedo a perderse algo), la ingeniería social funciona de muchas maneras maravillosas.

Así es cómo podrían lucir estos correos electrónicos:

- “No pierdas esta oportunidad de ganar $30,000 en la lotería anual de Florida. ¡Has sido seleccionado automáticamente para participar! Esta oferta expira en UNA HORA!!”

- “¡ADVERTENCIA! Hemos detectado actividad sospechosa en tu cuenta. ¡Haz clic aquí para cambiar tu contraseña y asegurar tu cuenta de inmediato!”

- “Lamentamos informarte que tu cuenta ha sido parte de una violación de datos recientemente. Si no quieres que tus fondos estén en riesgo, por favor haz clic en este enlace para asegurar tu cuenta”

Intenta no dejar que tus emociones te dominen. Mantén la calma y tómate un momento para analizar el correo electrónico. La mayoría de las veces, habrá algún error de ortografía u otra señal de alerta presente.

VII. Mala Ortografía

La mala ortografía es a menudo lo primero que ves al enfrentarte a un ataque de ingeniería social. Verás, el inglés a menudo no es el primer idioma de los hackers, por lo que luchan por hablarlo correctamente.

Entonces, cometerán errores gramaticales, de ortografía o hablarán de manera poco profesional que no es normal para una empresa profesional.

Fácilmente podrás detectar errores como:

- “Clic” en lugar de “Click”

- “Acount” en lugar de “Account”

- Formato inconsistente de frases y oraciones

- Mala estructura de oraciones

Las empresas respetables siempre tienen correctores de pruebas que revisan sus correos electrónicos antes de enviarlos. Piensa en la última vez que detectaste algún error de este tipo en un correo electrónico legítimo.

Son muy poco comunes hasta el punto de ser inexistentes. Las empresas saben que este tipo de errores los hace parecer poco profesionales y descuidados, y esa es la última idea que quieren transmitir a sus clientes.

VIII. Saludo Genérico y Sección de Firma Vacía

Revisa la introducción del correo electrónico. ¿Es genérica o específica? Una empresa legítima que tiene una buena razón para contactarte debería conocer tu nombre, como mínimo. Y deberían usarlo en la sección de saludo.

Si todo lo que ves es un genérico “Estimado/a Señor/a” o “Saludos, Cliente Valioso”, entonces es muy probable que estés tratando con una estafa de phishing. Los hackers generalmente no conocen los nombres de sus víctimas u otra información personal. Eso es lo que intentan obtener de ti.

En cambio, construyen correos electrónicos genéricos y los envían en masa a todas las direcciones de correo electrónico que han robado, esperando que algo funcione.

También debes revisar la sección de firma al final del correo electrónico. ¿Proporcionan alguna información de contacto como un número de teléfono o una dirección de correo electrónico de soporte al cliente?

Si no hay nada allí, hay más razones para sospechar lo peor.

La mayoría de las estafas de ingeniería social son fáciles de detectar si revisas todos los puntos en esta lista. Sin embargo, algunas están excepcionalmente bien hechas y es mucho más difícil evitarlas.

No es imposible, sin embargo. ¡Enfatiza la educación en ciberseguridad y las mejores prácticas de seguridad para mejorar tu seguridad general!

2. Educando a los Empleados sobre Intentos de Ingeniería Social

Los ataques de ingeniería social pueden ser desastrosos para una empresa con reputación que defender. Caer presa de una violación de datos puede hacerte perder la confianza de tus clientes y poner en riesgo tu situación financiera.

Afortunadamente, hay un elemento principal de defensa contra los ataques de ingeniería social que puedes controlar: tus empleados.

A menudo, los empleados son tu última línea de defensa contra estos ataques complicados. También son el eslabón más débil en tu sistema de seguridad.

Si un empleado instala un software infectado en el dispositivo de la empresa, que luego se propaga a través de la red de la empresa, tienes un gran problema.

Por eso es esencial educar a tus empleados en ciberseguridad y, especialmente, en ingeniería social.

Aquí hay algunos consejos sobre capacitación en ingeniería social para tus empleados:

I. Comprensión Básica de la Ingeniería Social

Primero, debes enseñar a tus empleados sobre los principios de la ingeniería social. Qué es, cómo se ve en el mundo real, etc.

Usa ejemplos reales de ataques de ingeniería social para ejemplificar cómo las violaciones de datos utilizaron la ingeniería social para una infiltración exitosa en los sistemas de la empresa.

Enfatiza la idea de que la ingeniería social se basa en la manipulación, el engaño y la ilusión de legitimidad para atrapar a las víctimas desprevenidas.

II. Tácticas Comunes de Ingeniería Social

Enseña a tus empleados sobre los tipos de ciberataques más comunes que utilizan ingeniería social.

Ya hemos hablado de estos, pero aquí está la lista, de todos modos:

- Correos electrónicos de phishing

- Pretexto

- Cebo

- Cola de Rata

- Suplantación de Identidad

- Quid Pro Quo

La conciencia es la clave aquí. Tus empleados deben ser conscientes de qué buscar. Al saber cómo lucen los ataques de ingeniería social, sabrán cómo evitarlos.

III. Mantener la Calma e Identificar Señales de Alerta

Es importante recalcar la idea de que no importa cuán urgente parezca una comunicación, los empleados deben mantener la calma y no tomar decisiones precipitadas.

Incluso si un correo electrónico proviene del CEO, pidiendo una transferencia urgente de dinero, el departamento financiero debería primero verificar la autenticidad del correo electrónico.

Si es una estafa de phishing, es probable que haya señales de alerta. Errores de ortografía, errores gramaticales, una solicitud inusual, cualquier cosa que parezca extraña y fuera de lugar, los empleados no deben ignorarla.

E incluso si no hay señales de alerta, aún así deben contactar a la otra parte usando los detalles de contacto habituales (no los proporcionados en el correo electrónico) para confirmación.

IV. Reportar Actividades Sospechosas

Deja claro a tus empleados que deben informar cualquier cosa que parezca fuera de lugar o sospechosa.

No importa si es un anuncio de marketing para tratamiento de calvicie o un SMS inesperado en el teléfono del trabajo, todos deben ser reportados de inmediato.

Estos eventos podrían ser intentos de estafa por parte de hackers que lograron obtener los detalles de contacto de la empresa.

O podrían revelar que el teléfono de trabajo de un empleado ha sido vulnerado y los datos de la empresa están en riesgo.

Incluso si tus empleados no ven el mérito de reportar cada actividad sospechosa menor a los superiores, enfatiza su importancia.

Tu oficial de seguridad podría obtener más información de un evento reportado que parece menor de lo que el empleado que lo reportó podría pensar.

V. Implementar Políticas Estrictas de Ciberseguridad

Independientemente de las políticas de ciberseguridad que implementes, asegúrate de que todos tus empleados las conozcan y las sigan en todo momento.

Puede que necesites realizar evaluaciones regulares para asegurarte de que todos los empleados se adhieran a las políticas, pero ese es un precio que deberías estar dispuesto a pagar.

De lo contrario, las consecuencias de un ciberataque causado por un empleado desprevenido podrían costarte mucho más.

La conciencia de los empleados y la adhesión a las políticas de ciberseguridad constituyen la base de la ciberseguridad de una organización.

VI. Comunicar Claramente las Consecuencias de un Ciberataque

Por último, debes ser extremadamente claro sobre las consecuencias de un ataque de ingeniería social causado por la falta de conciencia del empleado.

Tanto la organización como el empleado en cuestión tendrán mucho que perder a causa de un ciberataque.

Esto debería motivar a tus empleados a permanecer vigilantes en todo momento. Después de todo, cuando las consecuencias les afectan directamente, eso es aún más razón para tener cuidado.

Estarán tan motivados como tú para prevenir un ataque de ingeniería social si no quieren ser degradados o peor.

Pero, ¿qué más puedes hacer para detener los ataques de ingeniería social en seco?

¡Veamos a continuación!

3. Mejores Prácticas de Ciberseguridad

Afortunadamente, hay consejos prácticos que puedes implementar para evitar o prevenir ataques de ingeniería social.

Pero antes de eso, debería reenfatizar que la conciencia es la mejor protección contra los ataques de ingeniería social.

Esto significa saber:

- Qué es la ingeniería social y sus principios

- Cómo funcionan los diferentes ataques de ingeniería social

- Cómo identificar un ataque de ingeniería social basado en las señales de alerta que encuentres

Pero basta de información general, permíteme darte prácticas recomendadas y concretas para mantenerte a ti o a tu empresa a salvo de los ataques de ingeniería social:

I. Ajustar los Filtros de Spam al Máximo

Todos los proveedores de correo electrónico tienen filtros de spam, y están ahí por una razón. Así que, úsalos. Ajusta los filtros a “Alto” para filtrar la gran mayoría de los correos electrónicos de phishing.

Una advertencia, sin embargo: esto podría hacer que algunos correos legítimos también terminen en tu carpeta de Spam, así que podrías querer revisarla.

Además, los filtros de spam no detendrán todos los ataques de ingeniería social. Algunos simplemente evitarán los filtros y llegarán a tu bandeja de entrada.

Y sabiendo que tus filtros de spam están ajustados al máximo, podrías empezar a pensar que todo lo que llega a tu bandeja de entrada es seguro.

No lo es.

No permitas que los filtros de spam te induzcan a una falsa sensación de seguridad, porque no son infalibles. Si lo fueran, la ciberseguridad sería mucho más simple y el cibercrimen mucho menos peligroso.

II. Nunca Proporciones Información Personal por Correo Electrónico a Menos Que Estés 100% Seguro

Puedo decir con seguridad que ninguna empresa legítima te pedirá información personal o sensible por correo electrónico, a menos que sea información general para propósitos de confirmación.

La regla general es esta: siempre que un correo electrónico te pida información personal, no se la des hasta que hayas establecido completamente que la otra parte tiene una razón legítima para pedirla y que sea una empresa legítima.

Muchas veces, los hackers inventan justificaciones bastante buenas para necesitar tu información. Pero no dejes que esto te engañe.

Pueden sonar convincentes, pero eso no debería ser suficiente para disipar tus sospechas. Necesitas evidencia irrefutable de que son quienes dicen ser.

Aquí te explico cómo obtener esa evidencia:

- Busca esa empresa en línea y busca sus detalles de contacto. Luego, contáctalos usando la información oficial y pregúntales sobre el correo electrónico que recibiste

- Compara sus detalles de contacto oficiales con los proporcionados en el correo electrónico, o con la dirección de correo electrónico del remitente

No es factible hacer esto para cada correo electrónico que recibes, pero no tienes que hacerlo. Solo hazlo para los correos electrónicos que te pidan información personal o sensible.

Te garantizo que no habrá demasiados que sean legítimos.

III. Implementa la Autenticación de Múltiples Factores

La autenticación de múltiples factores es la base de una ciberseguridad robusta. Asegura que los empleados con acceso privilegiado no sean una vulnerabilidad segura incluso si caen en un ataque de phishing.

La biometría y los OTP son niveles iniciales de MFA, pero no son exactamente a prueba de fallos o robustos. Son algo buenos como mecanismos de seguridad adicionales para prevenir el acceso no autorizado.

Incluso si un hacker logra obtener credenciales de acceso de un empleado a través de ingeniería social, no podrán acceder a los activos de la empresa sin acceso al dispositivo del empleado.

Sin embargo, tanto la biometría como los códigos OTP son vulnerables a los ataques de phishing de ingeniería social. Los actores maliciosos pueden interceptar estos con bastante facilidad.

Si necesitas un sistema de MFA hermético, te recomiendo una llave de seguridad física como YubiKey o una de sus alternativas. Son el estándar de oro en cuanto a la Autenticación de Dos Factores.

Pronto tendré una guía sobre llaves de seguridad físicas, así que mantente atento a PrivacyAffairs para obtener más información sobre ellas.

IV. Implementar el Principio de Menor Privilegio

El Principio de Menor Privilegio es parte del modelo de seguridad de Cero Confianza, y evita la Acumulación de Privilegios asegurando que los empleados no puedan acceder a recursos a los que no deben tener acceso.

Esencialmente, minimiza el impacto de una posible violación de datos causada por la falta de conciencia del empleado.

Incluso si un ataque de ingeniería social tiene éxito, el empleado no pondrá en riesgo a toda la empresa porque sus privilegios están limitados por el Principio de Menor Privilegio.

He explicado cómo implementar el Principio de Menor Privilegio en otra guía, así que asegúrate de revisarla para obtener detalles adicionales.

La idea es proporcionar a cada empleado solo el menor privilegio que necesiten para completar sus tareas.

Debes hacer cumplir esto en toda la empresa y realizar evaluaciones regulares para asegurarte de que no haya desviaciones de este principio.

Estas evaluaciones serán esenciales para prevenir la Acumulación de Privilegios, donde los empleados tienen privilegios temporales más altos de lo necesario que no se revocan.

V. Validar Todos los Dispositivos de Punto Final

Aunque la Autenticación de Múltiples Factores y el Principio de Menor Privilegio son un buen comienzo para defenderse de los ataques de ingeniería social, no son suficientes.

Para evitar el acceso no autorizado desde dispositivos externos, debes implementar la validación requerida para todos los dispositivos de punto final conectados a la red de la empresa.

No se debe permitir el acceso a la red a dispositivos que no hayan sido pre-validados, incluso si tienen las credenciales correctas.

Si un dispositivo externo intenta conectarse a la red, su acceso debe suspenderse hasta que sea validado.

Con esto, tendrás otra medida de seguridad en caso de que todo lo demás falle. Esto es especialmente importante cuando las políticas de BYOD están en efecto.

Deberías asumir que cualquier empleado podría caer en un ataque de ingeniería social en algún momento. Esperar lo peor te ayudará a prepararte mejor para un ciberataque.

Validar todos los dispositivos de punto final también te ayudará a identificar qué dispositivo se usó para causar una violación de datos, si un atacante secuestró un dispositivo de empleado para el ataque.

¡Seguir estas 5 mejores prácticas de ciberseguridad debería ponerte por delante de la mayoría de los ataques de ingeniería social!

VI. Obtener un Seguro Cibernético

Ya he escrito una guía completa sobre el seguro cibernético, así que puedes leerla para obtener más detalles.

Para resumir, aquí están los principales beneficios del seguro cibernético:

- Protección contra riesgos cibernéticos ofreciendo asistencia oportuna para mitigar ciberataques

- Cobertura de seguridad en toda la red contra cualquier amen

aza cibernética, incluyendo el ciberterrorismo

- Cobertura por daños financieros ocurridos debido a ciberataques, incluyendo gastos por investigaciones, responsabilidades legales, servicios de monitoreo de crédito y más

- Compensación por interrupción del negocio o pérdida de ingresos en caso de un ciberataque

- Asistencia legal tras un ciberataque, pagando por asesoría legal y cualquier demanda que surja debido a violaciones de privacidad o brechas de datos

- Garantía de la estabilidad financiera de un negocio incluso en el caso de ciberataques severos

- Mejora de la reputación de un negocio al resaltar su dedicación a proteger los datos de los clientes

La mayoría de los seguros cibernéticos cubren ataques de ingeniería social, pero hay cosas que no cubren. Una de ellas es el error humano. Si el ataque ocurre debido a tus empleados, entonces el seguro es nulo.

Pero aún hay muchos casos de uso para un seguro cibernético. Y tendrás que repasar detalles específicos con tu aseguradora para averiguar qué cubren y qué no.

El Futuro de la Ingeniería Social

Estamos llegando al final de esta guía, pero no sin antes darte un análisis prospectivo de la ingeniería social para los próximos años.

Ya estamos viendo varias tendencias emergentes y tácticas utilizadas por los hackers que podrían cambiar la forma en que vemos la ciberseguridad.

A continuación, repasaré algunas de estas y discutiré su potencial futuro.

1. Tendencias y Tácticas Emergentes

Los últimos años trajeron muchos cambios en la ingeniería social. Estas son las tendencias esenciales que pude identificar:

I. Los Ataques de Compromiso de Correo Electrónico Empresarial se están Volviendo Más Costosos

Los ataques de Compromiso de Correo Electrónico Empresarial (BEC, por sus siglas en inglés) son algunos de los ataques de ingeniería social más comunes.

También están entre los más dañinos, según el FBI. Es fácil ver por qué también. Se ocupan exclusivamente del robo financiero.

Digital Guardian mencionó que los ataques BEC le cuestan a las empresas alrededor de $80,000 en promedio en el segundo trimestre de 2020, subiendo desde $54,000 en el primer trimestre.

A partir de mayo de 2023, el segundo tipo más común de estafas BEC se dirigió a la información de nómina, siendo el más común el engatusamiento.

Además, aquí hay una tabla de Statista que muestra la distribución de los ataques BEC en todo el mundo de enero a abril de 2023:

| Tipo de Ataque BEC | Porcentaje de Ataques |

| Engatusamiento | 62.35% |

| Nómina | 14.87% |

| Factura | 8.29% |

| Tarjeta de Regalo | 4.87% |

| Información Empresarial | 4.4% |

| Otros | 5.22% |

El engatusamiento implica atraer a la víctima a una página de inicio de sesión falsa o convencerla de realizar transferencias bancarias a través de reuniones en Zoom.

Se hacen pasar por el CEO de la empresa o por otro ejecutivo de alto perfil de la compañía, usan su foto de perfil y comienzan una llamada en Zoom. Culparán a problemas técnicos la falta de vídeo y pedirán a la víctima que realice transferencias bancarias urgentes.

Claramente, las estafas de BEC están causando cada vez más daños a empresas de todo el mundo. Esto exige una mayor conciencia de todos los actores del mercado y organizaciones.

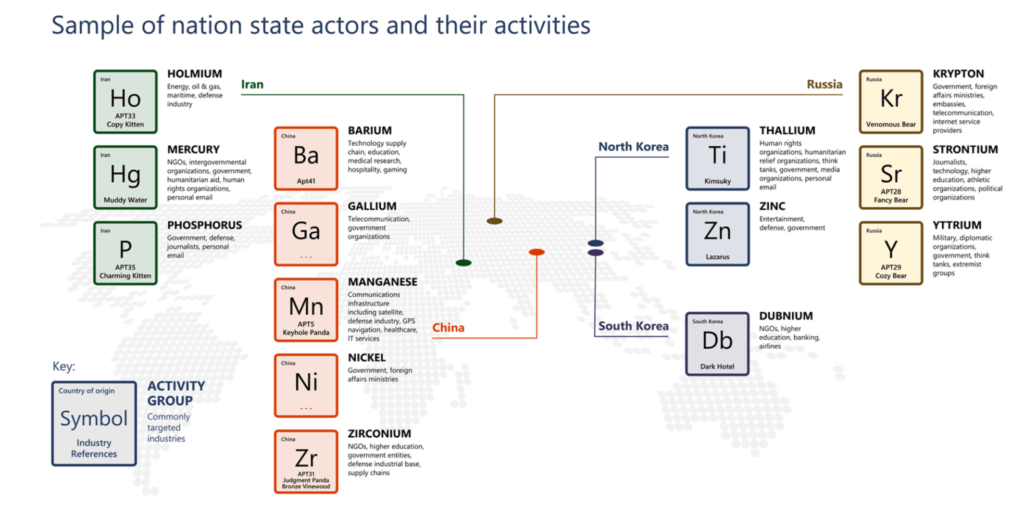

II. Los Ataques de Ingeniería Social Patrocinados por el Estado Están Aumentando en Número

Los ataques patrocinados por el estado (SSA) son ciberataques oficialmente vinculados a un estado-nación. Ocurren por tres razones:

- Obtener inteligencia sobre la víctima

- Explotar vulnerabilidades en la infraestructura

- Explotar personas y sistemas para obtener ganancias financieras

En 2020, durante la pandemia de COVID-19, se identificaron varias campañas de estados nación para robar datos de investigaciones sobre el COVID.

En el mismo año, Microsoft publicó su informe anual “Informe de Defensa Digital” que utiliza datos de más de 1.2 mil millones de PCs, servidores y dispositivos. En total, alrededor de 1.8 petabytes (1.8 millones de GB) de datos.

Descubrieron que los atacantes estatales estaban cambiando su atención de los ataques basados en malware a ataques basados en ingeniería social como BEC, phishing y relleno de credenciales.

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

Esto es lo que Tom Burt, el VP de Seguridad y Confianza del Cliente de Microsoft, tuvo que decir:

“En años anteriores, los cibercriminales se enfocaron en ataques con malware. Más recientemente, han cambiado su enfoque a ataques de phishing (~70%) como un

medio más directo para lograr sus objetivos de obtener las credenciales de las personas. Para engañar a la gente y que entreguen sus credenciales, los atacantes a menudo envían correos electrónicos imitando a marcas reconocidas.”

¡Esto es otra preocupación para las organizaciones de todo el mundo, pero es genial que tengamos estos datos para aumentar la conciencia al respecto!

III. Expansión del Mercado de Phishing como Servicio

El fenómeno de Cibercrimen como Servicio (que incluye Phishing como Servicio) ha evolucionado más allá de nuestras expectativas más locas en los últimos años.

Los cibercriminales pueden obtener kits de herramientas de phishing por tan solo $50, según la firma de seguridad Cyren.

Su laboratorio de investigación encontró 5,334 kits de phishing únicos desplegados en línea (a partir de 2019), y ese número probablemente ha crecido desproporcionadamente desde entonces.

La atracción del phishing como servicio es obvia: requiere habilidades técnicas más bajas para los atacantes. Poder pagar por un kit de ciberataque listo para usar ha cambiado para siempre el panorama de la ciberseguridad.

En 2021, ZDNet informó sobre una nueva herramienta de phishing llamada LogoKit que podía adaptar un ataque de phishing «en tiempo real para adaptarse a las víctimas específicas«. Cambiaría los logotipos y el texto en la página sin problemas, dependiendo del sitio web al que la víctima quisiera acceder.

Según ZDNet, LogoKit se instaló en más de 300 dominios y más de 700 sitios web en el momento de escribir su artículo.

Así es como funciona LogoKit, en resumen:

- Envía a los usuarios un enlace de phishing que lleva a una página de autenticación falsa imitando la página de autenticación del sitio web deseado

- Una vez que los usuarios acceden al enlace infectado, LogoKit obtiene automáticamente el logotipo de la empresa deseada de un servicio de terceros, como la base de datos de favicon de Google

- Posiciona el logotipo sin problemas en la parte superior de la página de inicio de sesión

- Completa automáticamente la dirección de correo electrónico del usuario en el campo de dirección de correo electrónico, creando la impresión de que el usuario ha iniciado sesión previamente en el sitio

- Una vez que la víctima introduce su contraseña, LogoKit realiza una solicitud AJAX, envía la dirección de correo electrónico y la contraseña de la víctima a una fuente externa y los redirige al sitio web legítimo de la empresa

Todo este proceso ocurre sin problemas, sin la necesidad de intervención continua del hacker. Además, el kit es muy modular y personalizable, por lo que funciona en una amplia variedad de sitios web.

También no depende de plantillas pixel-perfect para imitar la página de autenticación de un sitio web, sino que utiliza funciones JavaScript incrustadas que son más fáciles de usar.

¿Ya estás paranoico? Sí, yo también.

Y recuerda, esto fue en 2021. Piensa en lo que los hackers podrían lograr con Inteligencia Artificial y aprendizaje automático…

IV. Intercambio de SIM

El intercambio de SIM, también conocido como secuestro de SIM o fraude de intercambio de SIM, es un ciberataque en crecimiento que depende enteramente de la ingeniería social.

El atacante convence al proveedor de servicios móviles de la víctima para que traslade el número de teléfono de esta a otra tarjeta SIM (que está en posesión del hacker).

Luego, cuando la víctima usa la autenticación de dos factores (2FA) para acceder a cuentas asociadas con ese número de teléfono, el hacker recibe los códigos y puede acceder a las cuentas de la víctima.

Esto permite al hacker acceder a:

- Cuentas bancarias

- Correos electrónicos

- Mensajes de texto

- Perfiles en redes sociales

El FBI informó en 2021 que los hackers lograron obtener $68 millones de dólares con estafas de intercambio de SIM solo en ese año.

En comparación, desde 2018 hasta 2020, las víctimas sufrieron alrededor de $12 millones en pérdidas financieras. Esto fue casi un aumento de 7 veces en daños financieros desde el período de 2018 a 2020 hasta 2021.

Pero promediando los $12 millones por año, terminamos con $4 millones en daños por intercambio de SIM por año en 2018, 2019 y 2020.

En 2021, el daño total en intercambio de SIM fue de $68 millones, lo que representa un aumento de 9.5 veces por año. Y esto fue en 2021. Ya casi estamos en 2024, y esos números deberían haber aumentado significativamente más con la revolución de la IA.

Claramente, los casos de intercambio de SIM están volviéndose más dañinos, más comunes y más desastrosos financieramente a lo largo de los años.

Probablemente dedique una guía sobre patrones de ataque de intercambio de SIM y métodos de prevención en el futuro, ¡así que mantente atento!

2. Inteligencia Artificial y Automatización en Ingeniería Social y Otros Ciberataques

El reciente auge tecnológico en Inteligencia Artificial y Aprendizaje Automático abre completamente nuevas vías de ataque para los ciberterroristas.

Uno de los métodos de ataque que ha evolucionado constantemente en los últimos años es el deepfaking. Aunque a menudo se usa para fines de entretenimiento, no se puede ignorar su obvio potencial de manipulación.

Un estudio de la University College London publicado en 2020 describe a los deepfakes como la “amenaza de crimen de IA más seria”. Fue publicado por el Dawes Centre for Future Crime de la UCL.

Los autores enfatizaron el hecho de que los deepfakes, entre otros contenidos manipulativos, llevarían a una desconfianza generalizada en los materiales de video y audio en línea.

El profesor Lewis Griffin de la UCL dijo que “A medida que las capacidades de las tecnologías basadas en IA se expanden, también lo hace su potencial para la explotación criminal. Para prepararnos adecuadamente para las posibles amenazas de la IA, necesitamos identificar cuáles podrían ser estas amenazas y cómo pueden impactar nuestras vidas.”

También acentuaron la idea de que los crímenes de IA son altamente repetibles y comercializables. Las técnicas criminales podrían copiarse y venderse por dinero, como un servicio.

¿Te suena esto a algo? De hecho, el fenómeno del cibercrimen-como-servicio que ha estado en aumento desde hace algún tiempo.

Aquí hay un par más de

I. Optimización de Ciberataques

La IA generativa como ChatGPT es realmente una fuerza a tener en cuenta, incluso en su forma premium. Sus capacidades de investigación son casi inigualables.

Pero, ¿sabías que

Por ejemplo, el ChatGPT regular no participará en respuestas sesgadas o racistas y tampoco proporcionará información si detecta una intención maliciosa.

No te dará consejos sobre cómo cometer un crimen o construir una bomba. ¿Pero la versión «jailbroken» de ChatGPT? El cielo es el límite. O… el abismo.

Un LLM «jailbroken» como ChatGPT puede darte instrucciones factuales sobre cómo mejorar tu malware u optimizar tus técnicas de ataque.

Puede enseñarte nuevas técnicas de manipulación de ingeniería social que puedes implementar en tus víctimas.

La IA generativa es buena en una cosa: hacer la investigación por ti y servirte la información en una forma digerible en una fracción del tiempo que te llevaría hacerlo.

II. Malware Automatizado

La IA generativa como ChatGPT también es buena para codificar, tal como está. No solo puede escribir código de computadora, sino que también puede corregirlo por errores e implementar tus ideas en código.

Ahora, ¿de qué están hechos la mayoría de los ciberataques? Así es, de código de computadora. Normalmente, ChatGPT tiene protecciones contra ser solicitado para crear código malicioso para un ciberataque.

Pero a través de un «jailbreaking» ingenioso, esas protecciones se vuelven irrelevantes y el verdadero potencial de ChatGPT se hace evidente.

Solo este año, un investigador de seguridad de Facepoint creó un malware de robo de datos indetectable y súper sofisticado con ChatGPT.

Le dijo a ChatGPT lo que necesitaba y luego utilizó la IA para construir el malware línea por línea de código. Era solo él, una computadora y ChatGPT.

Así es como funciona el malware:

- El malware toma la forma de una aplicación de protector de pantalla que se autoejecuta en dispositivos Windows

- Una vez que llega al dispositivo, comienza a buscar datos para robar

- Luego descompone los datos en piezas más pequeñas y las esconde dentro de imágenes en el dispositivo

- Sube estas imágenes a una carpeta de Google Drive para evitar la detección

Eso es todo. El investigador pudo hacer que el malware fuera especialmente resistente a la detección con simples indicaciones.

También afirmó que no tiene conocimientos avanzados de programación y aun así, logró crear un programa de malware al nivel del malware de estados nacionales.

Imagina lo que podría hacer un hacker experimentado…

III. Ciberataques Físicos

La Inteligencia Artificial se ha infiltrado cada vez más en nuestras vidas: vehículos autónomos, sistemas médicos controlados por IA, herramientas de construcción y fabricación controladas por IA, etc.

Si bien estos son claramente avances tecnológicos destinados a facilitar nuestras vidas, también representan un riesgo significativo de ciberseguridad.

Imagina que tu coche autónomo fuera infiltrado por un actor de amenazas que logra secuestrar el sistema operativo del coche.

En ese momento, el hacker puede controlar efectivamente todos los sistemas del coche con tú dentro. Pueden conducir el coche, ver a través de sus cámaras, usar su sistema GPS, infiltrarse en otros dispositivos conectados a él (como tu teléfono) y más.

Esto no es teórico en absoluto, tampoco. Ya se ha hecho en 2015. Investigadores lograron hackear un Jeep Cherokee, acceder y controlar su radio, control climático, incluso la transmisión, cortando el acceso del conductor a la aceleración.

Mira, a medida que la tecnología avanza, trae consigo usos buenos y malos. Esto no significa que debamos dejar de avanzar como sociedad, pero debemos ser mucho más conscientes de los escenarios de uso malicioso de la tecnología que utilizamos.

La concienciación a través de la educación se convierte en el punto central de esta discusión. Nosotros, como sociedad, deberíamos aumentar nuestra conciencia de ciberseguridad para evitar convertirnos en víctimas cibernéticas.

Para concluir...

No lo voy a disfrazar: las cosas no pintan bien para nosotros. Los casos de ingeniería social se han multiplicado rápidamente en los últimos años.

Además, varios factores empeoran la situación para la ciberseguridad:

- La debilidad natural de los humanos ante las tácticas de ingeniería social y manipulación

- La aparición del fenómeno del Cibercrimen-como-Servicio que trivializa los ciberataques, especialmente el mercado de Phishing-como-Servicio que ha crecido a un ritmo preocupante

- La popularización de la cultura de trabajo desde casa, que hace a las empresas más vulnerables a ciberataques debido a la falta de control centralizado de ciberseguridad en los dispositivos de los empleados

- El reciente aumento en las capacidades de Inteligencia Artificial y Aprendizaje Automático, lo que abre una serie de nuevos métodos y tácticas de ciberataque

- El incremento en los ataques de ingeniería social patrocinados por estados, lo que lleva a que víctimas de alto perfil pierdan millones de dólares

Pero terminaré esto en un tono positivo.

La esperanza definitivamente aún no está perdida. La Inteligencia Artificial y el Aprendizaje Automático también están revolucionando la industria de la ciberseguridad mientras hablamos.

Utilizando las capacidades de reconocimiento de patrones de la IA y su potencial de predicción, las herramientas de ciberseguridad podrán evaluar e identificar amenazas más rápido, con mayor precisión y de manera más consistente.

La Biométrica de Comportamiento es una industria completamente nueva que promete un revolucionario método de autenticación de dos factores para la protección de los usuarios.

La Arquitectura de Confianza Cero también está evolucionando rápidamente, ganando popularidad entre las empresas e incorporando modelos de seguridad cada vez más sofisticados.

La Computación Cuántica, aunque aún en su etapa de desarrollo inicial, promete revolucionar radicalmente el campo de la ciberseguridad con sus capacidades de procesamiento de datos masivamente superiores.

Pero hasta que estas tecnologías se materialicen, lo que podemos empezar a hacer ahora para protegernos mejor es tomar conciencia de los riesgos.

¡La educación es la mejor herramienta que tenemos para mantenernos a la vanguardia en lo que respecta a nuestra seguridad en línea!

Fuentes

Statista – Porcentaje de Organizaciones a Nivel Mundial que Han Experimentado Pérdida de Información Sensible hasta Febrero de 2023, por País

Statista – Porcentaje de CISOs que Consideran que el Error Humano es la Mayor Vulnerabilidad Cibernética de sus Organizaciones a Nivel Mundial en 2023, por País

Kaspersky – ¿Qué es la Ingeniería Social?

Malwarebytes – Muleros Financieros, Si Parece Demasiado Bueno para Ser Verdad…

Trava Security – ¡Eres el Eslabón Más Débil! (En Ciberseguridad)

Harvard Business Review – La Neurociencia de la Confianza

Intuition – El Impacto de los 6 Principios de Influencia en la Ciberseguridad

Tripwire – Más Allá del Firewall: Cómo los Ingenieros Sociales Usan la Psicología para Comprometer la Ciberseguridad Organizacional

Privacy Affairs – ¿Por Qué el Phishing es Tan Común y Cómo Protegerse Contra Él?

CNBC – Facebook y Google Fueron Víctimas de una Estafa de Phishing de 100 Millones de Dólares: Fortune

Trend Micro – Empresa Austríaca de Aeronáutica Pierde Más de 42 Millones de Euros en Estafa BEC

NY Times – Un Ataque en Línea Atrevido Apunta a Usuarios de Twitter V.I.P. en una Estafa de Bitcoin

Phish Grid – Importancia de la Capacitación en Ingeniería Social para Empleados – 2023

Fortinet – Filtrado de Spam

ThreatIntelligence¿Es la Autenticación Multifactor (MFA) tan Segura Como Solía Ser?

Checkpoint – ¿Qué es la Protección de Punto Final?

Privacy Affairs – Inmersión Profunda en Ciberseguridad: ¿Qué es el Principio de Mínimo Privilegio?

Privacy Affairs – Inmersión Profunda en Ciberseguridad: ¿Qué es BYOD y los 9 Riesgos de Seguridad?

Privacy Affairs – ¿Qué es el Seguro Cibernético y Cómo Impacta en el Cibercrimen?

FBI – Compromisos de Correo Electrónico Empresarial

Digital Guardian – Phishing, Estafas BEC Promedian $80,000 en 2020

Forbes – Cuidado con las Tácticas Utilizadas para el Fraude de CEO por Estafadores BEC

Statista – Distribución de Tipos de Compromiso de Correo Electrónico Empresarial (BEC) en Organizaciones Mundiales de Enero a Abril de 2023

Securance Consulting – Ataques Patrocinados por el Estado y lo que Significan para tu Negocio

CSO Online – Protegiendo Datos de Investigación de Alto Valor de Atacantes Estatales

Dark Reading – Microsoft: Ransomware y Ataques de Estados Nacionales Aumentan y se Vuelven Más Sofisticados

Microsoft – Informe de Microsoft Muestra el Aumento en la Sofisticación de las Amenazas Cibernéticas

Privacy Affairs – Inmersión Profunda en Ciberseguridad: ¿Qué es el Cibercrimen como Servicio?

Cyren – 6 Técnicas de Phishing Impulsadas por Operaciones de Phishing como Servicio

ZDNet – Nueva Herramienta de Cibercrimen Puede Construir Páginas de Phishing en Tiempo Real

ABC News – Estafas de «Cambio de SIM» Obtuvieron $68 Millones en 2021: FBI

Science Daily – «Deepfakes» Calificados como la Mayor Amenaza de Crimen IA

Malwarebytes – IA en Ciberseguridad: Riesgos de la IA

Malwarebytes – Liberando Modelos de Lenguaje

Grande como ChatGPT Mientras Podamos

CBS News – Estos Trabajos Son Más Propensos a Ser Reemplazados por Chatbots como ChatGPT

Fox News – Malware Creado por IA Envía Ondas de Choque a Través del Mundo de la Ciberseguridad

Wired – Hackers Apagan un Jeep Remotamente en la Carretera—Conmigo Dentro

EC-Council University – Manteniéndose a la Vanguardia: Lo Último en Tecnologías y Tendencias de Ciberseguridad