L’Art de la Tromperie Cybernétique : L’Ingénierie Sociale en Cybersécurité

L’ingénierie sociale est derrière certaines des cyberattaques les plus paralysantes de l’histoire. C’est le croque-mitaine de la cybersécurité car il est extrêmement difficile à contrer.

Ce phénomène a atteint de nouveaux sommets en 2023, avec des attaques telles que la violation de données d’Equifax et l’arnaque Bitcoin de Twitter qui ont fait les gros titres dans le monde entier.

Selon une enquête de Statista en 2023, 87 % des organisations répondantes en Suède déclarent avoir perdu des informations sensibles au cours des 12 derniers mois. L’Allemagne est à 85 %, et les États-Unis à 76 %.

Au niveau mondial, 63 % des organisations ont perdu un type quelconque de données sensibles en 2023, ce qui est du jamais-vu.

De plus, la plupart des CISO (Chief Information Security Officers) au Royaume-Uni (78 %) sont d’accord que l’erreur humaine est la plus grande vulnérabilité cybernétique dans leur organisation.

Dans cet article, je vais tout expliquer sur l’ingénierie sociale, du rôle qu’elle joue dans les cyberattaques à pourquoi elle fonctionne, les tactiques courantes, et comment la prévenir. J’essaierai également de prévoir ce que l’avenir de l’ingénierie sociale nous réserve.

Commençons !

Comprendre l'Ingénierie Sociale

D’abord, nous devons comprendre ce qu’est l’ingénierie sociale et pourquoi elle fonctionne. Il est important d’avoir cette base avant de passer à une analyse plus approfondie !

1. Qu’est-ce que l’Ingénierie Sociale ?

Selon Kaspersky, « L’ingénierie sociale est une technique de manipulation qui exploite les erreurs humaines pour obtenir des informations privées, un accès ou des objets de valeur ».

Ainsi, l’erreur humaine est le cœur de l’ingénierie sociale. C’est l’élément qui rassemble tout.

Pour réussir une attaque d’ingénierie sociale, les pirates doivent amener la victime à commettre une erreur telle que :

- Cliquer sur un lien infecté dans un email

- Télécharger et ouvrir une pièce jointe d’email

- Ouvrir un lien SMS infecté

- Répondre à un email malveillant avec des informations sensibles

Et comment les pirates vous convainquent-ils de faire ces erreurs ? En tissant une histoire à laquelle vous êtes susceptible de croire.

C’est là que le deuxième élément central de l’ingénierie sociale apparaît – la manipulation par la tromperie.

Un bon pirate essaiera toujours de rassembler des informations sur vous avant de tenter de vous tromper. Ils peuvent savoir que vous êtes client de la banque X ou que vous avez récemment acheté le produit Y, par exemple.

Ils obtiennent ces informations à travers des fuites de données, des violations de données d’entreprise ou même une attaque de phishing contre vous.

Et plus ils ont d’informations sur vous, plus leurs tactiques d’ingénierie sociale deviennent « fortes ».

Grâce à ces tactiques, les pirates peuvent vous amener à :

- Installer un malware sur votre appareil, vous exposant à davantage d’attaques

- Surrendre volontairement vos noms d’utilisateur et mots de passe

- Leur envoyer de l’argent

- Devenir une mule financière inconsciente pour eux

Mais pourquoi l’ingénierie sociale fonctionne-t-elle et pourquoi est-elle si efficace contre nous ? Explorons cela ci-dessous !

2. Le Rôle de la Persuasion, l’Illusion de Légitimité et la Manipulation

L’ingénierie sociale fonctionne grâce à la persuasion, l’illusion de légitimité et la manipulation. Voici comment :

- Persuasion

Le premier travail d’un pirate dans une attaque d’ingénierie sociale est de vous persuader de leur identité supposée. Ils ont besoin que vous les croyiez et leur fassiez confiance pour que vous vous sentiez en sécurité en leur parlant.

Ils utiliseront des tactiques pour construire la confiance, des déclencheurs émotionnels, et exploiteront divers biais cognitifs si courants chez les humains.

Les pirates y parviennent en se faisant passer pour quelqu’un qu’ils ne sont pas et en utilisant une fausse identité pour vous tromper.

C’est l’illusion de légitimité.

- L’Illusion de Légitimité

L’ingénierie sociale fonctionne parce que les pirates utilisent l’illusion de légitimité pour vous amener à leur faire confiance. Ils prétendront être d’une entité légitime et largement reconnue que vous connaissez et en qui vous avez confiance.

Par exemple, ils peuvent prétendre être un représentant de la banque où vous avez un compte. Vous faites déjà confiance à la banque avec votre argent, donc vous ferez facilement confiance à un représentant de la banque qui vous contacte par email.

En apparaissant légitime, le pirate gagne votre confiance, ce qui ouvre de nouvelles voies d’attaque. C’est alors qu’ils commencent à vous manipuler pour commettre une erreur.

- Manipulation

Une fois qu’un pirate vous a convaincu qu’il représente une partie légitime, il entame la phase finale d’une attaque d’ingénierie sociale – la manipulation.

C’est le moment pour le pirate d’obtenir ce qu’il recherche – votre argent, vos données privées ou l’accès à votre appareil.

Ils y parviennent en vous manipulant pour cliquer sur un lien de phishing, télécharger une pièce jointe d’email, ou répondre à leur email avec des informations sensibles.

Ou ils pourraient vous convaincre de leur virer de l’argent à travers plusieurs conversations par email où ils continuent de vous manipuler.

Vous remarquerez que les trois étapes ont quelque chose en commun. C’est exact, la cible – vous.

Et vous êtes un humain. Cela vous rend intrinsèquement vulnérable à l’ingénierie sociale.

Pourquoi ? Voyons cela ci-dessous !

3. Pourquoi les Humains Sont le Maillon Faible en Cybersécurité

Le facteur humain est, de loin, l’élément le plus vulnérable dans toute organisation, en matière de cybersécurité.

Voici pourquoi cela est :

- Nous Sommes Imprévisibles

En tant qu’humains, nous agissons souvent en fonction d’émotions et d’impulsions qui vont à l’encontre des faits durs et froids et de notre meilleur jugement.

De plus, chacun réagit différemment lorsqu’il est confronté à la même information ou situation. Vous pourriez penser qu’un email est probablement une arnaque alors que je pourrais croire qu’il est légitime.

Vous pourriez être moins convaincu lorsque le pirate semble connaître des détails personnels sur vous, tandis que je pourrais être entièrement persuadé de lui faire confiance.

Cette imprévisibilité dans l’action et la réaction est ce sur quoi les pirates informatiques comptent pour nous manipuler à travers l’ingénierie sociale

- Nous Voulons Faire Confiance aux Autres

Selon les neurosciences, les humains sont naturellement enclins à faire confiance aux autres. Bien que cela puisse paraître poétique, c’est plutôt un désavantage en matière de cybersécurité.

Quand les autres cherchent à nous tromper, nous sommes naturellement disposés à leur faire confiance. Il faut un effort conscient pour se méfier de quelqu’un, donc plus de travail pour notre cerveau.

C’est plus facile de faire confiance à quelqu’un plutôt que de se méfier, c’est ce que je veux dire. Si le pirate nous donne des raisons conscientes de lui faire confiance, cela rend le travail encore plus facile pour notre cerveau.

- Nous Sommes Submergés d’Informations

En 2023, l’information est partout, sur notre téléphone, sur les sites web que nous visitons, dans nos emails, et ainsi de suite.

Nous sommes submergés de tonnes d’informations quotidiennement, et il devient plus difficile de discerner la vérité des mensonges. Pour nous, un email d’arnaque peut sembler être juste une autre information comme toutes les autres.

Si vous travaillez dans une entreprise, cet aspect devient plus pertinent car il y a aussi la communication interne à prendre en compte.

Emails, messages texte, Slack, Microsoft Teams, il y a des informations provenant de toutes les directions qui nous submergent et conduisent à un comportement routinier.

Il est plus facile pour un pirate de vous tromper en se cachant parmi ce flux d’informations et en exploitant votre manque d’attention.

4. Six Principes de l’Ingénierie Sociale

Pour mieux expliquer comment fonctionne l’ingénierie sociale, nous utiliserons les Six Principes d’Influence du Dr Robert Cialdini, qui s’appliquent parfaitement à la cybersécurité :

I. Autorité – Nous avons tendance à faire plus confiance aux personnes qui semblent en savoir plus que nous ou qui occupent une position sociale/professionnelle plus élevée

II. Réciprocité – Nous ressentons une obligation interne de répondre de la même manière lorsque nous recevons un cadeau ou un signe de bonne volonté de la part d’autres

III. Consistance – Nous aimons rester cohérents et suivre ce que nous avons déjà décidé. Si un pirate nous convainc d’accepter quelque chose de petit, nous sommes plus facilement convaincus de faire quelque chose de plus grand la prochaine fois

IV. Sympathie – Lorsque nous apprécions quelqu’un, nous avons tendance à accepter plus facilement tout ce qu’il nous demande. L’usurpation d’identité est la stratégie qui utilise ce principe en ingénierie sociale

V. Consensus – Nous sommes plus susceptibles d’accepter quelque chose si nous savons que d’autres personnes le font également. Nous aimons être en accord avec tout le monde

VI. Rareté – Moins quelque chose est courant, plus nous lui accordons de valeur. Dans notre esprit, c’est plus précieux parce que tout le monde ne peut pas l’avoir

Vous pouvez retrouver ces principes dans toutes les arnaques cybernétiques d’ingénierie sociale, qu’il s’agisse d’une arnaque par email, d’une tentative de phishing, et ainsi de suite.

La psychologie est l’élément central de l’ingénierie sociale, et c’est exactement pourquoi elle est si réussie. Ils exploitent des vulnérabilités clés dans la façon dont nous pensons, agissons et réagissons à diverses informations et contextes.

Les principes les plus couramment utilisés sont l’Autorité et la Sympathie, lorsque les pirates se font passer pour des personnes d’autorité ou des personnes généralement appréciées dans la société. Ils feront des demandes en leur nom, espérant que la victime accepte.

Dans de nombreux cas, la victime tombe dans ces arnaques simplement parce qu’elle est trompée par ces principes agissant dans son subconscient.

Mais assez parlé de cela. Parlons de quelque chose de plus substantiel et voyons comment les pirates utilisent l’ingénierie sociale pour des types d’attaques spécifiques !

Techniques et Tactiques Courantes

Il est temps de jeter un œil aux techniques et tactiques spécifiques utilisées par les criminels lorsqu’ils lancent des cyberattaques d’ingénierie sociale.

Vous avez probablement déjà vu ou entendu parler de la plupart de ces tactiques. Mais vous ne connaissez pas leur nom.

Pas de souci ! Passons-les en revue maintenant.

1. Attaques de Phishing

Les attaques de phishing sont devenues de plus en plus courantes et reposent presque entièrement sur l’ingénierie sociale. J’ai parlé de la raison pour laquelle les attaques de phishing sont si courantes dans un autre article. Vous pouvez le lire ici.

Voici comment fonctionnent les attaques de phishing, en résumé :

- Légitimité Supposée – Le pirate prétend être quelqu’un en qui vous avez confiance et respect, comme une institution ou une entreprise

- L’Appât – Le pirate invente une raison pour laquelle vous devriez cliquer sur un lien, télécharger une pièce jointe ou lui fournir des données personnelles (renouveler votre abonnement, changer vos paramètres de sécurité, etc.)

- La Solution – Le pirate vous donne un lien, une pièce jointe ou un autre élément infecté qui peut résoudre votre problème précédemment énoncé

- La Tromperie – Une fois que vous cliquez sur le lien infecté, vous serez redirigé vers un faux site web conçu pour ressembler autant que possible à l’original

Avec ces quatre éléments, un pirate transforme une attaque de phishing d’une simple cyberattaque en une épidémie mondiale affectant des millions d’utilisateurs.

Il existe plusieurs types d’attaques de phishing, y compris le phishing vocal, par email, par SMS, le spear phishing, le whale phishing, et plus encore.

C’est l’une des cyberattaques les plus variées, efficaces et dangereuses, et cela est en grande partie dû au facteur d’ingénierie sociale.

2. Pretexting

Une attaque de pretexting implique que l’attaquant assume une fausse identité qui est dans vos attentes pour communiquer avec.

Par exemple, ils peuvent se faire passer pour un employé d’entreprise d’un autre département, vous demandant des documents car ils en ont besoin pour « quelque chose » (insérez une raison justifiée ici).

Ce « quelque chose » pourrait en fait être un événement valide dans l’entreprise si le pirate a réussi à accéder aux communications internes ou avait des connaissances préalables.

Ce prétexte est souvent suffisant pour que beaucoup tombent victime de cette attaque. Ils ne remettront pas en question l’identité supposée du pirate et ne penseront pas à vérifier.

La communication avec le pirate était quelque chose d’attendu étant donné le prétexte invoqué par le pirate.

3. Baiting

Les attaques de baiting sont vraiment délicates mais heureusement, faciles à éviter. Le pirate utilise votre curiosité pour vous faire installer un logiciel infecté, télécharger une pièce jointe ou insérer une clé USB infectée dans votre appareil.

Ils peuvent laisser ces clés USB dans des zones bien en vue où elles seront trouvées par les victimes. Ces clés USB pourraient avoir des étiquettes officielles pour piquer encore plus votre intérêt.

Cela fonctionne aussi numériquement. Pensez à un email parlant d’un programme de gain d’argent garantissant des revenus constants chaque mois. Votre intérêt est-il éveillé ?

Oui, c’est sur quoi les pirates comptent. Ils vous donneront d’abord l’appât, et si vous le prenez, ils commenceront les attaques.

4. Tailgating

Le tailgating est strictement une attaque physique qui utilise l’ingénierie sociale pour convaincre un employé autorisé de permettre au pirate d’accéder à une zone restreinte.

Habituellement, le pirate se fera passer pour quelqu’un d’autre ou fournira une raison justifiée pour expliquer pourquoi il a besoin d’accéder à la zone restreinte.

Le pretexting est souvent utilisé dans le cadre d’une attaque de tailgating pour renforcer la croyance que le pirate a des raisons légitimes d’accéder à la zone restreinte.

5. Impersonation

Les attaques d’usurpation d’identité reposent sur le fait que l’attaquant assume une fausse identité et vous trompe avec. L’identité fausse est l’élément central de cette attaque.

Le pirate pourrait prétendre être un contact de confiance, une figure d’autorité, un expert technique, un représentant de banque, ou tout autre chose qui pourrait vous tromper.

L’objectif est de gagner votre confiance en faisant appel à votre tendance à faire inconsciemment confiance à certaines figures ou individus.

6. Quid Pro Quo

Quid pro quo signifie « quelque chose pour quelque chose » en latin, et c’est exactement ainsi que le pirate mène cette attaque.

Ils assumeront une fausse identité et prétendront vous offrir quelque chose en échange de diverses choses comme :

- Vos données personnelles

- Compléter un sondage

- Télécharger une pièce jointe et la lire pour un retour d’information

Le plus souvent, ils vous offriront de l’argent en échange de votre « service » à eux. Ils paraissent dignes de confiance car c’est une transaction. Vous ne donnez rien gratuitement.

De plus, vous vous sentez quelque peu obligé de leur donner quelque chose en retour après qu’ils vous promettent de vous payer.

Exemples Réels d'Attaques d'Ingénierie Sociale

Étude de cas 1 : Attaque BEC contre Google et Facebook

Entre 2013 et 2015, Evaldas Rimasauskas (le coupable) s’est fait passer pour Quanta Computer, un fabricant taïwanais d’électronique qui collaborait avec Google et Facebook.

Ils ont envoyé des e-mails de phishing aux employés des deux entreprises, demandant des paiements pour des biens et des services.

Les deux entreprises ont viré l’argent, et Rimasauskas l’a transféré sur divers comptes bancaires à travers le monde.

Au moment où il a été arrêté, il avait escroqué environ 100 millions de dollars à Google et Facebook. Il a réussi à le faire en contrefaisant les signatures des dirigeants des entreprises sur les lettres, les factures et les contrats qu’il avait envoyés aux banques.

Il s’agissait d’un cas classique d’usurpation d’identité et de compromission d’e-mails commerciaux (BEC) qui a fait les gros titres à l’époque.

Étude de cas 2 : Attaque de fraude au PDG contre le fabricant autrichien de pièces d’avion FACC

FACC, un fabricant autrichien de pièces d’avion, a subi une attaque de fraude au PDG en 2016, perdant environ 47 millions de dollars. La fraude au PDG est la même chose que la compromission d’e-mails commerciaux, mais dans ce cas, l’entreprise a été ciblée par une attaque de spear-phishing.

Le pirate informatique s’est fait passer pour le PDG, Walter Stephan, et a envoyé un faux e-mail au département financier, leur demandant de virer 50 millions d’euros sur un compte.

Ils ont justifié le transfert comme faisant partie des projets d’acquisition récents de l’entreprise, donc le département financier n’y a vu aucun inconvénient.

Après que l’entreprise a réalisé la supercherie, elle a réussi à stopper un transfert de 10,9 millions d’euros, mais elle a quand même perdu 39,1 millions d’euros.

Il s’agissait d’une attaque classique d’ingénierie sociale où le pirate informatique avait des informations préalables et utilisé des tactiques d’usurpation pour manipuler les victimes en leur faisant envoyer de l’argent.

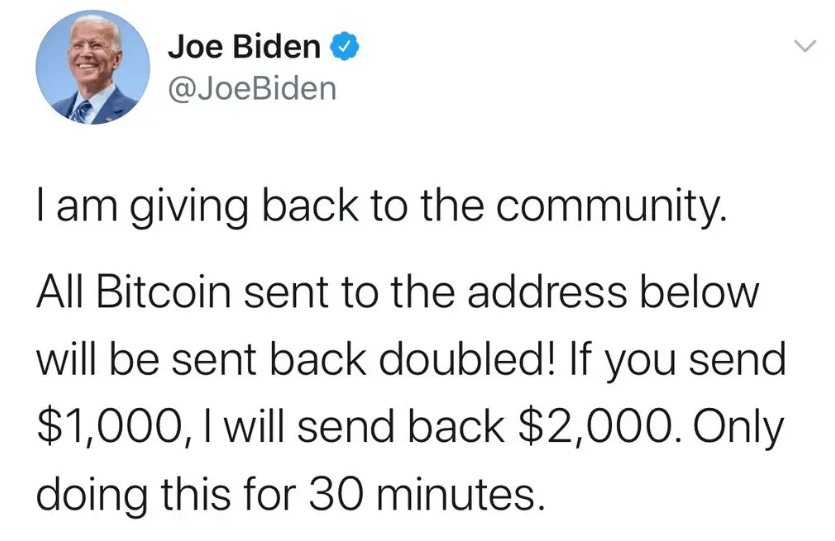

Étude de cas 3 : L’Art de l’Influence dans l’Arnaque Bitcoin sur Twitter

L’arnaque Bitcoin sur Twitter est désormais l’une des cyberattaques les plus infâmes de l’histoire en raison de sa nature étrange.

Un après-midi ensoleillé en 2020, Twitter a été inondé de tweets de grandes personnalités telles qu’Elon Musk, Kanye West, Bill Gates, Joe Biden et Barack Obama, promettant de vous envoyer le double de la somme de Bitcoin que vous avez envoyée sur leurs comptes.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

Naturellement, il s’agissait d’une opération d’escroquerie à grande échelle mise en place par quelques attaquants. Twitter a finalement été contraint de désactiver plusieurs de ses services, y compris la fonction de tweet des utilisateurs vérifiés, pendant un certain temps.

La cause de cette attaque effrontée était une attaque d’ingénierie sociale ciblant plusieurs employés de Twitter. Les attaquants ont eu accès aux systèmes internes de l’entreprise et ont réussi à prendre le contrôle des comptes de personnalités de haut niveau.

Au moment où l’arnaque a été révélée, les escrocs avaient reçu plus de 100 000 dollars en Bitcoin, tout cela étant perdu à jamais dans la blockchain.

Signaux d'alerte et Prévention

Ce n’est pas tout noir, cependant. Il existe des moyens de repérer une attaque d’ingénierie sociale avant de devenir une victime.

Ci-dessous, je vais vous présenter les signaux d’alerte les plus courants et les meilleures pratiques à suivre pour éviter les attaques d’ingénierie sociale.

1. Comment repérer les tentatives d’ingénierie sociale

Il n’y a pas de moyen infaillible de repérer une attaque d’ingénierie sociale, mais si vous cochez plusieurs cases ci-dessous, alors vous êtes probablement en train de traiter avec une arnaque.

Passons en revue certains des signaux d’alerte les plus importants des attaques d’ingénierie sociale :

I. Messages Inattendus

Lorsque vous ouvrez cet e-mail pour la première fois, demandez-vous : « Est-ce que je m’attends à recevoir un e-mail sur ce sujet ?« . Bien que certaines attaques de phishing détournent des communications attendues, la plupart ne suivent pas ce schéma.

C’est parce que la plupart des pirates informatiques ne savent rien de leurs victimes et n’ont pas recueilli d’informations vous concernant.

Donc, ils essaieront leur chance avec des e-mails d’arnaque généraux. Il pourrait s’agir de :

- E-mails bancaires concernant des violations de sécurité

- Gagner un héritage d’une vieille dame qui a décidé de vous faire don de sa fortune

- Être le gagnant d’un cours ultra-coûteux sur la cybersécurité (cela m’est arrivé)

Même si le sujet de l’e-mail vous intéresse quelque peu, vous y attendiez-vous vraiment ? Dans la plupart des cas, la réponse est « non« .

Ensuite, il y a des situations où l’on vous dit que vous avez gagné une loterie à laquelle vous n’avez même pas participé. C’est une arnaque évidente.

Si vous n’attendez pas l’e-mail, cela devrait éveiller un peu votre vigilance. Cela ne signifie pas nécessairement que c’est une arnaque, car de nombreuses communications légitimes surviennent sans préavis, mais vous devriez faire preuve de prudence à partir de ce moment-là.

II. Demande ou Exigence Inattendue

L’expéditeur vous demande-t-il quelque chose qui n’est ni attendu ni naturel ? Peut-être quelque chose que vous n’avez jamais fait auparavant, comme :

- Leur envoyer des informations qu’ils n’ont jamais demandées (s’ils se font passer pour quelqu’un que vous connaissez)

- Leur envoyer de l’argent pour une raison complètement étrange

- Exécuter un programme sur votre appareil, même si cette demande surgit de nulle part et que la raison est douteuse au mieux

- Ouvrir un document aléatoire dont vous ne savez rien

Si l’autre partie vous demande de faire quelque chose que vous n’avez jamais fait auparavant ou que vous auriez normalement fortement à réfléchir avant de le faire, vous devriez y réfléchir à deux fois avant d’accepter.

Lorsqu’ils se font passer pour des personnes que nous connaissons, les pirates informatiques utilisent la familiarité et la confiance inconscientes que nous avons envers l’autre personne pour nous manipuler afin d’accepter des demandes déraisonnables.

III. Pièces jointes ou URL Suspicieuses

La plupart des attaques d’ingénierie sociale incluront une pièce jointe infectée dans l’e-mail et tenteront de vous tromper pour que vous l’ouvriez.

Ou ils pourraient inclure des URL hyperliées dans le corps de l’e-mail et vous demander de cliquer dessus.

Voici quelques exemples :

- « Nous avons détecté une activité suspecte. Cliquez ICI pour visiter votre compte et confirmer que c’était vous«

- « Vous êtes le chanceux gagnant d’une carte graphique RTX 2080. Visitez notre boutique via le lien suivant pour réclamer votre prix«

- « Nous avons joint une copie du document que vous avez demandé, alors n’hésitez pas à l’ouvrir à votre convenance«

L’un de ces liens et/ou pièces jointes pourrait être infecté, alors vous devez être extrêmement prudent sur ce que vous cliquez ou ouvrez dans le corps de l’e-mail.

IV. Liens et Sites Web Falsifiés

Un moyen très efficace de repérer un lien d’arnaque dans un e-mail est de survoler avec votre souris et de lire l’adresse.

Est-ce que l’adresse correspond au texte du lien hypertexte et au texte avant de cliquer dessus ? Si cela semble différent, alors vous avez affaire à un lien hypertexte falsifié.

Ils ont rendu le texte crédible, mais ils ne se sont pas donné la peine de changer l’adresse réelle du site web, espérant que vous ne la vérifierez pas.

Ensuite, il y a des situations où l’adresse semble à 99% identique à la vraie. Ce sont des attaques d’ingénierie sociale complexes qui sont plus difficiles à repérer.

Rappelez-vous une chose – les pirates informatiques ne peuvent pas copier à 100% l’adresse URL ou le nom de domaine d’un site légitime. Ils doivent changer quelque chose. Par exemple :

- « https://www.paypalhome/us/home » au lieu de « https://www.paypal.com/us/home ». L’ajout d’éléments comme « home » dans l’adresse URL est la façon dont les pirates falsifient les sites légitimes

- « https://www.gov.florida » au lieu de « https://www.usa.gov/states/florida ». Le lien semble clairement différent, mais vous pourriez ne pas savoir à quoi ressemble le lien légitime

Parfois, le nom de domaine peut être délibérément mal orthographié dans l’espoir que vous ne le remarquiez pas. Surtout si c’est un site que vous avez visité de nombreuses fois dans le passé.

À présent, soit vous ne vérifiez pas l’URL, soit vous ignorez facilement les erreurs sans y prêter attention.

V. Une Offre Trop Belle pour Être Vraie

L’e-mail vous propose-t-il quelque chose qui semble trop beau pour être vrai ? Croyez-moi, j’ai suffisamment étudié les cyberattaques pour savoir qu’il n’y a pas de véritable offre qui soit trop belle pour être vraie.

Ce sont toutes des arnaques déguisées. Il n’y a personne qui vous fera don de quelques millions de dollars, à vous, une personne aléatoire qui n’a rien fait pour le mériter.

Même si on vous promet de l’argent en échange de vos informations ou quelque chose de ce genre, ne tombez pas dans le piège. Il n’y a pas de telles offres (dans la plupart des cas).

D’autres escroqueries d’ingénierie sociale promettent de vous envoyer une certaine somme d’argent, mais vous devrez payer les frais de transaction, qui sont insignifiants par rapport à la somme que vous recevriez.

Mais vous ne recevrez rien car c’est une arnaque. Vous paierez simplement les frais de transaction et c’est tout. Les pirates vous auront extorqué de l’argent en échange d’une fausse promesse.

VI. L’Urgence de l’E-mail

Si le sujet de l’e-mail semble très urgent et vous met sous pression pour agir rapidement, réfléchissez à deux fois avant de cliquer sur un lien ou d’ouvrir une pièce jointe.

Les pirates comptent sur la pression psychologique pour vous manipuler afin de vous faire agir rapidement sans vérifier. Que ce soit par peur, cupidité ou FOMO (peur de manquer quelque chose), l’ingénierie sociale fonctionne de nombreuses manières étonnantes.

Voici comment ces e-mails pourraient ressembler :

- « Ne ratez pas cette chance de gagner 30 000 $ à la loterie annuelle de Floride. Vous avez été automatiquement présélectionné ! Cette offre expirera DANS UNE HEURE !! »

- « ATTENTION ! Nous avons détecté une activité suspecte sur votre compte. Veuillez cliquer ici pour changer votre mot de passe et sécuriser votre compte immédiatement ! »

- « Nous avons le regret de vous informer que votre compte a récemment été victime d’une violation de données. Si vous ne voulez pas que vos fonds soient en danger, veuillez cliquer sur ce lien pour sécuriser votre compte. »

Essayez de ne pas laisser vos émotions prendre le dessus. Restez calme et prenez un moment pour analyser l’e-mail. La plupart du temps, il y aura des fautes d’orthographe ou un autre signe d’alerte présent.

VII. Mauvaise Orthographe

La mauvaise orthographe est souvent la première chose que vous remarquez lorsque vous faites face à une attaque d’ingénierie sociale. Vous voyez, l’anglais n’est souvent pas la langue maternelle des pirates, donc ils ont du mal à le parler correctement.

Ils feront donc des erreurs de grammaire, des fautes d’orthographe ou parleront d’une manière non professionnelle qui n’est pas normale pour une entreprise professionnelle.

Vous repérerez facilement des erreurs comme :

- « Clic » au lieu de « Click«

- « Acount » au lieu de « Account«

- Formatage incohérent des phrases et des expressions

- Mauvaise structure de phrase

Les entreprises réputées ont toujours des relecteurs qui vérifient leurs e-mails avant de les envoyer. Pensez à la dernière fois où vous avez remarqué une telle erreur dans un e-mail légitime.

Ces erreurs sont très rares, voire inexistantes. Les entreprises savent que ce genre d’erreurs les fait paraître non professionnelles et négligentes, et c’est la dernière idée qu’elles veulent transmettre à leurs clients.

VIII. Salutation Générique et Section de Signature Vide

Vérifiez l’introduction de l’e-mail. Est-elle générique ou spécifique ? Une entreprise légitime qui a une bonne raison de vous contacter devrait connaître votre nom, au moins. Et elle devrait l’utiliser dans la section de salutation.

Si tout ce que vous voyez est un « Cher Monsieur/Madame » ou un « Salutations, Cher Client », alors il est très probable que vous ayez affaire à une tentative de phishing. Les pirates informatiques ne connaissent généralement pas le nom de leurs victimes ni d’autres informations personnelles. C’est ce qu’ils essaient d’obtenir de vous.

Au lieu de cela, ils créent des e-mails à l’apparence générique et les envoient en masse à toutes les adresses e-mail qu’ils ont volées, espérant que quelque chose fonctionnera.

Vous devriez également vérifier la section de signature vers la fin de l’e-mail. Fournissent-ils des informations de contact comme un numéro de téléphone ou une adresse e-mail de support client ?

S’il n’y a rien, il y a d’autant plus de raisons de soupçonner le pire.

La plupart des escroqueries d’ingénierie sociale sont faciles à repérer si vous cochez toutes les cases de cette liste. Cependant, certaines sont exceptionnellement bien réalisées et il est beaucoup plus difficile de les éviter.

Ce n’est pas impossible, cependant. Mettez l’accent sur l’éducation en matière de cybersécurité et sur les meilleures pratiques en matière de sécurité pour améliorer votre sécurité globale !

2. Sensibilisation des Employés aux Tentatives d’Ingénierie Sociale

Les attaques d’ingénierie sociale peuvent être désastreuses pour une entreprise qui a une réputation à défendre. Tomber dans le piège d’une violation de données peut vous faire perdre la confiance de vos clients et mettre en danger votre situation financière.

Heureusement, il y a un élément majeur de défense contre les attaques d’ingénierie sociale que vous pouvez contrôler – vos employés.

Souvent, les employés sont votre dernière ligne de défense contre ces attaques sournoises. Ils sont également le maillon faible de votre système de sécurité.

Si un employé installe un logiciel infecté sur l’appareil de l’entreprise, qui se propage ensuite dans l’ensemble du réseau de l’entreprise, vous êtes dans de gros ennuis.

C’est pourquoi il est essentiel d’éduquer vos employés en matière de cybersécurité et en particulier en matière d’ingénierie sociale.

Voici quelques conseils sur la formation à l’ingénierie sociale pour vos employés :

I. Compréhension de Base de l’Ingénierie Sociale

Tout d’abord, vous devriez enseigner à vos employés les principes de l’ingénierie sociale. Ce que c’est, comment cela se présente dans le monde réel, etc.

Utilisez des exemples réels d’attaques d’ingénierie sociale pour illustrer comment les violations de données ont utilisé l’ingénierie sociale pour une infiltration réussie des systèmes de l’entreprise.

Mettez l’accent sur l’idée que l’ingénierie sociale repose sur la manipulation, la tromperie et l’illusion de légitimité pour prendre les victimes au dépourvu.

II. Tactiques Courantes d’Ingénierie Sociale

Apprenez à vos employés les types d’attaques cybernétiques les plus courants qui utilisent l’ingénierie sociale.

Nous en avons déjà parlé, mais voici la liste, au cas où :

- Les e-mails de phishing

- Le prétexte

- L’appât

- Le suivi

- L’usurpation d’identité

- Le donnant-donnant

La prise de conscience est la clé ici. Vos employés doivent prendre conscience de ce qu’il faut surveiller. En connaissant l’apparence des attaques d’ingénierie sociale, ils sauront comment les éviter.

III. Rester Calme et Identifier les Signaux d’Alerte

Il est important de marteler l’idée que, peu importe à quel point une communication peut sembler urgente, les employés doivent rester calmes et ne pas prendre de décisions précipitées.

Même si un e-mail provient du PDG, demandant un transfert d’argent urgent, le service financier devrait d’abord vérifier l’authenticité de l’e-mail.

S’il s’agit d’une escroquerie de phishing, il y aura probablement des signaux d’alerte. Des fautes d’orthographe, des erreurs de grammaire, une demande inhabituelle, tout ce qui semble étrange et déplacé – les employés ne devraient pas l’ignorer.

Et même s’il n’y a pas de signaux d’alerte, ils devraient quand même contacter l’autre partie en utilisant les coordonnées habituelles (pas celles fournies dans l’e-mail) pour confirmation.

IV. Signaler les Activités Suspectes

Faites comprendre à vos employés qu’ils doivent signaler tout ce qui semble étrange ou suspect.

Peu importe s’il s’agit d’une publicité marketing pour un traitement contre la calvitie ou d’un SMS inattendu sur le téléphone professionnel, tout doit être signalé immédiatement.

Ces événements pourraient être des tentatives d’escroquerie de la part de pirates informatiques qui ont réussi à obtenir les coordonnées de l’entreprise.

Ou ils pourraient révéler qu’un téléphone professionnel d’un employé a été compromis et que les données de l’entreprise sont en danger.

Même si vos employés ne voient pas l’intérêt de signaler chaque activité suspecte mineure aux responsables, insistez sur son importance.

Votre responsable de la sécurité pourrait être en mesure de recueillir plus d’informations à partir d’un événement apparemment mineur signalé que l’employé qui l’a signalé.

V. Faire Respecter des Politiques de Cybersécurité Strictes

Peu importe les politiques de cybersécurité que vous imposez, assurez-vous que tous vos employés les connaissent et les respectent en permanence.

Vous devrez peut-être effectuer des évaluations régulières pour vous assurer que tous les employés respectent les politiques, mais c’est un prix que vous devriez être heureux de payer.

Sinon, les conséquences d’une cyberattaque causée par un employé mal informé pourraient vous coûter beaucoup plus cher.

La prise de conscience des employés et le respect des politiques de cybersécurité constituent la base de la cybersécurité d’une organisation.

VI. Communiquer Clairement les Conséquences d’une Cyberattaque

Enfin, vous devriez être parfaitement clair sur les conséquences d’une attaque d’ingénierie sociale causée par le manque de sensibilisation des employés.

Tant l’organisation que l’employé en question ont beaucoup à perdre en cas de cyberattaque.

Cela devrait motiver vos employés à rester vigilants en permanence. Après tout, lorsque les conséquences les touchent directement, c’est d’autant plus une raison d’être prudent.

Ils seront tout aussi motivés que vous pour prévenir une attaque d’ingénierie sociale s’ils ne veulent pas être rétrogradés, voire pire.

Mais que pouvez-vous faire d’autre pour stopper net les attaques d’ingénierie sociale ?

Voyons cela ci-dessous !

3. Meilleures Pratiques en Cybersécurité

Heureusement, il existe des conseils concrets que vous pouvez mettre en place pour éviter ou prévenir les attaques d’ingénierie sociale.

Avant cela, cependant, je tiens à réitérer que la connaissance est la meilleure protection contre les attaques d’ingénierie sociale.

Cela signifie savoir :

- Ce qu’est l’ingénierie sociale et ses principes

- Comment fonctionnent différentes attaques d’ingénierie sociale

- Comment repérer une attaque d’ingénierie sociale en fonction des signaux d’alerte que vous trouvez

Assez de généralités, cependant. Laissez-moi vous donner des meilleures pratiques concrètes pour vous protéger, vous ou votre entreprise, contre les attaques d’ingénierie sociale :

I. Réglez les Filtres Anti-Spam au Niveau Maximum

Tous les fournisseurs de messagerie ont des filtres anti-spam, et ils sont là pour une raison. Alors, utilisez-les. Réglez-les sur « Élevé » pour filtrer la grande majorité des e-mails de phishing.

Un mot de prudence, cependant – cela peut mettre certains e-mails légitimes dans votre dossier Spam, alors vous voudrez peut-être vérifier cela.

De plus, les filtres anti-spam n’arrêteront pas toutes les attaques d’ingénierie sociale. Certaines éviteront simplement les filtres et arriveront dans votre boîte de réception.

Et en sachant que vos filtres anti-spam sont réglés au maximum, vous pourriez commencer à penser que tout ce qui arrive dans votre boîte de réception est sûr.

Ce n’est pas le cas.

Ne laissez pas les filtres anti-spam vous donner un faux sentiment de sécurité car ils ne sont pas infaillibles. S’ils l’étaient, la cybersécurité serait beaucoup plus simple et la cybercriminalité beaucoup moins dangereuse.

II. Ne Fournissez Jamais d’Informations Personnelles par E-mail à Moins d’Être à 100% Sûr

Je peux affirmer en toute sécurité qu’aucune entreprise légitime ne vous demandera jamais d’informations personnelles ou sensibles par e-mail, sauf s’il s’agit vraiment d’informations générales à des fins de confirmation.

La règle de base est la suivante : chaque fois qu’un e-mail vous demande des informations personnelles, ne les fournissez pas tant que vous n’avez pas pleinement établi que l’autre partie a une raison légitime de les demander et qu’il s’agit d’une entreprise légitime.

De nombreuses fois, les pirates informatiques trouvent de très bonnes justifications pour expliquer pourquoi ils ont besoin de vos informations. Mais ne vous laissez pas tromper.

Ils peuvent sembler convaincants, mais cela ne devrait pas suffire à dissiper vos suspicions. Vous avez besoin de preuves irréfutables qu’ils sont bien ce qu’ils prétendent être.

Voici comment vous pouvez obtenir ces preuves :

- Recherchez cette entreprise en ligne et recherchez leurs coordonnées. Ensuite, contactez-les en utilisant les informations officielles et demandez-leur des informations sur l’e-mail que vous avez reçu

- Comparez leurs coordonnées officielles avec celles fournies dans l’e-mail, ou avec l’adresse e-mail de l’expéditeur

Il n’est pas possible de faire cela pour chaque e-mail que vous recevez, mais vous n’avez pas à le faire. Faites-le uniquement pour les e-mails qui vous demandent des informations personnelles ou sensibles.

Je vous garantis qu’il n’y en aura pas beaucoup qui seront légitimes.

III. Mettre en Place l’Authentification Multi-Facteurs

L’authentification multi-facteurs est l’élément clé d’une cybersécurité robuste. Elle garantit que les employés ayant un accès privilégié ne représentent pas une vulnérabilité infaillible, même s’ils tombent victimes d’une attaque de phishing.

Les biométriques et les codes OTP sont des formes de MFA de base, mais ils ne sont pas exactement infaillibles ni robustes. Ils sont relativement efficaces en tant que mécanismes de sécurité supplémentaires pour empêcher l’accès non autorisé.

Même si un pirate parvient à obtenir les identifiants d’un employé grâce à l’ingénierie sociale, ils ne pourront pas accéder aux ressources de l’entreprise sans accès à l’appareil de cet employé.

Cependant, les biométriques et les codes OTP sont vulnérables aux attaques de phishing par ingénierie sociale. Les acteurs malveillants peuvent les intercepter assez facilement.

Si vous avez besoin d’un système MFA hermétique, je recommande l’utilisation d’une clé de sécurité physique comme YubiKey ou l’une de ses alternatives. Elles sont la norme dorée en matière d’authentification à deux facteurs.

Je vais bientôt publier un guide sur les clés de sécurité physique, alors restez à l’écoute de PrivacyAffairs pour plus d’informations à leur sujet !

IV. Mettre en Place le Principe du Moindre Privilège

Le Principe du Moindre Privilège fait partie du modèle de sécurité Zero Trust et il évite la prolifération des privilèges tout en garantissant que les employés ne peuvent pas accéder à des ressources auxquelles ils ne sont pas censés avoir accès.

Essentiellement, il réduit au minimum l’impact potentiel d’une violation de données causée par le manque de sensibilisation des employés.

Même si une attaque d’ingénierie sociale réussit, l’employé ne mettra pas toute l’entreprise en danger car ses privilèges sont limités par le Principe du Moindre Privilège.

J’ai expliqué comment mettre en place le Principe du Moindre Privilège dans un autre guide, alors assurez-vous de le consulter pour plus de détails !

L’idée est de fournir à chaque employé uniquement les privilèges minimaux dont ils ont besoin pour accomplir leurs tâches.

Vous devriez appliquer cela à toute l’entreprise et effectuer des évaluations régulières pour vous assurer qu’il n’y a pas de déviations par rapport à ce principe.

Ces évaluations seront essentielles pour prévenir la prolifération des privilèges, où les employés ont des privilèges temporaires plus élevés que nécessaires qui ne sont pas révoqués.

V. Valider Tous les Appareils Périphériques

Bien que l’authentification multi-facteurs et le Principe du Moindre Privilège soient un bon début pour se défendre contre les attaques d’ingénierie sociale, ils ne sont pas suffisants.

Pour éviter l’accès non autorisé à partir d’appareils étrangers, vous devriez mettre en place une validation obligatoire pour tous les appareils périphériques connectés au réseau de l’entreprise.

Aucun appareil pré-validé ne devrait être autorisé à accéder au réseau, même s’il possède les bonnes informations d’identification.

Si un appareil étranger tente de se connecter au réseau, son accès devrait être suspendu jusqu’à validation.

Ainsi, vous disposerez d’une autre contre-mesure de sécurité en cas de défaillance de tout le reste. Cela est particulièrement important lorsque les politiques BYOD sont en vigueur.

Vous devriez partir du principe que n’importe quel employé pourrait être victime d’une attaque d’ingénierie sociale à un moment donné. Envisager le pire vous aidera à mieux vous préparer à une cyberattaque.

La validation de tous les appareils périphériques vous aidera également à identifier quel appareil a été utilisé pour causer une violation de données, si un attaquant a utilisé un appareil d’employé pour l’attaque.

En suivant ces 5 meilleures pratiques en cybersécurité, vous devriez être mieux protégé contre la plupart des attaques d’ingénierie sociale !

VI. Souscrire une Assurance Cyber

J’ai déjà rédigé un guide complet sur l’assurance cyber, alors vous pouvez le consulter pour plus de détails.

Pour résumer, voici les principaux avantages de l’assurance cyber :

- Protection contre les risques liés à la cybernétique en offrant une assistance opportune pour atténuer les cyberattaques

- Couverture de sécurité à l’échelle du réseau contre toutes les menaces cybernétiques, y compris le cyberterrorisme

- Couverture des dommages financiers causés par les cyberattaques, y compris les frais d’enquête, les responsabilités légales, les services de surveillance du crédit, et plus encore

- Indemnisation en cas d’interruption d’activité ou de perte de revenus en cas de cyberattaque

- Assistance juridique à la suite d’une cyberattaque, couvrant les honoraires juridiques et les éventuels procès découlant de violations de la vie privée ou de violations de données

- Garantie de la stabilité financière de l’entreprise même en cas de graves cyberattaques

- Amélioration de la réputation de l’entreprise en mettant en avant son engagement à protéger les données des clients

La plupart des assurances cyber couvrent les attaques d’ingénierie sociale, mais il y a certaines choses qu’elles ne couvrent pas. L’une d’elles est l’erreur humaine. Si l’attaque se produit en raison de vos employés, l’assurance est nulle.

Cependant, il existe encore de nombreuses utilisations pour une assurance cyber. Et vous devrez revoir les détails spécifiques avec votre assureur pour savoir ce qu’ils couvrent et ce qu’ils ne couvrent pas.

L'Avenir de l'Ingénierie Sociale

Nous approchons de la fin de ce guide, mais pas avant que je vous donne une analyse prospective de l’ingénierie sociale pour les années à venir.

Déjà, nous observons plusieurs tendances émergentes et tactiques utilisées par les pirates informatiques qui pourraient changer notre perception de la cybersécurité.

Ci-dessous, je vais passer en revue certaines d’entre elles et discuter de leur potentiel futur !

1. Tendances et Tactiques Émergentes

Les dernières années ont apporté de nombreux changements dans l’ingénierie sociale. Voici les tendances essentielles que j’ai pu identifier :

I. Les Attaques de Compromission de Messagerie d’Entreprise Deviennent Plus Coûteuses

Les attaques de compromission de messagerie d’entreprise (BEC) font partie des attaques d’ingénierie sociale les plus courantes.

Elles font également partie des plus dommageables, selon le FBI. Il est facile de comprendre pourquoi. Elles traitent exclusivement du vol financier.

Digital Guardian a déclaré que les attaques BEC ont coûté en moyenne aux entreprises environ 80 000 dollars au deuxième trimestre 2020, contre 54 000 dollars au premier trimestre.

En mai 2023, le deuxième type le plus courant de scams BEC ciblait les informations de paie, le plus courant étant le leurre.

Voici également un tableau de Statista qui montre la répartition des attaques BEC dans le monde de janvier à avril 2023 :

| Type d’Attaque BEC | Pourcentage d’Attaques |

| Leurre | 62,35% |

| Paie | 14,87% |

| Facturation | 8,29% |

| Carte-Cadeau | 4,87% |

| Informations d’Entreprise | 4,4% |

| Autres | 5,22% |

Le leurre consiste à attirer la cible vers une fausse page de connexion ou à la convaincre d’effectuer des virements bancaires lors de réunions Zoom.

Ils se font passer pour le PDG de l’entreprise ou un autre cadre de haut niveau de l’entreprise, utilisent leur photo de profil et lancent un appel Zoom. Ils attribueront les problèmes techniques à l’absence de vidéo et demanderont à la victime d’effectuer des virements urgents.

Il est clair que les escroqueries BEC deviennent de plus en plus préjudiciables pour les entreprises du monde entier. Cela justifie une plus grande sensibilisation de la part de tous les acteurs du marché et des organisations.

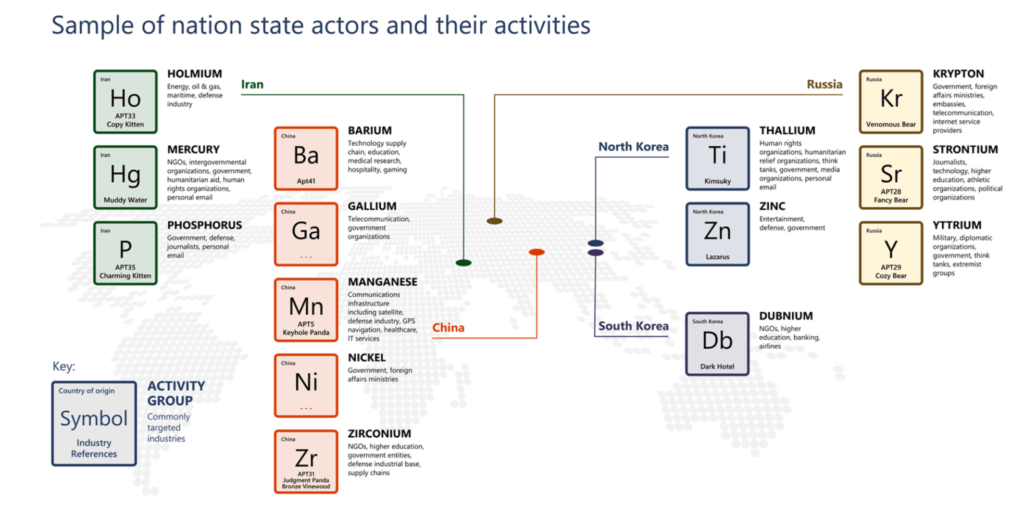

II. Les Attaques d’Ingénierie Sociale Sponsorisées par l’État Augmentent en Nombre

Les attaques sponsorisées par l’État (SSA) sont des cyberattaques officiellement liées à un État-nation. Elles se produisent pour trois raisons :

- Obtenir des renseignements sur la victime

- Exploiter les vulnérabilités de l’infrastructure

- Exploiter les personnes et les systèmes à des fins lucratives

En 2020, pendant la pandémie de COVID-19, plusieurs campagnes nationales ont été identifiées pour voler des données de recherche sur la COVID, selon des rapports.

La même année, Microsoft a publié son rapport annuel « Rapport sur la Défense Numérique » qui utilise des données provenant de plus de 1,2 milliard d’ordinateurs, de serveurs et de dispositifs. Au total, environ 1,8 pétaoctets (1,8 million de Go) de données.

Ils ont constaté que les attaquants nationaux déplaçaient leur attention des attaques basées sur les logiciels malveillants vers les attaques basées sur l’ingénierie sociale, telles que le BEC, le phishing et le bourrage d’identifiants.

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

Voici ce que Tom Burt, le vice-président de la sécurité et de la confiance des clients de Microsoft, avait à dire :

« Les années précédentes, les cybercriminels se concentraient sur les attaques de logiciels malveillants. Plus récemment, ils ont déplacé leur attention vers les attaques de phishing (~70%) comme moyen plus direct d’atteindre leur objectif de collecte des informations d’identification des personnes. Pour tromper les gens et obtenir leurs informations d’identification, les attaquants envoient souvent des e-mails imitant les grandes marques. »

C’est une autre préoccupation pour les organisations du monde entier, mais c’est formidable que nous ayons ces données pour sensibiliser à ce sujet !

III. Expansion du Marché du Phishing en tant que Service

Le phénomène du cybercrime en tant que service (qui inclut le phishing en tant que service) a évolué au-delà de nos attentes les plus folles au cours des dernières années.

Les cybercriminels peuvent se procurer des kits de phishing pour aussi peu que 50 dollars, selon la société de sécurité Cyren.

Leur laboratoire de recherche a trouvé 5 334 kits de phishing uniques déployés en ligne (en 2019), et ce nombre a probablement augmenté de manière disproportionnée depuis.

L’attrait du phishing en tant que service est évident – des exigences techniques moins élevées pour les attaquants. Pouvoir payer pour un kit d’attaque cybernétique prêt à l’emploi a changé à jamais le paysage de la cybersécurité.

En 2021, ZDNet a rapporté l’existence d’un tout nouveau outil de phishing appelé LogoKit qui pouvait adapter une attaque de phishing « en temps réel pour s’adapter aux victimes ciblées ». Il changerait les logos et le texte sur la page de manière transparente en fonction du site web auquel la victime souhaite accéder.

Selon ZDNet, LogoKit était installé sur plus de 300 domaines et plus de 700 sites web au moment de la rédaction de leur article.

Voici comment LogoKit fonctionne, en résumé :

- Il envoie aux utilisateurs un lien de phishing conduisant à une fausse page d’authentification imitant la page d’authentification du site Web prévu

- Une fois que les utilisateurs accèdent au lien infecté, LogoKit obtient automatiquement le logo de l’entreprise prévue à partir d’un service tiers tel que la base de données de favicon de Google

- Il positionne le logo de manière transparente en haut de la page de connexion

- Il remplit automatiquement l’adresse e-mail de l’utilisateur dans le champ de l’adresse e-mail, créant ainsi l’impression que l’utilisateur s’est déjà connecté au site

- Une fois que la victime entre son mot de passe, LogoKit effectue une requête AJAX, envoie l’adresse e-mail et le mot de passe de la victime à une source externe, puis la redirige vers le site Web de l’entreprise légitime

Tout ce processus se déroule de manière transparente, sans l’intervention continue du pirate. De plus, le kit est très modulaire et personnalisable, ce qui lui permet de fonctionner sur une grande variété de sites Web.

Il ne dépend pas non plus de modèles pixel-par-pixel pour imiter la page d’authentification d’un site Web, mais utilise plutôt des fonctions JavaScript intégrées qui sont plus faciles à utiliser.

Vous êtes paranoïaque maintenant ? Oui, moi aussi.

Et n’oubliez pas, cela date de 2021. Pensez à ce que les pirates pourraient accomplir avec l’intelligence artificielle et l’apprentissage automatique…

IV. L’Échange de Carte SIM

L’échange de carte SIM, également connu sous le nom de détournement de carte SIM ou fraude à l’échange de carte SIM, est une cyberattaque croissante qui repose entièrement sur l’ingénierie sociale.

L’attaquant convaincra le fournisseur de services mobiles de la victime de transférer le numéro de téléphone de la victime vers une autre carte SIM (qui est en possession du pirate).

Ensuite, lorsque la victime utilise l’authentification à deux facteurs pour accéder aux comptes associés à ce numéro de téléphone, le pirate reçoit les codes et peut accéder aux comptes de la victime.

Cela permet au pirate d’accéder à :

- Comptes bancaires

- Mails

- Messages texte

- Profils sur les médias sociaux

Le FBI a signalé en 2021 que les pirates ont pu gagner 68 millions de dollars grâce à des escroqueries d’échange de carte SIM rien qu’en cette année-là.

Comparativement, de 2018 à 2020, les victimes ont subi environ 12 millions de dollars de pertes financières. Il s’agit d’une augmentation presque sept fois supérieure des dommages financiers par rapport à la période de 2018 à 2020 à 2021.

Mais en moyennant les 12 millions de dollars par an, nous obtenons 4 millions de dollars de dommages liés à l’échange de carte SIM par an en 2018, 2019 et 2020.

En 2021, le total des dommages liés à l’échange de carte SIM s’élevait à 68 millions de dollars, soit une augmentation de 9,5 fois par an. Et cela date de 2021. Nous sommes presque en 2024, et ces chiffres devraient avoir considérablement augmenté avec la révolution de l’intelligence artificielle.

Il est clair que les cas d’échange de carte SIM deviennent de plus en plus dommageables, fréquents et financièrement désastreux au fil des années.

Je vais probablement consacrer un guide aux modèles d’attaque et aux méthodes de prévention des échanges de carte SIM à l’avenir, alors restez à l’écoute !

2. Intelligence Artificielle et Automatisation dans l’Ingénierie Sociale et d’Autres Cyberattaques

Le récent essor technologique de l’Intelligence Artificielle et de l’Apprentissage Automatique ouvre de toutes nouvelles voies d’attaque pour les cyber-terroristes.

Une telle méthode d’attaque qui a constamment évolué ces dernières années est le deepfake. Bien qu’il soit souvent utilisé à des fins de divertissement, on ne peut ignorer son évident potentiel de manipulation.

Une étude de l’University College London publiée en 2020 qualifie les deepfakes de « menace criminelle à l’IA la plus sérieuse ». Elle a été publiée par le Dawes Centre for Future Crime à l’UCL.

Les auteurs ont souligné le fait que les deepfakes, parmi d’autres contenus manipulateurs de ce genre, entraîneraient une méfiance généralisée à l’égard des contenus vidéo et audio en ligne.

Le professeur Lewis Griffin de l’UCL a déclaré que « à mesure que les capacités des technologies basées sur l’IA s’étendent, leur potentiel d’exploitation criminelle s’accroît également. Pour nous préparer adéquatement aux menaces potentielles de l’IA, nous devons identifier quelles pourraient être ces menaces et comment elles pourraient affecter nos vies. »

Ils ont également souligné l’idée que les crimes liés à l’IA sont hautement reproductibles et commercialisables. Les techniques criminelles pourraient être copiées et vendues contre de l’argent, comme un service.

Est-ce que cela vous rappelle quelque chose ? En effet, le phénomène du cybercrime en tant que service qui est en hausse depuis un certain temps maintenant.

Voici quelques autres risques liés à l’IA en matière de cybersécurité :

I. Optimisation des Cyberattaques

L’IA générative comme ChatGPT est vraiment une force avec laquelle il faut compter, même dans sa version premium. Ses capacités de recherche sont presque inégalées.

Mais saviez-vous qu’il peut être jailbreaké ? Cela signifie contourner les restrictions imposées par les développeurs pour contrôler les réponses de l’IA aux requêtes.

Par exemple, le ChatGPT régulier n’engagera pas de réponses biaisées ou racistes et ne fournira pas non plus d’informations s’il détecte une intention malveillante.

Il ne vous donnera pas de conseils sur la manière de commettre un crime ou de construire une bombe. Mais la version jailbreakée de ChatGPT ? Le ciel est la limite. Ou…l’abîme.

Un LLM (Large Language Model) comme ChatGPT jailbreaké peut vous donner des instructions factuelles sur la manière d’améliorer votre logiciel malveillant ou d’optimiser vos techniques d’attaque.

Il peut vous enseigner de nouvelles techniques de manipulation en ingénierie sociale que vous pouvez mettre en œuvre sur vos victimes.

L’IA générative excelle dans une chose – faire la recherche pour vous et vous servir les informations de manière digestible en une fraction du temps qu’il vous faudrait pour le faire.

II. Malwares Automatisés

L’IA générative comme ChatGPT est également douée pour la programmation, en l’état actuel. Elle peut non seulement écrire du code informatique, mais le relire pour détecter des erreurs et mettre en œuvre vos idées dans le code.

Maintenant, de quoi sont principalement constituées la plupart des cyberattaques ? C’est exact, de code informatique. En général, ChatGPT est protégé contre la création de code malveillant pour une cyberattaque.

Mais grâce à un jailbreak astucieux, ces protections deviennent obsolètes et le véritable potentiel de ChatGPT devient apparent.

Rien qu’en cette année, un chercheur en sécurité de Facepoint a créé un logiciel malveillant de vol de données indétectable et très sophistiqué avec ChatGPT.

Il a dit à ChatGPT ce dont il avait besoin, puis il a utilisé l’IA pour construire le logiciel malveillant ligne par ligne. C’était juste lui, un ordinateur et ChatGPT.

Voici comment fonctionne le logiciel malveillant :

- Le logiciel malveillant prend la forme d’une application économiseur d’écran qui se lance automatiquement sur les appareils Windows

- Une fois sur l’appareil, il commence à chercher des données à voler

- Il divise ensuite les données en morceaux plus petits et les cache dans des images sur l’appareil

- Il télécharge ensuite ces images dans un dossier Google Drive pour éviter la détection

C’est tout. Le chercheur a réussi à rendre le logiciel malveillant particulièrement résistant à la détection avec des invites simples.

Il a également affirmé qu’il n’avait pas de connaissances en programmation avancée et pourtant, il a réussi à créer un logiciel malveillant au niveau des logiciels malveillants nationaux.

Imaginez ce qu’un hacker chevronné serait capable de faire…

III. Cyberattaques Physiques

L’Intelligence Artificielle s’est infiltrée de plus en plus dans nos vies – véhicules autonomes, systèmes médicaux contrôlés par l’IA, outils de construction et de fabrication contrôlés par l’IA, etc.

Bien que ces avancées technologiques aient clairement pour but de faciliter notre vie, elles représentent également un risque significatif pour la cybersécurité.

Imaginez que votre voiture autonome soit infiltrée par un acteur malveillant qui parvient à pirater le système d’exploitation de la voiture.

À ce stade, le pirate peut efficacement contrôler tous les systèmes de la voiture avec vous à l’intérieur. Il peut conduire la voiture, voir à travers ses caméras, utiliser son système GPS, infiltrer d’autres appareils connectés à elle (comme votre téléphone), et plus encore.

Ce n’est pas du tout théorique, d’ailleurs. Cela a été fait en 2015. Des chercheurs ont réussi à pirater une Jeep Cherokee, à accéder et à contrôler sa radio, son climatiseur, même sa transmission, coupant l’accès de la conductrice à l’accélération.

Vous voyez, à mesure que la technologie progresse, elle apporte avec elle des utilisations bonnes et mauvaises. Cela ne signifie pas que nous devrions cesser de progresser en tant que société, mais nous devrions devenir beaucoup plus conscients des scénarios d’utilisation malveillante de la technologie que nous utilisons.

La sensibilisation par l’éducation devient le point central de cette discussion. En tant que société, nous devrions accroître notre sensibilisation à la cybersécurité pour éviter de devenir des victimes du cyberespace.

Pour Conclure...

Je ne vais pas vous mentir, les choses ne s’annoncent pas bien pour nous. Les cas d’ingénierie sociale ont rapidement proliféré ces dernières années.

De plus, plusieurs facteurs aggravent la situation en matière de cybersécurité :

- La faiblesse naturelle des êtres humains face aux tactiques d’ingénierie sociale et à la manipulation

- L’émergence du phénomène de la Cybercriminalité en tant que Service qui banalise les cyberattaques, en particulier le marché du Phishing en tant que Service qui s’est étendu à un rythme préoccupant

- La popularisation de la culture du télétravail, qui rend les entreprises plus vulnérables aux cyberattaques en raison d’un manque de contrôle de la cybersécurité sur les appareils des employés

- L’augmentation récente des capacités de l’Intelligence Artificielle et de l’Apprentissage Automatique, qui ouvre la porte à de nouvelles méthodes et tactiques de cyberattaque

- L’augmentation des attaques d’ingénierie sociale parrainées par l’État, qui conduit à davantage de victimes de haut profil perdant des millions de dollars

Mais je vais terminer sur une note positive.

L’espoir n’est certainement pas encore perdu. L’Intelligence Artificielle et l’Apprentissage Automatique révolutionnent également l’industrie de la cybersécurité à l’heure actuelle, comme en témoigne ce lien.

En utilisant les capacités de reconnaissance de modèles de l’IA et son potentiel de prédiction, les outils de cybersécurité seront en mesure d’évaluer et d’identifier les menaces plus rapidement, plus précisément et de manière plus constante.

Les Biométriques Comportementales sont une toute nouvelle industrie qui promet une méthode révolutionnaire de double authentification pour la protection des utilisateurs.

L’Architecture Zero Trust évolue également rapidement, gagnant en popularité auprès des entreprises et intégrant des modèles de sécurité de plus en plus sophistiqués.

L’Informatique Quantique, bien qu’étant encore à ses débuts, promet de révolutionner radicalement le domaine de la cybersécurité grâce à ses capacités de traitement de données massivement supérieures.

Mais jusqu’à ce que ces technologies se concrétisent, la seule chose que nous pouvons commencer à faire dès maintenant pour mieux nous protéger est de prendre conscience des risques.

L’éducation est l’arme la plus efficace que nous ayons pour rester en avance sur la courbe en ce qui concerne notre sécurité en ligne !

Sources

Statista – Part des organisations dans le monde ayant connu une perte d’informations sensibles en février 2023, par pays

Statista – Pourcentage des CISO en accord sur le fait que l’erreur humaine est la plus grande vulnérabilité cybernétique de leurs organisations dans le monde en 2023, par pays

Kaspersky – Qu’est-ce que l’Ingénierie Sociale ?

Malwarebytes – Les Mules à Argent, Si Ça a l’Air Trop Beau pour Être Vrai…

Trava Security – Vous Êtes le Maillon Faible ! (En Cybersécurité)

Harvard Business Review – La Neurosciences de la Confiance

Intuition – L’Impact des 6 Principes de l’Influence sur la Cybersécurité

Tripwire – Au-delà du Pare-feu : Comment les Ingénieurs Sociaux Utilisent la Psychologie pour Compromettre la Cybersécurité des Organisations

Privacy Affairs – Pourquoi le Hameçonnage est-il si Courant et Comment s’en Protéger ?

CNBC – Facebook et Google Victimes d’une Escroquerie au Phishing de 100 Millions de Dollars : Fortune

Trend Micro – Une Société Aéronautique Autrichienne Perd Plus de 42 Millions d’Euros dans une Escroquerie au BEC

NY Times – Une Attaque en Ligne Audacieuse Cible les Utilisateurs VIP de Twitter dans une Escroquerie Bitcoin

Phish Grid – L’Importance de la Formation à l’Ingénierie Sociale pour les Employés – 2023

Fortinet – Filtres Anti-Spam

Threat Intelligence – La Double Authentification Multi-facteurs (MFA) est-elle Toujours aussi Sûre qu’Auparavant ?

Checkpoint – Qu’est-ce que la Sécurité des Points d’Accès (Endpoint Security) ?

Privacy Affairs – Plongée Profonde dans la Cybersécurité : Qu’est-ce que le Principe du Moindre Privilège ?

Privacy Affairs – Plongée Profonde dans la Cybersécurité : Qu’est-ce que le BYOD (Bring Your Own Device) & 9 Risques de Sécurité

Privacy Affairs – Qu’est-ce que l’Assurance Cyber et Comment Impacte-t-elle la Cybercriminalité ?

FBI – Arnaques par Email Commercial (BEC)

Digital Guardian – Les Arnaques par Phishing et BEC Rapportent en Moyenne 80 000 $ en 2020

Forbes – Méfiez-vous des Tactiques Utilisées par les Escrocs BEC pour la Fraude au PDG

Statista – Répartition des Types d’Arnaques par Email Commercial (BEC) dans les Organisations Mondiales de Janvier à Avril 2023

Securance Consulting – Les Attaques Sponsorisées par l’État et ce qu’elles Signifient pour Votre Entreprise

CSO Online – Protéger les Données de Recherche de Haute Valeur contre les Attaques d’APT

Dark Reading – Microsoft : Augmentation des Ransomwares et des Attaques d’État-Nation, de Plus en Plus Sophistiquées

Microsoft – Le Rapport Microsoft Montre l’Augmentation de la Sophistication des Menaces Cybernétiques

Privacy Affairs – Plongée Profonde dans la Cybersécurité : Qu’est-ce que la Cybercriminalité en tant que Service ?

Cyren – 6 Techniques de Phishing Qui Animent les Opérations de Phishing en tant que Service

ZDNet – Un Nouvel Outil de Cybercriminalité Peut Créer des Pages de Phishing en Temps Réel

ABC News – Les Escroqueries « SIM Swap » ont Rapporté 68 Millions de Dollars en 2021 : FBI

Science Daily – Les « Deepfakes » Classés comme la Menace la plus Sérieuse en Matière de Criminalité AI

Malwarebytes – L’IA en Cybersécurité : les Risques de l’IA

Malwarebytes – Casser la Sécurité de ChatGPT et d’Autres Modèles de Langage Tant que Nous le Pouvons

CBS News – Ces Emplois Sont les Plus Susceptibles d’Être Remplacés par des Chatbots Comme ChatGPT

Fox News – Les Malwares Créés par l’IA Envoient des Ondes de Choc à Travers le Monde de la Cybersécurité

Wired – Des Hackers Tuent à Distance une Jeep sur l’Autoroute – Avec Moi Dedans

EC-Council University – Rester en Avance sur la Courbe : les Dernières Technologies en Cybersécurité