Siber Aldatmacanın Sanatı: Siber Güvenlikte Sosyal Mühendislik

Sosyal mühendislik, tarihin en yıkıcı siber saldırılarının arkasında yatan bir olgudur. Siber güvenlikte korkulu bir rüya olarak nitelendirilir çünkü korunması son derece zor bir durumdur.

Bu fenomen 2023 yılında, Equifax veri ihlali ve Twitter Bitcoin dolandırıcılığı gibi olayların dünya çapında manşetlere taşınmasıyla yeni bir boyuta ulaştı.

2023 Statista anketine göre, İsveç’teki katılımcı kuruluşların %87’si son 12 ayda hassas bilgilerini kaybettiklerini söylüyor. Almanya %85, ABD ise %76 oranında.

Küresel olarak, 2023 yılı itibarıyla kuruluşların %63’ü bir tür hassas veriyi kaybetmiş durumda, bu daha önce hiç duyulmamış bir şey.

Buna ek olarak, Birleşik Krallık’taki çoğu CISO’nun (Baş Bilgi Güvenliği Sorumlularının) (%78) örgütlerindeki en büyük siber güvenlik açığının insan hatası olduğu konusunda hemfikir olduğunu görebiliyoruz.

Bu makalede, sosyal mühendisliğin siber saldırılardaki rolünden neden işe yaradığına, yaygın taktiklerden nasıl önleneceğine kadar her şeyi açıklayacağım. Ayrıca sosyal mühendisliğin geleceğinin ne getireceğini de tahmin etmeye çalışacağım.

Hadi başlayalım!

Sosyal Mühendisliği Anlamak

Öncelikle, sosyal mühendisliğin ne olduğunu ve neden işe yaradığını anlamamız gerekiyor. Daha derinlemesine bir analize geçmeden önce bu temeli oluşturmak önemli!

1. Sosyal Mühendislik Nedir?

Kaspersky’ye göre, “Sosyal mühendislik, özel bilgilere, erişime veya değerli şeylere ulaşmak için insan hatasını kullanarak manipülasyon yapma tekniğidir”.

Yani, insan hatası sosyal mühendisliğin temelidir. Her şeyi bir arada tutan unsur budur.

Bir sosyal mühendislik saldırısında başarılı olmak için, hacker’ların kurbanın hata yapmasını sağlamaları gerekir, örneğin:

- Bir e-postada bulunan zararlı bir bağlantıya tıklamak

- Bir e-posta eki indirip açmak

- Zararlı bir SMS bağlantısını açmak

- Hassas bilgiler içeren bir e-postaya yanıt vermek

Peki, hacker’lar sizi bu hataları yapmaya nasıl ikna eder? İnanabileceğiniz bir hikaye anlatarak.

İşte bu noktada sosyal mühendisliğin ikinci temel unsuru ortaya çıkar – aldatma yoluyla manipülasyon.

İyi bir hacker, sizi aldatmaya çalışmadan önce hakkınızda biraz bilgi toplamaya çalışır. Örneğin, X bankasının müşterisi olduğunuzu veya son zamanlarda Y ürününü satın aldığınızı bilebilirler.

Bu bilgileri veri sızıntıları, kurumsal veri ihlalleri veya size karşı yapılan bir phishing saldırısı yoluyla elde ederler.

Ve sizin hakkınızda sahip oldukları bilgi ne kadar fazlaysa, sosyal mühendislik taktikleri de o kadar “güçlü” olur.

Bu taktiklerle, hacker’lar sizi şu işleri yapmaya yönlendirebilir:

- Cihazınıza zararlı yazılım yükleyerek daha fazla saldırıya açık hale gelmeniz

- Kullanıcı adlarınızı ve şifrelerinizi isteyerek vermeniz

- Onlara para göndermeniz

- B

ilmeden onlar için bir para mülü olmanız

Peki, sosyal mühendislik neden işe yarar ve bize karşı neden bu kadar etkilidir? Hadi aşağıda bunu inceleyelim!

2. İkna Edicilik, Meşruiyet İllüzyonu ve Manipülasyon Rolü

Sosyal mühendislik, ikna edicilik, meşruiyet illüzyonu ve manipülasyon yoluyla işler. İşte bu nasıl oluyor:

- İkna Edicilik

Bir hacker’ın sosyal mühendislik saldırısındaki ilk görevi, varsayılan kimlikleriyle sizi ikna etmektir. Onlara inanmanızı ve güvenmenizi sağlamaları gerekiyor ki onlarla konuşurken kendinizi güvende hissedesiniz.

Güven inşa etme taktikleri, duygusal tetikleyiciler ve insanlarda çok yaygın olan çeşitli bilişsel yanlılıklardan faydalanırlar.

Hacker’lar bunu, başka biriymiş gibi davranarak ve sizi kandırmak için sahte bir kimlik kullanarak başarırlar.

İşte bu, meşruiyet illüzyonu.

- Meşruiyet İllüzyonu

Sosyal mühendislik, hacker’ların sizi onlara güvenmeniz için meşruiyet illüzyonunu kullanarak kandırmasından dolayı işe yarar. Bir hacker, tanıdığınız ve güvendiğiniz, geniş çapta tanınan ve meşru bir kuruluştan olduğunu iddia edebilir.

Örneğin, hesabınızın bulunduğu bankanın bir temsilcisi olduklarını iddia edebilirler. Zaten paranızı bankaya güvenerek bıraktığınız için, e-posta yoluyla sizi arayan bir banka temsilcisine kolayca güvenebilirsiniz.

Meşru görünerek, hacker sizin güveninizi kazanır ve bu da yeni saldırı yolları açar. İşte bu noktada sizi bir hata yapmaya manipüle etmeye başlarlar.

- Manipülasyon

Bir hacker sizi meşru bir taraf olduklarına ikna ettikten sonra, sosyal mühendislik saldırısının son aşamasına geçerler – manipülasyon.

Hacker için, peşinde oldukları şeyi elde etme zamanıdır – paranızı, özel verilerinizi veya cihazınıza erişimi.

Bunu, sizi bir phishing bağlantısına tıklamaya, bir e-posta eki indirmeye veya hassas bilgiler içeren e-postalarına yanıt vermeye manipüle ederek başarırlar.

Ya da sizi, sizi manipüle etmeye devam ederek birden fazla e-posta konuşması yoluyla onlara para göndermeye ikna edebilirler.

Fark edebileceğiniz gibi, bu üç aşamanın ortak bir yanı var. Evet, hedef – siz.

Ve siz bir insansınız. Bu da sizi sosyal mühendisliğe karşı doğuştan savunmasız kılar.

Neden mi? Hadi aşağıda görelim!

3. İnsanların Siber Güvenlikteki En Zayıf Halka Olmalarının Nedeni

İnsan faktörü, siber güvenlik söz konusu olduğunda, herhangi bir organizasyondaki en savunmasız unsurdur.

İşte bunun nedeni:

- Tahmin Edilemez Olmamız

İnsanlar olarak, genellikle soğuk, sert gerçeklere ve daha iyi yargılarımıza karşı giden duygulara ve dürtülere dayalı hareket ederiz.

Ayrıca, herkes aynı bilgi veya durumla karşılaştığında farklı şekilde davranır. Siz bir e-postanın muhtemelen bir dolandırıcılık olduğunu dü

şünürken, ben onun meşru olduğuna inanabilirim.

Hacker’ın sizin hakkınızda kişisel detaylar bildiği konusunda daha az ikna olabilirsiniz, ama ben onlara tamamen güvenmek için ikna olabilirim.

Bu tahmin edilemez davranış ve tepkiler, hacker’ların bizi sosyal mühendislik yoluyla manipüle etmelerine dayanak oluşturur.

- Birbirimize Güvenmek İsteriz

Nörobilime göre, insanlar doğuştan birbirlerine güvenmeye meyillidir. Bu şairane görünse de, siber güvenlik söz konusu olduğunda ciddi bir dezavantaj olabilir.

Başkaları bizi aldatmaya çalıştığında, biz doğal olarak onlara güvenmeye eğilimliyiz. Birine güvenmemek için bilinçli bir çaba gerektirir, bu da beynimiz için daha fazla iş anlamına gelir.

Birine güvenmek, ona güvenmemekten daha kolaydır, demek istediğim bu. Eğer hacker bize onlara güvenmemiz için bilinçli nedenler sunarsa, bu iş beynimiz için daha da kolaylaşır.

- Bilgi Bolluğu İçindeyiz

2023 yılında, bilgi her yerde, telefonumuzda, ziyaret ettiğimiz web sitelerinde, e-postamızda ve daha birçok yerde.

Günlük olarak tonlarca bilgiyle bombardımana tutuluyoruz ve gerçekle yalanı ayırt etmek daha zor hale geliyor. Bizim için bir dolandırıcılık e-postası, diğerlerinden farksız bir bilgi parçası gibi görünebilir.

Bir şirkette çalışıyorsanız, bu durum dahili iletişimi de hesaba katmakla daha da önemli hale gelir.

E-postalar, metin mesajları, Slack, Microsoft Teams; her yönden gelen bilgiler bizi bunaltır ve rutin bir davranışa sürükler.

Bir hacker, bu bilgi akışı içinde kendini gizleyerek ve dikkatinizin dağınıklığından yararlanarak sizi aldatmak için daha kolay bir yol bulabilir.

4. Sosyal Mühendislikte Altı İlke

Sosyal mühendisliğin nasıl işlediğini daha iyi açıklamak için, siber güvenliğ

e mükemmel bir şekilde uygulanan Dr. Robert Cialdini’nin Altı Etki İlkesini kullanacağız:

I. Otorite – Bize göre daha fazla bilgiye sahip olan veya daha yüksek sosyal/mesleki pozisyonda olan kişilere karşı daha fazla güvenme eğilimindeyiz

II. Karşılıklılık – Başkalarından bir hediye veya iyi niyet işareti aldığımızda, karşılığında benzer şekilde yanıt verme içsel bir yükümlülük hissederiz

III. Tutarlılık – Tutarlı kalmayı ve daha önce karar verdiklerimizi takip etmeyi severiz. Eğer bir hacker bizi küçük bir şeye razı ederse, bir sonraki sefer daha büyük bir şeye ikna olmamız daha kolay olur

IV. Sevme – Birini sevdiğimizde, onların bizden ne istediklerine daha kolay evet deriz. Taklit, sosyal mühendislikte bu ilkeyi kullanan bir stratejidir

V. Konsensüs – Diğer insanların da bunu yaptığını bildiğimizde, bir şeye daha kolay evet deriz. Herkesle konsensüs içinde olmayı severiz

VI. Kıtlık – Bir şey ne kadar nadir ise, biz ona o kadar değer veririz. Zihnimizde, herkesin sahip olamadığı için daha değerlidir

Bu ilkeleri, bir e-posta dolandırıcılığı, phishing girişimi vb. tüm sosyal mühendislik siber dolandırıcılıklarında görebilirsiniz.

Sosyal mühendisliğin temel unsuru psikolojidir ve tam da bu nedenle çok başarılıdır. Düşünce, eylem ve çeşitli bilgilerle ve bağlamlarla tepkimizdeki ana zayıflıkları sömürürler.

En çok kullanılan ilkeler Otorite ve Sevme’dir, burada hacker’lar, toplumda genellikle iyi tanınan veya sevilen kişilerin yerine geçerler. Kurbanın kabul etmesini umarak taleplerde bulunurlar.

Birçok durumda, kurban bu dolandırıcılıklara yalnızca alt bilinçlerinde bu ilkelerin etkisiyle kandırıldıkları için düşer.

Ama bu konu hakkında yeterince konuştuk. Hadi daha somut bir şeye geçip hacker’ların sosyal mühendisliği belirli saldırı türleri için nasıl kullandıklarını görelim!

Yaygın Teknikler ve Taktikler

Şimdi, suçluların sosyal mühendislik siber saldırıları düzenlerken kullandıkları özel tekniklere ve taktiklere bir göz atma zamanı.

Bu taktiklerin çoğunu muhtemelen görmüşsünüzdür ya da duymuşsunuzdur. Ama adlarını bilmiyorsunuzdur.

Endişelenmeyin! Hadi şimdi onları gözden geçirelim.

1. Phishing (Oltalama) Saldırıları

Phishing saldırıları giderek daha yaygın hale geldi ve neredeyse tamamen sosyal mühendisliğe dayanıyor. Phishing saldırılarının neden bu kadar yaygın olduğunu başka bir makalede anlattım. Buradan okuyabilirsiniz.

Phishing saldırılarının nasıl işlediği özetle şöyle:

- Varsayılan Meşruiyet – Hacker, güvendiğiniz ve saygı duyduğunuz bir kurum veya şirket gibi davranır

- Yem – Hacker, bir bağlantıya tıklamanız, bir eki indirmeniz veya kişisel verilerinizi vermeniz için bir neden oluşturur (aboneliğinizi yenilemek, güvenlik ayarlarınızı değiştirmek vb.)

- Çözüm – Hacker, daha önce belirtilen sorununuzu çözebilecek bir bağlantı, ek veya başka bir enfekte öğe verir

- Aldatma – Enfekte bağlantıya tıkladığınızda, orijinaline mümkün olduğunca benzeyen sahte bir web sitesine yönlendirilirsiniz

Bu dört unsur sayesinde, bir hacker basit bir siber saldırı olan phishing’i milyonlarca kullanıcıyı etkileyen küresel bir salgına dönüştürür.

Phishing saldırılarının birçok türü vardır, bunlar arasında sesli phishing, e-posta phishing, SMS phishing, mızrak phishing, balina phishing ve daha fazlası yer alır.

Bu, en çeşitli, etkili ve tehlikeli siber saldırılardan biridir ve bunun büyük bir kısmı sosyal mühendislik faktöründen kaynaklanmaktadır.

2. Ön Haz

ırlık (Pretexting)

Ön hazırlık saldırısı, saldırganın sizinle iletişim kurmak için beklentiniz içinde olacak sahte bir kimlik benimsemesi anlamına gelir.

Örneğin, bir şirketin başka bir departmanından bir çalışanı taklit ederek, “bir şey” (buraya haklı bir neden ekleyin) için bazı belgeler isteyebilirler.

Bu “bir şey”, eğer hacker dahili iletişime erişim sağlamışsa veya önceden bilgiye sahipse, şirkette gerçekten var olan bir olay olabilir.

Bu ön hazırlık, birçok kişinin bu saldırıya kurban düşmesi için sıklıkla yeterli olur. Hacker’ın varsayılan kimliğini sorgulamaz ve teyit etmek için düşünmezler.

Hacker tarafından öne sürülen ön hazırlık göz önüne alındığında, hacker ile olan iletişim beklenen bir şeydi.

3. Yemleme (Baiting)

Yemleme saldırıları gerçekten zekice ama neyse ki, kaçınılması kolay. Hacker, merakınızı kullanarak sizin enfekte bir yazılım yüklemenizi, bir eki indirmenizi veya cihazınıza enfekte bir USB bellek takmanızı sağlar.

Bu USB bellekleri, kurbanların bulabileceği göze çarpan alanlarda bırakabilirler. Bu USB bellekler, ilginizi daha da çekebilmek için resmi etiketler taşıyabilir.

Bu, dijital olarak da işe yarar. Her ay sürekli kazançlar garanti eden bir para kazanma programından bahseden bir e-postayı düşünün. İlginizi çekti mi?

Evet, işte hacker’ların dayandığı şey bu. Önce size yemi sunarlar ve eğer onu alırsanız, saldırılarına başlarlar.

4. Kuyruk Takibi (Tailgating)

Kuyruk takibi, tamamen fiziksel bir saldırıdır ve yetkili bir çalışanı hacker’a kısıtlı bir alana erişim izni vermesi için sosyal mühendislik kullanır.

Genellikle hacker, başka biriymiş gibi davranır veya kısıtlı alana neden erişmesi gerektiğini haklı çıkaran bir neden sunar.

Ön hazırlık, kuyruk takibi saldırısının bir parçası olarak kullanılır ve hacker’ın kısıtlı alana erişim için meşru nedenleri olduğuna inancı güçlendirir.

5. Taklit (Impersonation)

Taklit saldırıları, saldırganın sahte bir kimlik benimseyerek sizi onunla kandırmasına dayanır. Sahte kimlik, bu saldırının temel unsurudur.

Hacker, güvendiğiniz bir kişi, otorite figürü, teknik uzman, banka temsilcisi ya da sizi kandırabilecek başka herhangi biriymiş gibi davranabilir.

Amaç, size bilinçsizce belli figür veya kişilere güvenme eğiliminizi kullanarak güven kazanmaktır.

6. Karşılıklı Menfaat (Quid Pro Quo)

Latince’de “quid pro quo” “bir şey karşılığında bir şey” anlamına gelir ve hacker tam da bu şekilde bu saldırıyı gerçekleştirir.

Sahte bir kimlik benimseyerek ve size karşılığında çeşitli şeyler talep ederek bir şeyler teklif eder, örneğin:

- Kişisel verilerinizi

- Bir anketi tamamlamanızı

- Bir eki indirip geri bildirim için okumanızı

Çoğunlukla, size “hizmetiniz” karşılığında para teklif ederler. Bu, bir işlem olduğu için güvenilir görünürler. Boşu boşuna bir şey vermezsiniz.

Dahası, size ödeme yapacaklarına söz verdikten sonra, onlara karşılığında bir şey verme yükümlülüğü hissedersiniz.

Sosyal Mühendislik Saldırılarının Gerçek Dünya Örnekleri

Vaka Çalışması 1: Google ve Facebook’a BEC Saldırısı

2013 – 2015 yılları arasında, Evaldas Rimasauskas (fail) Google ve Facebook ile iş birliği yapan Tayvanlı elektronik üreticisi Quanta Bilgisayar’ı taklit etti.

Her iki şirketteki çalışanlara, mallar ve hizmetler için ödeme yapmalarını isteyen phishing e-postaları gönderdiler.

Her iki şirket de parayı havale etti ve Rimasauskas, parayı dünyanın çeşitli banka hesaplarına aktardı.

Yakalandığında, Google ve Facebook’tan yaklaşık 100 milyon dolar dolandırmıştı. Bankalara gönderdiği mektuplarda, faturalarda ve sözleşmelerde şirket yöneticilerinin imzalarını taklit ederek bunu başarmıştı.

Bu, o zamanlar manşetlere çıkan klasik bir taklit ve iş e-postası tehlikesi (BEC) vakasıydı.

Vaka Çalışması 2: Avusturyalı Uçak Parçaları Üreticisi FACC’e CEO Dolandırıcılığı Saldırısı

FACC, bir Avusturyalı uçak parçaları üreticisi, 2016 yılında CEO dolandırıcılığı saldırısına uğrayarak yaklaşık 47 milyon dolar kaybetti. CEO dolandırıcılığı, iş e-postası tehlikesiyle aynı şeydir, ancak bu durumda şirket, mızrak phishing saldırısıyla hedef alındı.

Hacker, CEO Walter Stephan’ı taklit ederek, finans departmanına 50 milyon euroyu bir hesaba havale etmelerini isteyen sahte bir e-posta gönderdi.

Bu transferi, şirketin son satın alma projelerinin bir parçası olarak haklı çıkardılar, bu yüzden finans departmanı bunda bir yanlışlık görmemişti.

Şirket hileyi fark ettikten sonra, 10.9 milyon euroluk bir transferi durdurmayı başardı, ancak yine de 39.1 milyon euro kaybetti.

Bu, hacker’ın önceden bilgiye sahip olduğu ve kurbanları parayı göndermeye manipüle etmek için taklit taktiklerini kullandığı klasik bir sosyal mühendislik saldırısıydı.

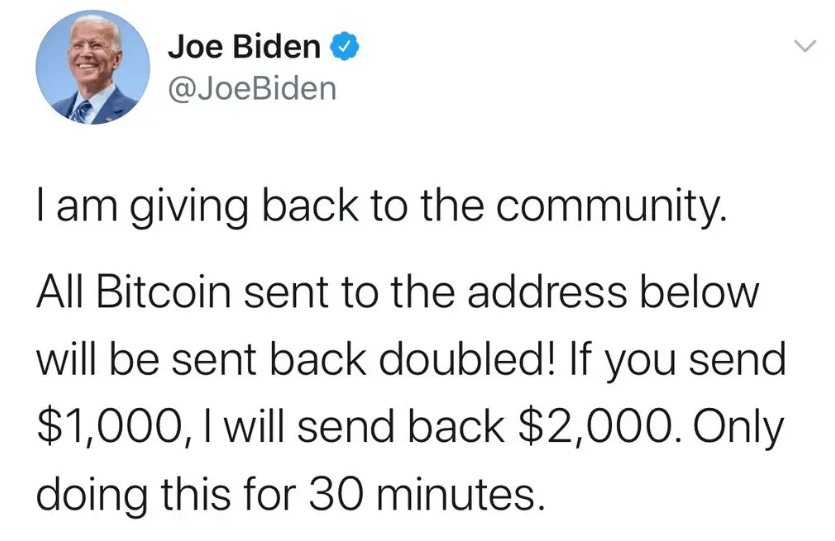

Vaka Çalışması 3: Twitter Bitcoin Dolandırıcılığında Etki Sanatı

Twitter Bitcoin dolandırıcılığı, tuhaf doğası nedeniyle artık tarihteki en ünlü siber saldırılardan biri.

2020 yılında güneşli bir öğleden sonra, Elon Musk, Kanye West, Bill Gates, Joe Biden ve Barack Obama gibi büyük isimlerin hesaplarından, hesaplarına gönderdiğiniz Bitcoin miktarının iki katını size göndereceklerine dair tweetler yağmaya başladı.

https://www.nytimes.com/2020/07/15/technology/twitter-hack-bill-gates-elon-musk.html

Tabii ki, bu, birkaç saldırganın bir araya getirdiği büyük çaplı bir dolandırıcılık operasyonuydu. Twitter, sonunda doğrulanan kullanıcıların tweetleme işlevi de dahil olmak üzere birkaç hizmetini bir süreliğine devre dışı bırakmak zorunda kaldı.

Bu cüretkar saldırının nedeni, Twitter’ın birkaç çalışanını hedef alan bir sosyal mühendislik saldırısıydı. Saldırganlar, şirketin iç sistemlerine erişim sağladı ve yüksek profilli hesapları ele geçirdi.

Dolandırıcılık ortaya çıktığında, dolandırıcılar, hepsi blockchain’de sonsuza dek kaybolan 100.000 dolardan fazla Bitcoin almıştı.

Kırmızı Bayraklar ve Önleme

Ancak her şey kötü değil. Sosyal mühendislik saldırılarını kurbanı olmadan önce fark edebilecek yöntemler var.

Aşağıda, sosyal mühendislik saldırılarından kaçınmak için izlemeniz gereken en yaygın kırmızı bayrakları ve en iyi uygulamaları anlatacağım.

1. Sosyal Mühendislik Girişimlerini Nasıl Anlarsınız

Bir sosyal mühendislik saldırısını tespit etmek için kesin bir yöntem yok ama aşağıdakilerin çoğunu işaretlerseniz, muhtemelen bir dolandırıcılıkla uğraşıyorsunuzdur.

Sosyal mühendislik saldırılarının en önemli kırmızı bayraklarını inceleyelim:

I. Beklenmedik Mesajlar

O e-postayı ilk açtığınızda kendinize şunu sorun – “Bu konuda bir e-posta bekliyor muydum?“. Bazı phishing saldırıları beklenen iletişimleri ele geçirse de, çoğu bu kalıba uymaz.

Çünkü çoğu hacker kurbanları hakkında hiçbir şey bilmez ve sizinle ilgili bilgi toplamamıştır.

Bu yüzden, genel dolandırıcılık e-postaları ile şanslarını deneyeceklerdir. Bunlar şunlar olabilir:

- Güvenlik ihlalleri hakkında banka e-postaları

- Fortunu size bağışlamaya karar vermiş bir yaşlı teyzeden miras kazandığınız

- Siber güvenlikle ilgili pahalı bir kursun kazananı olduğunuz (bu bana oldu)

E-postanın konusu sizin için biraz ilginç olsa da, gerçekten bekliyor muydunuz? Çoğu durumda, cevap “hayır“dır.

Katılmadığınız bir piyangoyu kazandığınızı söyleyen durumlar da var. Bu açıkça bir dolandırıcılıktır.

E-postayı beklemiyorsanız, bu fark

ındalığınızı biraz artırmalıdır. Bu, mutlaka bir dolandırıcılık olduğu anlamına gelmez, çünkü birçok meşru iletişim beklenmedik şekilde gelir, ancak bu noktadan itibaren dikkatli olmalısınız.

II. Beklenmedik İstek veya Talep

Gönderen, beklenmedik veya doğal olmayan bir şey mi istiyor? Belki de daha önce hiç yapmadığınız bir şeydir, örneğin:

- Tanıdığınız birini taklit ediyorlarsa, daha önce hiç istemedikleri bir bilgiyi göndermeniz

- Tamamen garip bir nedenle para göndermeniz

- Cihazınızda bir uygulama çalıştırmanız, bu talebin hiçbir yerden çıkması ve nedeninin en iyi ihtimalle zayıf olması

- Hiçbir şey bilmediğiniz rastgele bir belgeyi açmanız

Diğer taraf, daha önce hiç yapmadığınız bir şeyi yapmanızı istiyorsa veya normalde yapmadan önce ciddi olarak düşüneceğiniz bir şeyse, kabul etmeden önce iki kez düşünmelisiniz.

Tanıdığımız insanları taklit ederken, hackerlar bilinçsizce o kişiye duyduğumuz tanıdıklık ve güveni kullanarak bizim mantıksız isteklerle anlaşmamızı sağlar.

III. Şüpheli Eklentiler veya URL’ler

Çoğu sosyal mühendislik saldırısı, e-postada enfekte bir ek içerir ve sizi bunu açmaya ikna etmeye çalışır.

Ya da e-postanın gövdesinde hiper bağlantılı URL’ler olabilir ve sizi bunlara tıklamaya teşvik edebilirler.

İşte birkaç örnek:

- “Şüpheli bir aktivite tespit ettik. Hesabınıza gitmek ve bu sizin yaptığınızı doğrulamak için BURAYA tıklayın“

- “Bir RTX 2080 grafik kartının şanslı kazananısınız. Ödülünüzü talep etmek için şu bağlantı üzerinden mağazamızı ziyaret edin“

- “Talep ettiğiniz belgenin bir kopyasını ekledik, bu yüzden istediğiniz zaman açabilirsiniz“

Bu bağlantılardan ve/veya eklerden herhangi biri enfekte olabilir, bu yüzden e-postanın içeriğinde neye tıkladığınıza veya neyi açtığınıza son derece dikkatli olmalısınız.

IV. Sahte Hiperlinkler ve Web Siteleri

Bir e-postada aldatıcı bir hiperlinki fark etmenin çok etkili bir yolu, üzerine fare ile gelip adresi okumaktır.

Adres, hiperlinkin ve tıklamadan önceki metnin yazısına uyuyor mu? Farklı görünüyorsa, sahte bir hiperlinkle karşı karşıyasınız demektir.

Metni meşru göstermişler ama gerçek web sitesi adresini değiştirmeye zahmet etmemişler, kontrol etmeyeceğinizi umuyorlar.

Sonra, adresin gerçeğine %99 benzer göründüğü durumlar var. Bunlar, fark etmesi daha zor karmaşık sosyal mühendislik saldırılarıdır.

Bir şeyi unutmayın – hacker’lar, meşru bir sitenin URL adresini veya alan adını %100 kopyalayamazlar. Bir şeyi değiştirmek zorundalar. Örneğin:

- “https://www.paypalhome/us/home” yerine “https://www.paypal.com/us/home”. URL adresine “home” gibi unsurlar ekleyerek hacker’lar meşru web sitelerini taklit ediyorlar

- “https://www.gov.florida” yerine “https://www.usa.gov/states/florida”. Link açıkça farklı görünüyor ama meşru bağlantının nasıl göründüğünü bilmeyebilirsiniz

Bazen, alan adı bilerek yanlış yazılır ki fark etmeyiversiniz. Özellikle daha önce birçok kez ziyaret ettiğiniz bir web sitesiyse.

Artık ya URL’yi kontrol etmiyorsunuz ya da fark etmeden hataları kolayca görmezden geliyorsunuz.

V. Çok İyi Bir Teklif

E-posta, gerçekten çok iyi gibi görünen bir şey mi sunuyor? Bana inanın, siber saldırıları yeterince araştırdım ve gerçekten çok iyi olan meşru bir teklif diye bir şey yok.

Hepsi kılık değiştirmiş dolandırıcılıklar. Siz, hiçbir şey yapmamış rastgele bir kişiye birkaç milyon dolar bağışlayacak kimse yok.

Bilgileriniz karşılığında para teklif edildiği durumlar bile olsa, kanmayın. Çoğu durumda böyle bir şey yok.

Diğer sosyal mühendislik dolandırıcılıkları, belli bir para miktarını göndereceklerini vaat eder ama işlem masraflarını ödemeniz gerektiğini söyler, bu masraflar alacağınız miktarla kıyaslandığında önemsizdir.

Ama hiçbir şey almayacaksınız çünkü bu bir dolandırıcılık. Sadece işlem masraflarını ödeyeceksiniz ve bu kadar. Hacker’lar sahte bir vaat karşılığında sizden bir miktar para çıkaracaklar.

VI. E-postanın Aciliyeti

E-postanın konusu çok acil görünüyor ve hızlı hareket etmeniz için üzerinizde baskı yapıyorsa, herhangi bir bağlantıya tıklamadan veya ek açmadan önce iki kez düşünün.

Hacker’lar, sizi hızlı hareket etmeye ve iki kez kontrol etmemeye itmek için psikolojik baskıya güvenirler. Korku, açgözlülük veya FOMO nedeniyle, sosyal mühendislik birçok harika yolla çalışır.

İşte bu e-postaların nasıl görünebileceği:

- “Florida yıllık piyangosunda 30,000 dolar kazanma şansını kaçırmayın. Katılım için otomatik olarak tarandınız! Bu teklif BİR SAAT içinde sona erecek!!”

- “UYARI! Hesabınızda şüpheli aktivite tespit edildi. Lütfen hesabınızı hemen güvence altına almak için buraya tıklayın ve şifrenizi değiştirin!”

- “Üzülerek bildiriyoruz ki hesabınız yakın zamanda bir veri ihlaline uğradı. Fonlarınız

ın risk altında olmasını istemiyorsanız, lütfen hesabınızı güvence altına almak için bu bağlantıya tıklayın”

Duygularınızın sizi etkisi altına almasına izin vermeyin. Sakin kalın ve e-postayı analiz etmek için bir an ayırın. Çoğu zaman, kötü yazım veya başka bir kırmızı bayrak olacak.

VII. Kötü Yazım

Kötü yazım, genellikle bir sosyal mühendislik saldırısıyla karşılaştığınızda ilk fark edeceğiniz şeydir. Çünkü genellikle hacker’ların anadili İngilizce olmadığından, doğru konuşmakta zorlanırlar.

Bu yüzden, dilbilgisi hataları, yazım hataları yaparlar veya profesyonel bir şirket için normal olmayan profesyonel olmayan bir tarzda konuşurlar.

Şu gibi hataları kolayca fark edeceksiniz:

- “Clic” yerine “Click”

- “Acount” yerine “Account”’

- Cümle ve ifadelerin tutarsız biçimlendirilmesi

- Kötü cümle yapısı

Saygın şirketler, e-postaları gönderilmeden önce her zaman redaktörler tarafından kontrol edilir. Meşru bir e-postada bu tür bir hatayı en son ne zaman fark ettiğinizi düşünün.

Bu tür hatalar o kadar nadirdir ki var olmayacak kadar azdır. Şirketler, bu tür hataların kendilerini profesyonel olmayan ve özensiz gösterdiğini bilir ve müşterilerine iletmek istedikleri son fikirdir.

VIII. Genel Selamlama ve Boş İmza Bölümü

E-postanın giriş kısmına bakın. Genel mi yoksa özel mi? Meşru bir şirketin size ulaşmak için iyi bir nedeni varsa, en azından adınızı bilmelidir. Ve selamlama bölümünde bunu kullanmalıdırlar.

Eğer sadece genel bir “Sayın Bay/Bayan” veya “Selamlar, Değerli Müşterimiz” görüyorsanız, muhtemelen bir kimlik avı dolandırıcılığıyla karşı karşıyasınız demektir. Hacker’lar genellikle kurbanlarının adlarını veya diğer kişisel bilgilerini bilmezler. İşte bunları sizden almak istiyorlar.

Onun yerine, genel görünümlü e-postalar hazırlar ve çaldıkları tüm e-posta adreslerine toplu olarak gönderirler, umut ederler ki birisi tutsun.

E-postanın sonunda imza bölümünü de kontrol etmelisiniz. Bir telefon numarası veya müşteri destek e-posta adresi gibi iletişim bilgileri sağlıyorlar mı?

Eğer orada hiçbir şey yoksa, en kötüsünden şüphelenmek için daha fazla nedeniniz var.

Bu listedeki tüm kutuları kontrol ederseniz, çoğu sosyal mühendislik dolandırıcılığını kolayca fark edebilirsiniz. Ancak, bazıları olağanüstü iyi yapılmıştır ve onlardan kaçınmak çok daha zordur.

Ancak imkansız değildir. Genel güvenliğinizi geliştirmek için siber güvenlik eğitimine ve en iyi güvenlik uygulamalarına vurgu yapın!

2. Çalışanları Sosyal Mühendislik Girişimlerine Karşı Eğitmek

Sosyal mühendislik saldırıları, itibarını korumaya çalışan bir şirket için felaket olabilir. Bir veri ihlaline uğramak, müşterilerinizin güvenini kaybetmenize ve mali durumunuzu riske atmanıza neden olabilir.

Neyse ki, sosyal mühendislik saldırılarına karşı savunmanın kontrol edebileceğiniz önemli bir unsuru var – çalışanlarınız.

Çoğu zaman, çalışanlarınız bu zorlu saldırılara karşı son savunma hattınızdır. Ayrıca güvenlik sistemlerinizdeki en zayıf halkadır.

Bir çalışan, şirket cihazına bulaşmış bir yazılım kurarsa ve bu tüm şirket ağına yayılırsa, büyük bir sorununuz var demektir.

Bu yüzden çalışanlarınızı siber güvenlik ve özellikle sosyal mühendislik konusunda eğitmek çok önemlidir.

İşte çalışanlarınız için sosyal

mühendislik eğitimi hakkında bazı ipuçları:

I. Sosyal Mühendisliğin Temel Anlayışı

İlk olarak, çalışanlarınıza sosyal mühendisliğin prensipleri hakkında bilgi vermelisiniz. Nedir, gerçek dünyada nasıl görünür, vb.

Şirket sistemlerinin başarılı bir şekilde sızdırılmasında kullanılan sosyal mühendislik örneklerini anlatarak, gerçek dünyadaki sosyal mühendislik saldırılarını örnekleyin.

Sosyal mühendisliğin, kurbanları habersiz yakalamak için manipülasyon, aldatma ve meşruiyet yanılsamasına dayandığı fikrini vurgulayın.

II. Yaygın Sosyal Mühendislik Taktikleri

Çalışanlarınıza, sosyal mühendislik kullanan en yaygın siber saldırı türleri hakkında bilgi verin.

Bunlardan zaten bahsettik ama yine de işte liste:

- Oltalama e-postaları

- Önceden Hazırlanmış Senaryolar

- Oltalama

- Takip Etme

- Taklit

- Karşılıklı Çıkar

Burada önemli olan farkındalık. Çalışanlarınız, nelere dikkat etmeleri gerektiğini anlamalı. Sosyal mühendislik saldırılarının nasıl göründüğünü bilerek, onlardan nasıl kaçınacaklarını bilecekler.

III. Sakin Kalmak ve Kırmızı Bayrakları Tespit Etmek

Ne kadar acil bir iletişim gibi görünürse görünsün, çalışanların sakin kalmaları ve acele kararlar almamaları önemlidir.

Eğer bir e-posta CEO’dan gelip acil para transferi istiyorsa bile, finans departmanı önce e-postanın gerçekliğini doğrulamalı.

Eğer bir oltalama dolandırıcılığıysa, muhtemelen kırmızı bayraklar olacak. Yanlış yazımlar, dilbilgisi hataları, alışılmadık bir istek, garip ve yerinde olmayan herhangi bir şey – çalışanlar bunu görmezden gelmemeli.

Ve kırmızı bayraklar yoksa bile, onay için her zamanki iletişim detaylarını (e-postada verilenleri değil) kullanarak diğer taraf ile iletişime geçmeliler.

IV. Şüpheli Aktiviteleri Bildirmek

Çalışanlarınıza, yerinde olmayan veya şüpheli görünen her şeyi bildirmeleri gerektiğini net bir şekilde belirtin.

Kelliğe karşı bir pazarlama reklamı olsun veya iş telefonuna gelen beklenmedik bir SMS metni olsun, hepsi hemen bildirilmeli.

Bu olaylar, şirketin iletişim detaylarına ulaşmış hacker’ların dolandırıcılık girişimleri olabilir.

Veya bir çalışanın iş telefonunun ihlal edildiğini ve şirket verilerinin riske atıldığını gösterebilir.

Çalışanlarınız her küçük şüpheli aktiviteyi üst düzeylere bildirmenin önemini görmese bile, bunun önemini vurgulayın.

Güvenlik görevliniz, bildirilen görünüşte küçük bir olaydan, onu bildiren çalışandan daha fazla bilgi çıkarabilir.

V. Sıkı Siber Güvenlik Politikalarını Uygulamak

Hangi siber güvenlik politikalarını uygularsanız uygulayın, tüm çalışanlarınızın bunları her zaman bildiğinden ve bunlara uyduğundan emin olun.

Politikalara tüm çalışanların uyduğundan emin olmak için düzenli değerlendirmeler yapmanız gerekebilir, ancak bu ödenmesi gereken bir bedeldir.

Aksi takdirde, habersiz bir çalışan tarafından neden olunan bir siber saldırının sonuçları, size çok daha fazla mal olabilir.

Çalışanların farkındalığı ve siber güvenlik politikalarına uymaları, bir kuruluşun siber güvenliğinin temelini oluşturur.

VI. Siber Saldırının Sonuçlarını Açıkça İletmek

Son olarak, çalışanların farkındalık eksikliğinden kaynaklanan bir sosyal mühendislik saldırısının sonuçları konusunda son derece net olmalısınız.

Hem organizasyon hem de sorumlu çalışan, bir siber saldırıdan çok şey kaybeder.

Bu, çalışanlarınızın her zaman tetikte olmalarını sağlamalıdır. Sonuçta, sonuçlar onları da etkilediğinde, dikkatli olmak için daha fazla sebep var.

Eğer işten alınmak ya da daha kötüsü gibi bir durum istemiyorlarsa, bir sosyal mühendislik saldırısını önlemek için sizin kadar motive olacaklardır.

Peki, sosyal mühendislik saldırılarını durdurmak için başka ne yapabilirsiniz?

Aşağıda görelim!

3. Siber Güvenlik En İyi Uygulamaları

Neyse ki, sosyal mühendislik saldırılarından kaçınmanıza veya engellemenize yardımcı olabilecek uygulanabilir ipuçları var.

Ancak bundan önce, tekrar vurgulamam gereken bir şey var: Sosyal mühendislik saldırılarına karşı en iyi koruma farkındalıktır.

Bu, şunları bilmek anlamına gelir:

- Sosyal mühendisliğin ne olduğu ve prensipleri

- Farklı sosyal mühendislik saldırılarının nasıl çalıştığı

- Kırmızı bayraklarınıza dayalı olarak bir sosyal mühendislik saldırısını nasıl tanıyacağınız

Genel bilgilerden yeterince, şimdi sizi veya şirketinizi sosyal mühendislik saldırılarından korumak için uygulanabilir en iyi uygulamaları sunayım:

I. Spam Filtrelerini Yüksek’e Ayarlayın

Tüm e-posta sağlayıcılarının spam filtreleri vardır ve bunlar bir nedenle vardır. Bu yüzden kullanın. Onları “Yüksek” olarak ayarlayarak çoğu oltalama e-postasını filtrelemelerini sağlayın.

Ancak bir uyarı – bu, bazı meşru e-postalarınızı da Spam klasörünüze koyabilir, bu yüzden bunu kontrol etmek isteyebilirsiniz.

Ayrıca, spam filtreleri tüm sosyal mühendislik saldırılarını durdurmayacaktır. Bazıları filtreleri tamamen atlatacak ve gelen kutunuza ulaşacaktır.

Ve spam filtrelerinin maksimuma ayarlı olduğunu bilmeniz, gelen kutunuza ulaşan her şeyin güvenli olduğunu düşünmenize neden olabilir.

Değil.

Spam filtrelerinin sizi yanlış bir güven duygusuna sokmasına izin vermeyin, çünkü bunlar tam olarak güvenilir değil. Eğer öyle olsalar, siber güvenlik çok daha basit olurdu ve siber suç çok daha az tehlikeli olurdu.

II. E-posta Üzerinden Kişisel Bilgi Vermeyin, Eğer %100 Emin Değilseniz

Güvenle söyleyebilirim ki hiçbir meşru şirket, gerçekten genel bilgi amaçlarıyla kişisel veya hassas bilgi istemez.

Genel kural şudur – bir e-posta size kişisel bilgi sormadan önce, diğer tarafın bunu sormak için meşru bir nedeni olduğunu ve meşru bir şirket olduklarını tamamen belirleyene kadar vermeyin.

Hacker’lar çoğu zaman bilgilerinizi nedenine dair oldukça iyi gerekçeler sunarlar. Ancak bu sizi kandırmasına izin vermeyin.

İkna edici gelebilirler ama bu sizi şüphelerinizden vazgeçirmek için yeterli olmamalı. Onların iddia ettikleri kişi olduklarını kanıtlamak için kesin delil gerekmektedir.

İşte o kanıtları nasıl alabilirsiniz:

- Şirketi çevrimiçi olarak arayın ve iletişim bilgilerini arayın. Ardından, resmi bilgileri kullanarak onlara aldığınız e-posta hakkında soru sorun

- Resmi iletişim bilgilerini, e-postada sağlanan bilgilerle veya gönderen e-posta adresiyle karşılaştırın

Her aldığınız e-posta için bunu yapmak mantıklı değil, ancak yapmanız gereken sadece kişisel veya hassas bilgi isteyen e-postalar için.

Size kişisel veya hassas bilgi isteyen pek çok meşru e-posta olmayacağını garanti ederim.

III. Çoklu Faktör Kimlik Doğrulamayı Uygulayın

Çoklu faktör kimlik doğrulama, sağlam siber güvenliğin temelidir. Bu, ayrıcalıklı erişime sahip çalışanların bir oltalama saldırısına düşseler bile kesin bir zayıflık olmadığını sağlar.

Biyometri ve OTP, başlangıç seviyesi MFA’dır ancak tam olarak güvenilir veya hatta sağlam değildir. Yetkisiz erişimi önlemek için ek güvenlik mekanizmaları olarak oldukça iyi işler.

Hacker bir çalışanın erişim kimlik bilgilerini sosyal mühendislik yoluyla elde etmeyi başarsa bile, bu çalışanın cihazına erişimleri olmadan şirket varlıklarına erişemezler.

Ancak, hem biyometri hem de OTP kodları sosyal mühendislik oltalama saldırılarına karşı savunmasızdır. Kötü niyetli aktörler bunları oldukça kolaylıkla ele geçirebilirler.

Sıkı bir MFA sistemi kurmanız gerekiyorsa, YubiKey veya alternatiflerinden biri gibi fiziksel bir güvenlik anahtarı öneririm. 2-Faktörlü Kimlik Doğrulama konusunda altın standarttır.

Yakında fiziksel güvenlik anahtarları hakkında bir rehber yayınlayacağım, bu yüzden daha fazla bilgi için PrivacyAffairs’i takip etmeye devam edin!

IV. En Az Ayrıcalığı İlke İle Uygulayın

En Az Ayrıcalığı İlkesi, Zero Trust güvenlik modelinin bir parçasıdır ve Ayrıcalık Sızıntısı’nı önlerken çalışanların erişmemeleri gereken kaynaklara erişmelerini engeller.

Temelde, çalışanların farkındalık eksikliğinden kaynaklanan bir veri ihlalinin etkisini en aza indirir.

Bir sosyal mühendislik saldırısı başarılı olsa bile, çalışan ayrıcalıkları En Az Ayrıcalığı İlkesi tarafından sınırlı olduğu için tüm şirketi riske atmaz.

En Az Ayrıcalığı İlkesi’ni nasıl uygulayacağınızı başka bir rehberde açıkladım, bu yüzden daha fazla ayrıntı için ona göz atmayı unutmayın!

Fikir, her çalışana görevlerini tamamlamak için gereken en az ayrıcalığı sağlamaktır.

Bu ilkeyi şirket genelinde uygulamalı ve bu ilkedeki sapmalar olup olmadığını kontrol etmek için düzenli değerlendirmeler yapmalısınız.

Bu değerlendirmeler, çalışanların geçici olarak iptal edilmemiş yüksek gereksinimlere sahip olduğu Ayrıcalık Sızıntısı’nı önlemenin önemli bir parçası olacaktır.

V. Tüm Uç Nokta Cihazlarını Onaylayın

Çoklu Faktör Kimlik Doğrulama ve En Az Ayrıcalığı İlkesi, sosyal mühendislik saldırılarına karşı savunmada iyi bir başlangıç olsa da, yeterli değildir.

Yabancı cihazlardan izinsiz erişimi önlemek için şirket ağına bağlı tüm uç nokta cihazlar için zorunlu onaylamayı uygulamalısınız.

Önceden onaylanmış cihazlara ağa erişim izni verilmemelidir, hatta doğru kimlik bilgilerine sahip olsalar bile.

Yabancı bir cihazın ağa bağlanmaya çalıştığı durumda, erişimleri onaylanana kadar askıya alınmalıdır.

Böylece, diğer her şey başarısız olduğunda başka bir güvenlik önlemi daha olur. Bu özellikle BYOD politikaları devredeyken önemlidir.

Herhangi bir çalışanın belirli bir noktada sosyal mühendislik bir saldırıya kurban gidebileceğini ve kesinlikle kurumunuzun bu tür bir siber saldırıya daha iyi hazırlanması için en kötüsünü beklemelisiniz.

Tüm uç nokta cihazlarını onaylamak, ayrıca bir saldırganın bir çalışan cihazını saldırı için ele geçirdiği durumda, hangi cihazın veri ihlali oluşturmak için kullanıldığını belirlemenize yardımcı olacaktır.

Bu 5 siber güvenlik en iyi uygulamasını takip etmek, sizi çoğu sosyal mühendislik saldırısının önünde tutmalıdır!

VI. Siber Sigorta Alın

Zaten bir kapsamlı bir siber sigorta rehberi yazdım, bu yüzden daha fazla ayrıntı için okuyabilirsiniz.

Özetlemek gerekirse, işte siber sigortanın temel faydaları:

- Siber saldırıları hafifletmek için zamanında yardım sunarak siber risklere karşı koruma

- Cyber terörizm dahil her türlü siber tehdide karşı ağ genelinde güvenlik kapsamı

- Siber saldırılardan kaynaklanan finansal zararlara karşı koruma, soruşturmalar için ücretler, yasal sorumluluklar, kredi izleme hizmetleri ve daha fazlası dahil

- Bir siber saldırı durumunda iş kesintisi veya gelir kaybına karşı tazminat

- Bir siber saldırının sonrasında yasal yardım, hukuki danışmanlık ve gizlilik ihlali veya veri ihlali nedeniyle ortaya çıkan davalara ödeme yapma

- Bir işletmenin mali istikrarının garanti edilmesi, hatta ciddi siber saldırılar durumunda bile

- Bir işletmenin müşteri verilerini koruma konusundaki bağlılıklarını vurgulayarak işletmenin itibarını artırın

Çoğu siber sigorta sosyal mühendislik saldırılarını kapsar, ancak kapsamadığı bazı şeyler vardır. Bunlardan biri insan hatasıdır. Saldırı, çalışanlarınızın nedeniyle meydana gelirse, sigorta geçersizdir.

Ancak hala siber sigorta için birçok kullanım durumu vardır. Ve neyi kapsadıklarını ve kapsamadıklarını öğrenmek için sigorta şirketinizle belirli ayrıntıları yeniden ele almanız gerekecektir.

Sosyal Mühendisliğin Geleceği

Bu kılavuzun sonuna yaklaşıyoruz, ancak siber güvenliği nasıl gördüğümüzü değiştirebilecek birkaç yıl boyunca sosyal mühendislik için bir perspektif analizi sunmadan önce.

Şu anda, hackerlar tarafından kullanılan birkaç yükselen trend ve taktik görüyoruz ki bu, siber güvenliğe bakış açımızı değiştirebilir.

Aşağıda, bunlardan bazılarını ele alacak ve gelecekteki potansiyellerini tartışacağım!

1. Yükselen Trendler ve Taktikler

Son yıllar, sosyal mühendislikte birçok değişikliği beraberinde getirdi. İşte belirlediğim temel trendler:

I. İş E-postası Dolandırıcılığı Saldırıları Daha Pahalı Hale Geliyor

İş E-postası Dolandırıcılığı saldırıları (BEC), en yaygın sosyal mühendislik saldırılarından bazılarıdır.

Aynı zamanda FBI’ye göre en zararlı olanlardan biridir. Nedenini anlamak da kolaydır, çünkü sadece finansal hırsızlıkla ilgilidirler.

Digital Guardian, 2020’nin İkinci Çeyreği’nde BEC saldırılarının işletmelere ortalama 80.000 dolar maliyetine mal olduğunu, bu rakamın Q1’deki 54.000 dolardan yükseldiğini belirtti.

Mayıs 2023 itibariyle, BEC dolandırıcılığı türlerinin ikinci sırasında personel bilgilerini hedef alan saldırılar bulunuyor ve en yaygın olanları cezbetmekle ilgilidir.

Ayrıca, aşağıdaki Statista tablosu, Ocak – Nisan 2023 tarihleri arasında dünya genelindeki BEC saldırılarının dağılımını göstermektedir:

| BEC Saldırı Türü | Saldırıların Yüzdesi |

| Cezbetme | 62.35% |

| Personel | 14.87% |

| Fatura | 8.29% |

| Hediye Kartı | 4.87% |

| İş Bilgileri | 4.4% |

| Diğer | 5.22% |

Cezbetme, hedefi sahte bir giriş sayfasına veya Zoom toplantıları aracılığıyla para transferleri yapmaya ikna etme işlemini içerir.

Onlar şirketin CEO’sunu veya şirketteki diğer yüksek profilli yöneticiyi taklit ediyorlar, profil resimlerini kullanıyorlar ve bir Zoom görüşmesi başlatıyorlar. Video eksikliğini teknik sorunlara bağlayacaklar ve kurbanı acil telgraf transferleri yapmaya zorlayacaklar.

Açıkça, BEC dolandırıcılığı dünya genelindeki şirketlere giderek daha fazla zarar veriyor. Bu, tüm pazar oyuncuları ve kuruluşlarından daha fazla farkındalık gerektiriyor.

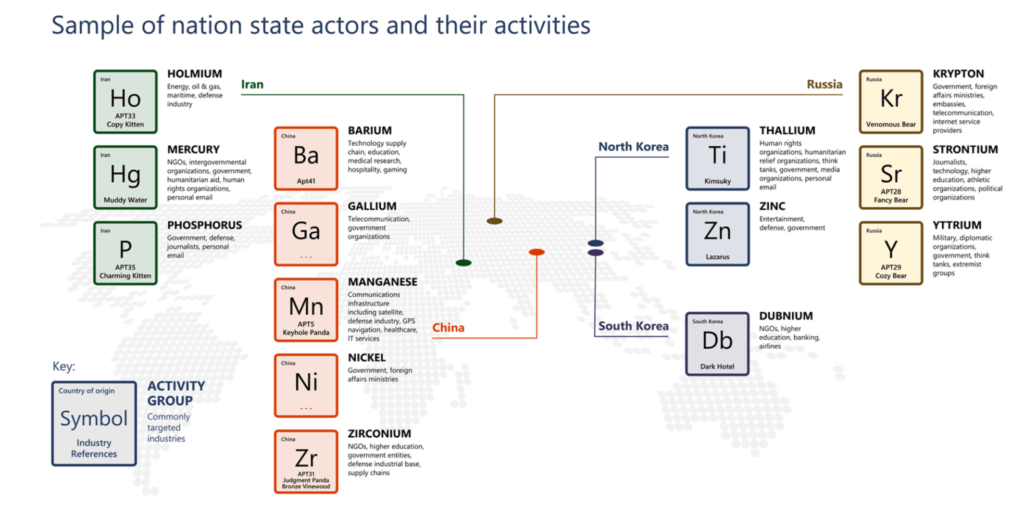

II. Devlet Destekli Sosyal Mühendislik Saldırıları Sayıca Artıyor

Devlet destekli saldırılar (SSA), resmi olarak bir ulus-devlete bağlı olan siber saldırılardır. Bunlar üç nedenle gerçekleşir:

- Kurban hakkında istihbarat elde etmek

- Altyapıdaki güvenlik açıklarını sömürmek

- Finansal kazanç için insanları ve sistemleri sömürmek

2020 yılında COVID-19 pandemisi sırasında, COVID araştırma verilerini çalmak amacıyla birkaç ulus-devlet kampanyası olduğu tespit edilmiştir.

Aynı yıl, Microsoft, yıllık “Digital Defense Report”ünü yayınladı ve bu rapor, 1.2 milyar PC, sunucu ve cihazdan elde edilen verileri kullanmaktadır. Toplamda yaklaşık 1.8 petabayt (1.8 milyon GB) veri.

Verilere göre, devlet saldırganları kötü amaçlı yazılım tabanlı saldırılardan sosyal mühendislik tabanlı saldırılara (örneğin BEC, phishing ve kimlik bilgilerini sızdırma) kaymışlardır.

https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

İşte Microsoft’un Müşteri Güvenliği ve Güveni Başkan Yardımcısı Tom Burt’ün söyledikleri:

“Geçmiş yıllarda, siber suçlular kötü amaçlı yazılım saldırılarına odaklandılar. Son zamanlarda ise hedeflerine ulaşmanın daha doğrudan bir yolu olarak (~%70) phishing saldırılarına odaklandılar ve insanların kimlik bilgilerini toplamanın yollarını arıyorlar. İnsanları kimlik bilgilerini vermek için kandırmak için saldırganlar genellikle üst düzey markaları taklit eden e-postalar gönderirler.”

Bu, dünya genelindeki kuruluşlar için başka bir endişe kaynağıdır, ancak bunun hakkında farkındalık yaratmak için bu verilere sahip olduğumuz harika bir şey!

III. Phishing Hizmeti Olarak Genişleyen Phishing Pazarı

Cybercrime-as-a-Service fenomeni (Phishing-as-a-Service’i içeren), son yıllarda beklentilerimizin ötesine geçti.

Güvenlik firması Cyren’e göre, siber suçlular sadece 50 dolara kadar phishing araç kitlerine sahip olabilirler.

Araştırma laboratuvarları, 2019 itibariyle çevrimiçi olarak dağıtılan 5,334 benzersiz phishing kitini bulmuş ve bu sayı o zamandan beri büyük olasılıkla orantısız bir şekilde artmıştır.

Phishing-as-a-Service’in cazibesi açıktır – saldırganlar için daha düşük teknik beceri gereksinimleri. Kullanıma hazır bir siber saldırı kitini ödemek, siber güvenlik peyzajını sonsuza dek değiştirdi.

2021 yılında, ZDNet bir LogoKit adlı yeni bir phishing aracından bahsetti ki bu, bir phishing saldırısını “hedeflenen kurbanlara uyum sağlamak için gerçek zamanlı olarak uyarlayabilen“. LogoKit, sayfada kullanılan logoları ve metni hedeflenen web sitesine bağlı olarak sorunsuz bir şekilde değiştiriyordu.

ZDNet’e göre, LogoKit makalesini yazdıkları sırada 300’den fazla alan ve 700’den fazla web sitesine yüklendi.

LogoKit’in nasıl çalıştığını burada özetleyelim:

- Kullanıcılara, hedeflenen web sitesinin kimlik doğrulama sayfasını taklit eden sahte bir kimlik doğrulama sayfasına yönlendiren bir phishing bağlantısı gönderir

- Kullanıcılar enfekte bağlantıya eriştiğinde, LogoKit, hedeflenen şirketin logosunu Google’ın favicon veritabanı gibi üçüncü bir taraf hizmetinden otomatik olarak alır

- Logoyu giriş sayfasının üst kısmında sorunsuz bir şekilde yerleştirir

- E-posta adresi alanındaki kullanıcının e-posta adresini otomatik olarak tamamlar, böylece kullanıcının daha önce siteye giriş yaptığı izlenimi yaratır

- Kurban şifresini girdiğinde, LogoKit bir AJAX isteği yapar, kurbanın e-posta adresini ve şifresini dış bir kaynağa gönderir ve onları yasal şirket web sitesine yönlendirir

Bu tüm süreç, hacker’ın sürekli girişi olmadan sorunsuz bir şekilde gerçekleşir. Ayrıca, bu araç çok modüler ve özelleştirilebilir, bu nedenle çeşitli web sitelerinde çalışır.

Ayrıca, bir web sitesinin kimlik doğrulama sayfasını taklit etmek için piksel mükemmel şablonlara dayanmaz, bunun yerine kullanımı daha kolay olan gömülü JavaScript işlevlerini kullanır.

Hâlâ paranoyak mısınız? Evet, ben de öyle.

Ve unutmayın, bu 2021 yılında oldu. Hacker’ların Yapay Zeka ve makine öğrenme ile neler başarabileceğini düşünün…

IV. SIM Takası (SIM Swapping)

SIM takası olarak da bilinen SIM ele geçirme veya SIM takas dolandırıcılığı olarak bilinen bir siber saldırı olan SIM takası, tamamen sosyal mühendislikten yararlanır.

Saldırgan, kurbanın mobil hizmet sağlayıcısını ikna eder ve kurbanın telefon numarasını başka bir SIM kartına (saldırganın elinde olan) taşımalarını ister.

Ardından, kurban, bu telefon numarasıyla ilişkilendirilmiş hesaplara erişmek için 2FA kullanırken, saldırgan kodları alır ve kurbanın hesaplarına erişebilir.

Bu, saldırganın aşağıdakilere erişmesini sağlar:

- Banka hesapları

- E-postalar

- Mesajlar

- Sosyal medya profilleri

FBI, 2021 yılında hacker’ların SIM takası dolandırıcılığından yalnızca bu yıl 68 milyon dolar kazandığını bildirdi.

Karşılaştırıldığında, 2018’den 2020’ye kadar kurbanlar yaklaşık 12 milyon dolarlık finansal kayıplara uğradı. Bu, 2018, 2019 ve 2020’de yıllık 4 milyon dolarlık SIM takası zararı anlamına gelir.

2021 yılında, SIM takası zararının toplamı 68 milyon dolar oldu, bu da yıllık %9,5 artış anlamına gelir. Ve bu 2021 yılında oldu. Şimdi 2024’e yakınız ve bu sayıların Yapay Zeka devrimi ile çok daha fazla artmış olması gerekiyor.

Açıkça, SIM takası vakaları yıllar içinde daha fazla zarar verici, daha yaygın ve finansal olarak daha yıkıcı hale geliyor.

Muhtemelen gelecekte SIM takası saldırı modelleri ve önleme yöntemleri üzerine bir rehber ayıracağım, o yüzden takipte kalın!

2. Sosyal Mühendislik ve Diğer Siber Saldırılarda Yapay Zeka ve Otomasyon

Yapay Zeka ve Makine Öğrenme alanındaki son teknolojik patlama, siber teröristler için tamamen yeni saldırı yollarını açıyor.

Son yıllarda sürekli olarak gelişen bu saldırı yöntemlerinden biri de deepfake‘dir. Genellikle eğlence amaçları için kullanılsa da, açıkça manipülasyon potansiyelini görmezden gelemeyiz.

2020 yılında yayınlanan bir University College London çalışması, deepfake’i “en ciddi AI suç tehdidi” olarak adlandırıyor. Bu çalışma, UCL’deki Dawes Center for Future Crime tarafından yayınlandı.

Yazarlar, deepfake’in, diğer manipülatif içeriklerle birlikte, çevrimiçi video ve ses materyallerine genel bir güvensizliğe yol açacağını vurguladılar.

UCL’den Profesör Lewis Griffin, “AI tabanlı teknolojilerin yetenekleri genişledikçe, suç amaçlı olarak kullanma potansiyelleri de artmıştır. Muhtemel AI tehditlerine uygun bir şekilde hazırlanmak için bu tehditlerin neler olabileceğini ve hayatlarımızı nasıl etkileyebileceğini belirlememiz gerekiyor” dedi.

Ayrıca, AI suçlarının çok tekrarlanabilir ve pazarlanabilir olduğu fikrini vurguladılar. Suç teknikleri kopyalanabilir ve bir hizmet olarak satılabilir.

Bu sizi bir şey hatırlatıyor mu? Gerçekten de bir süredir yükselen siber suç hizmeti fenomeni, değil mi?

İşte birkaç AI ile ilişkilendirilen siber güvenlik riski:

I. Siber Saldırıların Optimizasyonu

ChatGPT gibi Üretebilir AI, premium formunda bile gerçekten hesaba katılması gereken bir güçtür. Araştırma yetenekleri neredeyse eşsizdir.

Ancak jailbreak edilebilir olduğunu biliyor muydunuz? Bu, AI’ın sorgulara verdiği yanıtları kontrol etmek için geliştiriciler tarafından uygulanan kısıtlamaları atlamayı ifade eder.

Örneğin, normal ChatGPT önyargılı veya ırkçı yanıtlar vermez ve kötü niyetli bir amaç algıladığında bilgi vermez.

Size bir suç işlemeyi veya bomba yapmayı nasıl tavsiye edemez. Ancak jailbreak edilmiş ChatGPT sürümü? Sınır gökyüzü. Ya da…uçurum.

Jailbreak edilmiş bir ChatGPT gibi LLM, kötü amaçlı yazılımınızı nasıl geliştireceğinize veya saldırı tekniklerinizi nasıl optimize edeceğinize dair somut talimatlar verebilir.

Sizi araştırma yapmak ve bilgiyi size sindirilebilir bir şekilde sunmak konusunda iyidir, bu işi yapmanız gereken sürenin kesiriydi.

II. Otomatik Kötü Amaçlı Yazılımlar

ChatGPT gibi Üretebilir AI, durduğu yerde kod yazma konusunda da iyidir. Sadece bilgisayar kodu yazmakla kalmaz, aynı zamanda hataları düzeltir ve fikirlerinizi koda uygular.

Peki, çoğu siber saldırı neyle yapılır? Doğru, bilgisayar kodu. Normalde, ChatGPT’ye bir siber saldırı için kötü amaçlı kod oluşturması istenmeyecek şekilde korumalar eklenmiştir.

Ancak akıllıca jailbreak ile bu korumalar işe yaramaz hale getirilir ve ChatGPT’nin gerçek potansiyeli ortaya çıkar.

Bu yıl sadece bir Facepoint güvenlik araştırmacısı, ChatGPT ile algılanamayan ve son derece karmaşık veri çalma kötü amaçlı yazılımını oluşturdu.

ChatGPT’ye neye ihtiyacı olduğunu söyledi ve ardından AI’yi her satır kodu oluşturmak için kullandı. Sadece o, bir bilgisayar ve ChatGPT idi.

İşte kötü amaçlı yazılımın nasıl çalıştığı:

- Kötü amaçlı yazılım, Windows cihazlarında otomatik olarak başlatılan bir ekran koruyucu uygulaması şeklinde gelir

- Cihaza ulaştığında veri çalmak için aramaya başlar

- Ardından veriyi cihazdaki resimlere gizler

- Bunları algılanmamak için Google Drive klasörüne yükler

Bu kadar. Araştırmacı, basit ipuçları ile kötü amaçlı yazılımı algılama karşısında özellikle güçlü hale getirmeyi başardı.

Ayrıca gelişmiş programlama bilgisine sahip olmadığını ve yine de ulus devlet düzeyinde kötü amaçlı yazılım seviyesinde bir kötü amaçlı yazılım programı oluşturmayı başardığını iddia etti.

Bir tam teşekküllü bir hacker’ın neler yapabileceğini hayal edin…

III. Fiziksel Siber Saldırılar

Yapay Zeka, hayatımıza giderek daha fazla nüfuz etmiştir – otonom araçlar, AI kontrolündeki tıbbi sistemler, AI kontrolündeki inşaat ve imalat araçları vb.

Bunlar kesinlikle hayatımızı kolaylaştırmak için tasarlanmış teknolojik ilerlemelerdir, ancak aynı zamanda ciddi bir siber güvenlik riski oluşturur.

Hayal edin ki otonom aracınız, aracın işletim sistemi tarafından ele geçirilen bir tehdit aktörü tarafından sızdırıldı.

Bu noktada hacker, sizi içinde bulunduğunuz araçtaki tüm sistemleri etkili bir şekilde kontrol edebilir. Araç sürüş yapabilir, kameralarından bakabilir, GPS sistemini kullanabilir, ona bağlı diğer cihazlara sızabilir (örneğin telefonunuz) ve daha fazlasını yapabilir.

Bu hiç de teorik değil. Bu 2015 yılında yapıldı. Araştırmacılar, bir Jeep Cherokee’yi hacklemeyi başardı, radyosuna, iklim kontrolüne ve hatta şoförün hızlanma erişimini keserek, cihazı ele geçirdi.

Görün, teknoloji ilerledikçe, iyi ve kötü kullanımları getirir. Bu, toplum olarak ilerlemeyi durdurmamız gerektiği anlamına gelmez, ancak kullandığımız teknoloğinin kötü amaçlı kullanım senaryolarına çok daha fazla dikkat etmemiz gerektiği anlamına gelir.

Eğitimle bilinç, bu tartışmanın merkez noktası haline gelir. Toplum olarak siber güvenlik farkındalığımızı artırmalıyız ki siber kurbanlar haline gelmekten kaçınalım.

Sonuç olarak...

Şekerlemeye sarıp sarmalamayacağım – işler bizim için pek de iyi görünmüyor. Son yıllarda sosyal mühendislik vakaları hızla arttı.

Dahası, siber güvenlik için işleri daha da kötüleştiren birkaç faktör var:

- İnsanların sosyal mühendislik taktiklerine ve manipülasyona karşı doğal zayıflığı

- Siber suç-as-a-hizmet olgusunun ortaya çıkması, özellikle endişe verici bir hızda genişleyen Phishing-as-a-Service pazarı da dahil olmak üzere siber saldırıları küçümseyen bir şey

- Evden çalışma kültürünün popülerleşmesi, şirketleri, çalışanların cihazları üzerinde düzenlenmiş siber güvenlik kontrolünden yoksun bırakan bir nedenle siber saldırılara karşı daha savunmasız hale getirir

- Son dönemdeki Yapay Zeka ve Makine Öğrenme yeteneklerindeki artış, yeni siber saldırı yöntemlerini ve taktiklerini beraberinde getirir

- Devlet destekli sosyal mühendislik saldırılarının artışı, daha fazla yüksek profilli kurbanın milyonlarca dolar kaybetmesine yol açar

Ancak bu yazıyı bir umutla bitireceğim.

Umutsuzluk kesinlikle henüz kaybedilmedi. Yapay Zeka ve Makine Öğrenme aynı zamanda siber güvenlik sektörünü şu anda devrim niteliğinde değiştiriyor.

Yapay Zeka’nın desen tanıma yeteneklerini ve tahmin potansiyelini kullanarak, siber güvenlik araçları tehditleri daha hızlı, daha kesin ve daha tutarlı bir şekilde değerlendirebilecekler.

Davranışsal Biyometri, kullanıcı koruması için devrim niteliğinde bir 2FA yöntemi vaat eden tamamen yeni bir sektördür.

Sıfır Güven Mimarisi de hızla gelişiyor, işletmeler arasında popülerlik kazanıyor ve giderek daha karmaşık güvenlik modellerini içeriyor.

Kuantum Bilgisayar, henüz bebeklik gelişim aşamasında olsa da, muazzam üstün veri işleme yetenekleri ile siber güvenlik alanını radikal bir şekilde değiştirmeyi vaat ediyor.

Ancak bu teknolojiler somutlaşana kadar şu anda yapabileceğimiz tek şey risklerin farkında olmak.

Eğitim, çevrimiçi güvenliğimiz konusundaki gelişmelerin önünde kalmamız için sahip olduğumuz en iyi araçtır!

Kaynaklar

Statista – Şubat 2023 İtibarıyla Ülkelere Göre Hassas Bilgi Kaybına Uğrayan Organizasyonların Payı

Statista – 2023 Yılında Dünya Genelinde CISO’ların İnsan Hatasının Kuruluşların En Büyük Siber Zayıflığı Olduğuna İlişkin Yüzdesi Ülkelere Göre

Kaspersky – Sosyal Mühendislik Nedir?

Malwarebytes – Parlak Görünen Şey Gerçek Gibiyse… Para Taşıyıcıları

Trava Security – Sen Siber Güvenlikte En Zayıf Halkasın!

Harvard Business Review – Güvenin Nörobilimi

Intuition – Etkileme İlkelerinin Siber Güvenlik Üzerindeki Etkisi

Tripwire – Duvardan Daha Öte: Sosyal Mühendisler Nasıl Psikolojiyi Kullanarak Kuruluşların Siber Güvenliğini Tehdit Ediyor

Privacy Affairs – Neden Sosyal Mühendislik O Kadar Yaygın ve Buna Karşı Nasıl Korunuruz?

CNBC – Facebook ve Google, 100 Milyon Dolarlık Bir Phishing Dolandırıcılığının Kurbanı Oldu: Fortune

Trend Micro – Avusturya Havacılık Şirketi BEC Dolandırıcılığına 42 Milyon Euro’dan Fazla Zarar Verdi

NY Times – Bitcoin Dolandırıcılığı İçin V.I.P. Twitter Kullanıcılarını Hedefleyen Cesur Bir Çevrimiçi Saldırı

Phish Grid – Çalışanlar İçin Sosyal Mühendislik Eğitiminin Önemi – 2023

Fortinet – Spam Filtreleme

Threat Intelligence – MFA Artık Eskisi Kadar Güvenli mi?

Checkpoint – Uç Nokta Koruma Nedir?

Privacy Affairs – Siber Güvenliğin Temel Prensibi Nedir?

Privacy Affairs – BYOD Nedir ve 9 Güvenlik Riski

Privacy Affairs – Cyber Insurance Nedir ve Siber Suçlara Nasıl Etki Eder?

FBI – İş E-Posta Dolandırıcılıkları

Digital Guardian – 2020’de Ortalama 80.000 Dolar Kazanan Phishing ve BEC Dolandırıcılıkları

Forbes – CEO Dolandırıcılığı için BEC Dolandırıcıları Tarafından Kullanılan Taktiklere Dikkat

Statista – Ocak – Nisan 2023 Döneminde Dünya Genelinde İş E-Posta Dolandırıcılığı (BEC) Türlerinin Dağılımı

Securance Consulting – Devlet Destekli Saldırılar ve İşiniz İçin Ne Anlama Geliyor

CSO Online – Yüksek Değerli Araştırma Verilerini Devlet Saldırganlarından Nasıl Koruruz

Dark Reading – Microsoft: Kripto Para ve Devlet Saldırıları Yükseliyor, Daha Karmaşık Hale Geliyor

Microsoft – Microsoft Raporu, Siber Tehditlerin Artan Karmaşıklığını Gösteriyor

Privacy Affairs – Siber Suçlar-as-a-Hizmet Nedir?

Cyren – Phishing-as-a-Service Operasyonlarını Sürdüren 6 Phishing Tekniği

ZDNet – Yeni Bir Siber Suç Aracı, Gerçek Zamanlı Olarak Phishing Sayfaları Oluşturabilir

ABC News – “SIM Takası” Dolandırıcılıkları 2021’de 68 Milyon Dolar Kazandırdı: FBI

Science Daily – “Deepfake”ler, En Ciddi Yapay Zeka Suç Tehdidi Olarak Sıralandı

Malwarebytes – Siber Güvenlikte AI: AI Riskleri

Malwarebytes – ChatGPT ve Diğer Dil Modellerini Kırma Şansımızken

CBS News – Bu İşlerin Çoğu ChatGPT Gibi Chatbotlar Tarafından Değiştirilebilir

Fox News – AI Tarafından Oluşturulan Kötü Amaçlı Yazılım Siber Güvenlik Dünyasını Sallıyor

Wired – Hackerlar Uzaktan Bir Jeep’i Öldürdüler – İçinde Ben Vardım

EC-Council University – Siber Güvenlik Teknolojilerindeki Son Gelişmeler